Sincronización de reloj segura.

Un método de sincronizar relojes conectados a una red de comunicaciones,

incluyendo enviar, por un relojmaestro, un mensaje de sincronización incluyendo un sello de tiempo, y recibir el mensaje de sincronización por unreloj esclavo, incluyendo además

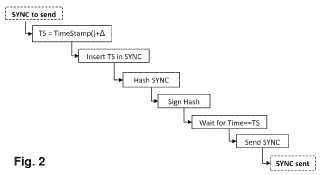

- preparar, antes de un tiempo de envío previsto tsend, un mensaje de sincronización incluyendo un sello de tiempodel tiempo de envío previsto tsend,

- asegurar el mensaje de sincronización, y

- enviar, en el tiempo de envío previsto tsend, el mensaje de sincronización asegurado.

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E10165325.

Solicitante: ABB RESEARCH LTD..

Nacionalidad solicitante: Suiza.

Dirección: AFFOLTERNSTRASSE 44 8050 ZURICH SUIZA.

Inventor/es: KIRRMANN,HUBERT, Tournier,Jean-Charles.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

PDF original: ES-2415506_T3.pdf

Fragmento de la descripción:

Sincronización de reloj segura Campo de la invención La invención se refiere a sistemas de automatización industrial o sistemas de control de proceso, y en particular a sistemas de automatización de subestaciones, con una red de comunicaciones basada en Ethernet.

Antecedentes de la invención Se usan ampliamente sistemas de control de proceso o automatización industriales para proteger, controlar y supervisar procesos industriales en plantas industriales, por ejemplo, para fabricar artículos, transformar sustancias,

o generar potencia, con el fin de supervisar y controlar sistemas primarios extendidos como sistemas de suministro de potencia eléctrica, agua o gas o sistemas de telecomunicaciones, incluyendo sus subestaciones respectivas. Un sistema de automatización industrial tiene por lo general gran número de controladores de proceso distribuidos en una planta industrial o en un sistema primario extendido, e interconectados con comunicación mediante un sistema de comunicación.

Las subestaciones en redes de potencia de voltaje alto y medio incluyen dispositivos primarios tales como cables eléctricos, líneas, barras bus, conmutadores, transformadores de potencia y transformadores de medida, que por lo general están dispuestos en centros y/o zonas restringidas de conmutación. Estos dispositivos primarios son operados de forma automatizada mediante un sistema de automatización de subestaciones (SA) . El sistema SA incluye dispositivos secundarios, denominados Dispositivos Electrónicos Inteligentes (IED) , responsables de la protección, el control y la supervisión de los dispositivos primarios. Los IEDs pueden estar asignados a niveles jerárquicos, tal como el nivel de estación, el nivel de zona restringida, y el nivel de proceso, donde el nivel de proceso está separado del nivel de zona restringida por la denominada interfaz de proceso. El nivel de estación del sistema SA incluye una estación de trabajo de operador (OWS) con una Interfaz Humano-Máquina (HMI) y una puerta de enlace a un Centro de Control de Red (NCC) . Los IEDs en el nivel de zona restringida, que también se pueden denominar unidades de zona restringida, están conectados, a su vez, uno a otro así como a los IEDs en el nivel de estación mediante un bus inter-zona restringida o estación que cumple la finalidad de intercambiar órdenes e información de estado.

Un estándar de comunicación para comunicación entre los dispositivos secundarios de una subestación se ha introducido como parte del estándar IEC 61850 titulado “redes y sistemas de comunicación en subestaciones”. Para mensajes no críticos en el tiempo, IEC 61850-8-1 especifica el protocolo de Especificación de Mensajes de Fabricación (MMS, ISO/IEC 9506) basado en una pila reducida de protocolos de Interconexión de Sistemas Abiertos (OSI) con el Protocolo de Control de Transmisión (TCP) y el Protocolo de Internet (IP) en la capa de transporte y red, respectivamente, y Ethernet como medio físico. Para mensajes basados en eventos de tiempo crítico, IEC 61850-8-1 especifica los Eventos de Subestación Orientados a Objeto Genérico (GOOSE) directamente en la capa de enlace de Ethernet de la pila de comunicación. Para señales que cambian periódicamente muy rápidamente en el nivel de proceso tal como voltajes o corrientes analógicos medidos, IEC 61850-9-2 especifica el servicio de Valor Muestreado (SV) , que como GOOSE se basa directamente en la capa de enlace de Ethernet. Por lo tanto, el estándar define un formato para publicar, como mensajes multidifusión en una Ethernet industrial, mensajes basados en eventos y datos de medición digitalizados a partir de sensores de corriente o voltaje en el nivel de proceso.

Con la introducción de IEC 61850, la sincronización de tiempo exacto en redes basadas en Ethernet para dispositivos secundarios en sistemas de control de proceso o automatización de subestaciones se ha convertido en un problema. Como un sustitutivo de la clásica señal Pulso Por Segundo PPS, IEC 61850 recomienda el uso de IEEE 1588 para lograr el grado de sincronización temporal requerido para datos críticos tales como señales SV o de disparo. IEEE 1588 puede funcionar en dos modos. En un modo de reloj de un paso, un reloj maestro envía un mensaje de sincronización y al mismo tiempo marca el tiempo del mensaje e introduce el sello de tiempo en el contenido del mismo mensaje. En un modo de reloj de dos pasos, el sello de tiempo no es transportado directamente en el mensaje de sincronización, sino en un mensaje de seguimiento.

Otro aspecto prominente en automatización de subestaciones es la mayor importancia dada a la ciberseguridad. Aunque los protocolos definidos por IEC 61850, tales como 8-1 y 9-2, están cubiertos por IEC 62351-6 para definir los mecanismos de seguridad requeridos, IEEE 1588 permanece sin protección. Uno de los problemas de asegurar IEEE 1588 es la incapacidad de asegurar el protocolo al usar un acercamiento de reloj de un paso. Es trivial asegurar un reloj de dos pasos, tanto con un esquema simétrico como asimétrico, dado que el mensaje de sincronización es un mensaje no sensible que nunca se modifica. Por otra parte, un acercamiento de reloj de paso único asegurado requiere asegurar el mensaje de sincronización al vuelo (mientras es enviado) , y así es de implementación casi imposible (para un esquema asimétrico) o imposible (para un esquema simétrico o para una red de 1 Gbit/s) .

La solicitud de patente EP 2148473 se refiere a aplicaciones de transmisión crítica o altamente disponibles en base a

una red de comunicaciones del tipo de anillo con una pluralidad de nodos de conmutación y que opera con enlaces dúplex completos. Un nodo emisor que está conectado en un primer y segundo puerto respectivo a la red de comunicaciones transmite pares de tramas redundantes. Para que cada trama sea enviada en la red anular, se transmiten una trama fuente y otra duplicada en direcciones opuestas, retardándose ambas tramas por los otros nodos de la red anular hasta que eventualmente vuelven al nodo emisor originante. Como consecuencia, la carga de la red es aproximadamente el doble con respecto a una red anular convencional, pero el nodo de destino recibirá los datos después de un retardo de transmisión máximo que es igual al recorrido más largo posible del anillo. En el estado sin fallo, el nodo de destino recibe así dos tramas redundantes con el mismo contenido. Las tramas redundantes pueden ser identificadas según un protocolo de redundancia paralela PRP, por lo tanto solamente la trama anterior o primera de las dos tramas es enviada a los protocolos de capa superior y la trama posterior o segunda es desechada. Dado que el mensaje de sincronización y el mensaje de seguimiento de un acercamiento de reloj de dos pasos pueden tomar recorridos o direcciones diferentes en HSR, se prefiere el uso de un reloj de un paso.

El documento “Practical Application of 1588 Security”, por Albert Treytl, Bernd Hirschler, IEEE International Symposium on Precise Clock Synchronization, Septiembre 2008, Ann Harbor, Estados Unidos de América, propone una forma de implementar un reloj de un paso seguro en el que a una parte estática del mensaje de sincronización se le aplica una función hash por adelantado. Entonces se produce el sello de tiempo y se incrusta en el mensaje, después de lo que la función hash se completa rápidamente en la parte restante del mensaje, es decir, el sello de tiempo. El inconveniente de este acercamiento es que solamente permite un esquema de protección simétrico que consume menos tiempo que el asimétrico. De hecho, la operación todavía se efectúa al vuelo, es decir, la aplicación de la función hash a la parte restante así como la firma, y por lo tanto es de tiempo crítico. Otro inconveniente es la limitación de este acercamiento a una red de 100 Mbit/s, dado que para 1 Gbit/s las operaciones de aplicación de función hash restantes no se completarán a tiempo.

Descripción de la invención Por lo tanto, un objetivo de la invención es asegurar un reloj IEEE 1588 de paso único usando un esquema de protección simétrico o asimétrico. Este objetivo se logra con un método de sincronizar relojes y un dispositivo de reloj maestro según las reivindicaciones independientes. Realizaciones preferidas son evidentes a partir de las reivindicaciones de patente dependientes, donde la dependencia indicada de las reivindicaciones no se deberá interpretar como exclusión de combinaciones de reivindicaciones significativas adicionales.

Según la invención, los relojes de dispositivos de transmisión crítica o altamente disponibles en sistemas de automatización industrial conectados a una red de comunicaciones son sincronizados enviando, por un reloj maestro, un mensaje de sincronización,... [Seguir leyendo]

Reivindicaciones:

1. Un método de sincronizar relojes conectados a una red de comunicaciones, incluyendo enviar, por un reloj

maestro, un mensaje de sincronización incluyendo un sello de tiempo, y recibir el mensaje de sincronización por un 5 reloj esclavo, incluyendo además

-preparar, antes de un tiempo de envío previsto tsend, un mensaje de sincronización incluyendo un sello de tiempo del tiempo de envío previsto tsend,

-asegurar el mensaje de sincronización, y

-enviar, en el tiempo de envío previsto tsend, el mensaje de sincronización asegurado.

2. El método según la reivindicación 1, incluyendo - almacenar, en un componente de espera (21) , el mensaje de sincronización asegurado antes del envío en el tiempo de envío previsto tsend.

3. El método según la reivindicación 1, incluyendo - inhabilitar, durante un intervalo de bloqueo Ablock anterior al tiempo de envío previsto tsend, el envío de mensajes de no sincronización con una longitud que supera la longitud del intervalo de bloqueo Ablock.

4. El método según la reivindicación 1, incluyendo - iniciar la preparación del mensaje de sincronización asegurado en un tiempo tprep precedente al tiempo de envío previsto tsend en Δt, donde Δt es un retardo de preparación en base a una capacidad de procesado de un hardware de procesado que genera el mensaje de sincronización.

5. El método según una de las reivindicaciones 1 a 4, donde la red de comunicaciones tiene una topología de aro y donde el reloj maestro pertenece a un dispositivo de reloj maestro con un primer y un segundo puerto de comunicación conectados respectivamente a un primer y un segundo nodo contiguo de la red de comunicaciones, incluyendo, por el dispositivo de reloj maestro,

-generar un mensaje de sincronización duplicado del mensaje de sincronización asegurado, y

-transmitir, de forma esencialmente simultánea mediante el primer y el segundo puerto, respectivamente, el mensaje de sincronización y el mensaje de sincronización duplicado al primer y segundo nodo contiguo.

6. El método según la reivindicación 5, donde los relojes esclavos pertenecen a Dispositivos Electrónicos Inteligentes IEDs de un sistema de control de proceso o automatización de subestaciones.

7. Un dispositivo de reloj maestro para sincronizar relojes esclavos conectados a una red de comunicaciones,

configurado para preparar y enviar mensajes de sincronización incluyendo un sello de tiempo, caracterizado porque 45 el dispositivo incluye

-un componente de sincronización (20) adaptado para preparar un mensaje de sincronización incluyendo un sello de tiempo de un tiempo de envío previsto tsend y para asegurar el mensaje de sincronización, y

-un componente de espera (21) adaptado para almacenar temporalmente el mensaje de sincronización asegurado hasta el tiempo de envío previsto tsend.

8. El dispositivo de reloj maestro según la reivindicación 7, caracterizado porque incluye un puerto de transmisión TX con una cola de prioridad baja LPQ (23) , configurado de tal manera que, durante un intervalo de bloqueo Ablock

anterior al tiempo de envío previsto tsend, se inhabilite el envío de mensajes de no sincronización desde la LPQ con una longitud superior a la longitud del intervalo de bloqueo Ablock.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]