PROCEDIMIENTO Y SISTEMA DE CONTROL DEL BLOQUEO/DESBLOQUEO DE LAS FUNCIONES DE ACCESO A RED DE UN TERMINAL CON FUNCIONES MULTIPLES.

Procedimiento de control del bloqueo/desbloqueo de las funciones de acceso a red de un terminal con funciones múltiples dotado de un procesador de seguridad,

que ejecuta un sistema de criptografía con clave pública, caracterizado porque consiste al menos en:

(a) asignar a dicho terminal una clave pública de origen (K Mpub) que sirve para verificar la integridad de los datos cargados en dicho terminal;

(b) generar un par de claves, clave pública (KOPpub), clave privada (KOPpriv) asociadas a la red de acceso de dicho terminal;

(c) generar un certificado de aprobación de origen del terminal (CERTAM) que contiene dichas claves públicas, clave pública de origen y clave pública asociada a la red de acceso de dicho terminal;

(d) establecer para la inicialización un certificado de bloqueo de dicho terminal (CERT locK) que contiene al menos dicho certificado de aprobación de origen del terminal (CERTAM), datos de configuración inicial de ese terminal y una secuencia de datos aleatorios, y memorizar dicho certificado de bloqueo y dicha clave pública (KOPpub) asociada a la red de acceso de dicho terminal, firmados digitalmente a partir de una clave privada compatible con la clave pública de origen (K Mpub), en una zona segura de dicho procesador de seguridad; y,

- en el lanzamiento para el uso de ese terminal mediante introducción de un código por un usuario;

(e) verificar al menos, en ausencia de certificado de desbloqueo (CERTunlocK) de al menos una función del terminal o en presencia de un certificado de desbloqueo (CERTunlocK) inválido, la integridad de dicho certificado de bloqueo (CERT locK) y los elementos contenidos en ese certificado de bloqueo; y,

(f) desbloquear y autorizar el uso del terminal o de una función específica de ese terminal, de manera condicionada a la verificación satisfactoria de dicho certificado de bloqueo y a la validez del código introducido y, si no, mantener dicho terminal o dicha función específica bloqueada y no autorizar el uso

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E07120788.

Solicitante: SAGEM MOBILES.

Nacionalidad solicitante: Francia.

Dirección: 27 RUE LEBLANC,75015 PARIS.

Inventor/es: HEURTAUX, FREDERIC, JOREL,JEAN-CHARLES.

Fecha de Publicación: .

Fecha Solicitud PCT: 15 de Noviembre de 2007.

Fecha Concesión Europea: 19 de Agosto de 2009.

Clasificación Internacional de Patentes:

- H04L9/32M

- H04L9/32T

Clasificación PCT:

- H04L9/32 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

Fragmento de la descripción:

Procedimiento y sistema de control del bloqueo/desbloqueo de las funciones de acceso a red de un terminal con funciones múltiples.

Sector de la técnica

La invención se refiere al control del bloqueo/desbloqueo de las funciones de acceso a red de los terminales con funciones múltiples.

Estado de la técnica

Los terminales con funciones múltiples desempeñan un papel preponderante cada vez mayor en el marco del intercambio de datos, de servicios de audio, vídeo entre usuarios de esos terminales, debido, por una parte, al constante aumento de los rendimientos de tratamiento de estos últimos y, por otra parte, a las capacidades de transmisión en velocidad y/o en ancho de banda admisible de las redes que permiten estos intercambios.

Uno de los ejemplos típicos, no limitativo, de este tipo de terminales viene dado por los terminales o microteléfonos de telefonía móvil, que permiten la ejecución de funciones múltiples, mientras que las redes de telefonía móvil en las que la red GSM, o la red UMTS, más reciente, ilustran el aumento cada vez mayor de las capacidades de transmisión de estas últimas.

En particular, cuando los terminales multifunción mencionados anteriormente son microteléfonos de telefonía móvil, permiten la puesta en práctica de numerosas funciones, propuestas y puestas en práctica bajo el control del operador de red.

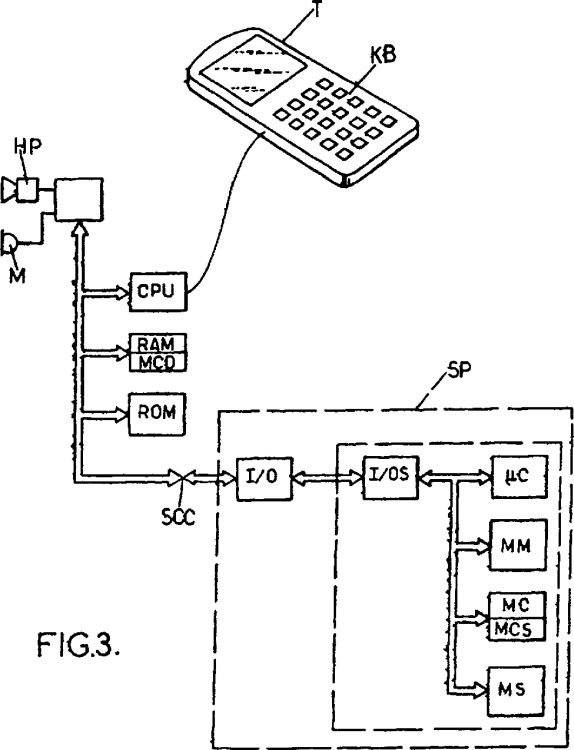

Por regla general, los terminales con función múltiple comprenden la mayoría de las veces, además de una unidad central de tratamiento, un procesador de seguridad en comunicación con esta última y que permite la ejecución de un sistema de criptografía con clave pública, permitiendo o participando en la puesta en práctica de estas funciones múltiples.

Éste es el caso de los microteléfonos de telefonía móvil, que comprenden habitualmente una tarjeta SIM, "Subscriber Identity Module" en inglés (módulo de identidad del usuario), y que desempeña la mayoría de las veces el papel de procesador de seguridad.

De hecho, una tarjeta SIM es una tarjeta inteligente que contiene una memoria y un microcontrolador. Las tarjetas SIM más recientes tienen capacidad para alojar aplicaciones destinadas al abonado. Los operadores de redes GSM o UMTS pueden actualizar a distancia el contenido de ciertos archivos de la tarjeta SIM. El microcontrolador garantiza el acceso a los archivos de datos y de aplicaciones, en cuanto a derechos de acceso a las funciones del terminal o microteléfono móvil, especialmente las funciones de criptografía, relacionadas por ejemplo con valores de código de acceso, y la ejecución de las aplicaciones o funciones controladas por el operador de red.

De manera más específica, el control de las funciones mencionadas anteriormente se ejecuta por medio de un mecanismo de restricción/inhibición de funciones técnicas o de servicios a nivel de cada microteléfono, tal como se define como mínimo por la norma ETSI TS 101 624 V7.0.0, y denominado bloqueo de tarjeta SIM, o SIMLOCK en inglés.

Según la norma mencionada anteriormente, las restricciones se refieren esencialmente al bloqueo del acceso a red, pudiendo el microteléfono móvil, por ejemplo, conectarse únicamente a un conjunto predefinido de redes GSM/UMTS. Además, pueden protegerse otras funciones técnicas mediante este mecanismo, como por ejemplo, el acceso a INTERNET mediante el protocolo WAP, "Wireless Application Protocol" en inglés (protocolo de aplicaciones inalámbricas), acceso a los servidores MMS de mensajería multimedia, u otras.

El usuario del microteléfono está en condiciones de reactivar cualquier función técnica bloqueada o restringida introduciendo, por medio del teclado del microteléfono, un valor de código de desbloqueo específico, relativamente corto y que comprende entre 8 y 16 cifras decimales.

Habitualmente, están disponibles códigos de bloqueo/desbloqueo simultáneamente en un microteléfono dado, activando o inhibiendo cada uno de los códigos mencionados anteriormente una o varias funciones técnicas o de servicios.

Los códigos de bloqueo/desbloqueo se generan aleatoriamente en las instalaciones del fabricante de tarjetas SIM y se almacenan en cada microteléfono, antes de comunicarse al operador de red por medio de un canal de comunicación definido de común acuerdo.

No obstante, el modo de operación mencionado anteriormente presenta los siguientes inconvenientes.

La corta longitud de los códigos de bloqueo/desbloqueo hace muy difícil la protección de estos últimos. En particular, estos códigos son demasiado cortos para formar firmas obtenidas mediante un algoritmo de firma con claves asimétricas, de manera que, la mayoría de las veces, están protegidos mediante algoritmos criptográficos con claves simétricas.

Debido a la corta longitud de los códigos, es relativamente fácil realizar un ataque exhaustivo para encontrar los códigos o definir unos nuevos. La protección puede variar de una plataforma huésped a otra, en función de las capacidades de seguridad del hardware.

Pueden producirse fugas o ponerse en riesgo los códigos desde los fabricantes de tarjetas SIM, ya que:

- ellos producen esos códigos y deben inscribirlos en cada microteléfono;

- deben poder comunicar esos códigos a un operador de red incluso después de un periodo de tiempo determinado.

En consecuencia, esos códigos se mantienen durante mucho tiempo en las bases de datos del fabricante, que deben ser muy seguras.

Este hecho puede deteriorar las relaciones entre los fabricantes y los operadores ya que, cuando se produce una fuga, siempre existe una duda en cuanto al origen de la fuga, pudiendo provenir ésta del operador de red o de las bases de datos del fabricante.

El documento WO 2004/025896 se refiere a la verificación separada a nivel de fabricación y distribución (uso) mediante carga de software en un terminal, dotado de una memoria criptográfica, cargándose una clave pública de fabricación en la memoria criptográfica. Se firma un software de aplicación con una clave privada de fabricación correspondiente a la clave pública de fabricación y después se carga en la memoria de datos. Se carga una clave pública de producto distinta de la clave pública de fabricación en la memoria criptográfica, para verificar otros elementos de datos o de programas que se cargarán posteriormente, firmándose esos otros elementos por medio de una clave privada de producto correspondiente a la clave pública de producto. El proceso descrito permite una separación de los medios y de los secretos puestos en práctica por el fabricante y el distribuidor (usuario) del terminal.

Objeto de la invención

La presente invención tiene por objeto resolver el conjunto de los inconvenientes mencionados anteriormente.

En particular, un objeto de la presente invención es el refuerzo de la protección de la gestión de los códigos de bloqueo/desbloqueo de las funciones de acceso a red de terminales con funciones múltiples, especialmente de las tarjetas SIM que constituyen el procesador de seguridad de estos últimos.

Otro objeto de la presente invención es hacer que la gestión de los códigos de bloqueo/desbloqueo por los fabricantes de procesadores de seguridad, especialmente de tarjetas SIM, sea totalmente independiente de la realizada por los operadores de red, permitiendo el procedimiento y el sistema, objetos de la presente invención, suprimir la necesidad, para los fabricantes, de conocer los códigos de bloqueo/desbloqueo de los microteléfonos.

Otro objeto de la presente invención es la puesta en práctica de un mecanismo de protección de la gestión de los códigos de bloqueo/desbloqueo de las funciones de acceso a red de los terminales con funciones múltiples, a partir de una plataforma de hardware mínima que incluye una entidad de lanzamiento o de arranque (boot) segura que permite al menos una autenticación antes del lanzamiento, proporcionada o bien mediante arranque bloqueado por contraseña de un único uso, OTP, "One Time Password" en inglés, o bien mediante código ROM de seguridad disponible en chips más recientes.

Otro objeto de la presente invención es la puesta en práctica de un entorno de ejecución de confianza proporcionando un procedimiento y un sistema de control reforzado del bloqueo/desbloqueo de las funciones de acceso a red de los terminales con funciones múltiples, pudiendo este entorno, de manera ventajosa, no limitativa, ponerse en práctica gracias a una tarjeta...

Reivindicaciones:

1. Procedimiento de control del bloqueo/desbloqueo de las funciones de acceso a red de un terminal con funciones múltiples dotado de un procesador de seguridad, que ejecuta un sistema de criptografía con clave pública, caracterizado porque consiste al menos en:

- (a) asignar a dicho terminal una clave pública de origen (KMpub) que sirve para verificar la integridad de los datos cargados en dicho terminal;

- (b) generar un par de claves, clave pública (KOPpub), clave privada (KOPpriv) asociadas a la red de acceso de dicho terminal;

- (c) generar un certificado de aprobación de origen del terminal (CERTAM) que contiene dichas claves públicas, clave pública de origen y clave pública asociada a la red de acceso de dicho terminal;

- (d) establecer para la inicialización un certificado de bloqueo de dicho terminal (CERTlocK) que contiene al menos dicho certificado de aprobación de origen del terminal (CERTAM), datos de configuración inicial de ese terminal y una secuencia de datos aleatorios, y memorizar dicho certificado de bloqueo y dicha clave pública (KOPpub) asociada a la red de acceso de dicho terminal, firmados digitalmente a partir de una clave privada compatible con la clave pública de origen (KMpub), en una zona segura de dicho procesador de seguridad; y,

- (e) verificar al menos, en ausencia de certificado de desbloqueo (CERTunlocK) de al menos una función del terminal o en presencia de un certificado de desbloqueo (CERTunlocK) inválido, la integridad de dicho certificado de bloqueo (CERTlocK) y los elementos contenidos en ese certificado de bloqueo; y,

- (f) desbloquear y autorizar el uso del terminal o de una función específica de ese terminal, de manera condicionada a la verificación satisfactoria de dicho certificado de bloqueo y a la validez del código introducido y, si no, mantener dicho terminal o dicha función específica bloqueada y no autorizar el uso.

2. Procedimiento según la reivindicación 1, caracterizado porque, en presencia de un certificado de desbloqueo (CERTunlocK) válido, se sustituye dicho certificado de bloqueo (CERTlocK) por dicho certificado de desbloqueo para continuar con el proceso.

3. Procedimiento según una de las reivindicaciones 1 ó 2, caracterizado porque la etapa de verificación de dicho certificado de bloqueo (CERTlocK) incluye al menos la transmisión, desde dicho terminal a dicho procesador de seguridad, del certificado de bloqueo (CERTlocK), del certificado de desbloqueo (CERTunlocK) si existe y del código de usuario.

4. Procedimiento según la reivindicación 3, caracterizado porque dicho procesador de seguridad ejecuta además:

- - la verificación de la integridad del certificado de aprobación de origen del terminal (CERTAM); y, en caso de verificación satisfactoria,

- - la validación del certificado de bloqueo (CERTlocK) por medio de dicha clave pública de origen (KMpub); y, tras esta validación,

- - el establecimiento del conjunto de los códigos susceptibles de introducirse por el usuario, a partir de dicha secuencia de datos aleatorios contenida en dicho certificado de bloqueo (CERTlocK) y de una función específica ejecutada por dicho procesador de seguridad.

5. Procedimiento según la reivindicación 4, caracterizado porque dicha función específica permite generar el conjunto de los códigos únicos válidos susceptibles de generarse por el usuario, generándose un código asociado a una función del terminal para un único terminal.

6. Procedimiento según la reivindicación 4 ó 5, caracterizado porque dicho procesador de seguridad compara cualquier código introducido por el usuario con el conjunto de los códigos únicos válidos, y,

- - si el código introducido por el usuario no corresponde a ninguno de los códigos del conjunto de los códigos únicos válidos, dicho procesador de seguridad genera un código de error, que se devuelve a dicho terminal, y se mantiene la configuración del terminal correspondiente al certificado de bloqueo (CERTlocK) o a un certificado de desbloqueo (CERTunlocK) previamente existente; si no,

- - si el código introducido por el usuario corresponde a un código único del conjunto de los códigos únicos, dicho procesador de seguridad genera un certificado de desbloqueo (CERTunlocK) relativo a la función correspondiente y verifica la integridad de ese certificado de desbloqueo.

7. Procedimiento según una de las reivindicaciones 1 a 6, caracterizado porque la etapa a) la ejecuta el fabricante de terminales.

8. Procedimiento según una de las reivindicaciones 1 a 7, caracterizado porque la etapa b) la ejecuta el operador o el proveedor de acceso a red.

9. Procedimiento según una de las reivindicaciones 1 a 8, caracterizado porque la etapa c) la ejecuta o bien el fabricante de terminales, o bien el operador o el proveedor de acceso a la red.

10. Procedimiento según una de las reivindicaciones 1 a 9, caracterizado porque dicha etapa d) la ejecuta el fabricante de terminales.

11. Sistema de control del bloqueo/desbloqueo de las funciones de acceso a red de un terminal con funciones múltiples, estando dotado ese terminal de un procesador de seguridad, que ejecuta un sistema de criptografía con clave pública, comprendiendo dicho procesador de seguridad al menos un circuito de control de entrada-salida seguro, un microcontrolador y al menos un módulo de criptografía con clave pública, caracterizado porque dicho terminal comprende al menos:

- - medios de memorización de datos criptográficos que incluyen una clave pública de origen que sirve para verificar la integridad de los datos cargados en dicho terminal, una clave pública de un par de claves, clave pública, clave privada asociadas a la red de acceso de dicho terminal, un certificado de aprobación de origen de dicho terminal que contiene dichas claves públicas, clave pública de origen y clave pública asociada a dicha red de acceso del terminal; y porque el módulo de criptografía de dicho procesador de seguridad incluye al menos:

12. Sistema según la reivindicación 11, caracterizado porque dicho terminal de usuario comprende además medios de memorización de al menos un código de usuario asociado a una función de dicho terminal, un certificado de bloqueo y un certificado de desbloqueo.

13. Producto de programa de ordenador que comprende una serie de instrucciones memorizadas en un soporte de memorización para su ejecución por un ordenador o por un terminal de usuario dotado de un procesador de seguridad, caracterizado porque, durante esta ejecución, dicho programa ejecuta las etapas del procedimiento según una de las reivindicaciones 1 a 10.

14. Producto de programa de ordenador según la reivindicación 13, caracterizado porque dicho programa comprende módulos de programas de criptografía con clave pública implantados en dicho módulo criptográfico de dicho procesador de seguridad y que permiten la verificación de un certificado de bloqueo.

15. Producto de programa de ordenador según la reivindicación 13 ó 14, caracterizado porque dicho programa comprende además módulos de orden de desbloqueo y de autorización del uso del terminal o de una función del terminal, de manera condicionada a la verificación satisfactoria de dicho certificado de bloqueo y a la validez del código de usuario introducido, o si no de mantenimiento del terminal o de una función de servicio de ese terminal en el estado, estando implantados dichos módulos de orden en una zona protegida de dicho procesador de seguridad.

Patentes similares o relacionadas:

MÉTODO ELECTRÓNICO PARA ALMACENAR Y RECUPERAR DOCUMENTOS ORIGINALES AUTENTIFICADOS, del 22 de Febrero de 2011, de EORIGINAL INC.: Un método para manejar objetos originales electrónicos almacenados que han sido creados firmando objetos de información por los respectivos agentes de transferencia, someter […]

HERRAMIENTA UTILIZABLE PARA LA AUTENTIFICACIÓN DE DOCUMENTOS, PROCEDIMIENTOS DE UTILIZACIÓN DE LA HERRAMIENTA Y DE LOS DOCUMENTOS PRODUCIDOS POR EL O LOS PROCEDIMIENTOS, del 30 de Diciembre de 2010, de SOCIETE FRANCAISE DU RADIO TELEPHONE (SFR): Dispositivo utilizable para la lectura semiautomática y protegida de documentos oficiales, por ejemplo DNI, pasaporte, cheques, TB, que comprende: - al menos un medio […]

DISPOSITIVO Y METODO DE SELLADO DE TIEMPO, del 14 de Octubre de 2010, de NCIPHER CORPORATION LIMITED: Dispositivo de sellado de tiempo para el sellado de tiempo digital de los datos de entrada, que comprende:

un temporizador que tiene una salida de temporizador;

medios […]

DISPOSITIVO Y METODO DE SELLADO DE TIEMPO, del 14 de Octubre de 2010, de NCIPHER CORPORATION LIMITED: Dispositivo de sellado de tiempo para el sellado de tiempo digital de los datos de entrada, que comprende:

un temporizador que tiene una salida de temporizador;

medios […]

SISTEMA Y METODO PARA COMPROBAR CERTIFICADOS DIGITALES, del 27 de Abril de 2010, de RESEARCH IN MOTION LIMITED: Un método para manejar en un dispositivo móvil un certificado digital de un destinatario de un mensaje que se ha de enviar, o de un remitente […]

SISTEMA Y METODO PARA COMPROBAR CERTIFICADOS DIGITALES, del 27 de Abril de 2010, de RESEARCH IN MOTION LIMITED: Un método para manejar en un dispositivo móvil un certificado digital de un destinatario de un mensaje que se ha de enviar, o de un remitente […]

SISTEMA DE VERIFICACION FACIAL, del 1 de Marzo de 2009, de UNIVERSIDAD REY JUAN CARLOS: Sistema de verificación facial.#La presente invención se refiere a un sistema de verificación facial y a un método para la verificación facial que combina […]

PROCEDIMIENTO Y DISPOSITIVOS PARA REALIZAR UN CONTROL DE SEGURIDAD EN INTERCAMBIOS DE MENSAJES ELECTRONICOS, del 17 de Noviembre de 2009, de STIGLIANI, DOMENICO

STIGLIANI, FAUSTINO NICOLA

RUCCO, PAOLO: Procedimiento para verificación de seguridad de un mensaje (Msg) transmitido y recibido de forma electrónica que:

- en el lado de transmisión comprende […]

PROCEDIMIENTO Y DISPOSITIVOS PARA REALIZAR UN CONTROL DE SEGURIDAD EN INTERCAMBIOS DE MENSAJES ELECTRONICOS, del 17 de Noviembre de 2009, de STIGLIANI, DOMENICO

STIGLIANI, FAUSTINO NICOLA

RUCCO, PAOLO: Procedimiento para verificación de seguridad de un mensaje (Msg) transmitido y recibido de forma electrónica que:

- en el lado de transmisión comprende […]

Método y dispositivo para la comparación de versiones de datos entre estaciones a través de zonas horarias, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método para la comparación de versiones de datos entre sitios a través de zonas horarias, el método que comprende:

cuando los sitios […]

Método y dispositivo para la comparación de versiones de datos entre estaciones a través de zonas horarias, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método para la comparación de versiones de datos entre sitios a través de zonas horarias, el método que comprende:

cuando los sitios […]

Dispositivo, método y programa para reducir de forma segura una cantidad de registros en una base de datos, del 22 de Julio de 2020, de Ingenico Group: Un método para reducir una cantidad de registros en una base de datos, siendo implementado dicho método por un aparato electrónico que comprende recursos de hardware para reducir […]