Utilización de un árbol de dispersión de prefijos (PHT) para la localización de servicios en el seno de una red de comunicación de igual a igual.

Red de comunicación (NET) que comprende una tabla de dispersión distribuida (DHT) cuyos nodos (X1,

X2, X3… XN) suministran unos servicios accesibles a unos clientes de comunicación adaptados para comunicar de acuerdo con el protocolo SIP (T) conectados a dicha red de comunicación, disponiendo dicha tabla de dispersión distribuida:

- de medios para recibir una solicitud de localización de servicio (R) de parte de un cliente de comunicación (T), conteniendo dicha solicitud al menos un identificador (ID) de un servicio, y -unos medios de búsqueda para buscar en el seno de dicha tabla de dispersión al menos una información de localización, correspondiendo cada una a un nodo que suministra el servicio determinado por dicho identificador de servicio, y transmitirla o transmitirlas a dicho cliente de comunicación,

caracterizado porque dicha tabla de dispersión se organiza de manera que las informaciones de localización estén asociadas a unas claves que contienen al menos un identificador del servicio y corresponden a unas hojas de un árbol binario del tipo PHT, cuyas etiquetas de los nodos se distribuyen en el seno de dicha tabla de dispersión distribuida, y porque los medios de búsqueda se adaptan para buscar las informaciones de localización en todas o parte de las hojas cuya etiqueta tiene el prefijo del identificador del servicio contenido en dicha solicitud de servicio, y transmitirla a dicho cliente de comunicación.

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E08103703.

Solicitante: ALCATEL LUCENT.

Nacionalidad solicitante: Francia.

Dirección: 3, avenue Octave Gréard 75007 Paris FRANCIA.

Inventor/es: FROMENT,THOMAS, WAUTHY,JEAN-FRANÇOIS.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F17/30

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

PDF original: ES-2392365_T3.pdf

Fragmento de la descripción:

Utilización de un árbol de dispersión de prefijos (PHT) para la localización de servicios en el seno de una red de comunicación de igual a igual.

La presente invención se refiere al dominio de las redes de comunicación de estación a estación o de igual a igual (de “peer-to-peer” en inglés) . Más particularmente, se refiere a la localización de un servicio en el seno de dicha red de igual a igual.

Las redes de comunicación de igual a igual se han impuesto poco a poco como unas alternativas eficaces para ciertos tipos de servicio. La sociedad Skype por ejemplo ha basado su éxito en un modelo de igual a igual para el establecimiento de sesiones de comunicación del tipo voz sobre IP (VoIP) o multimedia sobre IP.

Otros servicios de intercambio de contenidos se basan igualmente en las tecnologías de igual a igual, tales como las redes eMule, Bittorrent, JXTA…

El principio básico de una red de igual a igual reside en la ausencia de un órgano centralizado: la lógica del servicio se distribuye en el conjunto de los elementos de la red de igual a igual; cada elemento puede ser potencialmente a la vez cliente (peticionario del servicio) y servidor (suministrador del servicio) .

Muchas de las redes de igual a igual se basan en una tabla de dispersión distribuida.

Una tabla de dispersión distribuida (o DHT de “Distributed Hash Table” en inglés) es una tecnología que permite la memorización y la recuperación de la información en un sistema repartido masivamente como una red de igual a igual (o “peer to peer network” en inglés) . Por principio, el contenido de la tabla de dispersión se reparte en el conjunto de las estaciones o nodos de la red y no hay ningún dispositivo centralizado.

Dichas tablas de dispersión distribuidas se describen por ejemplo en el artículo “Looking up Data in P2P Systems” de H. Balakrishna, F. Kaashoek, D. Karger, R. Morris y 1. Stoica, aparecido en febrero de 2003, en la revista Communications of the ACM, vol. 46, nº 2.

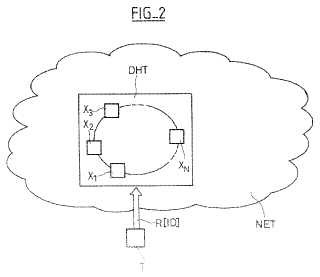

La figura 1 nuestra una tabla de dispersión distribuida DHT compuesta por los nodos X1, X2, X3… XN.

Se memoriza una información en el seno de la red DHT asociándole una clave K y aplicando una función de dispersión H sobre esta clave. El valor H (K) determina un índice que permite localizar un nodo particular en el seno de la red (por ejemplo, el nodo de índice i más próximo, o inmediatamente inferior…) .

Se puede implementar el mismo proceso con el fin de recuperar una información.

Los mecanismos de memorización y de recuperación de información están explicados anteriormente en numerosas publicaciones sobre el tema a la disposición del experto en la materia. Se explicarán además un poco más en la descripción a continuación.

Es importante remarcar aquí el carácter totalmente distribuido de la memorización y el hecho de que se puede de ese modo proyectar el espacio de las informaciones a memorizar en un espacio de memorización formado por los N nodos.

Los árboles binarios del tipo PHT son conocidos por Ramabhadran, S et ál.: “Prefix Hash Tree -An Indexing Data Structure over Distributed Hash Tables”.

Este aspecto distribuido es interesante por más de una razón para las arquitecturas de red de comunicación y las aplicaciones del tipo voz sobre IP (VoIP) /Multimedia sobre IP (Internet Protocol) .

Permite en efecto liberarse de ciertas pesadeces de los sistemas centralizados: la hipertrofia del sistema centralizado desde el momento en que el número de abonados al servicio es importante; la necesidad y la complejidad de su mantenimiento; la gestión de las averías y de su disponibilidad, etc.

El éxito obtenido al cabo del tiempo por las arquitecturas de igual a igual ha impulsado al IETF (Internet Engineering Task Force) a inclinarse hacia la definición de una arquitectura particular a los servicios basados en el protocolo SIP (Session Initiation Protocol) .

El protocolo SIP se define por el RFC 3261 del IETF y está concebido para transmitir la señalización necesaria en la negociación y en el establecimiento de sesiones multimedia sobre unas redes de comunicación de datos basadas en el protocolo IP (Internet Protocol) como, por ejemplo, el borrador de Internet “dSIP: A P2P Approach to SIP Registration and Resource Location", draft-br y an-p2psip-dsip-00.

Estos trabajos se han tomado a cargo actualmente de un grupo de trabajo P2P-SIP (de “peer-to-peer SIP”) .

El protocolo SIP necesita un cierto número de servicios (el “Registrar” por ejemplo) que se pueden implementar mediante una tabla de dispersión distribuida antes que por un servidor centralizado.

Estos servicios pueden ser igualmente

- STUN (“Simple Traversal of User datagram protocol (UDP) through Network address translators (NATs) ”) ,

definido por el RFC 3489 -TURN (“Traversal Using Relay NAT”) , publicado en septiembre de 2005 con el estatuto de “draft IETF” bajo el

nombre “draff-rosenbergmidcom-turn-08.txt”. -un repetidor de medios, -un servicio de presencia, etc.

Estos servicios se pueden suministrar por uno o varios nodos de la tabla de dispersión distribuida, pero se presenta el problema de su localización por parte de los clientes SIP, u otros elementos de la red.

Se han barajado varias posibilidades de solución en las discusiones de los grupos de trabajo del IETF.

Un primer enfoque consiste en utilizar un servidor centralizado único que tenga por objeto mantener unas asociaciones entre los servicios y las direcciones de los servidores que los proporcionan. Este servidor tendría una dirección bien determinada con el fin de que los clientes puedan contactar con él fácilmente. De esta manera, un cliente que busque un servidor STUN le enviaría una solicitud de servicio que contuviese “STUN” como parámetro y recibiría una lista de direcciones, correspondiendo cada dirección a un nodo de la tabla de dispersión distribuida que suministra este servicio.

Este primer enfoque no es sin embargo satisfactorio en la medida de que introduce un servidor centralizado contrario a la filosofía misma de una red de igual a igual. Los inconvenientes de los enfoques centralizados, citados anteriormente, y que han llevado a la elaboración y al éxito de los enfoques entre iguales, se aplican por lo tanto igualmente aquí y particularmente al hecho de que este servidor se convierte en un punto de debilidad de la arquitectura: en caso de fallo, los clientes no podrían localizar los servidores (nodos) que suministran los servicios buscados. Además, este servidor centralizado forma un objetivo privilegiado para unos ataques malintencionados del tipo denegación de servicio (DOS, de “Denial of service”) .

La alternativa consiste por tanto en memorizar las informaciones de localización en la tabla de dispersión distribuida en sí.

Una primera solución de acuerdo con este enfoque consiste en asociar una clave al conjunto de las informaciones de localización. Esta idea se ha sometido al foro virtual (o lista de difusión, “mailing list” en inglés) del grupo de trabajo P2P SIP del IETF en diciembre de 2006.

Pero padece de un cierto número de inconvenientes. Particularmente, si el número de servicios y el número de nodos de la tabla de dispersión distribuida son importantes, las informaciones de localización se pueden convertir en voluminosas.

Esto puede provocar unos problemas de dimensionamiento del nodo que tiene la carga de esta información: de acuerdo con el mismo principio de la tabla de dispersión distribuida, no hay un posible control sobre qué nodo tiene la carga de una información dada porque la tabla se autogenera. También, las informaciones de localización se pueden generar por un nodo de capacidad limitada, por ejemplo un cliente de comunicación en el caso de una arquitectura en donde los clientes forman parte de la tabla de dispersión distribuida.

A este primer problema de memorización se viene a añadir también el inconveniente de que este nodo se convierte en el objetivo del conjunto de las solicitudes de servicio. Esto crea por tanto un punto de... [Seguir leyendo]

Reivindicaciones:

1. Red de comunicación (NET) que comprende una tabla de dispersión distribuida (DHT) cuyos nodos (X1, X2, X3… XN) suministran unos servicios accesibles a unos clientes de comunicación adaptados para comunicar de acuerdo con el protocolo SIP (T) conectados a dicha red de comunicación, disponiendo dicha tabla de dispersión distribuida:

- de medios para recibir una solicitud de localización de servicio (R) de parte de un cliente de comunicación (T) , conteniendo dicha solicitud al menos un identificador (ID) de un servicio, y -unos medios de búsqueda para buscar en el seno de dicha tabla de dispersión al menos una información de localización, correspondiendo cada una a un nodo que suministra el servicio determinado por dicho identificador de servicio, y transmitirla o transmitirlas a dicho cliente de comunicación,

caracterizado porque dicha tabla de dispersión se organiza de manera que las informaciones de localización estén asociadas a unas claves que contienen al menos un identificador del servicio y corresponden a unas hojas de un árbol binario del tipo PHT, cuyas etiquetas de los nodos se distribuyen en el seno de dicha tabla de dispersión distribuida, y porque los medios de búsqueda se adaptan para buscar las informaciones de localización en todas o parte de las hojas cuya etiqueta tiene el prefijo del identificador del servicio contenido en dicha solicitud de servicio, y transmitirla a dicho cliente de comunicación.

2. Red de comunicación de acuerdo con la reivindicación precedente, en la que dicho cliente de comunicación es un terminal de comunicación.

3. Red de comunicación de acuerdo con una de las reivindicaciones precedentes en la que dichas etiquetas y dichas claves son unas palabras binarias, estando formadas dichas etiquetas de manera que el peso de cada bit en el orden decreciente corresponde a una profundidad creciente en el seno de dicho árbol binario.

4. Red de comunicación de acuerdo con una de las reivindicaciones precedentes, en la que dichos servicios son unos servicios STUN y/o TURN y/o de acuerdo con el RFC 3489bis del IETF.

5. Red de comunicación de acuerdo con una de las reivindicaciones precedentes en la que dicho nodo es uno de los nodos (X1, X2, X3… XN) de dicha tabla de dispersión distribuida (DHT) .

6. Red de comunicación de acuerdo con una de las reivindicaciones precedentes, en la que dichas etiquetas están compuestas al menos de dicho identificador de servicio, de una indicación del protocolo de transporte, de un servicio, de una indicación del protocolo de transporte, de una información de localización, tal como una dirección IP y un puerto.

7. Red de comunicación de acuerdo con la reivindicación precedente en la que dichas etiquetas comprenden además todos o parte de los parámetros que definen un identificador universal de recursos URI de acuerdo con el RFC 1630 del IETF.

8. Procedimiento que permite a un cliente de comunicación (E) adaptado para comunicar de acuerdo con el protocolo SIP acceder al servicio suministrado por una tabla de dispersión distribuida (DHT) que comprende una etapa de transmisión de una solicitud de localización del servicio, conteniendo dicha solicitud un identificador de dicho servicio; y una etapa de búsqueda por dicha tabla de dispersión distribuida de al menos una información de localización que corresponda cada una a un nodo que suministre dicho servicio caracterizado porque la etapa de búsqueda consiste en buscar una clave en el seno de un árbol binario del tipo PHT cuyas etiquetas de los nodos se distribuyen en el seno de dicha tabla de dispersión distribuida, conteniendo dicha clave al menos dicho identificador, consistiendo la búsqueda en buscar las informaciones de localización en todas o parte de las hojas cuya etiqueta tiene el prefijo de dicho identificador del servicio.

9. Procedimiento de acuerdo con la reivindicación precedente, en el que dicho cliente de comunicación es un terminal de comunicación.

10. Procedimiento de acuerdo con una de las reivindicaciones 8 ó 9, en el que dichas etiquetas y dichas claves son unas palabras binarias, estando formadas dichas etiquetas de manera que el peso de cada bit en el orden decreciente corresponde a una profundidad creciente en el seno dicho árbol binario.

11. Procedimiento de acuerdo con una de las reivindicaciones 8 a 10, en el que dichos servicios son unos servicios STUN y/o TURN y/o de acuerdo con el RFC 3489bis del IETF.

12. Procedimiento de acuerdo con una de las reivindicaciones 8 a 11, en el que dicho nodo es uno de los nodos (X1, X2, X3… XN) de dicha tabla de dispersión distribuida (DHT) .

13. Procedimiento de acuerdo con una de las reivindicaciones 8 a 12 en el que dichas etiquetas están compuestas al menos de dicho identificador de servicio, de una indicación del protocolo de transporte, de un servicio, de una información de localización, tal como una dirección IP y un puerto.

14. Procedimiento de acuerdo con la reivindicación precedente en la que dichas etiquetas comprenden además todos o parte de los parámetros que definen un identificador universal de recursos URI de acuerdo con el RFC 1630 del IETF.

15. Programa de ordenador adaptado para realizar el procedimiento de acuerdo con una de las reivindicaciones 8 a 14, cuando se implementa sobre un equipo de procesamiento de la información.

16. Soporte informático que contiene un programa de ordenador de acuerdo con la reivindicación 15.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]