Sistema de control de entrada.

Procedimiento para controlar físicamente el acceso a un lugar protegido,

que comprende las etapas siguientes:- establecer una conexión de comunicaciones segura a través de una red entre un controlador de seguridad (110)y por lo menos un servidor de autenticación (105),

- acoplar funcionalmente un testigo de seguridad (75) a dicho controlador de seguridad,

- enviar un parámetro crítico de seguridad desde dicho testigo de seguridad hasta dicho controlador de seguridadpara su autenticación,

- enviar dicho parámetro crítico de seguridad por lo menos a dicho servidor de autenticación por medio de dichaconexión de comunicaciones segura,

- realizar, mediante dicho servidor de autenticación, una transacción de autenticación para dicho parámetro críticode seguridad,

- enviar un resultado de dicha transacción de autenticación desde dicho servidor de autenticación hasta dichocontrolador de seguridad por medio de dicha conexión de comunicaciones segura, y

- activar un circuito electromecánico (130) controlado por dicho controlador de seguridad si dicho resultadoconfirma que dicha transacción de autenticación se ha realizado con éxito,

caracterizado porque dicha activación de dicho circuito electromecánico está limitada a una duración preestablecidaespecífica para dicho testigo de seguridad.

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E04293091.

Solicitante: ACTIVCARD INC.

Nacionalidad solicitante: Estados Unidos de América.

Dirección: 6623 DUMBARTON CIRCLE FREMONT, CA 94555 ESTADOS UNIDOS DE AMERICA.

Inventor/es: Fedronic,Dominique Louis Joseph, Wen,Wu.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G07C9/00 FISICA. › G07 DISPOSITIVOS DE CONTROL. › G07C APARATOS DE CONTROL DE HORARIOS O DE ASISTENCIA; REGISTRO O INDICACION DEL FUNCIONAMIENTO DE LAS MAQUINAS; PRODUCCION DE NUMEROS AL AZAR; APARATOS PARA VOTAR O APARATOS DE LOTERIA; DISPOSICIONES, SISTEMAS O APARATOS PARA CONTROLES NO PREVISTOS EN OTRO LUGAR. › Registro individual en la entrada o en la salida.

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

PDF original: ES-2388215_T3.pdf

Fragmento de la descripción:

Sistema de control de entrada.

Campo de la invención

La presente invención se refiere en general a un procedimiento y un sistema de procesamiento de datos y, más particularmente, a un sistema de control de acceso físico de comunicaciones inalámbricas que combina controles de acceso físicos y lógicos que utilizan las características de seguridad proporcionadas por la implementación de testigos de seguridad con protocolos de autenticación normalizados.

Antecedentes

Los últimos acontecimientos mundiales y la creciente competencia internacional han acelerado los esfuerzos por fusionar sistemas de seguridad físicos y lógicos, particularmente para grandes empresas comerciales, industriales y gubernamentales. No obstante, estos esfuerzos de fusión se han visto notablemente obstaculizados por la gran infraestructura de sistemas físicos de seguridad instalados sujetos a derechos de propiedad. Estos sistemas físicos de seguridad prioritarios a menudo utilizan arquitecturas de red, protocolos de comunicaciones, bases de datos y sistemas de archivos con derechos de propiedad que son difíciles de integrar en los sistemas modernos de seguridad de red. Se describe un ejemplo de sistema de seguridad con derecho de propiedad en la patente US nº

5.682.142 de Loosmore et al. El documento de referencia de Loosmore da a conocer un sistema de seguridad integrado que está dispuesto para funcionar como un sistema de seguridad autónomo separado.

Las incompatibilidades entre los sistemas de seguridad físicos y lógicos provocan a menudo deficiencias graves en los sistemas de seguridad físicos, lógicos o en ambos tipos. En un ejemplo reciente de una base de datos de recursos humanos, se indicaba el despido de un empleado, aunque en el acceso al correo electrónico y la red el exempleado todavía constaba como activo, hecho que podría haber permitido el acceso lógico del exempleado a los recursos de la empresa. D.Smith describe este ejemplo en la revista esecure, de septiembre de 2002 (22) que puede consultarse. Aunque este ejemplo ilustra mejor las incompatibilidades lógicas entre las diferentes bases de datos institucionales, no es difícil imaginar una situación similar en la que una tarjeta de acceso físico se mantiene en estado activo, debido a incompatibilidades entre los sistemas físicos y lógicos de seguridad. Esta cuestión es particularmente importante en instalaciones susceptibles de ser afectadas, tales como los aeropuertos, en las que una tarjeta de acceso físico perdida, robada o indebidamente gestionada podría conducir al secuestro de un avión.

Otro impedimento para la fusión de los sistemas físicos y lógicos de seguridad es la falta de normas oficiales especialmente elaboradas para los sistemas físicos de seguridad.

Los profesionales de TI, partidarios del uso de arquitecturas abiertas de sistemas informáticos, protocolos de red normalizados y sistemas de bases de datos normalizados, tales como el ODBC, están promulgando normas de facto. Se describe un ejemplo de sistema de seguridad físico y lógico integrado en la patente US nº 6.233.588 de Marchoili et al. Aunque el documento de referencia de Marchoili trata sobre la falta de normalización de las capacidades informáticas de los sistemas de seguridad físicos y lógicos centralizados, no trata sobre la falta de normalización de los controladores de seguridad que deben interactuar con los sistemas de seguridad.

La falta de normalización de los controladores de seguridad todavía constituye un impedimento importante para la fusión de los sistemas físicos y lógicos de seguridad, en la medida en que muchos clientes de seguridad todavía carecen de capacidades de interfaz de red normalizadas. Por ejemplo, la empresa HID Corporation ofrece un controlador de puertas avanzado que se acciona mediante una tarjeta inteligente sin contacto y se denomina MIFARE ® (6055B) . La implementación avanzada de una tarjeta inteligente sin contacto proporciona unos medios prácticos y seguros para usar con los sistemas de seguridad tanto físicos como lógicos. Sin embargo, uno de los principales inconvenientes de este controlador de seguridad es la falta de una interfaz de red normalizada. En su lugar, el controlador está provisto de una interfaz RS-232C para la conexión local con un sistema de ordenador personal normalizado#. (Véase la hoja de referencia de HID MIFARE ® (6055B) , MRG-EN-US, rev. 10-02, que puede consultarse.)

La interfaz RS-232C se utiliza para cargar o actualizar localmente una memoria caché asociada al controlador de seguridad con los códigos de tarjeta inteligente autorizados, mediante software y protocolos de comunicación de propiedad que se ejecutan en un ordenador personal. Esta disposición limita la escalabilidad, requiere la gestión individual de los controles remotos de seguridad e impide la aplicación de cambios dinámicos y centralizados a los códigos de tarjeta inteligente autorizados.

Otros proveedores de controladores de seguridad sí que ofrecen capacidades de interfaz de red normalizadas, pero generalmente comprenden contraseñas estáticas vulnerables y/o codificación de autenticación de propiedad que están lejos de ser ideales, especialmente en implementaciones inalámbricas del controlador de seguridad en desarrollo en las que las comunicaciones con un sistema de seguridad centralizado pueden interceptarse con más facilidad. En muchos casos, los controladores de seguridad son dirigidos habitualmente hacia un panel de control centralizado mediante un enlace en serie, que a continuación se conecta con una red normalizada.

El documento EP 0 913 979 describe un sistema que comprende un centro de control, un teléfono de móvil y un objeto en el cual se halla un dispositivo que se puede activar a distancia. Los datos se transmiten desde un transmisor situado en el teléfono móvil hasta un receptor del objeto remoto que se desea controlar. Los datos (por ejemplo, pulsaciones o patrones de voz) se introducen en el teléfono móvil, a fin de que el centro de control los utilice para la autenticación. Tras la autenticación de los datos, el centro de control envía al teléfono móvil una señal específica que indica que la autenticación ha resultado positiva, y el teléfono móvil convierte la señal específica en una señal de habilitación. Entonces, la señal de habilitación se envía al objeto controlado a distancia, donde se activa un circuito electromecánico conectado al objeto controlado a distancia.

El documento FR 2 695 364 da a conocer un sistema antirrobo que se utiliza con automóviles provistos de un sistema de apertura y cierre remoto por infrarrojos instalado en las puertas. El sistema presenta un transmisor de infrarrojos portátil y un receptor de infrarrojos fijado al vehículo, que están conectados con el microordenador de control de encendido e inyección del vehículo. El receptor de infrarrojos transmite una trama codificada al ordenador de control del motor para permitir a este continuar con la transmisión de operaciones de encendido e inyección. El funcionamiento del emisor portátil se pasa por alto fuera de los tiempos de utilización predefinidos.

El documento WO 02091316 da a conocer un procedimiento para activar y/o gestionar por lo menos un dispositivo de seguridad personal (PSD) con por lo menos un primer sistema informático remoto a través de una primera red, utilizando por lo menos un cliente como anfitrión para dicho por lo menos un PSD, comprendiendo dicho procedimiento las etapas siguientes: a) establecimiento de por lo menos una canalización de comunicaciones a través de dicha primera red entre dicho por lo menos un PSD y dicho por lo menos primer sistema informático remoto, b) recuperación de información de propiedad (I) por dicho por lo menos primer sistema informático remoto desde un lugar de almacenamiento remoto, c) transmisión de dicha información de propiedad (I) desde dicho primer sistema informático remoto hasta dicho por lo menos un PSD a través de dicha por lo menos una canalización de comunicaciones y d) almacenamiento y/o procesamiento de dicha información de propiedad (I) en dicho por lo menos un PSD.

Con el mencionado propósito, la presente invención es un procedimiento para controlar físicamente el acceso a un lugar protegido según la reivindicación 1 y un sistema y un controlador de seguridad para controlar físicamente el acceso a un lugar protegido según las reivindicaciones 10 y 18 respectivamente.

Otras características de la presente invención se describen en las reivindicaciones subordinadas.... [Seguir leyendo]

Reivindicaciones:

1. Procedimiento para controlar físicamente el acceso a un lugar protegido, que comprende las etapas siguientes:

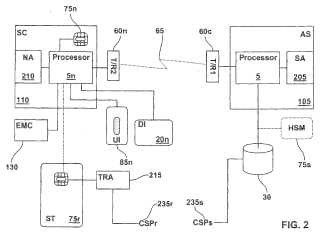

- establecer una conexión de comunicaciones segura a través de una red entre un controlador de seguridad (110) y por lo menos un servidor de autenticación (105) ,

- acoplar funcionalmente un testigo de seguridad (75) a dicho controlador de seguridad,

- enviar un parámetro crítico de seguridad desde dicho testigo de seguridad hasta dicho controlador de seguridad para su autenticación,

- enviar dicho parámetro crítico de seguridad por lo menos a dicho servidor de autenticación por medio de dicha conexión de comunicaciones segura,

- realizar, mediante dicho servidor de autenticación, una transacción de autenticación para dicho parámetro crítico de seguridad,

- enviar un resultado de dicha transacción de autenticación desde dicho servidor de autenticación hasta dicho controlador de seguridad por medio de dicha conexión de comunicaciones segura, y

- activar un circuito electromecánico (130) controlado por dicho controlador de seguridad si dicho resultado confirma que dicha transacción de autenticación se ha realizado con éxito,

caracterizado porque dicha activación de dicho circuito electromecánico está limitada a una duración preestablecida específica para dicho testigo de seguridad.

2. Procedimiento según la reivindicación 1, en el que dicha conexión de comunicaciones segura incluye un secreto compartido establecido entre dicho servidor de autenticación y dicho controlador de seguridad, y que es mantenido de forma segura por un módulo de acceso seguro acoplado funcionalmente a dicho controlador de seguridad.

3. Procedimiento según la reivindicación 1 o 2, en el que dicho controlador de seguridad es uno de entre una pluralidad de controladores de seguridad, en el que dicha pluralidad de controladores de seguridad está constituida por clientes conectados en red de por lo menos dicho servidor de autenticación.

4. Procedimiento según cualquiera de las reivindicaciones 1 a 3, en el que dicho circuito electromecánico está asociado a una puerta de acceso físico y en el que la activación de dicho circuito electromecánico abre dicha puerta de acceso físico.

5. Procedimiento según cualquiera de las reivindicaciones 1 a 4, en el que por lo menos una parte de dicha conexión de comunicaciones segura se establece a través de un enlace de telecomunicaciones inalámbricas.

6. Procedimiento según cualquiera de las reivindicaciones 1 a 5, en el que dicha conexión de comunicaciones segura incorpora un protocolo de seguridad que incluye SSL, IPsec, PCT, TLS o RADIUS.

7. Procedimiento según la reivindicación 2, que comprende las etapas siguientes:

- establecer dicha conexión de comunicaciones segura, a través de dicha red, entre dicho servidor de

autenticación y dicho módulo de acceso seguro que está acoplado funcionalmente a dicho controlador de

seguridad,

- acoplar funcionalmente dicho testigo de seguridad con dicho módulo de acceso seguro por medio de una interfaz acoplada a dicho controlador de seguridad,

- enviar dicho parámetro crítico de seguridad desde dicho testigo de seguridad hasta dicho módulo de acceso seguro,

- enviar dicho parámetro crítico de seguridad a dicho servidor de autenticación por medio de dicha conexión de comunicaciones segura,

- realizar la transacción de autenticación mediante dicho servidor de autenticación por medio de un proceso que incorpora dicho parámetro crítico de seguridad,

- enviar dicho resultado de dicha transacción de autenticación desde dicho servidor de autenticación hasta dicho controlador de seguridad por medio de dicha conexión de comunicaciones segura, y

- activar dicho circuito electromecánico controlado por dicho controlador de seguridad si dicho resultado confirma que dicha transacción de autenticación se ha realizado con éxito.

8. Procedimiento según cualquiera de las reivindicaciones 1 a 7, en el que dicho controlador de seguridad establece además comunicaciones seguras a través de dicha red con un servidor de administración de ciclo de vida adaptado para realizar funciones de administración de ciclo de vida relacionadas con aplicaciones, parámetros críticos de seguridad o datos de usuario instalados en dicho testigo de seguridad o en dicho módulo de acceso seguro.

9. Procedimiento según las reivindicaciones 2 y 8, en el que dicha una o más transacciones de administración de ciclo de vida comprenden la distribución, el intercambio, la supresión, la adición o la modificación de uno o más parámetros críticos de seguridad, aplicaciones o datos de usuario instalados en dicho módulo de acceso seguro.

10. Sistema para controlar físicamente el acceso a un lugar protegido que comprende:

- un testigo de seguridad (110) acoplado funcionalmente a un controlador de seguridad (75) y que incluye unos medios para enviar un parámetro crítico de seguridad a dicho controlador de seguridad para su autenticación,

- un módulo de acceso seguro acoplado funcionalmente a dicho controlador de seguridad y que incluye unos medios para mantener de forma segura un secreto compartido establecido por un servidor de autenticación (105) e incorpora dicho secreto compartido en una conexión de comunicaciones segura establecida con por lo menos un servidor de autenticación;

- unos medios de control electromecánico (130) acoplados funcionalmente a dicho controlador de seguridad que incluye unos medios para abrir una puerta de acceso física una vez activados,

comprendiendo dicho controlador de seguridad unos medios para:

- establecer dicha conexión de comunicaciones segura con por lo menos dicho servidor de autenticación, enviar dicho parámetro crítico de seguridad a dicho servidor de autenticación por medio de dicha conexión de comunicaciones segura y activar dichos medios de control electromecánico como respuesta a un resultado de autenticación afirmativo recibido desde dicho servidor de autenticación,

comprendiendo dicho servidor de autenticación unos medios para:

- establecer dichas comunicaciones seguras con dicho controlador de seguridad, realizar una transacción de autenticación como respuesta a la recepción de dicho parámetro crítico de seguridad desde dicho controlador de seguridad, y

- suministrar dicho resultado de autenticación afirmativa a dicho controlador de seguridad por medio de dicha conexión de comunicaciones segura tras una autentificación correcta de dicho parámetro crítico de seguridad,

caracterizado porque el sistema comprende además unos medios para limitar la activación de dicho circuito electromecánico a una duración preestablecida específica para dicho testigo de seguridad.

11. Sistema según la reivindicación 10, en el que dicha por lo menos una parte de dicha conexión de comunicaciones segura se establece a través de un enlace de telecomunicaciones inalámbricas.

12. Sistema según la reivindicación 10 u 11, en el que dicha conexión de comunicaciones segura incorpora un protocolo de seguridad que incluye SSL, IPsec, PCT, TLS o RADIUS.

13. Sistema según cualquiera de las reivindicaciones 10 a 12, en el que dicho módulo de acceso seguro incluye además unos medios para realizar localmente dicha transacción de autenticación.

14. Sistema según la reivindicación 13, en el que dicho controlador de seguridad o dicho módulo de acceso seguro incluyen además unos medios para mantener por lo menos una lista de acceso de parámetros críticos de seguridad autenticados localmente.

15. Sistema según la reivindicación 15, en el que dicho servidor de autenticación incluye además unos medios para recibir dicha por lo menos una lista de acceso de parámetros críticos de seguridad autenticados localmente y actualizar un acceso maestro asociado a dicho servidor de autenticación.

16. Sistema según cualquiera de las reivindicaciones 10 a 15, que comprende además un servidor de administración de ciclo de vida que comprende unos medios para:

- establecer una conexión de comunicaciones segura con dicho módulo de acceso seguro o dicho controlador de

seguridad, y -realizar una o más transacciones de administración de ciclo de vida con dicho módulo de acceso seguro.

17. Sistema según la reivindicación 16, en el que dicha una o más transacciones de administración de ciclo de vida comprenden la distribución, el intercambio, la supresión, la adición o la modificación de uno o más parámetros críticos de seguridad, aplicaciones o datos de usuario instalados en dicho módulo de acceso seguro.

18. Controlador de seguridad (110) para controlar físicamente el acceso a un lugar protegido (110) que comprende: -un procesador, -una memoria acoplada a dicho procesador, -una interfaz de testigo de seguridad acoplada a dicho procesador, -un transceptor de red acoplado a dicho procesador, -un módulo de acceso seguro acoplado a dicho procesador, -un circuito de control electromagnético acoplado a dicho procesador, y -por lo menos una aplicación instalada por lo menos en una parte de dicha memoria que contiene instrucciones

lógicas ejecutables por dicho procesador para:

- establecer una conexión de comunicaciones segura a través de una red con por lo menos un servidor de autenticación (105) por medio de dicho transceptor de red,

- realizar una transacción de autenticación en conjunción con dicho servidor de autenticación para un parámetro

crítico de seguridad recibido por medio de dicha interfaz de testigo de seguridad,

- recibir y mantener un secreto compartido en dicho módulo de acceso seguro,

- incorporar dicho secreto compartido en dicha conexión de comunicaciones segura, y

- activar dicho circuito de control electromecánico tras la recepción de un resultado de autenticación afirmativo

asociado a dicha transacción de autenticación, caracterizado porque comprende además unos medios para limitar la activación de dicho circuito electromecánico a una duración preestablecida específica para dicho testigo de seguridad.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]