Proxy IP móvil.

Un sistema para su uso en una red visitada intermedia (202, 302) en una red de telecomunicaciones (200,

300) para controlar el tráfico de comunicación en la red visitada intermedia, comprendiendo el sistema un IP Móvil, MIP, proxy (207, 308, 700) para la comunicación entre una red de origen (201, 303) y un nodo de visita (209, 210, 306) que se comunica con una red de acceso (203; 301), comprendiendo además el sistema una autenticación, autorización, y cómputo, Servidor AAA (206), en el que:

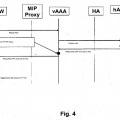

- el servidor AAA (206) está dispuesto para modificar la señalización IP Móvil enviando, en un mensaje de respuesta AAA, como dirección temporaria de agente de origen una dirección IP del proxy MIP (207,308,700) al nodo de visita (209, 210, 306), y el proxy MIP (207,308,700) esta dispuesto para configurar una dirección de agente de origen del nodo de visita (209, 210, 306) a una dirección de un agente de origen actual (309) y configurar una Dirección implícita, CoA, del nodo de visita (209, 210, 306) a la dirección IP del proxy MIP (207,308,700), por lo que un túnel plano de usuario de IP Móvil (304) es dividido en dos partes, un túnel entre la red de acceso (203; 301) y el proxy MIP (207; 308), y otro túnel entre el proxy MIP (207; 308) y la red de origen (201; 303),

- el proxy MIP (207,308,700) además está dispuesto para comunicarse con el servidor AAA (206) para manejar los servicios de autenticación, autorización, y cómputo y para manejar asuntos de facturación relacionados con la comunicación en el túnel plano de usuario de IP Móvil (304) entre la red de origen (201, 303) y el nodo de visita (209, 210, 306), y el proxy MIP (207,308,700) además está dispuesto para retransmitir los paquetes del plano de usuario entre la red de origen (201, 303) y el nodo de visita (209, 210, 306) a través de la red de acceso (203, 301).

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2006/012577.

Solicitante: TELEFONAKTIEBOLAGET LM ERICSSON (PUBL).

Nacionalidad solicitante: Suecia.

Dirección: 126 25 Stockholm SUECIA.

Inventor/es: ROMMER,STEFAN, TURÁNYI,ZOLTÁN RICHÁRD.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

PDF original: ES-2510715_T3.pdf

Fragmento de la descripción:

Proxy IP móvil Campo técnico La presente invención se refiere a una solución IP Móvil y en particular a una solución para manejar una red intermediaria en un entorno IP Móvil.

Antecedentes de la invención Un tema "caliente" en la evolución de las comunicaciones fijas y móviles es el múltiple acceso, es decir, la capacidad de acceder al mismo conjunto de servicios a través de múltiples tecnologías de acceso. Las tecnologías de acceso posibles incluyen ambos accesos definidos por 3GPP (2G, 3G, LTE) y tecnologías no definidas por 3GPP (por ejemplo, WLAN, WiMAX, DSL) . Un aspecto particular de acceso múltiple es la continuidad de la sesión, es decir, la capacidad para que el usuario se mueva entre diferentes tecnologías de accesos sin interrumpir una sesión de servicio en curso.

Una tecnología importante para permitir la continuidad de sesión es IP Móvil (MIP) . MIP permite que el terminal utilice una dirección IP estable (llamada Dirección de origen) , independientemente de su punto de conexión actual (PoA) a Internet. El terminal también utilizará direcciones IP locales (así denominadas las direcciones implícitas) que representa el PoA actual del terminal. IP Móvil oculta estas direcciones locales de las aplicaciones que funcionan en el terminal.

El caso típico con accesos 3GPP es que el Operador Móvil (MO) es propietario de los accesos (red de radio) y tiene relación con los clientes finales (suscriptores) . Con los accesos distintos de 3GPP como por ejemplo WLAN y WiMAX, es probable que el Operador Móvil no sea dueño de todas las redes de acceso. En cambio, el MO hará acuerdos comerciales con los proveedores de red de acceso (por ejemplo. Operadores de hotspot (sitios de conexión) de WLAN) que permiten que los suscriptores del MO accedan a los servicios de MO también por accesos distintos de 3GPP.

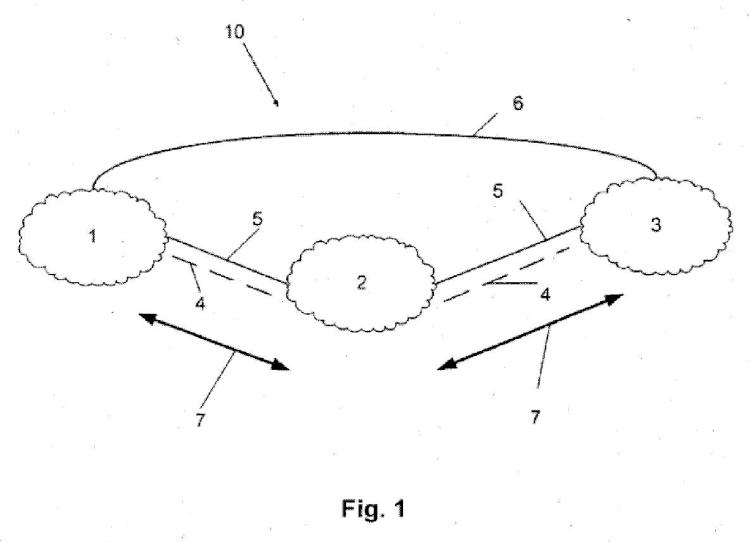

Estos aspectos comerciales también tienen consecuencias en el escenario de itinerancia. En un escenario de itinerancia 3GPP, como se muestra en la Fig. 1, sólo dos operadores están involucrados; un operador visitado 2 y un operador de origen 3. En la itinerancia en acceso distinto de 3GPP, tres entidades comerciales pueden estar involucradas; proveedor de acceso distinto de 3GPP 1, operador visitado 2 y operador de origen 3. En este caso, existen acuerdos comerciales 7 entre el operador visitado y de origen, así como Entre el operador visitado y proveedor de acceso distinto de 3GPP, pero no entre el operador de origen y el proveedor de acceso distinto de 3GPP.

El término " Proxy IP Móvil " se ha utilizado antes en diferentes contextos:

ï·ï? Proxy MIP como un medio para apoyar MIPv4 trasversal a través de puertas VPN. El Proxy MIP está aquí siempre que se utiliza junto con una puerta VPN.

ï·ï? Un protocolo para extender MIPv6 para eliminar sus dependencias de capa de enlace en el Enlace de origen y distribuir las Has en el nivel IP. Un proxy MIP se introduce para la Gestión de Movilidad Local y Optimización de Ruta.

El Proxy MIP está en las referencias mencionadas utilizadas para otros fines y con diferentes procedimientos que el Proxy MIP propuso en esta invención. En consecuencia, las referencias citadas no serán tomadas como técnica anterior.

En el modelo de tres redes, la señalización del plano de control 4 tal como una señalización de autenticación de usuario será retransmitida típicamente (con proxy) por la red visitada (VN) 2. Esto es, en muchos casos requerido ya que la red de acceso distinto de 3GPP 1 no podrá saber cómo encontrar la red de origen 3 y viceversa. Esto es consecuencia de que no existe un acuerdo mutuo o configuración de interconexión entre las dos redes Sin embargo, no está claro si y cómo el Plano de usuario (UP) 5 será retransmitido por la red visitada (intermediaria)

2. Las razones para retransmitir el tráfico a través de la VN es permitir que el operador de VN tenga control sobre el tráfico de usuarios, por ejemplo, para la carga, aplicación de políticas, intercepción legal, etc. El plano de usuario puede ser derivado entre la red de acceso 1 y la red de origen 3 sin la participación de la red visitada 2. En este escenario es imposible que el operador de red visitada controle el tráfico y maneje los servicios antes mencionados.

El protocolo de IP Móvil controla la movilidad y enrutamiento UP entre el terminal y la red de origen, pero no ayuda aquí. IP Móvil en su forma básica sólo tiene soporte para dos niveles de red:

1. Red de acceso (con Router de Acceso, Agente foráneo)

2. Red de origen (con Agente de origen)

IP Móvil establece un túnel UP entre la MN o agente externo en la red de acceso y el agente de origen en la red de origen. En MIP de ese modo no hay noción de una red visitada. En cambio, el tráfico de UP será enrutado utilizando mecanismos de enrutamiento IP regulares entre la red de acceso y la red de origen.

Hay diferentes posibilidades existentes (o futuras) para forzar el tráfico UP a través de VN. Se debaten brevemente a continuación:

Enfoques basados en el terminal.

IP Móvil Jerárquica (HMIP) es una extensión del MIP que se puede utilizar para introducir un nivel intermedio, por ejemplo, en la NW visitada. Un problema con HMIP es sin embargo que se requiere la funcionalidad HMIP en el terminal. Esto aumentará la complejidad y posiblemente el costo del terminal.

Un MN túnel IPSec entre MN y VN se puede utilizar como una alternativa. También esta solución tiene un impacto significativo en el terminal.

Enfoques de Túnel / ruta estática.

Otras alternativas para forzar el tráfico a través de la VN son configurar rutas estáticas o túneles estáticos entre la red de acceso y VN, así como entre VN y HN. Un inconveniente de estas alternativas es que ponen requerimientos sobre la red de acceso distinta de 3GPP. Debido a que el MO no posee y opera el acceso distinto de 3GPP, esto es beneficioso si se evitan los requerimientos específicos de MO en el acceso distinto de 3GPP. El proveedor de acceso distinto de 3GPP puede ser además una entidad muy "pobre" (por ejemplo, proveedor de hotspot de WLAN en una cafetería) , lo que lo hace técnica y financieramente difícil requerir características específicas de MO.

Esquemas de movilidad en base a la red Podrían utilizarse esquemas de movilidad basados en NW tal como proxy MIP (PMIP) y NETLMM. Esta alternativa pone incluso requisitos más exigentes en la NW de acceso distinto de 3GPP ya que debe tener soporte para el protocolo de movilidad basado en NW. También será difícil usar esta alternativa para tecnologías de acceso que ya utilizan por ejemplo, PMIP para la movilidad entre accesos. Los dos usos de los esquemas de movilidad entonces deben estar alineados (si es posible) .

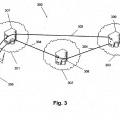

El documento US 2003/0224788 A1 divulga un procedimiento y un aparato para el registro de un nodo móvil en un agente de origen. Un proxy IP Móvil se utiliza para informar al nodo móvil si el nodo móvil es una red interna o una red remota. El nodo móvil envía un pedido de registro. Desde el pedido de registro, el proxy IP Móvil determina si el nodo móvil se encuentra en la red interna o en una red remota. Si el nodo móvil está en una red remota, el proxy IP Móvil actúa como intermediario, creando túneles a la dirección implícita y el agente de origen. De lo contrario, el proxy IP Móvil puede permitir que el nodo móvil y el agente de origen se comuniquen entre sí sin utilizar el proxy IP Móvil como intermediario Compendio de la invención La función de un "Proxy IP Móvil" se introduce en la red visitada (intermedia) . El Proxy MIP introduce un nivel intermedio en la jerarquía que permite que el tráfico de UP sea siempre retransmitido a través de la red visitada. La señalización IP Móvil es modificada de tal manera que el túnel MIP UP es dividido en dos partes;

1) Entre MN / FA y MIP Proxy, y 2) Entre MIP Proxy y HA

El objetivo del Proxy MIP es asegurar que el tráfico en túnel con MIP siempre esté tunelizado a través de la red visitada. Esto le dará al operador visitado un aumentó en el control de la UP, por ejemplo, para la carga, control de políticas e intercepción legal. La invención se puede aplicar tanto a IP Móvilv4 como a IP Móvilv6

La invención se realiza en una serie de aspectos.

Un sistema de acuerdo a la reivindicación 1.

Otro aspecto de la presente invención es un procedimiento de acuerdo a la reivindicación 6.

Las realizaciones se definen en las reivindicaciones dependientes.

Las ventajas de la invención en comparación con las soluciones existentes incluyen ï·ï? Ningún impacto en el terminal.

ï·ï? La alternativa HMIP requiere soporte del terminal.... [Seguir leyendo]

Reivindicaciones:

1. Un sistema para su uso en una red visitada intermedia (202, 302) en una red de telecomunicaciones (200, 300) para controlar el tráfico de comunicación en la red visitada intermedia, comprendiendo el sistema un IP Móvil, MIP, proxy (207, 308, 700) para la comunicación entre una red de origen (201, 303) y un nodo de visita (209, 210, 306) que se comunica con una red de acceso (203; 301) , comprendiendo además el sistema una autenticación, autorización, y cómputo, Servidor AAA (206) , en el que:

- el servidor AAA (206) está dispuesto para modificar la señalización IP Móvil enviando, en un mensaje de respuesta AAA, como dirección temporaria de agente de origen una dirección IP del proxy MIP (207, 308, 700) al nodo de visita (209, 210, 306) , y el proxy MIP (207, 308, 700) esta dispuesto para configurar una dirección de agente de origen del nodo de visita (209, 210, 306) a una dirección de un agente de origen actual (309) y configurar una Dirección implícita, CoA, del nodo de visita (209, 210, 306) a la dirección IP del proxy MIP (207, 308, 700) , por lo que un túnel plano de usuario de IP Móvil (304) es dividido en dos partes, un túnel entre la red de acceso (203; 301) y el proxy MIP (207; 308) , y otro túnel entre el proxy MIP (207; 308) y la red de origen (201; 303) ,

- el proxy MIP (207, 308, 700) además está dispuesto para comunicarse con el servidor AAA (206) para manejar los servicios de autenticación, autorización, y cómputo y para manejar asuntos de facturación relacionados con la comunicación en el túnel plano de usuario de IP Móvil (304) entre la red de origen (201, 303) y el nodo de visita (209, 210, 306) , y el proxy MIP (207, 308, 700) además está dispuesto para retransmitir los paquetes del plano de usuario entre la red de origen (201, 303) y el nodo de visita (209, 210, 306) a través de la red de acceso (203, 301) .

2. El sistema de acuerdo a la reivindicación 1, que además comprende medios para configurar la tabla de traducción utilizando una autenticación, autorización, y cómputo, AAA, señalización de protocolo.

3. El sistema de acuerdo a la reivindicación 1, en el que la función de traducción de dirección comprende una asignación de dirección implícita.

4. El sistema de acuerdo a la reivindicación 1, además dispuesto para obtener un nuevo código de autenticación y reemplazar con el código de autenticación obtenido, siendo retransmitidos los códigos de autenticación en los paquetes de plano de usuario que son retransmitidos.

5. El sistema de acuerdo a la reivindicación 4, además dispuesto para obtener un nuevo código mediante el cálculo de un nuevo código utilizando una de las claves fijas delegadas y claves temporarias delegadas obtenidas de la red de origen del nodo móvil.

6. Un procedimiento para controlar flujos de tráfico en una red de telecomunicaciones (200, 300) , comprendiendo la red de telecomunicaciones (200, 300) una red visitada intermedia (202, 302) que comprende una IP Móvil, MIP, proxy (207, 308, 700) y una autenticación, autorización, y cómputo, Servidor AAA (206) , comprendiendo el procedimiento:

- en el Servidor AAA (206) , modificar la señalización IP Móvil enviando, en un mensaje de respuesta AAA, como dirección de agente de origen temporaria una dirección IP del proxy MIP (207, 308, 700) a un nodo de visita (209, 210, 306) que se comunica con una red de acceso (203, 301) , y configurar, en el proxy MIP (207, 308, 700) , una dirección de agente de origen del nodo de visita (209, 210, 306) a una dirección de un agente de origen actual (309) y configurar una dirección implícita, CoA, del nodo de visita (209, 210, 306) a la dirección IP del proxy MIP (207, 308, 700) , por lo que un túnel plano de usuario de IP Móvil (304) es dividido en dos partes, un túnel entre la red de acceso (203 ; 301) y el proxy MIP (207, 308, 700) , y otro túnel entre el proxy MIP (207; 308) y una red de origen (201; 303) ,

- comunicación entre el proxy MIP (207, 308, 700) y el Servidor AAA (206) para manejar los servicios de autenticación, autorización, y cómputo y para manejar asuntos de facturación relacionados con la comunicación en el túnel plano de usuario de IP Móvil (304) entre la red de origen (201, 303) y el nodo de visita (209, 210, 306) , y

- en el proxy MIP (207, 308, 700) , retransmitir el tráfico del plano de usuario a través del proxy MIP entre la red de origen (201, 303) y el nodo de visita (209, 210, 306) a través de la red de acceso (203, 301) .

7. El procedimiento de acuerdo a la reivindicación 6, que además comprende operar funciones de seguridad para la autenticación del nodo móvil.

8. El procedimiento de acuerdo a la reivindicación 7, en el que las funciones de seguridad incluyen una autenticación, autorización, y cómputo, AAA, protocolo, por ejemplo de acuerdo al Radio o Diámetro.

9. El procedimiento de acuerdo a la reivindicación 6, que además comprende: obtener un código de autenticación y reemplazar los códigos de autenticación en los paquetes de información de contenido siendo retransmitidos con el código de autenticación obtenido.

10. El procedimiento de acuerdo a la reivindicación 9, en el que obtener el código de autenticación incluye calcular un nuevo código utilizando una de las claves fijas delegadas y claves temporarias delegadas.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]