PROTOCOLO DE REGISTRO SEGURO.

- Un procedimiento para proporcionar un secreto a un ordenador cliente para su uso en un proceso de autenticación,

que comprende: - el ordenador cliente recibe de un ordenador servidor, una información que representa: - un primer conjunto de elementos de datos, y - un segundo conjunto de elementos de datos, y - una asociación de datos entre el primer conjunto y el segundo conjunto, a través de cuya asociación de datos un elemento de datos del primer conjunto se asocia únicamente a un elemento de datos en el segundo conjunto; - proporcionar un primer subconjunto que comprende una selección de elementos de datos del primer conjunto de elementos de datos; - el ordenador cliente proporciona un segundo subconjunto de elementos de datos, comprendiendo el segundo subconjunto los elementos de datos en el segundo conjunto de elementos de datos que se asocian a los elementos de datos en el primer subconjunto por dicha asociación de datos; - proporcionar el secreto evaluando un algoritmo de cifrado que depende de un elemento del segundo subconjunto y un elemento de datos de cifrado predefinido. caracterizado porque - al menos una parte de dicha asociación de datos se presenta a través de una primera interfaz de usuario; - dicha provisión de una selección de elementos de datos del primer conjunto de elementos de datos se lleva a cabo por un usuario en respuesta a dicha presentación

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/DK2008/050112.

Solicitante: PAMCI NETWORKS DENMARK APS.

Nacionalidad solicitante: Dinamarca.

Dirección: LANGBALLEVAENGET 2 8320 MARSLET DINAMARCA.

Inventor/es: CHRISTOPHANI,CLAUS,AMBJØRN.

Fecha de Publicación: .

Fecha Solicitud PCT: 19 de Mayo de 2008.

Clasificación PCT:

- G06F21/20

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

Fragmento de la descripción:

Campo de la invención

La invención se refiere a la autenticación de un usuario ante un servidor.

Antecedentes de la invención

La red Internet comprende un gran número de servicio en línea en los cuales los 5 usuarios clientes se pueden registrar. El acceso de un usuario cliente individual a un servicio en línea depende muy a menudo de un registro, que consiste tradicionalmente en un “nombre de usuario” y una “contraseña”. El nombre de usuario y la contraseña se han de ver como dos claves, que cuando se usan conjuntamente “abren” un servicio en línea al usuario cliente, si el sistema servidor que está detrás del servicio en línea “encuentra” el nombre de usuario y la 10 contraseña del usuario cliente en la lista de clientes que tienen derecho de acceso al servicio en línea.

Si un sistema servidor depende de dos criterios de registro solamente como el “nombre de usuario” y la “contraseña”, garantizará el acceso a un usuario cliente que está presentando un “nombre de usuario" y una “contraseña” válidas al sistema servidor. Esto significa que si el 15 usuario cliente pierde su nombre de usuario y su contraseña para un servicio en línea dado, la persona que encuentre el nombre de usuario y la contraseña podrá acceder a este servicio en línea.

Muy a menudo los usuarios cliente pierden su nombre de usuario y su contraseña a favor de programas ilegales que, sin la aceptación del usuario cliente, están almacenados en el 20 ordenador del usuario y desde ahí se registran las pulsaciones de tecla cuando éste está registrándose en un servicio en línea específico. Las pulsaciones de tecla recogida se envían entonces mediante el programa ilegal por Internet a individuos no autorizados que pueden entonces acceder al servicio en línea.

La patente US 6148496 divulga un procedimiento para asegurar el acceso al 25 dispositivo. Se proporciona series de caracteres aleatorios al usuario, basándose en ellas debe transformar su contraseña antes de introducirla en el dispositivo. De esta manera los caracteres pulsados por el usuario son diferentes en cada ocasión.

La solicitud de patente US2004/0080529 divulga un procedimiento y un sistema para proteger contra programas maliciosos de registro de pulsaciones de tecla usando un teclado 30 gráfico basado en la escritura para introducir información de identificación de usuario y contraseña.

La solicitud de patente US2004/0133778 divulga un sistema y un procedimiento para asegurar la introducción de contraseñas proporcionando un teclado virtual en la pantalla que el usuario puede usar para introducir información segura. La información se cartografía según un 35 conjunto de caracteres alternativos asociado al teclado virtual y se cifra entonces para asegurar la comunicación con un servidor remoto.

Sumario de la invención

La presente invención facilita una autenticación segura a un usuario en un ordenador servidor. Esto es útil por ejemplo como parte de un proceso de registro de telebanco 5

Un primer aspecto de la invención es un procedimiento para proporcionar un secreto a un ordenador cliente para su uso en un proceso de autenticación. El procedimiento comprende:

- el ordenador cliente recibe de un ordenador servidor, una información que representa:

• un primer conjunto de elementos de datos, y 10

• un segundo conjunto de elementos de datos, y

• una asociación de datos entre el primer conjunto y el segundo conjunto, a través de cuya asociación de datos un elemento de datos del primer conjunto se asocia únicamente a un elemento de datos en el segundo conjunto; 15

- proporcionar un primer subconjunto que comprende una selección de elementos de datos del primer conjunto de elementos de datos;

- el ordenador cliente proporciona un segundo subconjunto de elementos de datos, comprendiendo el segundo subconjunto los elementos de datos del segundo conjunto de elementos de datos que se asocian a los elementos de datos del primer 20 subconjunto por dicha asociación de datos;

- proporcionar el dato secreto evaluando un algoritmo de cifrado que depende de un elemento del segundo subconjunto y un elemento de datos de cifrado predefinido.

caracterizado porque

25

• al menos una parte de dicha asociación de datos se presenta a través de una primera interfaz de usuario;

• dicha provisión de una selección de elementos de datos del primer conjunto de elementos de datos se lleva a cabo por un usuario en respuesta a dicha presentación 30

El primer conjunto de elementos de datos podría ser un conjunto de imágenes o un conjunto de archivos de audio u otra información. El segundo conjunto de elementos de datos podría ser, por ejemplo, un conjunto de número enteros. En este escenario, la asociación de datos podría ser una numeración de las imágenes. El ordenador servidor proporciona la 35 asociación de datos. La información, que comprende el primer conjunto (imágenes, por ejemplo) y el segundo conjunto (números enteros, por ejemplo) y la asociación de datos (el cartografiado entre las imágenes y los números), se envía al ordenador cliente. Ventajosamente, el ordenador servidor forma aleatoriamente la asociación de datos. El dato secreto se usará como una contraseña de paso para registrarse en el ordenador servidor. 5 Otros segundos conjuntos de elementos de datos podrían consistir en números hexadecimales (que constituyen combinaciones de letras A-F y números enteros 0-9), o podrían consistir en otro grupo de caracteres de los caracteres ASCII en general. Se pueden convertir en series binarias y por lo tanto usarse en un algoritmo de cifrado.

El número de elementos en el primer conjunto de datos puede ser de 00, y será 10 evidente a partir de un ejemplo proporcionado más adelante que el primer subconjunto es ventajosamente un subconjunto apropiado (del primer conjunto de elementos de datos), lo cual significa que hay elementos en el primer conjunto que no se encuentran en el primer subconjunto. (Gracias a que la asociación de datos es una asociación de uno a uno, el segundo subconjunto será un subconjunto apropiado del segundo conjunto de elementos de 15 datos).

Dicha información se transmite típicamente por Internet y/o otra red. En un escenario de telebanco, la red comprende típicamente Internet.

El algoritmo de cifrado se puede seleccionar entre muchos diferentes procedimientos de cifrado, como se ejemplificará en lo sucesivo. En el caso en el cual las 20 imágenes se numeran, la selección dará como resultado un segundo subconjunto que comprende números determinados por la asociación de datos basada en el primer subconjunto. Estos se pueden combinar de muchas maneras, tal como por concatenación, añadiéndolos juntos, formando su producto, etc., por operaciones binarias directamente en representaciones binarias del segundo subconjunto de elementos, etc. Al final, el resultado se 25 puede representar, de una manera o de otra, mediante una serie binaria, como puede ser el elemento de datos de cifrado (que pueden por ejemplo números, caracteres ASCII, etc.), y de este modo se puede manejar aritméticamente. El cifrado puede por ejemplo consistir en multiplicar el elemento de dato de cifrado por el grupo combinado de números, o añadir los dos, como se ha mencionado anteriormente con relación a la combinación de elementos del 30 segundo subconjunto. Las posibilidades son muchas. El proceso se denomina a menudo relleno de un solo uso, y el resultado es que la combinación de por ejemplo los números (los elementos del segundo subconjunto) se cifran (quedan ocultos a la visión directa). El dato secreto –el resultado del cifrado- se puede obtener solamente cuando el elemento de datos de cifrado y la combinación del grupo de números son conocidos. El cifrado (el algoritmo) no 35 necesita ser reversible. Ventajosamente, no lo es, de manera que no se pueden obtener ni el segundo subconjunto ni el elemento de datos de cifrado.

Para facilitar el procedimiento, se presentan al menos parte del primer conjunto de elementos de datos y/o una parte del segundo subconjunto de elementos de datos y/o una parte de la asociación de datos mediante una primera interfaz...

Reivindicaciones:

1. Un procedimiento para proporcionar un secreto a un ordenador cliente para su uso en un proceso de autenticación, que comprende:

- el ordenador cliente recibe de un ordenador servidor, una información que 5 representa:

• un primer conjunto de elementos de datos, y

• un segundo conjunto de elementos de datos, y

• una asociación de datos entre el primer conjunto y el segundo conjunto, a través de cuya asociación de datos un elemento de datos del primer 10 conjunto se asocia únicamente a un elemento de datos en el segundo conjunto;

- proporcionar un primer subconjunto que comprende una selección de elementos de datos del primer conjunto de elementos de datos; 15

- el ordenador cliente proporciona un segundo subconjunto de elementos de datos, comprendiendo el segundo subconjunto los elementos de datos en el segundo conjunto de elementos de datos que se asocian a los elementos de datos en el primer subconjunto por dicha asociación de datos;

- proporcionar el secreto evaluando un algoritmo de cifrado que depende de un 20 elemento del segundo subconjunto y un elemento de datos de cifrado predefinido.

caracterizado porque

• al menos una parte de dicha asociación de datos se presenta a través de una 25 primera interfaz de usuario;

• dicha provisión de una selección de elementos de datos del primer conjunto de elementos de datos se lleva a cabo por un usuario en respuesta a dicha presentación,

30

2. Procedimiento según la reivindicación 1, en el cual el segundo subconjunto se proporciona a una unidad de evaluación que tiene acceso al elemento de datos de cifrado predefinido y que lleva a cabo dicha evaluación y proporciona el secreto resultante, en el cual la unidad de cifrado está bien:

- en conexión de datos operativa con el ordenador cliente, con lo cual el secreto se puede transmitir electrónicamente al ordenador cliente, o bien,

- separada del ordenador cliente y comprende una interfaz de usuario a través de la cual se puede presentar el secreto al usuario

5

3. Procedimiento según la reivindicación 2, en el cual la unidad de evaluación puede funcionar independientemente del ordenador cliente.

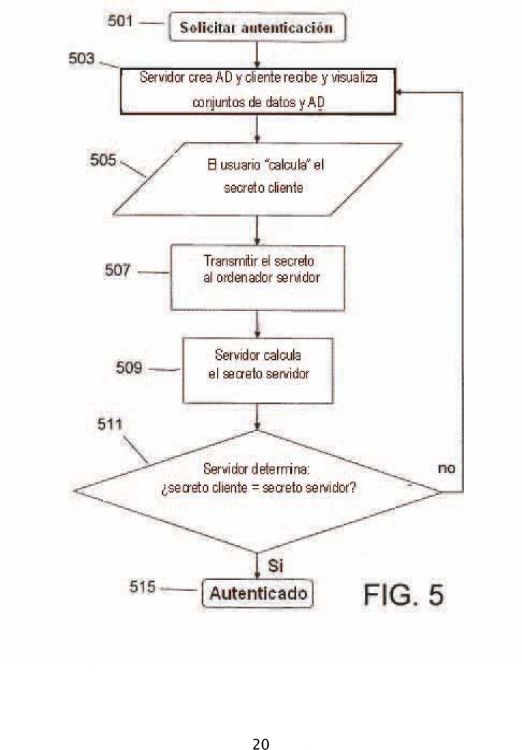

4. Un procedimiento para proporcionar una indicación de autenticación, que comprende:

- un ordenador servidor recibe una petición de autenticación de un ordenador cliente; 10

- el ordenador servidor forma una información que representa un primer conjunto de elementos de datos y un segundo conjunto de elementos de datos y una asociación de datos entre el primer conjunto y el segundo conjunto, a través de cuya asociación de datos un elemento de datos del primer conjunto se asocia únicamente a un elemento de datos del segundo conjunto; 15

- el ordenador servidor proporciona dicha información al ordenador cliente;

- el servidor recibe un primer dato secreto en respuesta a proporcionar dicha información al ordenador cliente;

caracterizado porque

- el servidor proporciona un segundo secreto evaluando un algoritmo de cifrado que 20 depende de un subconjunto predefinido de elementos de datos del segundo conjunto y un elemento de datos de cifrado predefinido.

- el servidor compara el primer dato secreto y el segundo secreto y proporciona un una indicación de autenticación positiva si el primer secreto y el segundo secreto son idénticos. 25

5. Procedimiento según la reivindicación 4, que comprende además,

• el servidor sustituye dicha asociación de datos por otra asociación de datos si el primer secreto y el segundo secreto no son idénticos. 30

6. Procedimiento según una de las reivindicaciones 4 o 5, en el cual una indicación de autenticación positiva es proporcionada por el servidor solamente si un número IP activo del ordenador cliente coincide con un número IP provisto en el ordenador servidor.

7. Procedimiento según una de las reivindicaciones 1-6, en el cual

• el primer conjunto de elementos de datos consiste en imágenes, y/o 35

• el segundo conjunto de datos consiste en caracteres ASCII.

8. Procedimiento según una de las reivindicaciones 1-7, en el cual el primer subconjunto es un subconjunto apropiado del primer conjunto de elementos de datos.

9. Hardware de ordenador que comprende medios para llevar a cabo todas las etapas de al menos un procedimiento según una de las reivindicaciones 1-8. 5

10. Producto de programa de ordenador que comprende software que, cuando se ejecuta sobre hardware de ordenador apropiado, permite que el hardware de ordenador lleve a cabo las etapas de al menos un procedimiento según una de las reivindicaciones 1 a 8.

Patentes similares o relacionadas:

Método y programa de autenticación de usuario, y aparato de formación de imágenes, del 15 de Mayo de 2019, de RICOH COMPANY, LTD.: Un método de autenticación de usuario para un aparato de formación de imágenes que se puede conectar a través de una red a un aparato de […]

Método y programa de autenticación de usuario, y aparato de formación de imágenes, del 20 de Febrero de 2019, de RICOH COMPANY, LTD.: Un método de autenticación de usuario para un aparato de formación de imágenes que se puede conectar a través de una red a un aparato […]

Verificación de la integridad de redes informáticas e implementación de contramedidas, del 13 de Diciembre de 2017, de NTT Security (US) Inc: Sistema de seguridad para una red informática, teniendo la red una pluralidad de dispositivos conectados a la misma, teniendo al menos algunos de los dispositivos […]

Sistema y método para prolongar sesiones, del 14 de Diciembre de 2016, de AMADEUS S.A.S.: Un método de gestión de sesiones, que comprende: abrir (S110) una sesión; crear (S114) un testigo que incluya un tiempo de apertura de sesión y una medida de la duración […]

Procedimiento para la comunicación de datos en un vehículo y sistema para el funcionamiento de un dispositivo móvil en un vehículo, del 26 de Octubre de 2016, de VOLKSWAGEN AKTIENGESELLSCHAFT: Procedimiento para la comunicación de datos en un vehículo entre un dispositivo de comunicación de datos interno del vehículo y […]

Identificación de teléfono móvil y autenticación de comunicación, del 3 de Agosto de 2016, de Entersekt International Limited: Un sistema para autentificar un canal de comunicaciones entre un teléfono móvil asociado a un usuario y un servidor de aplicaciones, para […]

Autenticación eficaz y segura de sistemas informáticos, del 13 de Julio de 2016, de Microsoft Technology Licensing, LLC: En un sistema informático de cliente, un procedimiento para participar en autenticación con un sistema informático de servidor, comprendiendo […]

Sistema de autenticación, método de autenticación, dispositivo de autenticación, terminal de información, programa y medio de registro de información, del 16 de Marzo de 2016, de RAKUTEN, INC: Un sistema de autenticación , que comprende:

medios para hacer que un medio de visualización como un objetivo de autenticación muestre una pantalla de autenticación […]

Sistema de autenticación, método de autenticación, dispositivo de autenticación, terminal de información, programa y medio de registro de información, del 16 de Marzo de 2016, de RAKUTEN, INC: Un sistema de autenticación , que comprende:

medios para hacer que un medio de visualización como un objetivo de autenticación muestre una pantalla de autenticación […]