PROTECCIÓN DE LA INTEGRIDAD DE CONTENIDOS DE DIFUSIÓN EN CONTINUO.

Un procedimiento para recibir al menos una corriente de contenidos,

que incluye: requerir por medio de un dispositivo electrónico, información sobre la citada al menos una corriente de contenidos de un servidor de difusión en continuo; recibir información en el citado dispositivo electrónico sobre la al menos una corriente de contenidos, la información que comprende al menos un valor de inicialización y una clave de integridad maestra encriptada con una clave de contenido; desencriptar la citada clave de integridad maestra encriptada utilizando la citada clave de contenido en el citado dispositivo electrónico; formar al menos una clave de integridad de sesión utilizando el citado al menos un valor de inicialización y la citada clave de integridad maestra en el citado dispositivo electrónico; recibir del citado servidor de difusión en continuo en el citado dispositivo electrónico al menos una corriente de contenidos protegida en integridad, estando protegida la citada corriente de contenidos protegida en integridad con la citada al menos una clave de integridad de sesión; verificar en el citado dispositivo electrónico la integridad de la citada al menos una corriente de contenidos protegida en integridad utilizando la citada al menos una clave de integridad de sesión, y desencriptar la citada al menos una corriente de contenidos protegida en integridad utilizando al menos en parte la clave de contenido

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/FI2005/000215.

Solicitante: NOKIA CORPORATION.

Nacionalidad solicitante: Finlandia.

Dirección: KEILALAHDENTIE 4 02150 ESPOO FINLANDIA.

Inventor/es: PIPPURI, SAMI.

Fecha de Publicación: .

Fecha Solicitud PCT: 11 de Mayo de 2005.

Clasificación Internacional de Patentes:

- G06F21/00N7D

- G06F21/00N9T

- H04L9/08B

- H04N5/00M4

- H04N7/167D

Clasificación PCT:

- G06F21/00 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas.

Clasificación antigua:

- G06F1/00 G06F […] › Detalles no cubiertos en los grupos G06F 3/00 - G06F 13/00 y G06F 21/00 (arquitecturas de computadores con programas almacenados de propósito general G06F 15/76).

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania.

PDF original: ES-2356089_T3.pdf

Fragmento de la descripción:

ANTECEDENTES DE LA INVENCIÓN

Campo de la invención:

La invención se refiere a la gestión de derechos digitales en dispositivos electrónicos. En particular, la invención se refiere al establecimiento de secretos compartidos y a la protección de la integridad de los 5 contenidos de difusión en continuo en dispositivos electrónicos aplicando una gestión de derechos digitales.

Descripción de la Técnica Relacionada:

Desde la introducción de las tecnologías de almacenamiento digital, la aplicación más eficaz de los derechos de autor se ha convertido en un problema. Especialmente, la emergencia de Internet como un 10 canal de distribución ilícita de contenidos protegidos por derechos de autor ha creado una fuerte reivindicación de nuevas tecnologías en la protección de los derechos de autor. Una de estas tecnologías es la Gestión de Derechos Digitales (DRM). La DRM es un término común para los sistemas estándar y de propiedad, en los que a un elemento de contenido dado se le añade información que especifica los derechos de usuario asociados al mismo. El elemento de contenido puede ser, por ejemplo, una 15 grabación de audio, vídeo, fotografía, programa de ordenador o simplemente un documento. Los derechos de los usuarios pueden comprender diversas reglas relacionadas con el uso del elemento de contenido. Por ejemplo, a un usuario se le puede dar un límite temporal durante el cual se le puede presentar el elemento de contenido, en otras palabras, se le puede suministrar al usuario. Otros ejemplos de normas relativas a la utilización de un elemento de contenido son el número de veces de escucha, las 20 identidades del dispositivo permitidas y los derechos de visión parcial. La DRM requiere que el dispositivo de presentación y el software de presentación en el mismo no sean hostiles, es decir, participen en la aplicación de los derechos digitales. En el dispositivo de presentación suele haber un agente de DRM, o en otras palabras, un motor de DRM, que refuerza los derechos de DRM y protege los elementos de contenido contra la copia ilícita. Con el fin de evitar que un elemento de contenido protegido por DRM se 25 pueda copiar, el elemento de contenido se puede encriptar mientras se encuentra en tránsito desde la red hasta el dispositivo de presentación y mientras está almacenado en el dispositivo de presentación exterior del motor de DRM, por ejemplo, en un disco duro. En el caso de contenidos en corriente continua, el contenido protegido con DRM no se descarga completamente al dispositivo de presentación antes de que sea presentado al usuario. Sin embargo, el contenido en corriente continua se puede proporcionar al 30 dispositivo de presentación en un formato encriptado siempre que el dispositivo de presentación solicite iniciar la corriente continua del contenido. De manera similar, el contenido puede ser proporcionado a través del Protocolo de Internet (IP) de multidifusión en continuo de forma periódica. En cualquier caso, el contenido se proporciona en una forma encriptada.

Un estándar para la DRM es el basado en la especificación de DRM de la Open Mobile Alliance 35 (OMA). El objetivo de la OMA DRM es permitir el consumo controlado de objetos de medios digitales permitiendo que los proveedores de contenido expresen los derechos de contenido. Los objetos de medios son los elementos de contenido tales como clips de audio, clips de video, imágenes, aplicaciones Java y documentos. Los elementos de contenido gobernados por derechos se conocen como activos. En la OMA DRM, los derechos de contenido se expresan como objetos en documento, es decir, documentos 40 escritos utilizando un Lenguaje de Expresión de Derechos (REL). Con el fin de especificar los derechos que corresponden a un activo, el mismo se asocia a un objeto REL. La asociación entre un objeto REL y un activo puede ser especificada explícitamente mencionando el identificador del activo en el objeto REL o implícitamente proporcionando el objeto REL en un mismo mensaje, junto con el activo. En la OMA DRM hay tres procedimientos posibles para suministrar el contenido a un terminal y a un agente de DRM 45 en el mismo. El contenido se suministra a un terminal móvil en los mensajes de DRM. En un mensaje de DRM hay un objeto de medio y un objeto de derecho opcional, es decir, un objeto REL. El primer procedimiento se denomina bloqueo hacia delante. En este procedimiento no hay ningún objeto REL asociado con el objeto de medio. El objeto de medio se envía en un mensaje de DRM, que no tiene objeto REL. Los derechos por defecto conocidos al MT se aplican para el objeto de medio. Por ejemplo, pueden 50 prevenir una distribución adicional del objeto de medio a cualquier otro terminal. El segundo procedimiento se denomina entrega combinada. En la entrega combinada, un objeto de medio se envía junto con el objeto REL en un mensaje de DRM. En el tercer procedimiento, el objeto de medio y el objeto REL se proporcionan por separado. Pueden ser enviados por medio de diferentes transportes.

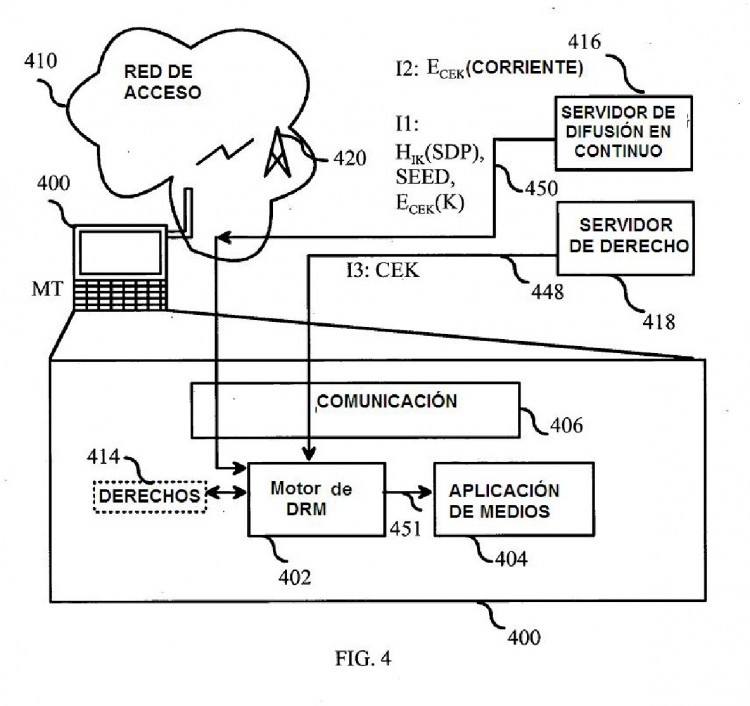

Un terminal móvil que aplica la DRM está equipado con un agente de DRM, es decir, un motor de 55 DRM. Un objeto de medio o una corriente de medio, en otras palabras, una corriente de contenidos, se proporciona a través del motor de DRM para una aplicación de medio para su presentación al usuario. El motor de DRM desencripta el objeto de medio o la corriente de contenidos, si se ha encriptado para la protección. La encriptación opcional se ha realizado en una fuente de contenidos utilizando una encriptación que sólo puede ser desencriptada mediante una clave disponible por el motor de DRM. La 60 clave típicamente es una clave simétrica de encriptado / desencriptado. Los terminales móviles almacenan también al menos un objeto de regla. El objeto de regla es utilizado por el motor de DRM para comprobar los derechos de usuario que se refieren a un objeto de medio determinado. El motor de DRM verifica los derechos de usuario antes de hacer disponible el objeto de medio o la corriente, con la aplicación de medio para proporcionárselo al usuario.

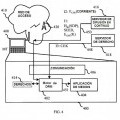

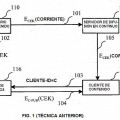

Se hace referencia a continuación a la figura 1, que ilustra como se proporciona el medio de difusión 5 en continuo y las claves de desencriptado de contenidos a un terminal que está equipado con un agente de DRM en la técnica anterior. En la figura 1 hay una entidad propietaria de contenido, que es, por ejemplo, un nodo propietario de contenido 110. Desde el nodo propietario del contenido 110, el contenido se proporciona a un número de servidores de difusión en continuo, tales como un servidor de difusión en continuo 112, que proporciona corrientes encriptadas a un número de clientes de contenido, tales como el 10 cliente de contenido 114. La corriente del contenido actual se envía desde el servidor de difusión en continuo 112, por ejemplo, como una corriente de Protocolo en Momento Real. El Protocolo en Momento Real (RTP) se especifica en la Petición de Comentarios (RFC), número 1889 del Grupo de Trabajo de Ingeniería de Internet (IETF). Una corriente de RTP es transportada en paquetes de Protocolo de Internet (IP). La capa de transporte puede ser, por ejemplo, el Protocolo de Datagramas Universal (UDP). El 15 cliente de contenido 114 solicita del servidor de difusión en continuo 112 el inicio de la corriente utilizando, por ejemplo, el Protocolo de Inicio de Sesión (SIP) especificado en el RFC 2543 o utilizando el Protocolo de Difusión en Continuo en Momento Real (RTSP) especificado en el RFC 2326. El cliente de contenido 114 se utiliza como un dispositivo de presentación de contenido, en el que el usuario puede ver y escuchar las presentaciones de difusión en continuo. Los derechos para visualizar una corriente de 20 contenidos son obtenidos por el cliente de contenido 114 de un nodo emisor de derechos 116. Los derechos comprenden, al menos, una Clave de Encriptado de Contenido (CEK), que es utilizada por el motor de DRM para desencriptar el contenido de la difusión en continuo. Los derechos también pueden comprender la información asociada, por ejemplo, con el período de validez de los derechos. Debido al hecho de que la clave de encriptado de contenido es una clave simétrica, también se utiliza como una 25 clave de desencriptado de contenido. La clave de encriptado de contenido se proporciona al motor de DRM en un formato, en el que se ha encriptado mediante una clave asimétrica asociada con el motor de DRM para el cliente de contenido receptor. La clave asimétrica puede ser, por ejemplo, una clave pública para el motor de DRM en el cliente de contenido 114. De esta forma sólo el motor de DRM para el cliente de contenido 114 que tiene en su posesión la clave privada podrá obtener la clave de encriptado... [Seguir leyendo]

Reivindicaciones:

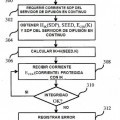

1. Un procedimiento para recibir al menos una corriente de contenidos, que incluye:

requerir por medio de un dispositivo electrónico, información sobre la citada al menos una corriente de contenidos de un servidor de difusión en continuo;

recibir información en el citado dispositivo electrónico sobre la al menos una corriente de 5 contenidos, la información que comprende al menos un valor de inicialización y una clave de integridad maestra encriptada con una clave de contenido;

desencriptar la citada clave de integridad maestra encriptada utilizando la citada clave de contenido en el citado dispositivo electrónico;

formar al menos una clave de integridad de sesión utilizando el citado al menos un valor 10 de inicialización y la citada clave de integridad maestra en el citado dispositivo electrónico;

recibir del citado servidor de difusión en continuo en el citado dispositivo electrónico al menos una corriente de contenidos protegida en integridad, estando protegida la citada corriente de contenidos protegida en integridad con la citada al menos una clave de 15 integridad de sesión;

verificar en el citado dispositivo electrónico la integridad de la citada al menos una corriente de contenidos protegida en integridad utilizando la citada al menos una clave de integridad de sesión, y desencriptar la citada al menos una corriente de contenidos protegida en integridad utilizando al menos en parte la clave de contenido. 20

2. El procedimiento de acuerdo con la reivindicación 1, en el que una verificación de integridad se realiza sobre el citado al menos un valor de inicialización y la citada clave de integridad maestra utilizando al menos una de la citada al menos una clave de integridad de sesión en el citado dispositivo electrónico.

3. El procedimiento de acuerdo con la reivindicación 1, en el que la formación de la citada al menos 25 una clave de integridad de sesión y la citada verificación de integridad de la citada al menos una corriente de contenidos se lleva a cabo en el motor de Administración de Derechos Digitales (DRM) asociado al citado dispositivo electrónico.

4. El procedimiento de acuerdo con la reivindicación 1, comprendiendo el procedimiento adicionalmente: 30

enviar por el citado dispositivo electrónico una solicitud de derechos de contenido, identificando el citado dispositivo electrónico, a un nodo emisor de derecho;

recibir en el citado dispositivo electrónico desde un nodo emisor de contenidos, la citada clave de contenido en respuesta a la solicitud de derecho, en el que la clave de contenido se encripta utilizando una clave pública y el citado nodo emisor de contenido 35 recibe la clave de contenido encriptada de un nodo propietario de contenido;

y

desencriptar la citada clave de contenido encriptada en el citado dispositivo electrónico.

5. El procedimiento de acuerdo con la reivindicación 1, comprendiendo el procedimiento adicionalmente: 40

proporcionar la citada clave de integridad maestra desde un nodo propietario de contenido al citado servidor de difusión en continuo, y

almacenar la citada clave de integridad maestra en el citado servidor de difusión en continuo.

6. El procedimiento de acuerdo con la reivindicación 1, en el que una corriente de paquetes IP 45 comprende la citada al menos una corriente de contenidos.

7. El procedimiento de acuerdo con la reivindicación 1, en el que la clave de contenido comprende una clave simétrica.

8. El procedimiento de acuerdo con la reivindicación 1, en el que el dispositivo electrónico comprende una estación móvil. 50

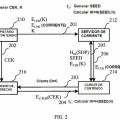

9. Un procedimiento para proporcionar al menos una corriente de contenidos, que comprende:

recibir en un servidor de difusión en continuo una clave de integridad maestra, estando encriptada la clave de integridad maestra con una clave de contenido y al menos una corriente de contenidos encriptada, desde un propietario de contenido;

recibir una solicitud de información en al menos una corriente de contenidos desde un 5 dispositivo electrónico;

generar por el citado servidor de difusión en continuo al menos un valor de inicialización;

enviar información al dispositivo electrónico por el citado servidor de difusión en continuo como respuesta a la solicitud de información en la al menos una corriente de contenidos, comprendiendo la información al menos un valor de inicialización y la clave 10 de integridad maestra encriptada con una clave de contenido;

formar al menos una clave de integridad de sesión en el citado servidor de difusión en continuo utilizando el citado al menos un valor de inicialización y la citada clave de integridad maestra;

proteger en el citado servidor de difusión en continuo la integridad de al menos una 15 corriente de contenidos utilizando la citada al menos una clave de integridad de sesión; y

transmitir la al menos una corriente de contenidos protegida en integridad utilizando al menos una clave de integridad de sesión al citado dispositivo electrónico.

10. El procedimiento de acuerdo con la reivindicación 9, en el que una corriente de paquetes IP 20 comprende la citada al menos una corriente de contenidos.

11. El procedimiento de acuerdo con la reivindicación 9, en el que la clave de contenido comprende una clave simétrica.

12. Un dispositivo electrónico configurado para recibir al menos una corriente de contenidos, comprendiendo el dispositivo electrónico: 25

un motor de gestión de derechos digitales configurado para almacenar una clave de contenido, para desencriptar una clave de integridad maestra encriptada utilizando la citada clave de contenido, para formar al menos una clave de integridad de sesión utilizando al menos un valor de inicialización y la citada clave de integridad maestra, y verificar la integridad de la al menos una corriente de contenidos protegida en integridad 30 utilizando la citada al menos una clave de integridad de sesión, y

una entidad de comunicación conectada en comunicación con el citado motor de gestión de derechos digitales, estando configurada la citada entidad de comunicación para enviar al menos una solicitud de información sobre la al menos una corriente de contenidos desde un servidor de difusión en continuo, para recibir información sobre al 35 menos una corriente de contenidos, que comprende al menos un valor de inicialización y la citada clave de integridad maestra encriptada, y recibir desde el citado servidor de difusión en continuo la citada al menos una corriente de contenidos protegida en integridad.

13. El dispositivo electrónico de acuerdo con la reivindicación 12, en el que el motor de gestión de 40 derechos digitales está configurado para realizar una verificación de integridad en el citado al menos un valor de inicialización y la citada clave de integridad maestra encriptada utilizando al menos una clave de integridad de sesión.

14. El dispositivo electrónico de acuerdo con la reivindicación 12, en el que la citada entidad de comunicación está configurada para recibir una clave de contenido encriptada y el citado motor 45 de gestión digital de derechos está configurado para desencriptar la citada clave de contenido encriptada.

15. El dispositivo electrónico de acuerdo con la reivindicación 12, en el que una corriente de paquetes IP comprende la citada al menos una corriente de contenidos.

16. El dispositivo electrónico de acuerdo con la reivindicación 12, en el que la clave de contenido 50 incluye una clave simétrica.

17. El dispositivo electrónico de acuerdo con la reivindicación 12, en el que el dispositivo electrónico comprende una estación móvil.

18. Un nodo de red que comprende una entidad de difusión en continuo configurada para recibir al menos una clave de integridad maestra, estando encriptada la clave de integridad maestra con una clave de contenido y al menos una corriente de contenidos encriptada, para recibir una solicitud de información sobre la al menos una corriente de contenidos, para generar al menos un valor de inicialización, para enviar información como respuesta a la solicitud de información 5 sobre la al menos una corriente de contenidos, comprendiendo la información el citado al menos un valor de inicialización y la clave de integridad maestra encriptada con una clave de contenido, para formar al menos una clave de integridad de sesión utilizando el citado al menos un valor de inicialización y la citada clave de integridad maestra, para proteger la integridad de la citada al menos una corriente de contenidos utilizando la citada al menos una clave de integridad de 10 sesión y transmitir la al menos una corriente de contenidos protegida en integridad utilizando la citada al menos una clave de integridad de sesión.

Un programa informático que comprende un código adaptado para realizar los pasos siguientes cuando se ejecuta en un sistema de procesamiento de datos:

solicitar una información del dispositivo electrónico sobre al menos una corriente de 15 contenidos de un servidor de difusión en continuo;

recibir información en el citado dispositivo electrónico sobre la al menos una corriente de contenidos, comprendiendo la información al menos un valor de inicialización y una clave de integridad maestra encriptada con una clave de contenido;

desencriptar la citada clave de integridad maestra encriptada utilizando la citada clave 20 de contenido en el citado dispositivo electrónico;

formar al menos una clave de integridad de sesión utilizando el citado al menos un valor de inicialización y la citada clave de integridad maestra en el citado dispositivo electrónico;

recibir del citado servidor de difusión en continuo en el citado dispositivo electrónico la 25 citada al menos una corriente de contenidos protegida en integridad, estando protegida la citada corriente de contenidos protegida en integridad con la citada al menos una clave de integridad de sesión;

verificar en el citado dispositivo electrónico la integridad de la citada al menos una corriente de contenidos protegida en integridad utilizando al menos una clave de 30 integridad de sesión, y

desencriptar la citada al menos una corriente de contenidos protegida en integridad utilizando al menos en parte la clave de contenido.

19. El producto de programa informático de acuerdo con la reivindicación 19, en el que el producto de programa informático se almacena en un soporte legible por ordenador. 35

20. El producto de programa informático de acuerdo con la reivindicación 20, en el que el medio legible por ordenador incluye una tarjeta de memoria extraíble.

21. El producto del programa informático de acuerdo con la reivindicación 20, en el que el citado medio legible por ordenador comprende un disco magnético u óptico.

Patentes similares o relacionadas:

SEGURIDAD IPTV EN UNA RED DE COMUNICACIÓN, del 1 de Febrero de 2012, de TELEFONAKTIEBOLAGET L M ERICSSON (PUBL): Un método de establecimiento de una sesión de televisión IP segura, el método caracterizado porque comprende: recibir (S11; S23; S47), en un Servidor […]

ENTIDAD ELECTRÓNICA PORTÁTIL EXTRAÍBLE ASEGURADA, QUE COMPRENDE MEDIOS PARA AUTORIZAR UNA RETRANSMISIÓN DIFERIDA, del 24 de Noviembre de 2011, de OBERTHUR TECHNOLOGIES: Entidad electrónica portátil extraíble asegurada, que comprende: - medios de recepción de un contenido digital difundido; - medios de emisión de dicho contenido […]

CIFRADO/DESCIFRADO DE DATOS DE PROGRAMA PERO NO DE DATOS PSI, del 18 de Noviembre de 2011, de Zenith Electronics LLC Lewis, Richard: Método, implementado por un receptor , de descifrado de datos cifrados que comprende: recibir una clave de datos (PKMS) desde un transmisor , […]

PROCEDIMIENTO DE CONTROL DE ACCESO A UNA RED, del 25 de Marzo de 2011, de SAGEMCOM BROADBAND SAS: Procedimiento de control de acceso a una red de varios usuarios equipados cada uno de un sistema comprendiendo una terminal […]

PROCEDIMIENTO DE CONTROL DE ACCESO A UNA RED, del 25 de Marzo de 2011, de SAGEMCOM BROADBAND SAS: Procedimiento de control de acceso a una red de varios usuarios equipados cada uno de un sistema comprendiendo una terminal […]

MÉTODO DE ACTUALIZACIÓN Y DE GESTIÓN DE UNA APLICACIÓN DE TRATAMIENTO DE DATOS AUDIOVISUALES INCLUIDA EN UNA UNIDAD MULTIMEDIA MEDIANTE UN MÓDULO DE ACCESO CONDICIONAL, del 10 de Febrero de 2011, de NAGRAVISION S.A.: Método de actualización y de gestión de una aplicación APP de tratamiento de datos audiovisuales incluida en una unidad multimedia PC, a través de un módulo de […]

MÉTODO DE ACTUALIZACIÓN Y DE GESTIÓN DE UNA APLICACIÓN DE TRATAMIENTO DE DATOS AUDIOVISUALES INCLUIDA EN UNA UNIDAD MULTIMEDIA MEDIANTE UN MÓDULO DE ACCESO CONDICIONAL, del 10 de Febrero de 2011, de NAGRAVISION S.A.: Método de actualización y de gestión de una aplicación APP de tratamiento de datos audiovisuales incluida en una unidad multimedia PC, a través de un módulo de […]

RED DE ACCESO CONDICIONAL, del 7 de Diciembre de 2010, de SMARDTV S.A.: Método para lograr el acceso a contenidos valiosos distribuidos en cualquiera de una pluralidad de sistemas de acceso condicional (CAS) y permite el acceso […]

RED DE ACCESO CONDICIONAL, del 7 de Diciembre de 2010, de SMARDTV S.A.: Método para lograr el acceso a contenidos valiosos distribuidos en cualquiera de una pluralidad de sistemas de acceso condicional (CAS) y permite el acceso […]

PROCESO DE CIFRADO Y DE DESCIFRADO DE UN CONTENIDO DE ACCESO CONDICIONAL, del 14 de Junio de 2010, de NAGRA FRANCE SAS: Proceso de cifrado y de descifrado de un contenido de acceso condicional, en el cual dicho contenido se difunde en forma de paquetes de datos […]

PROCESO DE CIFRADO Y DE DESCIFRADO DE UN CONTENIDO DE ACCESO CONDICIONAL, del 14 de Junio de 2010, de NAGRA FRANCE SAS: Proceso de cifrado y de descifrado de un contenido de acceso condicional, en el cual dicho contenido se difunde en forma de paquetes de datos […]

LICENCIA DE UN APARATO DE CONVERSIÓN DE INFORMACIÓN, del 27 de Diciembre de 2011, de PANASONIC CORPORATION: Un método para convertir la primera información de licencia (Dlc1) que contiene al menos una primera y segunda informaciones de admisión de uso (Dlw11, Dlw12) para permitir […]