Procesamiento con seguridad de credenciales de cliente usadas para el acceso a recursos basado en la Red.

Un procedimiento en un sistema (211) de ordenador servidor para determinar la validez de credenciales de usuariousadas para el acceso basado en la Red a recursos en el sistema de ordenador servidor,

comprendiendo elprocedimiento:

un acto de recepción (404), por el sistema de ordenador servidor, de una solicitud para el acceso basado en la Red a unrecurso en el servidor, incluyendo la solicitud un identificador único de sesión e información cifrada que representa almenos una parte de las credenciales de usuario y una firma dependiente del tiempo, siendo deducida la firma dependientedel tiempo de al menos una parte de las credenciales de usuario y de una clave de firma dependiente del tiempo, estandocifrada la información cifrada usando una clave de cifrado dependiente del tiempo, siendo deducidas, tanto la clave defirma dependiente del tiempo como la clave de cifrado dependiente del tiempo, a partir de una clave en un almacén (220)de claves rotativas;

un acto de intento (405), por el sistema de ordenador servidor, de validar al menos una parte de las credenciales deusuario, usando la clave más actual en un almacén de claves rotativas;

un acto de remisión (406), por el sistema de ordenador servidor, de la solicitud a un módulo que controla el accesobasado en la Red al recurso solicitado; y

un acto de determinación (407), por el sistema de ordenador servidor, de si la información cifrada refrescada querepresenta dicha al menos una parte de las credenciales de usuario, y una firma dependiente del tiempo, han de serdeducidas de la clave más activa en el almacén de claves rotativas.

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E03026812.

Solicitante: MICROSOFT CORPORATION.

Nacionalidad solicitante: Estados Unidos de América.

Dirección: ONE MICROSOFT WAY REDMOND, WA 98052 ESTADOS UNIDOS DE AMERICA.

Inventor/es: WARD, RICHARD B., BRACEWELL,SHAWN DEREK, SIMPSON,RUSSELL LEE JR, BATTHISH,KARIM MICHEL.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F15/00 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Computadores digitales en general (detalles G06F 1/00 - G06F 13/00 ); Equipo de procesamiento de datos en general.

- G06F21/20

- G09C1/00 G […] › G09 ENSEÑANZA; CRIPTOGRAFIA; PRESENTACION; PUBLICIDAD; PRECINTOS. › G09C APARATOS DE CIFRAR O DESCIFRAR PARA LA CRIPTOGRAFIA U OTROS FINES QUE IMPLICAN LA NECESIDAD DEL SECRETO. › Aparatos o métodos por medio de los cuales una sucesión dada de signos, p. ej. un texto inteligible, se transforma en una sucesión de signos ininteligibles transponiendo los signos o grupos de signos o remplazándolos por otros según un sistema preestablecido (máquinas de escribir criptográficas G09C 3/00).

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04L9/08 H04L […] › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › distribución de claves.

- H04L9/16 H04L 9/00 […] › que son cambiados durante la operación.

- H04L9/32 H04L 9/00 […] › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

PDF original: ES-2423824_T3.pdf

Fragmento de la descripción:

Procesamiento con seguridad de credenciales de cliente usadas para el acceso a recursos basado en la Red

Antecedentes de la invención 2. El campo de la invención La presente invención se refiere a redes de ordenadores y, más específicamente, al procesamiento con seguridad de credenciales de cliente usadas para el acceso a recursos basado en la Red.

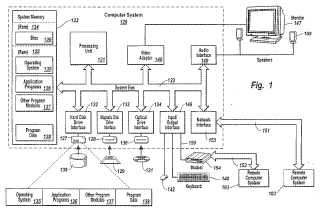

3. Antecedentes y técnica relevante Los sistemas de ordenadores y la tecnología relacionada afectan a muchos aspectos de la sociedad. De hecho, la capacidad de un sistema de ordenador para procesar información ha transformado la manera en que vivimos y trabajamos. Los sistemas de ordenadores en la actualidad realizan usualmente una multitud de tareas (p. ej., procesamiento de la palabra, planificación y gestión de bases de datos) que antes del advenimiento del sistema de ordenador se realizaban manualmente. Más recientemente, los sistemas de ordenadores han sido acoplados entre sí para formar redes de ordenadores, tanto cableadas como inalámbricas, por las cuales los sistemas de ordenadores pueden comunicarse electrónicamente para compartir datos. Como resultado, muchas tareas realizadas en un sistema de ordenador (p. ej., la comunicación de la voz, el acceso al correo electrónico, la conferencias electrónicas, la exploración de la Red) incluyen la comunicación electrónica con uno o más sistemas de ordenadores mediante redes de ordenadores, cableadas y / o inalámbricas.

En particular, el correo electrónico se ha convertido en un procedimiento importante para la comunicación. Los sistemas de correo electrónico habitualmente incluyen un componente cliente del correo electrónico y un componente servidor de correo electrónico. Estos componentes son habitualmente aplicaciones de software que están configuradas para ejecutarse en sistemas de ordenadores (p. ej., servidores, ordenadores personales, portátiles y agendas electrónicas) . Un componente cliente del correo electrónico y un componente servidor de correo electrónico están habitualmente diseñados y configurados para operación específica entre sí. El componente cliente del correo electrónico y el componente servidor de correo electrónico se comunican generalmente entre sí usando un protocolo de propiedad industrial, tal como las Llamadas a Procedimientos Remotos (“RPC”) , que permite, por ejemplo, que un programa de aplicación en un sistema de ordenador cliente ejecute un programa en un sistema de ordenador servidor. Por ejemplo, un componente cliente del correo electrónico puede enviar un mensaje a un componente servidor de correo electrónico con los argumentos adecuados, y el componente servidor de correo electrónico devuelve un mensaje de correo electrónico.

Algunos tipos de servidores de correo electrónico están configurados para permitir el acceso al correo electrónico mediante un cliente de “contacto cero”, tal como, por ejemplo, un sistema de ordenador cliente con un explorador de la Red, en lugar de un cliente dedicado del correo electrónico. En estos tipos de servidores de correo electrónico, el explorador de la Red interactúa con el servidor de correo electrónico, y toda función requerida para su realización en el sistema cliente es realizada a través del explorador de la Red. Por ejemplo, un sistema de ordenador cliente puede descargar instrucciones y guiones del Lenguaje de Marcado de HiperTexto (“HTML”) (generados dinámicamente por una tecnología tal como las Páginas Activas Servidoras) que permiten a un explorador de la Red interactuar adecuadamente con el servidor de correo electrónico. De tal modo, un cliente basado en un explorador, de contacto cero, permite a un usuario acceder a su correo electrónico y a otra información relacionada con el correo (p. ej., el calendario y las carpetas compartidas) desde cualquier sistema de ordenador servidor que esté conectado con una red común (p. ej., la Malla Máxima Mundial (“WWW”) ) con el cliente basado en un explorador, de contacto cero. En consecuencia, los protocolos tales como, por ejemplo, el Protocolo de Transferencia de HiperTexto (“HTTP”) , usados para acceder a otro contenido basado en la Red en la WWW también pueden ser usados para acceder al correo electrónico y a otra información relacionada con el correo.

Sin embargo, la accesibilidad, basada en un explorador, al correo electrónico y a otra información relacionada con el correo también da como resultado cuestiones potenciales de seguridad, estando algunas cuestiones de seguridad referidas al almacenamiento en memoria caché de credenciales de usuario en la memoria del explorador de la Red. En un entorno de la Red, el contenido, y las solicitudes de contenido, son generalmente transportados usando el HTTP. Por ejemplo, una solicitud del HTTP para acceder a contenidos se origina en un usuario en un cliente basado en un explorador, y luego es transferida desde el cliente basado en un explorador, a través de una red. La solicitud es luego recibida en un servidor de la Red, en un sistema de ordenador servidor que procesa la solicitud para determinar si el usuario del cliente basado en un explorador está autorizado para acceder al contenido solicitado. Si el usuario está autorizado para acceder al contenido solicitado, el servidor de la Red transportará el contenido de vuelta al cliente basado en un explorador, en un mensaje del HTTP.

Algunas versiones del HTTP (p. ej., el HTTP/1.0) carecen de estado. Es decir, la comunicación mediante el HTTP (p. ej., una solicitud de un mensaje de correo electrónico) es realizada sin conocimiento de ninguna comunicación previa por

parte del servidor (p. ej., otras solicitudes previas de mensajes de correo electrónico) . Así pues, estas versiones del HTTP no prestan soporte al concepto de una “sesión” donde un usuario se “conectaría” o “desconectaría”. Otras versiones del HTTP (p. ej., el HTTP/1.1) prestan soporte a mensajes de “supervivencia” que son enviados entre un cliente y un servidor para intentar mantener viva una conexión del HTTP. Sin embargo, el uso de mensajes de supervivencia no es muy fiable e, incluso cuando se usan mensajes de supervivencia, no hay ninguna garantía de que una conexión del HTTP puede ser mantenida en actividad. Además, dado que las solicitudes de clientes son frecuentemente canalizadas a través de servidores agentes intermedios que comparten enlaces de supervivencia entre un cierto número de usuarios, puede no haber ninguna manera para que un servidor determine si una solicitud recibida fue enviada por un cliente previamente autenticado. En consecuencia, ya sea que la comunicación del HTTP carezca de estado o que use mensajes de supervivencia, cada solicitud para acceder a contenidos que sea transportada mediante el HTTP (llamada en lo sucesivo en la presente memoria “una solicitud del HTTP”) debe incluir información adecuada de autenticación del HTTP.

En consecuencia, la información de autenticación del HTTP puede ser incluida en solicitudes del HTTP mediante una cabecera especial llamada la cabecera de Autorización-del-WWW y que tiene el formato: “Autorización-del-WWW: [Tipode-Autenticación] [Credenciales]”. La primera vez que un explorador de la Red intenta acceder a contenido que requiere autenticación (p. ej., las credenciales de presentación ingresadas por el usuario) , un servidor de la Red habitualmente rehusará proporcionar el contenido solicitado y, en cambio, devolverá un mensaje del HTTP con código de estado 401 No autorizado. El mensaje de respuesta del HTTP incluye una cabecera con el formato: “Autenticación-delWWW:[Procedimiento de autenticación][reino=valor de reino][Información optativa]”.

Cuando es recibido de vuelta en el explorador de la Red, el mensaje de respuesta del HTTP hace que el explorador de la Red presente un cuadro de diálogo que solicita credenciales, tales como, por ejemplo, un nombre de usuario y una contraseña. Después de que un usuario ingresa las credenciales, el explorador de la Red retransmite la solicitud original del HTTP junto con una cabecera de Autorización-del-WWW del HTTP que incluye las credenciales ingresadas. Si el servidor de la Red acepta las credenciales ingresadas por el usuario y devuelve el contenido solicitado (p. ej., un mensaje de correo electrónico) , el explorador de la Red almacena en memoria caché las credenciales ingresadas por el usuario, en la memoria del explorador. Así, en solicitudes posteriores al mismo Localizador Uniforme de Recursos (“URL”) , o a correspondientes URL relativas derivadas, asociadas al mismo contenido, las credenciales en memoria caché son extraídas de la memoria del explorador e incluidas en las correspondientes cabeceras... [Seguir leyendo]

Reivindicaciones:

1. Un procedimiento en un sistema (211) de ordenador servidor para determinar la validez de credenciales de usuario usadas para el acceso basado en la Red a recursos en el sistema de ordenador servidor, comprendiendo el procedimiento:

un acto de recepción (404) , por el sistema de ordenador servidor, de una solicitud para el acceso basado en la Red a un recurso en el servidor, incluyendo la solicitud un identificador único de sesión e información cifrada que representa al menos una parte de las credenciales de usuario y una firma dependiente del tiempo, siendo deducida la firma dependiente del tiempo de al menos una parte de las credenciales de usuario y de una clave de firma dependiente del tiempo, estando cifrada la información cifrada usando una clave de cifrado dependiente del tiempo, siendo deducidas, tanto la clave de firma dependiente del tiempo como la clave de cifrado dependiente del tiempo, a partir de una clave en un almacén (220) de claves rotativas;

un acto de intento (405) , por el sistema de ordenador servidor, de validar al menos una parte de las credenciales de usuario, usando la clave más actual en un almacén de claves rotativas;

un acto de remisión (406) , por el sistema de ordenador servidor, de la solicitud a un módulo que controla el acceso basado en la Red al recurso solicitado; y

un acto de determinación (407) , por el sistema de ordenador servidor, de si la información cifrada refrescada que representa dicha al menos una parte de las credenciales de usuario, y una firma dependiente del tiempo, han de ser deducidas de la clave más activa en el almacén de claves rotativas.

2. El procedimiento según la reivindicación 1, en el cual el acto de intentar validar al menos una parte de las credenciales de usuario, usando la clave más actual en un almacén de claves rotativas, comprende un acto de determinación de que, en base a la clave más actual en el almacén de claves rotativas, dicha al menos una parte de las credenciales de usuario es válida.

3. El procedimiento según la reivindicación 1, en el cual el acto de intentar validar al menos una parte de las credenciales de usuario, usando la clave más actual en un almacén de claves rotativas, comprende un acto de determinación de que, en base a la clave más actual en el almacén de claves rotativas, dicha al menos una parte de las credenciales de usuario no es válida.

4. El procedimiento según la reivindicación 1, que comprende adicionalmente:

un acto de determinación, por el sistema de ordenador servidor, de que, en base a una clave previamente generada en el almacén de claves rotativas, dicha al menos una parte de las credenciales de usuario es válida, siendo insertada la clave previamente generada en el almacén de claves rotativas, antes de la clave más actual.

5. El procedimiento según la reivindicación 1, en el cual el acto de determinación, por el sistema de ordenador servidor, de si debería ser deducida información cifrada refrescada, que representa dicha al menos una parte de las credenciales de usuario y una firma dependiente del tiempo, a partir de la clave más actual en el almacén de claves rotativas, comprende un acto de determinación de si debería ser deducida información cifrada refrescada, que representa dicha al menos una parte de las credenciales de usuario y una firma dependiente del tiempo, a partir de la clave más actual en el almacén de claves rotativas.

6. El procedimiento según la reivindicación 5, en el cual el acto de determinación de si debería ser deducida información cifrada refrescada, que representa dicha al menos una parte de las credenciales de usuario y una firma dependiente del tiempo, a partir de la clave más actual en el almacén de claves rotativas, comprende un acto de determinación de que el sistema de ordenador servidor validó dicha al menos una parte de las credenciales de usuario en base a una clave previamente generada en el almacén de claves rotativas, siendo insertada la clave previamente generada en el almacén de claves rotativas antes de la clave más actual.

7. El procedimiento según la reivindicación 5, en el cual el acto de determinación de si debería ser deducida información cifrada refrescada, que representa dicha al menos una parte de las credenciales de usuario y una firma dependiente del tiempo, a partir de la clave más actual en el almacén de claves rotativas, comprende un acto de determinar que el sistema de ordenador servidor no pudo validar dicha al menos una parte de las credenciales de usuario con ninguna clave en el almacén de claves rotativas.

8. El procedimiento según la reivindicación 7, que comprende adicionalmente:

un acto de redirección, por el sistema de ordenador servidor, del sistema ordenador cliente a una página de conexión que proporciona una interfaz para recibir credenciales de usuario.

9. El procedimiento según la reivindicación 1, en el cual el acto de determinar, por el sistema de ordenador servidor, si ha de obtenerse información cifrada refrescada, que representa dicha al menos una parte de las credenciales de usuario y una firma dependiente del tiempo, a partir de la clave más actual en el almacén de claves rotativas, comprende un acto de obtener información cifrada refrescada y una firma dependiente del tiempo a partir de la clave más actual en el almacén

de claves rotativas.

10. El procedimiento según la reivindicación 9, que comprende adicionalmente:

un acto de envío, por el sistema de ordenador servidor, del recurso solicitado, el identificador único de sesión actualizado e información cifrada refrescada al sistema de ordenador cliente.

11. Un producto de programa de ordenador, para su uso en un sistema de ordenador servidor, siendo el producto de

programa de ordenador para implementar un procedimiento para determinar la validez de credenciales de usuario usadas para el acceso en base a la Red a recursos en el sistema de ordenador servidor, comprendiendo el producto de programa de ordenador uno o más medios legibles por ordenador que tienen almacenadas en los mismos instrucciones ejecutables que, cuando son ejecutadas por un procesador, hacen que el sistema de ordenador servidor realice el procedimiento de una de las reivindicaciones 1 a 10.

12. Un sistema informático que comprende medios adaptados para realizar el procedimiento de una de las reivindicaciones 1 a 10.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]