Procedimiento y sistema de protección de un enlace de acceso a un servidor.

Procedimiento de aseguramiento del acceso a datos almacenados en un servidor (41) de contenido remoto,

siendo accesibles dichos datos desde un terminal por medio de una dirección electrónica, comprendiendo el procedimiento las siguientes etapas:

- una etapa (S4) de creación de una dirección electrónica de enmascaramiento, estando asociada dicha dirección electrónica de enmascaramiento a la dirección electrónica del servidor remoto en un servidor proxy invertido (6), y

- una etapa (S6) de comunicación de la dirección electrónica de enmascaramiento por el servidor proxy invertido (6) al terminal (2),

caracterizado porque la dirección electrónica de enmascaramiento es creada para una duración de validez determinada.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/FR2006/051103.

Solicitante: FRANCE TELECOM.

Nacionalidad solicitante: Francia.

Dirección: 78 rue Olivier de Serres 75015 Paris FRANCIA.

Inventor/es: LOTTIN, PHILIPPE, REY, JEAN-FRANCOIS, LE MERCIER,CLAUDINE.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F17/30

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04L29/08 H04L 29/00 […] › Procedimiento de control de la transmisión, p. ej. procedimiento de control del nivel del enlace.

- H04L29/12 H04L 29/00 […] › caracterizados por el terminal de datos.

PDF original: ES-2406946_T3.pdf

Fragmento de la descripción:

Procedimiento y sistema de protección de un enlace de acceso a un servidor

Campo de la invención La invención se refiere al aseguramiento del acceso a datos almacenados en un servidor remoto, siendo accesibles los datos por la difusión de un enlace de acceso (por ejemplo dirección URL, email IP, etc.) . Se refiere particularmente al aseguramiento del acceso a un medio o una información relativa a un llamador frente a un llamado.

Técnica anterior

Una dirección electrónica, como por ejemplo de tipo URL (Uniform Resource Locator) , es un formato de nombres de dominio universal que permite designar el emplazamiento de un recurso (datos, imágenes, videos, sonidos, etc.) en la red Internet. En ciertos casos, es importante proteger el acceso directo a los recursos.

En el caso por ejemplo de un servicio de presentación de identidad OIP (Originating Identification Presentation) durante una comunicación (voz, datos) como por ejemplo una llamada telefónica del tipo voz sobre IP (Internet Protocol) , el interlocutor solicitado puede recibir una tarjeta de identidad multimedia del llamador. A tal fin, un enlace correspondiente a una dirección electrónica (por ejemplo dirección URL) es recibido por el llamado para permitirle acceder a la tarjeta de identidad multimedia del llamador registrado en la agenda de red del llamador que es accesible por mediación de este enlace en un servidor remoto. En ausencia de aseguramiento, el conocimiento de esta dirección puede permitir al llamado consultar toda la agenda del llamador (informaciones personales y contactos del llamador) , incluso modificar o falsificar los datos de la agenda.

Para limitar los ataques directos del exterior, se puede utilizar un servidor llamado servidor “proxy invertido” que permite enmascarar la conexión al servidor de contenido que contiene realmente los recursos. Se interpone como repetidor entre el cliente y el servidor de contenido volviendo a este último invisible para el cliente. El servidor proxy invertido traduce una dirección URL de la red pública que la recibe en una dirección URL privada y transfiere el contenido al cliente como si respondiese él mismo a la petición de solicitud de contenido enviado por el cliente.

El documento Running a Reverse Proxy with Apache de Nick Kew, disponible en la URL http://www.apacheweek.com/features/reverseproxies, da un ejemplo de servidor proxy invertido.

No obstante, igual con esta solución, el llamado o un tercero dispone de un acceso permanente a los datos de la agenda del llamador que pueden entonces al menos ser copiados y utilizados por otros servicios.

Objeto y descripción sucinta de la invención La presente invención tiene por objeto remediar los inconvenientes precitados y proponer una solución para poner a disposición de forma asegurada contenidos multimedia, y esto para una duración limitada definida ya sea por anticipado, ya sea en función de acontecimientos predeterminados.

Este objeto se alcanza gracias a un procedimiento de aseguramiento del acceso a datos almacenados en un servidor de contenido remoto, siendo accesibles dichos datos desde un terminal por medio de una dirección electrónica (URL, dirección email, número de teléfono, dirección IP, etc.) , caracterizado porque comprende las siguientes etapas:

a) una etapa de creación, para una duración de validez determinada, de una dirección electrónica de enmascaramiento, estando asociada dicha dirección electrónica de enmascaramiento a la dirección electrónica del servidor remoto en un servidor proxy invertido, y

b) una etapa de comunicación de la dirección electrónica de enmascaramiento por el servidor proxy invertido al terminal.

Así, el procedimiento de la invención permite asegurar la difusión de una dirección electrónica (URL, dirección mail, número de teléfono, dirección IP, etc.) que da acceso a recursos multimedia (imagen, video, sonido, etc.) o a informaciones personales que se desean presentar durante un tiempo limitado. En efecto, la asociación dirección electrónica de enmascaramiento / dirección electrónica del servidor de contenido que permite enmascarar la dirección electrónica real del servidor de contenido al cliente final no es operativa más que para una duración limitada. Se controla así la duración de puesta a disposición del contenido.

La duración de acceso a los datos del servidor de contenido puede ser definida en función de acontecimientos externos. En este caso, la etapa a) puede ser iniciada particularmente por la solicitud de establecimiento de una sesión de comunicación (por ejemplo emisión de una llamada de voz sobre IP de tipo llamada SIP) con destino al terminal del llamado, comprendiendo el procedimiento además una etapa c) de desactivación de la dirección electrónica de enmascaramiento en el servidor proxy invertido que puede ser iniciada ya sea después de una duración predeterminada (por ejemplo desactivación de la dirección electrónica de enmascaramiento al cabo de dos segundos después de la aceptación de la sesión de comunicación por el llamado) , ya sea a continuación de un acontecimiento en la red de comunicación como por ejemplo en el momento de la aceptación de la sesión de comunicación (por ejemplo llamada SIP) por el llamado o al final de la sesión de comunicación.

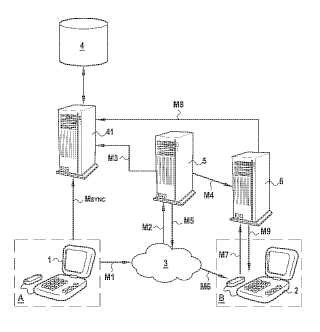

Eso permite, en la etapa a) , que un servidor de aplicación OIP reaccione a la solicitud de establecimiento de la sesión de comunicación (por ejemplo emisión de una llamada SIP) por un llamador con destino al terminal del llamado consultando una base de datos en conexión con el servidor de contenido para determinar la dirección electrónica de los datos de identidad del llamador para transmitir al terminal del llamado y asociando a esta dirección electrónica la dirección electrónica de enmascaramiento, siendo transmitidas las dos direcciones electrónicas asociadas al servidor proxy invertido.

En este caso, el procedimiento de la invención permite responder a la cuestión de confidencialidad de las informaciones personales del llamador disponibles para el llamado a partir de la agenda de contactos del llamador (fotos, datos de contactos, etc.) , evitar la copia de contenido entre diferentes servicios y proteger la agenda de contactos del llamador de un acceso directo por el llamado o un tercero.

Según un aspecto de la invención, el procedimiento comprende además una etapa de consulta por el servidor de aplicación OIP de la base de datos para verificar si el usuario destinatario de la sesión de comunicación está autorizado a acceder a los datos de identidad del llamador. El llamador puede configurar su agenda de contactos prohibiendo a ciertos contactos tener acceso a su agenda para la presentación de identidad personalizada (por ejemplo tarjeta de identidad multimedia) . El usuario tiene así la posibilidad de incrementar además el nivel de seguridad prohibiendo el acceso de a agenda a algunos de sus contactos.

La presente invención se refiere igualmente a un sistema de aseguramiento del acceso a datos almacenados en un servidor de contenido remoto, siendo accesibles dichos datos desde un terminal por medio de una dirección electrónica, caracterizado porque comprende además un servidor de aplicación para crear, para una duración de validez determinada, una dirección electrónica de enmascaramiento y para transmitir dicha dirección electrónica de enmascaramiento asociada a la dirección electrónica del servidor remoto a un servidor proxy invertido, accediendo el terminal temporalmente a los datos almacenados en el servidor de contenido por medio de la dirección electrónica de enmascaramiento por mediación del servidor proxy invertido.

Igual que para el procedimiento descrito anteriormente, el sistema de la invención comprende unos medios (servidor de aplicación) para crear una asociación entre la dirección electrónica real del servidor de contenido y una dirección electrónica de enmascaramiento y transmitir esta asociación a un servidor proxy invertido que vuelve invisible la dirección electrónica del servidor de contenido para el cliente. El servidor de aplicación controla además la duración de validez de esta asociación para limitar a una duración determinada el acceso por el terminal del cliente a los datos almacenados en el servidor de contenido.

El sistema de la invención puede ser puesto en marcha en una red de comunicaciones de tipo NGN (Next Generation Network) que utiliza las tecnologías de transporte en modo paquete. En este caso, el servidor de aplicación es un servidor de aplicación OIP y comprende unos medios que reaccionan a la emisión de una solicitud de sesión de comunicación (por ejemplo llamada SIP) por un llamador con... [Seguir leyendo]

Reivindicaciones:

1. Procedimiento de aseguramiento del acceso a datos almacenados en un servidor (41) de contenido remoto, siendo accesibles dichos datos desde un terminal por medio de una dirección electrónica, comprendiendo el procedimiento las siguientes etapas:

- una etapa (S4) de creación de una dirección electrónica de enmascaramiento, estando asociada dicha dirección electrónica de enmascaramiento a la dirección electrónica del servidor remoto en un servidor proxy invertido (6) , y

- una etapa (S6) de comunicación de la dirección electrónica de enmascaramiento por el servidor proxy invertido (6) al terminal (2) ,

caracterizado porque la dirección electrónica de enmascaramiento es creada para una duración de validez determinada.

2. Procedimiento según la reivindicación 1, caracterizado porque la etapa a) (S4) es iniciada durante la emisión de una solicitud de establecimiento de una sesión de comunicación con destino a dicho terminal (2) y porque comprende además una etapa c) (S12) de desactivación de la dirección URL de enmascaramiento en el servidor proxy invertido (6) después de una duración predeterminada o en respuesta a un acontecimiento en la sesión de comunicación.

3. Procedimiento según la reivindicación 2, caracterizado porque, en la etapa a) (S4) , un servidor (5) de aplicación de presentación de identidad reacciona a la emisión de una solicitud de establecimiento de una sesión de comunicación por un llamador (A) con destino a dicho terminal (2) consultando una base (4) de datos en conexión con el servidor (41) de contenido para determinar la dirección electrónica de los datos de identidad del llamador (A) a transmitir al terminal y asociando a esta dirección electrónica la dirección electrónica de enmascaramiento, siendo transmitidas las dos direcciones electrónicas asociadas al servidor proxy invertido (6) .

4. Procedimiento según la reivindicación 3, caracterizado porque comprende además una etapa (S21) de consulta por el servidor (5) de aplicación de presentación de identidad de la base de datos (4) para verificar si el usuario (B) destinatario de la solicitud de establecimiento de una sesión de comunicación está autorizado a acceder a los datos de identidad del llamador (A) .

5. Sistema de aseguramiento del acceso a datos almacenados en un servidor (41) de contenido remoto, siendo accesibles dichos datos desde un terminal (2) por medio de una dirección electrónica, caracterizado porque comprende un servidor (5) de aplicación para crear una dirección electrónica de enmascaramiento y para transmitir dicha dirección electrónica de enmascaramiento asociada a la dirección electrónica del servidor remoto (41) a un servidor proxy invertido (6) , siendo el terminal (2) capaz de acceder a los datos almacenados en el servidor (41) de contenido por medio de la dirección electrónica de enmascaramiento por mediación del servidor proxy invertido (6) , caracterizado porque la dirección electrónica es creada para una duración determinada.

6. Sistema según la reivindicación 5, caracterizado porque el servidor (5) de aplicación es un servidor de aplicación de presentación de identidad y porque comprende unos medios que reaccionan a la emisión de una solicitud de establecimiento de una sesión de comunicación por un llamador (A) con destino a dicho terminal (2) consultando una base (4) de datos en conexión con el servidor (41) de contenido para determinar la dirección electrónica de los datos de identidad del llamador (A) a transmitir al terminal (2) y asociando a esta dirección electrónica la dirección electrónica de enmascaramiento, siendo transmitidas las dos direcciones electrónicas asociadas al servidor proxy invertido (6) .

7. Sistema según la reivindicación 6, caracterizado porque el servidor (5) de aplicación de presentación de identidad comprende además unos medios para desactivar la asociación entre la dirección electrónica de enmascaramiento y la dirección electrónica del servidor remoto en el servidor proxy invertido (6) después de una duración predeterminada o en respuesta a un acontecimiento en la sesión de comunicación.

8. Sistema según la reivindicación 6 ó 7, caracterizado porque el servidor (5) de aplicación de presentación de identidad comprende además unos medios para verificar si el usuario (B) destinatario de la solicitud de sesión de comunicación está autorizado a acceder a los datos de identidad del llamador (A) .

9. Servidor (5) de aplicación en conexión con una red de transmisión de datos en la que datos almacenados en un servidor (41) de contenido remoto son accesibles desde un terminal (2) por medio de una dirección electrónica, comprendiendo dicho servidor unos medios para crear una dirección electrónica de enmascaramiento asociada a una dirección electrónica del servidor (41) de contenido remoto y para transmitir las dos direcciones asociadas a un servidor proxy invertido (6) en conexión con el terminal (2) , caracterizado porque la dirección electrónica de enmascaramiento es creada para una duración determinada.

10. Programa de ordenador destinado a ser puesto en marcha en un servidor (5) de aplicación según la reivindicación 9, comprendiendo dicho programa instrucciones para crear una dirección electrónica de enmascaramiento asociada a una dirección electrónica de un servidor (41) de contenido remoto y para transmitir las dos direcciones asociadas a un servidor proxy invertido (6) en conexión con el terminal (2) , caracterizado porque la dirección electrónica de enmascaramiento es creada para una duración determinada.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]