Procedimiento y sistema de protección de datos, red de comunicaciones relacionada y producto de programa informático.

que incluye las etapas de:

- asignar a dicho usuario un módulo de identidad de abonado respectivo,

SIM, almacenando dichomódulo de identidad de abonado, SIM, al menos un algoritmo de seguridad;

- producir al menos una clave de cifrado a través de dicho al menos un algoritmo de seguridad; y

- proporcionar una ubicación de almacenamiento remota, KR, a la que puede acceder dicho usuario através de una red de comunicaciones, TU, IWF, donde dicho elemento de información privado delusuario está almacenado como un archivo cifrado a través de dicha al menos una clave de cifrado.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2003/014956.

Solicitante: TELECOM ITALIA S.P.A..

Nacionalidad solicitante: Italia.

Dirección: PIAZZA DEGLI AFFARI, 2 20123 MILANO ITALIA.

Inventor/es: LEONE, MANUEL,, CAPRELLA, ETTORE, ELIO.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L12/56

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04W12/02 H04 […] › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Protección de la privacidad o el anonimato, p. ej. protección de la información identificable personalmente [PII].

- H04W12/06 H04W 12/00 […] › Autenticación.

PDF original: ES-2385824_T3.pdf

Fragmento de la descripción:

Procedimiento y sistema de protección de datos, red de comunicaciones relacionada y producto de programa informático Campo de la invención [0001] La presente invención se refiere en general a técnicas de protección de datos.

Descripción de la técnica relacionada [0002] La criptografía se considera en la actualidad como una de las herramientas básicas para implementar la seguridad en sistemas y redes. En ese contexto, los esfuerzos se han centrado, y están centrándose, en sistemas criptográficos de clave pública.

Un sistema criptográfico de clave pública se basa en la suposición de que solamente el usuario conoce su clave privada. Esta condición es estrictamente necesaria, especialmente en el caso de servicios de firma digital. Para ese fin, las claves privadas de los usuarios se almacenan normalmente en dispositivos de seguridad específicos tales como tarjetas inteligentes, memorias USB o tarjetas PCI/PCMCIA. Estos dispositivos tienen la finalidad de almacenar las claves en memorias protegidas contra manipulaciones indebidas. También se encargan de todas las operaciones criptográficas basadas en tales claves, impidiendo normalmente la comunicación de tales claves al exterior con el fin de reducir el riesgo de comprometer su seguridad.

En el documento WO-A-98/44402 se proporciona un esquema de protección de derechos de autor en el que los datos se descargan desde un servidor, normalmente a través de Internet, hasta un cliente para su presentación a un usuario. Los datos descargados están protegidos criptográficamente mediante cifrado y funciones hash. Cuando se muestran por el cliente, las funciones de almacenamiento y de copiado se inhabilitan selectivamente con respecto a los datos para impedir un copiado no autorizado.

El documento US-A-2003/0097341 desvela un procedimiento de cifrado de datos, un terminal de telecomunicaciones y una tarjeta de autorización de acceso que permiten la utilización de servicios de uno o más proveedores de servicio independientemente de un operador de red o del fabricante del terminal de telecomunicaciones. Los datos cifrados se transmiten entre un proveedor de servicios y un terminal de telecomunicaciones a través de una red de telecomunicaciones. Los datos que van a transmitirse a través de la red de telecomunicaciones se cifran en función del proveedor de servicios seleccionado.

Además, el documento WO-A-02/052784 desvela un procedimiento de autenticación de un cliente que comprende la etapa de enviar una identidad de abonado a un servidor de autenticación, obtener al menos un desafío y al menos un primer secreto con respecto al servidor de autenticación basado en un secreto de un cliente específico del cliente. Etapas adicionales incluyen formar primeros credenciales, formar una primera clave de autenticación usando el al menos un primer secreto, cifrar los primeros credenciales usando la primera clave de autenticación, enviar el al menos un desafío y los primeros credenciales cifrados al cliente, formar una versión propia de la primera clave de autenticación con respecto al cliente. Los primeros credenciales cifrados se descifran usando la versión propia de la primera clave de autenticación. En un procedimiento de este tipo, los credenciales cifrados se envían junto con el al menos un desafío al cliente, de manera que el cliente sólo puede proceder con la autenticación si puede obtener el primer secreto a partir del al menos un desafío.

Además, el documento WO 03/037016 desvela un procedimiento para almacenar información alfanumérica, como por ejemplo números de teléfono y nombres de una agenda, en un centro de almacenamiento conectado a la red, y para la posterior recuperación y almacenamiento de los mismos en la memoria del teléfono o en una tarjeta SIM insertada en el mismo, donde dicho centro de almacenamiento comprende al menos un ordenador electrónico dotado de una memoria dividida en tantos bancos de memoria como número de usuarios que pueden usar el servicio de almacenamiento de datos, donde el teléfono móvil implementa un algoritmo de cifrado cuya clave consiste en una contraseña que puede introducirse por el usuario del teléfono, y donde los procedimientos de almacenamiento y de recuperación de información se basan en un intercambio de mensajes SMS sencillos cifrados de manera adecuada.

Objeto y resumen de la invención [0008] Por tanto, el objeto de la invención es proporcionar una disposición adaptada para ofrecer flexibilidad y seguridad en lo que respecta a la protección de elementos de información privados de un usuario, tales como claves privadas y certificados de un usuario, especialmente cuando no resulta adecuado almacenarlos en dispositivos "ad hoc".

Más específicamente, la invención tiene como objetivo garantizar un alto nivel de seguridad también para usuarios móviles y, en cualquier caso, para los usuarios que utilicen terminales tales como ordenadores de tamaño agenda, ordenadores portátiles, ordenadores personales, PDA, teléfonos inteligentes, etc., conectados a una red y que necesitan sus claves privadas criptográficas para acceder a servicios de seguridad.

Según un aspecto de la presente invención, tal objeto se consigue mediante un procedimiento para almacenar de manera segura al menos un elemento de información privado de un usuario, que incluye las etapas

de: - --asignar a dicho usuario un módulo de identidad de abonado respectivo, almacenando dicho módulo de identidad de abonado al menos un algoritmo de seguridad; producir al menos una clave de cifrado a través de dicho al menos un algoritmo de seguridad; y proporcionar una ubicación de almacenamiento remota a la que puede acceder dicho usuario a través de una red de comunicaciones, donde dicho elemento de información privado del usuario está almacenado como un archivo cifrado a través de dicha al menos una clave de cifrado. [0011] Según otro aspecto de la presente invención, tal objeto se consigue mediante un sistema quealmacena de manera segura al menos un elemento de información privado de un usuario, que incluye:

- un módulo de identidad de abonado, almacenando dicho módulo de identidad de abonado al menos

un algoritmo de seguridad; -un terminal de usuario que comprende un módulo de procesamiento, pudiendo conectarse dicho módulo de procesamiento a dicho módulo de identidad de abonado para producir una clave de cifrado a través de dicho al menos un algoritmo de seguridad, utilizándose dicha clave de cifrado para cifrar dicho elemento de información privado del usuario; y -una ubicación de almacenamiento remota, KR, a la que puede acceder dicho usuario a través de una red de comunicaciones, estando configurada dicha ubicación de almacenamiento remota, KR, para almacenar dicho elemento de información privado del usuario como un archivo cifrado a través de dicha clave de cifrado.

Según aspectos adicionales de la presente invención, tal objeto se consigue mediante una red de comunicaciones relacionada y un producto de programa informático que puede cargarse en la memoria de al menos un ordenador y que comprende partes de código software para llevar a cabo las etapas del procedimiento de la invención cuando el producto se ejecuta en un ordenador. Tal y como se utiliza en este documento, la referencia a tal producto de programa informático es equivalente a hacer referencia a un medio legible por ordenador que contiene instrucciones para controlar un sistema informático para coordinar el funcionamiento del procedimiento de la invención. La referencia a “al menos un ordenador” señala evidentemente la posibilidad de que el sistema de la invención se implemente de manera distribuida/modular.

Aspectos preferidos adicionales de la presente invención se describen en las reivindicaciones dependientes y en la siguiente descripción.

Específicamente, la disposición descrita en este documento proporciona el nivel de protección requerido utilizando un dispositivo que tiene un alto grado de difusión en el contexto de las comunicaciones móviles, concretamente un módulo de identidad de abonado o SIM.

Específicamente, en la disposición descrita en este documento, los elementos de información privados de un usuario (tales como, por ejemplo, claves privadas y certificados) están almacenados en un servidor remoto, protegidos mediante algoritmos criptográficos por medio de claves que sólo pueden generarse a través de los SIM de usuario que funcionan con un módulo de procesamiento específico instalado en los terminales de los usuarios. De esa manera, los usuarios pueden... [Seguir leyendo]

Reivindicaciones:

1. Un procedimiento para almacenar de manera segura al menos un elemento de información privado de un usuario, que incluye las etapas de:

- asignar a dicho usuario un módulo de identidad de abonado respectivo, SIM, almacenando dicho

módulo de identidad de abonado, SIM, al menos un algoritmo de seguridad; -producir al menos una clave de cifrado a través de dicho al menos un algoritmo de seguridad; y -proporcionar una ubicación de almacenamiento remota, KR, a la que puede acceder dicho usuario a través de una red de comunicaciones, TU, IWF, donde dicho elemento de información privado del usuario está almacenado como un archivo cifrado a través de dicha al menos una clave de cifrado.

2. El procedimiento según la reivindicación 1, caracterizado porque incluye las etapas de:

- recibir una solicitud de usuario (402) para dicho elemento de información privado del usuario a través de dicha red de comunicaciones, TU, IWF; -enviar a través de dicha red de comunicaciones, TU, KR, dicho elemento de información privado solicitado del usuario a dicho usuario solicitante como dicho archivo cifrado; y -descifrar dicho archivo cifrado en dicho usuario solicitante, TU, mediante dicha al menos una clave de cifrado para recuperar dicho elemento de información privado solicitado del usuario.

3. El procedimiento según cualquiera de las reivindicaciones 1 ó 2, caracterizado porque la etapa de producir al menos una clave de cifrado a través de dicho al menos un algoritmo de seguridad incluye las etapas de:

- generar al menos un valor aleatorio, RAND1, RAND2; -someter dicho al menos un valor aleatorio, RAND1, RAND2, a dicho al menos un algoritmo de seguridad para generar al menos dos claves de sesión, Kc1, Kc2; y -mezclar dichas al menos dos claves de sesión Kc1, Kc2, a través de una función de mezcla, h, para producir dicha al menos una clave de cifrado.

4. El procedimiento según la reivindicación 3, caracterizado porque dicha función de mezcla es una función hash, h.

5. El procedimiento según la reivindicación 4, caracterizado porque comprende la etapa de incluir en dicha función de mezcla, h, un secreto específico del usuario, por lo que dicha al menos una clave de cifrado no puede predecirse incluso conociendo cualquiera de las claves almacenadas en dicho módulo de identidad de abonado, SIM.

6. El procedimiento según cualquiera de las reivindicaciones 1 a 5, caracterizado porque incluye la etapa de incluir en dicho archivo cifrado una cabecera criptográfica, CH, comprendiendo dicha cabecera criptográfica, CH, una suma de control criptográfica, MACK, utilizada para detectar cualquier modificación no autorizada de dicho archivo cifrado.

7. El procedimiento según cualquiera de las reivindicaciones 2 a 6, caracterizado porque incluye la etapa de aceptar dicha solicitud de usuario (402) supeditada a dicha autenticación del usuario solicitante con dicha ubicación de almacenamiento remota, KR.

8. El procedimiento según la reivindicación 7, caracterizado porque la etapa de aceptar dicha solicitud de usuario supeditada a dicha autenticación del usuario solicitante con dicha ubicación de almacenamiento remota incluye la etapa de autenticar dicho usuario solicitante con dicha ubicación de almacenamiento remota, KR, mediante al menos uno de los siguientes elementos de identidad: nombre de usuario, contraseña, contraseña de un solo uso, sistemas biométricos, autenticación basada en SIM.

9. El procedimiento según la reivindicación 7, caracterizado porque la etapa de aceptar dicha solicitud de usuario supeditada a dicha autenticación del usuario solicitante con dicha ubicación de almacenamiento remota incluye la etapa de autenticar dicho usuario solicitante con dicha ubicación de almacenamiento remota mediante al menos una función de interfuncionamiento, IWF.

10. El procedimiento según la reivindicación 9, caracterizado porque la etapa de autenticar dicho usuario solicitante con dicha ubicación de almacenamiento remota mediante al menos una función de interfuncionamiento incluye las etapas de:

- interconectar dicho módulo de identidad de abonado, SIM, con dicha función de interfuncionamiento, IWF;

- comprobar si dicho módulo de identidad de abonado, SIM, está incluido en una lista de módulos de identidad de abonado en el marco de dicha red de comunicaciones, TU, KR, IWF;

- si dicho módulo de identidad de abonado, SIM, está habilitado, hacer que dicha función de interfuncionamiento, IWF, genere al menos una clave de acceso, KIWF, utilizándose dicha al menos una clave de acceso, KIWF, para acceder a dicho al menos un elemento privado almacenado como un archivo cifrado en dicha ubicación de almacenamiento remota, KR.

11. El procedimiento según la reivindicación 10, caracterizado porque dicha etapa de hacer que dicha función de interfuncionamiento, IWF, genere al menos una clave de acceso incluye las etapas de:

- generar al menos un número aleatorio, RAND1, RAND2; -enviar dicho al menos un número aleatorio, RAND1, RAND2, en forma de un desafío de autenticación; -supervisar al menos una respuesta correspondiente a dicho desafío de autenticación, RAND1, RAND2; -determinar una autenticación satisfactoria de dicho usuario en función de dicha al menos una respuesta; y -generar al menos dicha clave de acceso, KIWF, en función de al menos una entidad seleccionada a partir de un grupo que comprende: -dicho al menos un número aleatorio, RAND1, RAND2; y -dicha al menos una respuesta correspondiente;

12. Un sistema para almacenar de manera segura al menos un elemento de información privado de un usuario, que incluye:

- un módulo de identidad de abonado, SIM, almacenando dicho módulo de identidad de abonado, SIM, al menos un algoritmo de seguridad;

- un terminal de usuario, TU, que comprende un módulo de procesamiento, pudiendo conectarse dicho módulo de procesamiento a dicho módulo de identidad de abonado, SIM, para producir una clave de cifrado a través de dicho al menos un algoritmo de seguridad, utilizándose dicha clave de cifrado para cifrar dicho elemento de información privado del usuario; y

- una ubicación de almacenamiento remota, KR, a la que puede acceder dicho usuario a través de una red de comunicaciones, estando configurada dicha ubicación de almacenamiento remota, KR, para almacenar dicho elemento de información privado del usuario como un archivo cifrado a través de dicha clave de cifrado.

13. El sistema según la reivindicación 12, caracterizado porque dicho terminal de usuario, TU, incluye un ordenador personal, un ordenador de tamaño agenda, un ordenador portátil, un PDA o un teléfono inteligente.

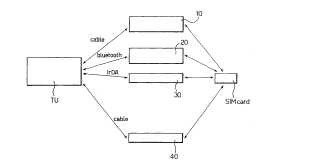

14. El sistema según cualquiera de las reivindicaciones 12 ó 13, caracterizado porque dicho terminal de usuario está conectado a dicho módulo de identidad de abonado, SIM, por medio de un lector de tarjetas inteligentes, un terminal móvil con Bluetooth, un terminal móvil con IrDA o un terminal móvil a través de un cable.

15. Una red de comunicaciones, que incluye un sistema según cualquiera de las reivindicaciones 12 a 14.

16. Un producto de programa informático que puede cargarse en la memoria de al menos un ordenador y que comprende partes de código software para llevar a cabo el procedimiento según cualquiera de las reivindicaciones 1 a 11 cuando se ejecuta por el al menos un ordenador.

Patentes similares o relacionadas:

Dispositivo inalámbrico y procedimiento para visualizar un mensaje, del 25 de Marzo de 2020, de QUALCOMM INCORPORATED: Un dispositivo inalámbrico para visualizar un mensaje, comprendiendo el dispositivo inalámbrico: un visualizador gráfico ; una unidad de comunicaciones inalámbricas […]

Método de indicación de disponibilidad de servicio para terminales de radiofrecuencia de corto alcance, con visualización de icono de servicio, del 26 de Febrero de 2020, de Nokia Technologies OY: Un método que comprende: recibir, en un dispositivo , información de icono de un dispositivo de origen en conexión con descubrimiento de dispositivo […]

Procedimiento y aparato para la transmisión de entramado con integridad en un sistema de comunicación inalámbrica, del 6 de Noviembre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para el entramado de paquetes en un sistema de transmisión inalámbrico que admite transmisiones de radiodifusión, el procedimiento que comprende: […]

Aparato y procedimiento para usar en la realización de peticiones de repetición automática en sistemas de comunicaciones de acceso múltiple inalámbricas, del 6 de Noviembre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para usar en un sistema de comunicaciones inalámbricas que comprende al menos una estación base y al menos dos terminales inalámbricos […]

Procedimiento y aparato para sistemas inalámbricos de activación, del 31 de Octubre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para controlar de forma inalámbrica una tarjeta de interfaz de red NIC (108 A-N) usando una red inalámbrica , con la NIC (108 A-N) […]

Procedimiento y aparato para sistemas inalámbricos de activación, del 31 de Octubre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para controlar de forma inalámbrica una tarjeta de interfaz de red NIC (108 A-N) usando una red inalámbrica , con la NIC (108 A-N) […]

Método y sistema para visualizar un nivel de confianza de las operaciones de comunicación de red y la conexión de servidores, del 16 de Octubre de 2019, de Nokia Technologies OY: Un método que comprende: recibir, en un servidor , una primera solicitud para un análisis de una primera operación de comunicación desde […]

Un protocolo de red agile para comunicaciones seguras con disponibilidad asegurada de sistema, del 11 de Septiembre de 2019, de VirnetX Inc: Un método para un primer nodo para establecer una sesión con un segundo nodo , el método se realiza en el primer nodo , en el que […]

Dispositivo de nodo para una red de sensores inalámbricos, del 10 de Julio de 2019, de Wirepas Oy: Un dispositivo de nodo para una red de sensores inalámbricos, comprendiendo el dispositivo de nodo: - un transceptor […]