PROCEDIMIENTO Y SISTEMA PARA EL PROCESAMIENTO DE FLUJOS DE PAQUETES, Y PRODUCTO DE PROGRAMA INFORMATICO PARA LOS MISMOS.

Procedimiento de procesamiento de flujos de paquetes mediante un sistema multiprocesador (100) que incluye una pluralidad de unidades de procesamiento,

incluyendo el procedimiento la etapa de distribuir dichos paquetes para su procesamiento entre las unidades de procesamiento de dicha pluralidad a través de una función de distribución (103, 104), en donde dicha función de distribución (103, 104) se asigna selectivamente a una de las unidades de procesamiento de dicha pluralidad,

caracterizado por el hecho de que dicha función de distribución incluye una función hash (104) y dicha función hash incluye una clave aleatoria secreta

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2005/004858.

Solicitante: TELECOM ITALIA S.P.A..

Nacionalidad solicitante: Italia.

Dirección: PIAZZA DEGLI AFFARI 2,20123 MILANO.

Inventor/es: LAMASTRA, GERARDO,, ABENI, PAOLO,, DI PAOLA, SEBASTIANO,, MILANI COMPARETTI,PAOLO.

Fecha de Publicación: .

Fecha Concesión Europea: 23 de Diciembre de 2009.

Clasificación Internacional de Patentes:

- G06F9/46R2E

Clasificación PCT:

- G06F1/00 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Detalles no cubiertos en los grupos G06F 3/00 - G06F 13/00 y G06F 21/00 (arquitecturas de computadores con programas almacenados de propósito general G06F 15/76).

- G06F9/46 G06F […] › G06F 9/00 Disposiciones para el control por programa, p. ej. unidades de control (control por programa para dispositivos periféricos G06F 13/10). › Disposiciones para la multiprogramación.

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

Fragmento de la descripción:

Procedimiento y sistema para el procesamiento de flujos de paquetes, y producto de programa informático para los mismos.

Campo de la invención

La invención se refiere a técnicas de procesamiento de flujos de paquetes, por ejemplo, en una red de comunicación, y se ha desarrollado prestando especial atención para la posible aplicación de garantizar la seguridad de la red, y más específicamente, a técnicas de detección de intrusiones de red.

Descripción de la técnica relacionada

Un sistema de detección de intrusos de red (NIDS) es un dispositivo que monitorea la actividad en una red y analiza, por ejemplo, cada paquete que fluye en la red. El propósito del análisis es revelar los problemas de seguridad causados por la acción malévola de un agente externo o interno. Este agente puede ser un sistema automático (es decir, un virus o un gusano) o un intruso humano que trata de explotar algunas debilidades en el sistema para un propósito específico (es decir, el acceso no autorizado a datos reservados).

La implementación típica de un sistema de detección de intrusión de red se basa en el paradigma de "detección de uso indebido". Esto significa que un sensor tiene un conocimiento específico de la estructura de la acción malévola. Este conocimiento está incrustado en un conjunto de "firmas", que se asemejan a los patrones de ataques específicos. El corazón de este dispositivo es un mecanismo de procesamiento que compara rápidamente un amplio conjunto de firmas con cada paquete, para decidir si el paquete lleva un ataque o no; esto es a menudo llamado como "coincidencia de patrones".

Por supuesto, han sido discutidas otras aproximaciones en la literatura e implementado en dispositivos de trabajo reales; por ejemplo, sistemas que utilizan técnicas de inteligencia artificial, o analizan las propiedades estadísticas del tráfico de la red; sin embargo, una aproximación de patrón de coincidencia es la tecnología más común desplegada en este campo.

La eficacia de un sistema de detección de intrusión de red se mide generalmente en términos de "falsos positivos" y "falsos negativos". Los primeros son los paquetes que son erróneamente marcados como peligrosos, siendo estos últimos paquetes que llevan efectivamente un ataque, pero no están acompañados de ninguna firma; así, el sistema de detección de intrusión de red no es capaz de detectarlas.

La eficiencia de un sistema de detección de intrusión de red se mide en función del ancho de banda sostenido de la conexión monitorizada, o la fracción de paquetes descartados cuando el sensor está saturado por una cantidad excesiva de datos para analizar.

La evolución de la tecnología de redes es uno de los propulsores fundamentales del mundo de Internet. Durante los últimos años, el ancho de banda del usuario final ha aumentado un orden de magnitud, mientras que el ancho de banda disponible para la mayoría de sofisticadas infraestructuras está aumentando de manera aún más notable hacia cifras difíciles de predecir.

Sin embargo, este aumento de ancho de banda masivo también genera problemas de rendimiento diferentes en el contexto de los sistemas de detección de intrusiones de red. De hecho, el número de vulnerabilidades también está aumentando rápidamente, y este efecto está en gran medida amplificado por el aumento de ancho de banda. Por lo tanto, un sistema de detección de intrusiones de red estándar listo para usar puede ser incapaz de hacer frente a un ancho de banda sostenido del orden de Gigabit/seg. La solución más obvia a este problema es aplicar algún tipo de técnica de equilibrado del tráfico de la red para repartir la carga entre varios sistemas diferentes e independientes. De esta manera, el rendimiento de un sistema de detección de intrusiones de red estándar se puede expandir.

Esta aproximación plantea, sin embargo, varias limitaciones. En primer lugar, se necesitan más máquinas, lo que significa, entre otras cosas, costos adicionales de mantenimiento; además, el aparato de equilibrio de carga se convierte en un dispositivo crítico en la infraestructura; si el dispositivo se avería, el funcionamiento del conjunto del sistema se interrumpe.

Una aproximación diferente es la implementación de una arquitectura basada en tubería en un sistema multiprocesador (es decir, multi-CPU); mientras es eficaz, esta aproximación requiere una cuidadosa ingeniería de los diversos componentes que conforman el Sistema de Detección de Intrusión. Además, el equilibrio efectivo de las diferentes actividades entre las diferentes unidades centrales de procesamiento (CPU) puede ser difícil, porque cada CPU suele estar vinculada a una operación específica.

La idea de utilizar un sistema de equilibrio de carga para mitigar los efectos de una carga de red de alto ancho de banda ha sido ya descrita en la literatura.

Por ejemplo, la patente US-B-6 578 147 describe un sistema que utiliza múltiples sensores de detección de intrusiones de red conectado a un dispositivo de interconexión, tal como un enrutador o conmutador, que realiza una operación de equilibrio de carga. Los sensores funcionan en paralelo y cada uno recibe una parte del tráfico a través del dispositivo de interconexión, en un nivel basado en una sesión o en un nivel inferior (basado en paquetes). Dependiendo del tipo de dispositivo de interconexión (enrutador o conmutador), el mecanismo de equilibrio de carga que distribuye los paquetes puede ser interno o externo al dispositivo de interconexión. Además, dependiendo del nivel de la distribución de paquetes (basada en sesiones o basada en paquetes), los sensores comparten un analizador de red (si está basado en sesiones) o un analizador de red y un analizador de sesión (si se basa en paquetes).

Este documento de la técnica anterior describe, entre otras, una realización basada en una modificación del software de enrutamiento comúnmente desplegado en enrutadores del protocolo de Internet (IP) estándar. Así, la fracción de paquetes que se procesan mediante un sensor dado se basa esencialmente en la dirección de protocolo de Internet del destino, u otros tipos de decisiones de tipo de enrutamiento. En una realización adicional, la operación del equilibrio de carga se realiza mediante un conmutador, que es otra vez un dispositivo de interconexión, que usualmente opera en una capa diferente de la pila de red.

La patente US-A-2004/0107361 describe otra disposición para la implementación de un sistema de detección de intrusiones de red de alta velocidad. Esta solución de la técnica anterior explota una técnica en la que el final de la señal de interrupción no se entrega instantáneamente, sino que se introduce un cierto retraso. Esto permite que otros paquetes, que llegan durante ese período de tiempo, sean atendidos sin generar otra interrupción. Las interrupciones introducen sobrecargas, y la reducción de la sobrecarga hace que el sistema sea capaz de hacer frente a una carga mayor de la red. Además, el sistema introduce el uso de una "memoria intermedia de anillo", que permite la detección de software y que el dispositivo de red comparta la memoria intermedia para su funcionamiento. Al hacerlo, el sistema no tiene que copiar el paquete del dispositivo de memoria a la memoria del sistema.

Tal como se menciona expresamente en este documento, esta solución utiliza un sistema de un único procesador estándar en la implementación. La principal ventaja es una modificación del controlador del dispositivo de red para evitar múltiples copias de los paquetes procesados y para evitar que se generen un número excesivo de solicitudes de interrupción, cuando la carga de la red es excesivamente alta.

La patente US-B-6 631 422 describe un sistema de hardware que consiste en un dispositivo de red Ethernet modificado, que puede procesar directamente paquetes a bordo (sin la intervención explícita de la CPU central). El procesamiento de la entrada de red se distribuye a varias CPUs en sistemas de multiprocesador para mejorar el rendimiento de la red y tomar ventaja de la escalabilidad del multiprocesador. Los paquetes son recibidos por el adaptador de red y se distribuyen a N depósitos de memoria intermedia de recepción establecidos por el controlador del dispositivo, basado en N CPUs que están disponibles para el procesamiento de entrada de los paquetes. Cada depósito de memoria intermedia de recepción tiene una CPU asociada. Los paquetes acceden directamente a la memoria de uno de los N depósitos de memoria intermedia de recepción mediante una función hash, que se basa en la dirección...

Reivindicaciones:

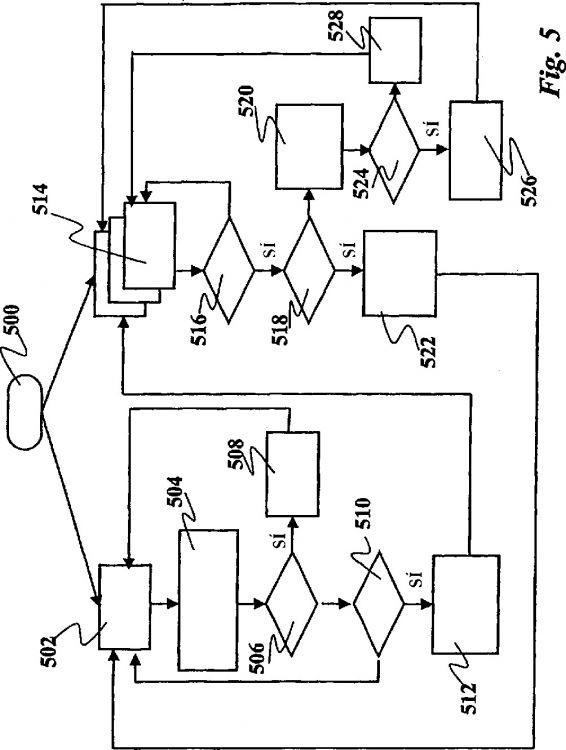

1. Procedimiento de procesamiento de flujos de paquetes mediante un sistema multiprocesador (100) que incluye una pluralidad de unidades de procesamiento, incluyendo el procedimiento la etapa de distribuir dichos paquetes para su procesamiento entre las unidades de procesamiento de dicha pluralidad a través de una función de distribución (103, 104), en donde dicha función de distribución (103, 104) se asigna selectivamente a una de las unidades de procesamiento de dicha pluralidad,

caracterizado por el hecho de que dicha función de distribución incluye una función hash (104) y dicha función hash incluye una clave aleatoria secreta.

2. Procedimiento según la reivindicación 1, caracterizado por el hecho de que incluye la etapa de generar etiquetas a través de dicha función hash (104), identificando las etiquetas generadas por dicha función hash (104) qué unidad de procesamiento de dicha pluralidad tiene que procesar un paquete específico.

3. Procedimiento según la reivindicación 1, caracterizado por el hecho de que incluye la etapa de disponer dicha función de distribución como una combinación de una función de sondeo (103) que lee los paquetes de entrada en dichos flujos de paquetes y dicha función hash (104) que actúa en dichos paquetes leídos mediante dicha función de sondeo (103).

4. Procedimiento según la reivindicación 1, caracterizado por el hecho de que dicha etapa de distribución de dichos paquetes incluye la etapa de copiar los paquetes entrantes en dicho flujo en una memoria intermedia (105) acoplada a una sola unidad de procesamiento de dicha pluralidad.

5. Procedimiento según la reivindicación 1, caracterizado por el hecho de que incluye la etapa de recepción (102, 105) de los paquetes en dichos flujos según el paradigma único escritor/único lector.

6. Procedimiento según la reivindicación 5, caracterizado por el hecho de que incluye la etapa de recepción (102, 105) de los paquetes en dichos flujos según el paradigma único escritor/único lector tanto antes (102) como después (105) de su distribución a través de dicha función de distribución (103, 104).

7. Procedimiento según la reivindicación 1, caracterizado por el hecho de que incluye la etapa de configuración de dicha función de distribución (103, 104), para satisfacer al menos una de las siguientes características:

- dicha función de distribución (103, 104) distribuye a una determinada unidad de procesamiento en dicha pluralidad de diferentes paquetes que pertenecen al mismo flujo de entrada,

- la probabilidad de distribuir dichos paquetes entrantes en dichos flujos a dichas unidades de procesamiento (105) en dicha pluralidad se distribuye uniformemente,

- dicha función de distribución (103, 104) distribuye dichos paquetes para su procesamiento entre las unidades de procesamiento de dicha pluralidad según una secuencia creada de forma independiente.

8. Procedimiento según la reivindicación 1, caracterizado por el hecho de que incluye dichas unidades de procesamiento en dicha pluralidad que realizan una función seleccionado entre:

- una función de sondeo, asignado en cada momento sólo para una seleccionada de dichas unidades de procesamiento de dicha pluralidad para realizar dicha función de distribución,

- una función de procesamiento de dichos paquetes en dichos flujos de paquetes, y

- una función inactivo en el que la unidad de procesamiento respectiva de dicha pluralidad está inactiva.

9. Procedimiento según la reivindicación 1, caracterizado por el hecho de que una unidad de procesamiento de dicha pluralidad asignada a dicha función de distribución suspende su actividad de distribución cuando se satisface al menos una de las siguientes condiciones:

- la cola respectiva de paquetes (105) a procesar por dicha una unidad de procesamiento ha llegado a un primer límite (?+),

- la cola respectiva de paquetes (105) a procesar por dicha una unidad de procesamiento ha llegado a un segundo límite (?-), menor que dicho primer límite, y al menos un paquete es entregado en cualquiera de las respectivas colas (105) de las unidades de procesamiento de dicha pluralidad, y

- la cola respectiva de procesamiento (105) contiene más paquetes de dicho segundo límite (?-) y la cola de entrada (102) al sistema (100) está vacía.

10. Sistema multiprocesador (100), que incluye una pluralidad de unidades de procesamiento para el procesamiento de flujos de paquetes, en el que dichas unidades de procesamiento de dicha pluralidad están configuradas para soportar una función de distribución (103, 104) para la distribución de dichos paquetes a las unidades de procesamiento de dicha pluralidad para su procesamiento, en el que dichas unidades de procesamiento de dicha pluralidad están configurados para asignar de manera selectiva dicha función de distribución (103, 104),

caracterizado por el hecho de que dichas unidades de procesamiento de dicha pluralidad están configuradas para soportar una función de distribución (103, 104) que incluye una función hash (104) y dicha función hash incluye una clave aleatoria secreta.

11. Sistema según la reivindicación 10, caracterizado por el hecho de que dichas unidades de procesamiento de dicha pluralidad están configuradas para soportar una función de distribución (103, 104) para la generación de etiquetas a través de dicha función hash (104), identificando las etiquetas generadas por dicha función hash (104) qué unidad de procesamiento de dicha pluralidad tiene que procesar un paquete específico.

12. Sistema según la reivindicación 10, caracterizado por el hecho de que dichas unidades de procesamiento de dicha pluralidad están configuradas para apoyar una función de sondeo (103) que lee los paquetes de entrada en dichos flujos de paquetes y dicha función hash (104) actúa sobre dichos paquetes leídos mediante dicha función de sondeo (103).

13. Sistema según la reivindicación 10, caracterizado por el hecho de que incluye memorias intermedias (105) adaptadas para acoplarse cada una a de respectiva unidades de procesamiento de dicha pluralidad para copiar en las mismas los paquetes entrantes en dichos flujos a procesarse mediante dicha respectiva una de las unidades de procesamiento de dicha pluralidad.

14. Sistema según la reivindicación 10, caracterizado por el hecho de que incluye:

- una memoria intermedia de entrada (102) para cargar los paquetes entrantes en dichos flujos,

- un controlador de dispositivo (101) configurado para comprobar si dicha memoria intermedia de entrada (102) está llena, y descartar los paquetes entrantes cuando dicha memoria intermedia de entrada (102) está llena.

15. Sistema según la reivindicación 10, caracterizado por el hecho de que el sistema está configurado (102, 105) para recibir los paquetes en dichos flujos de acuerdo con el paradigma único escritor/único lector, y por el hecho de que incluye al menos una memoria intermedia (102, 105) para recibir los paquetes en dichos flujos de paquetes, en dicha al menos una memoria intermedia (102, 105) proporcionándose:

- un puntero lector (200) que dirige cualquier celda completa que contiene un primer paquete a procesar, y

- un puntero escritor (110) que dirige la primera celda vacía después de la celda llena para recibir cualquier paquete entrante siguiente.

16. Sistema según la reivindicación 15, caracterizado por el hecho de que incluye registros (102, 105) configurados para recibir (102, 105) los paquetes en dichos flujos según el paradigma único escritor/único lector antes (102) y después (105) de su distribución a través de dicha función de distribución (103, 104).

17. Sistema según la reivindicación 10, caracterizado por el hecho de que dichas unidades de procesamiento de dicha pluralidad están configuradas para soportar una función de distribución (103, 104) que satisface al menos una de las siguientes características:

- dicha función de distribución (103, 104) distribuye una determinada unidad de procesamiento en dicha pluralidad de diferentes paquetes que pertenecen al mismo flujo de entrada,

- la probabilidad de distribuir dichos paquetes entrantes en dichos flujos en dichas unidades de procesamiento (105) en dicha pluralidad se distribuye uniformemente,

- dicha función de distribución (103, 104) distribuye dichos paquetes para su procesamiento entre las unidades de procesamiento de dicha pluralidad según una secuencia creada de forma independiente.

18. Sistema según la reivindicación 10, caracterizado por el hecho de que dichas unidades de procesamiento de dicha pluralidad están configuradas para realizar de manera selectiva una función seleccionado de:

- una función de sondeo, asignado en cada momento sólo para una seleccionada de dichas unidades de procesamiento de dicha pluralidad para realizar dicha función de distribución,

- una función de procesamiento de dichos paquetes en dichos flujos de paquetes, y

- una función inactivo en el que la unidad de procesamiento respectiva de dicha pluralidad está inactiva.

19. Sistema según la reivindicación 10, caracterizado por el hecho de que dichas unidades de procesamiento de dicha pluralidad se configuran para interrumpir la función de distribución asignada a las mismas, cuando se satisface al menos una de las siguientes condiciones:

- la cola respectiva de paquetes (105) a procesar mediante dicha una unidad de transformación ha llegado a un primer límite (?+),

- la cola respectiva de paquetes (105) a procesar mediante dicha una unidad de procesamiento ha llegado a un segundo límite (?-), más bajo que dicho primer límite, y al menos un paquete es entregado en cualquiera de las colas respectivas (105) de las unidades de procesamiento de dicha pluralidad, y

- la cola de procesamiento respectiva (105) contiene más paquetes de dicho segundo límite (?-) y la cola de entrada (102) al sistema (100) está vacía.

20. Sistema de detección de intrusiones de red para monitorizar la actividad en una red mediante el análisis de los paquetes de dicha red, que comprende un sistema multiprocesador (100) realizado según cualquiera de las reivindicaciones 10 a 19.

21. Producto de programa de ordenador, que se puede cargar en la memoria de al menos un ordenador y que incluye porciones de código de software para realizar las etapas del procedimiento según cualquiera de las reivindicaciones 1 a 9.

Patentes similares o relacionadas:

DIRECCIONAMIENTO DE ETHERNET MEDIANTE LA UBICACION FISICA PARA SISTEMAS MASIVAMENTE PARALELOS, del 15 de Octubre de 2010, de INTERNATIONAL BUSINESS MACHINES CORPORATION: Procedimiento para asignar, de manera única, una dirección MAC a un dispositivo de computación en un nodo de un sistema de computación masivamente paralelo que comprende […]

DIRECCIONAMIENTO DE ETHERNET MEDIANTE LA UBICACION FISICA PARA SISTEMAS MASIVAMENTE PARALELOS, del 15 de Octubre de 2010, de INTERNATIONAL BUSINESS MACHINES CORPORATION: Procedimiento para asignar, de manera única, una dirección MAC a un dispositivo de computación en un nodo de un sistema de computación masivamente paralelo que comprende […]

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]