Procedimiento y sistema para direccionamiento y encaminamiento en enlaces de comunicaciones codificados.

Procedimiento para direccionamiento y encaminamiento en relaciones de comunicación codificadas (1) en una redque dispone de,

al menos, dos niveles de red (2, 3) diferentes mutuamente separados con diferentes niveles deencaminamiento,

delimitándose respectivamente un primer nivel de red (2) con el correspondiente primer nivel de encaminamiento através de, al menos, un equipo de codificación (4) frente a un segundo nivel de red (3) con un segundo nivel deencaminamiento,

donde se averigua, al menos en los dos niveles de encaminamiento mutuamente independientes, una topología dered de ambos niveles de red (2, 3) que se almacena en las correspondientes tablas de encaminamiento (17), ydonde una interfaz (7) ubicada, al menos, en el equipo de codificación (4) está provista de una asignación dedirecciones (8) unívoca del segundo nivel de encaminamiento a direcciones (8) del primer nivel de encaminamiento.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2007/007675.

Solicitante: ROHDE & SCHWARZ GMBH & CO. KG.

Nacionalidad solicitante: Alemania.

Dirección: MUHLDORFSTRASSE 15 81671 MUNCHEN ALEMANIA.

Inventor/es: GRUBER,INGO, LANGGUTH,Torsten, SCHOBER,Henrik.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L12/56

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

PDF original: ES-2395860_T3.pdf

Fragmento de la descripción:

Procedimiento y sistema para direccionamiento y encaminamiento en enlaces de comunicaciones codificados [0001] Los equipos de radio del futuro tendrán unas posibilidades de utilización claramente más flexibles que los equipos de radio actuales. Esto se consigue por el concepto de “Radios Definidas por Software” (SDR) . Los equipos SDR ofrecen la posibilidad de cargar procedimientos de radio (formas de ondas) en forma de software y de modificar la configuración de las formas de ondas y del equipo de radio de modo flexible a través de un control de software. Los procedimientos modernos de transmisión por radio pueden apoyar aquí también la transmisión de paquetes de datos según el estándar de Protocolo de Internet (IP) . Esto permite la utilización de aplicaciones estándar de IP y de conceptos conocidos que también se utilizan para Internet.

Según los requisitos de seguridad ha de ser posible transmitir informaciones sensibles codificadas (seguridad de comunicación, COMSEC) . Esto se puede conseguir mediante la aplicación de la norma IPsec, descrita en S. Kent, K. Seo, “Security Architecture for the Internet Protocol”, IETP RFC 4301, diciembre del 2005.

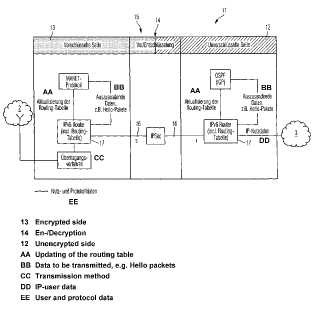

Esta norma permite dos procedimientos de transmisión diferentes para informaciones codificadas: El modo de transporte y el modo de túnel, como se ha representado en la figura 1. En el modo de transporte se codifican únicamente los datos útiles del paquete IP, mientras que el encabezado del IP (entre otros con las direcciones de IP del emisor y del receptor) no se modifica. En el modo túnel se codifica todo el paquete IP original y se añade un nuevo encabezado. El nuevo encabezado contiene como dirección de origen la dirección del equipo de codificación y no la del nodo fuente original. De la misma forma, la dirección de destino en el nuevo encabezado es la del equipo decodificador y no la del equipo receptor real. Así se puede impedir de modo efectivo que un potencial transgresor de la dirección de origen y de destino pueda detectar una comunicación que tiene lugar entre las partes comunicantes. El transgresor potencial puede ver únicamente que se intercambian datos entre los dos equipos de codificación. Los usuarios finales propiamente dichos del intercambio de datos permanecen ocultos.

Para la comunicación relevante en cuanto a seguridad y confidencial se utiliza el modo túnel. Por el modo túnel se producen dos niveles de red completamente separadas entre si. El nivel rojo es el nivel confidencial. A una red roja solamente tienen acceso personas autorizadas. Por el contrario, la red negra representa una red pública, por lo que ha de clasificarse como insegura. Las informaciones confidenciales de una red roja solamente pueden transmitirse a través de una red de modo codificado. Debido a la utilización estricta del modo túnel, estas redes no disponen de momento de informaciones mutuas. Desde el punto de vista del nivel rojo de red, el modo túnel representa un túnel transparente para otra red roja y oculta el nivel negro de red existente detrás. La figura 1 aclara esta circunstancia. Los usuarios A y D no tienen ningún conocimiento sobre cualquier usuario de red X e Y adicional que posiblemente pueda existir y que participa en la transmisión de los datos entre B y C.

El documento US 2005/091482 A1, revela un procedimiento de encaminamiento de modo que el usuario de red puede configurar una red como red física o virtual. En el primer caso, el encaminamiento se realiza a través del protocolo IP; en el segundo caso, el encaminamiento se basa en la norma IPSec y se ejecuta con direcciones codificadas en el modo túnel. Existe la posibilidad de acoplar a través de una pasarela la red definida en US 2005/091482 A1 con otra red que implemente otro protocolo de encaminamiento.

Una separación completa, sin embargo, también afecta negativamente a toda la arquitectura de la red. En los equipos de codificación han de estar disponibles informaciones de cuales redes rojas están conectadas con un equipo de descodificación negro. Esto es necesario para poder registrar en el modo túnel, en los nuevos encabezados IP generados, la dirección de destino negra correspondiente.

En una red de comunicación se han agrupado varios usuarios de red. Como se muestra en la figura 2, varios equipos terminales pueden utilizar el mismo equipo de codificación. Cada equipo de codificación tiene una dirección confidencial roja, así como también una dirección pública negra. Los equipos terminales de una subred confidencial envían datos sin codificar al equipo de codificación. Éste codifica los datos en el modo túnel y los transmite a través de una conexión insegura de comunicación al equipo receptor de codificación, donde se descodifican y transmiten al receptor.

Las direcciones negras del equipo de codificación de una red se determinan automáticamente por un protocolo con autoconfiguración de direcciones. Para el encaminamiento en la jerarquía negra se utiliza un protocolo de encaminamiento tradicional. El intercambio de informaciones de señalización se encarga de la consistencia de la topología dentro de la red negra. Sin embargo, para una conexión de equipos terminales ha de ser posible intercambiar también datos entre la red roja y la red negra. Esto a su vez, presupone el conocimiento de la correlación de direcciones entre direcciones negras y rojas del equipo de codificación. Sin embargo, el modo túnel de IPsec impide una reproducción directa de las direcciones negras conocidas sobre las direcciones rojas.

Debido a ello, ya no es posible un encaminamiento común y simultáneo en ambas redes. Para intercambiar automáticamente las informaciones de encaminamiento de la red roja entre dos equipos de codificación se puede utilizar, por ejemplo, el protocolo de descubrimiento de la norma IPsec.

Para poder reproducir la solución propuesta por la invención y los problemas derivados de la solución propuesta por la técnica actual se ofrece a continuación una corta introducción acerca del direccionamiento de redes IP.

Para poder enviar datos entre dos usuarios en la red Internet global es necesaria una identificación unívoca del usuario final. Los nodos de transmisión pueden determinar entonces, con ayuda de la dirección de destino, el recorrido óptimo entre el emisor y receptor sin que el emisor haya de conocer el recorrido exacto. Una dirección se compone, para poder identificar de modo claro un usuario, de una identificación de red y una identificación de equipo. La identificación de red identifica la red en la que se encuentra el usuario, mientras que la identificación de equipo determina el usuario individual en una red. La dirección completa se genera aquí mediante la unión de las dos partes de direcciones, lo que se ha representado en la figura 3.

Todos los equipos que se encuentran dentro de una red utilizan la misma identificación de red, mientras que la identificación de equipo es respectivamente diferente. Por esta razón es necesario que un usuario final modifique su identificación de red en cuando cambia la red. Esto es necesario para que no sea necesario señalar a cada nodo de transmisión en Internet la nueva conexión del equipo final, si no se puede conocer directamente la red con ayuda de la identificación de red. La identificación de red de un equipo terminal es requerida para efectuar el encaminamiento dentro de la red global.

La identificación de equipo debería ser individual y unívoca para todos los equipos que participan en la red global. Se basa, por ejemplo, en la dirección de control de acceso al medio (MAC) de la tarjeta de red, aunque sin embargo, también puede generarse a partir de otro parámetro. Con ello se puede identificar unívocamente un equipo con ayuda de la identificación de equipo. Es constante y no se modifica con el tiempo.

Los equipos de codificación solamente tienen conocimiento de las direcciones negras de todos los usuarios que participan en la red a través del protocolo de encaminamiento. Para poder generar una conexión segura entre usuarios finales que se encuentran cada uno en una red roja, ha de realizarse en primer lugar una correspondencia clara y confidencial entre la dirección negra del equipo de decodificación y la red roja conectada al mismo. Esta correspondencia de direcciones rojas y negras, puede averiguarse con ayuda del protocolo de descubrimiento IPsec. En la figura 4 se ha representado el diagrama de flujo del protocolo, el cual describe la autenticación con ayuda de certificados. Sin embargo, dicha autenticación también es posible con ayuda de claves previamente intercambiadas (pre-shared keys (claves previamente compartidas) , o PSK) si bien no se describe aquí más en detalle.

... [Seguir leyendo]

Reivindicaciones:

1. Procedimiento para direccionamiento y encaminamiento en relaciones de comunicación codificadas (1) en una red que dispone de, al menos, dos niveles de red (2, 3) diferentes mutuamente separados con diferentes niveles de encaminamiento,

delimitándose respectivamente un primer nivel de red (2) con el correspondiente primer nivel de encaminamiento a través de, al menos, un equipo de codificación (4) frente a un segundo nivel de red (3) con un segundo nivel de encaminamiento,

donde se averigua, al menos en los dos niveles de encaminamiento mutuamente independientes, una topología de red de ambos niveles de red (2, 3) que se almacena en las correspondientes tablas de encaminamiento (17) , y

donde una interfaz (7) ubicada, al menos, en el equipo de codificación (4) está provista de una asignación de direcciones (8) unívoca del segundo nivel de encaminamiento a direcciones (8) del primer nivel de encaminamiento.

2. Procedimiento según la reivindicación 1, caracterizado porque el primer nivel de red (2) es una red (9) de acceso público e insegura.

3. Procedimiento según la reivindicación 1 ó 2, caracterizado porque el segundo nivel de red (3) es una red sin acceso público destinada a comunicaciones confidenciales protegidas hacia el exterior.

4. Procedimiento según una de las reivindicaciones 1 a 3, caracterizado porque el primer nivel de red (2) es un área pública y el segundo nivel de red (3) es un área confidencial y porque las direcciones (8) del primer nivel de encaminamiento se identifican como direcciones públicas y las direcciones (8) del segundo nivel de encaminamiento se identifican como direcciones confidenciales.

5. Procedimiento según una de las reivindicaciones 1 a 4, caracterizado porque la interfaz (7) entre un nivel de red público y un nivel de red confidencial (2, 3) o respectivamente entre un nivel de encaminamiento público y un nivel de encaminamiento confidencial, se almacena en tablas de consulta (6) del equipo de codificación (4) antes de la puesta en funcionamiento.

6. Procedimiento según la reivindicación 5 caracterizado porque las tablas de consulta (6) del equipo de codificación

(4) se modifican durante el funcionamiento de una red.

7. Procedimiento según la reivindicación 5 ó 6, caracterizado porque se realiza una actualización de una tabla confidencial de encaminamiento con ayuda de las tablas de consulta (6) del equipo de codificación (4) a partir de informaciones, localmente disponibles, temporalmente variables del nivel de red público (2) .

8. Procedimiento según la reivindicación 7, caracterizado porque la instrucción de correspondencia para asignación de direcciones (8) confidenciales a direcciones (8) públicas, se genera de modo independiente de la integración del equipo de codificación (4) dentro una red global.

9. Procedimiento según una de las reivindicaciones 5 a 7, caracterizado porque las tablas de consulta (6) se configuran previamente en todos los equipos de codificación (4) a utilizar, como realización de una función que describe una relación entre las direcciones (8) públicas y confidenciales.

10. Procedimiento según una de las reivindicaciones 5 a 7, caracterizado porque las tablas de consulta (6) se actualizan dinámicamente durante el funcionamiento de la red en todos los equipos de codificación (4) a utilizar, como realización de una función que describe una relación entre las direcciones (8) públicas y confidenciales.

11. Procedimiento según una de las reivindicaciones 5 a 7, caracterizado porque el contenido de las tablas de consulta (6) se distribuye exclusivamente dentro del área confidencial (3) , como realización de una función que describe la relación entre las direcciones (8) públicas y confidenciales.

12. Procedimiento según una de las reivindicaciones 5 a 7 ó 9 a 11 caracterizado porque opcionalmente en las tablas de consulta (6) se ejecuta una entrada adicional que da a conocer otras redes confidenciales conectadas a un equipo de codificación (4) .

13. Procedimiento según la reivindicación 7 ó 8, caracterizado porque una base para la instrucción de correspondencia la constituye una identificación de equipo unívoca correspondiente con un equipo conectado a la red.

14. Procedimiento según la reivindicación 13, caracterizado porque la identificación del equipo se diseña como una dirección de control de acceso al medio (MAC) o un identificador de anfitrión (Host-Id) conforme al protocolo Ipv6.

15. Sistema (11) para direccionamiento y encaminamiento en relaciones de comunicación codificadas (1) dentro de una red con menos, al menos, dos niveles (2, 3) de red diferentes, mutuamente separados, y los correspondientes niveles de encaminamiento,

donde se delimita respectivamente un primer nivel de red (2) con el correspondiente primer nivel de encaminamiento a través de, al menos, un equipo de codificación (4) frente a un segundo nivel de red (3) con un segundo nivel de encaminamiento,

donde la topología de red de ambos niveles de red (2, 3) se archiva en áreas separadas (12, 13) del sistema y

donde se ha previsto un área intermedia (15) dispuesta entre las áreas (12, 13) independientes como entidad de protocolo (14) con dos itinerarios de comunicación (16) bidireccionales.

16. Sistema según la reivindicación 15, caracterizado porque como primer nivel de red (2) que se define como área pública, está prevista una red parcial de acceso público.

17. Sistema según la reivindicación 15 ó 16, caracterizado porque como segundo nivel de red (3) que se define como área confidencial, está prevista una red parcial no pública protegida.

18. Sistema según una de las reivindicaciones 15 a 17, caracterizado porque las direcciones (8) del primer nivel de encaminamiento como direcciones públicas y las direcciones (8) del segundo nivel de encaminamiento como direcciones confidenciales, pueden diferenciarse mutuamente de manera respectiva.

19. Sistema según una de las reivindicaciones 15 a 18, caracterizado porque la entidad de protocolo (14) se implementa en el área intermedia de acuerdo con la norma IPsec u otro procedimiento de codificación.

20. Sistema según una de las reivindicaciones 15 a 19, caracterizado porque la entidad de protocolo (14) tiene conectado respectivamente un dispositivo de encaminamiento (router) (17) que incluye una tabla de encaminamiento

(17) tanto en un lado sin codificar en una primera área (12) como en un lado codificado en una segunda área (13) .

21. Sistema según una de las reivindicaciones 15 a 20, caracterizado porque el dispositivo de encaminamiento (router) (17) establece un enlace de comunicación con una red pública (2) en el lado codificado (13) mediante un procedimiento definido de transmisión.

22. Sistema según la reivindicación 21, caracterizado porque el procedimiento de transmisión es compatible con una red pública (2) .

23. Sistema según una de las reivindicaciones 15 a 22, caracterizado porque se ha instalado un protocolo MANET en el lado codificado (13) para actualización de las correspondientes tablas de encaminamiento (17) .

24. Sistema según una de las reivindicaciones 15 a 23, caracterizado porque se ha instalado un protocolo IGP (Protocolo de Pasarela Interior) en el lado no codificado (12) .

25. Sistema según la reivindicación 24, caracterizado porque para actualización de las correspondientes tablas de encaminamiento (6) , se ha instalado un algoritmo de OSPF (primer trayecto más corto abierto) del protocolo IGP.

26. Sistema según la reivindicación 20, caracterizado porque se ha previsto una transmisión no codificada de datos útiles a través del dispositivo de encaminamiento (router) (17) del lado no codificado (12) hacia una red (3) confidencial sin acceso público.

REFERENCIAS CITADAS EN LA DESCRIPCIÓN

La lista de referencias citada por el solicitante lo es solamente para utilidad del lector, no formando parte de los documentos de patente europeos. Aún cuando las referencias han sido cuidadosamente recopiladas, no pueden 5 excluirse errores u omisiones y la OEP rechaza toda responsabilidad a este respecto.

Documentos de patente citado en la descripción •US 2005091482 A1 [0005]

Bibliografía de patentes citada en la descripción • S. KENT ; K. SEQ. Security Architecture for the Internet Protocol. IETF RFC 4301, Dezember 2005 [0002]

Patentes similares o relacionadas:

Dispositivo inalámbrico y procedimiento para visualizar un mensaje, del 25 de Marzo de 2020, de QUALCOMM INCORPORATED: Un dispositivo inalámbrico para visualizar un mensaje, comprendiendo el dispositivo inalámbrico: un visualizador gráfico ; una unidad de comunicaciones inalámbricas […]

Método de indicación de disponibilidad de servicio para terminales de radiofrecuencia de corto alcance, con visualización de icono de servicio, del 26 de Febrero de 2020, de Nokia Technologies OY: Un método que comprende: recibir, en un dispositivo , información de icono de un dispositivo de origen en conexión con descubrimiento de dispositivo […]

Procedimiento y aparato para la transmisión de entramado con integridad en un sistema de comunicación inalámbrica, del 6 de Noviembre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para el entramado de paquetes en un sistema de transmisión inalámbrico que admite transmisiones de radiodifusión, el procedimiento que comprende: […]

Aparato y procedimiento para usar en la realización de peticiones de repetición automática en sistemas de comunicaciones de acceso múltiple inalámbricas, del 6 de Noviembre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para usar en un sistema de comunicaciones inalámbricas que comprende al menos una estación base y al menos dos terminales inalámbricos […]

Procedimiento y aparato para sistemas inalámbricos de activación, del 31 de Octubre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para controlar de forma inalámbrica una tarjeta de interfaz de red NIC (108 A-N) usando una red inalámbrica , con la NIC (108 A-N) […]

Procedimiento y aparato para sistemas inalámbricos de activación, del 31 de Octubre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para controlar de forma inalámbrica una tarjeta de interfaz de red NIC (108 A-N) usando una red inalámbrica , con la NIC (108 A-N) […]

Método y sistema para visualizar un nivel de confianza de las operaciones de comunicación de red y la conexión de servidores, del 16 de Octubre de 2019, de Nokia Technologies OY: Un método que comprende: recibir, en un servidor , una primera solicitud para un análisis de una primera operación de comunicación desde […]

Un protocolo de red agile para comunicaciones seguras con disponibilidad asegurada de sistema, del 11 de Septiembre de 2019, de VirnetX Inc: Un método para un primer nodo para establecer una sesión con un segundo nodo , el método se realiza en el primer nodo , en el que […]

Dispositivo de nodo para una red de sensores inalámbricos, del 10 de Julio de 2019, de Wirepas Oy: Un dispositivo de nodo para una red de sensores inalámbricos, comprendiendo el dispositivo de nodo: - un transceptor […]