Procedimiento y sistema para la creación, protegida frente a manipulación, de una clave criptográfica.

Procedimiento para la creación, protegida frente a manipulación,

de una clave criptográfica común entredos nodos (2-1, 2-2) a través de una interfaz (3) de radio,

en el que al menos uno de los dos nodos (2-1, 2-2) monitoriza, durante la creación de la clave criptográficacomún (S) durante un periodo de creación, si un tercer nodo (9) se comunica con uno de los dos nodos (2-1, 2-2) a través de la interfaz (3) de radio,

creando ambos nodos (2-1, 2-2) la clave criptográfica común según un protocolo de acuerdo de clavemediante el intercambio de mensajes de acuerdo de clave predeterminados a través de un canal de radiode la interfaz (3) de radio,

caracterizado porque el nodo (2-2) de monitorización monitoriza varios canales de radio de la interfaz (3) deradio en el sentido de si se envían mensajes de acuerdo de clave por el tercer nodo (9) a uno de los dosnodos (2-1, 2-2) a través de la interfaz (3) de radio.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2007/051191.

Solicitante: SIEMENS AKTIENGESELLSCHAFT.

Nacionalidad solicitante: Alemania.

Dirección: WITTELSBACHERPLATZ 2 80333 MUNCHEN ALEMANIA.

Inventor/es: FALK,RAINER, KOHLMAYER,Florian.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04W12/04 H04 […] › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Gestión de claves, p. ej. utilizando la arquitectura genérica de bootstrapping [GBA].

PDF original: ES-2386040_T3.pdf

Fragmento de la descripción:

Procedimiento y sistema para la creación, protegida frente a manipulación, de una clave criptográfica La invención se refiere a un procedimiento y a un sistema para la creación, protegida frente a manipulación, de una clave criptográfica común entre dos nodos a través de una interfaz de radio.

En los sistemas de radio de corto alcance, tales como Bluetooth, WLAN, ZigBee o WiMax, los terminales se comunican entre sí a través de una interfaz de radio. Para proteger la información transmitida a través de la interfaz de radio frente a manipulación o escuchas por terceros, la información entre los nodos o terminales del sistema de radio de corto alcance se transmite de manera cifrada. Para ello es necesario que los terminales o nodos creen una clave criptográfica común.

En los sistemas de radio de corto alcance, el usuario final debe crear la clave criptográfica por sí mismo y no recibe apoyo a este respecto de ningún operador de red. La configuración o la creación de una clave criptográfica es complicada y susceptible a errores para usuarios finales privados. Muchos usuarios finales tienden a crear claves o contraseñas sencillas, fácilmente reconocibles, por ejemplo “1234”, que son relativamente fáciles de averiguar por terceros.

En la creación de una clave criptográfica común se conocen protocolos de seguridad convencionales, que crean una clave secreta, que sólo conocen los participantes implicados activamente en el desarrollo del protocolo, pero no un atacante pasivo externo, es decir que sólo está a la escucha. Dos protocolos de seguridad conocidos son el protocolo de seguridad según Diffie Hellman para el acuerdo de clave y una variante anónima, no autentificable, del protocolo de seguridad SSL/TLS (Secure Source Layer/Transport Layer Security) .

El acuerdo de clave según Diffie Hellman permite acordar una clave secreta a través de un canal no seguro. Dos participantes A, B conocen a este respecto dos valores públicos, un valor de módulo m, es decir un número primo alto, y un número entero g.

En el acuerdo de clave, A calcula en primer lugar un número aleatorio alto a y calcula a continuación X = gamod m. El otro participante B calcula un número aleatorio alto b y calcula Y = gbmod m.

Después de que el participante A haya enviado el valor X calculado al otro participante B, este participante B calcula un valor W1 = Xbmod m.

El participante B envía el valor Y calculado al participante A. A continuación el participante A calcula el valor W2 = Ya · mod m. Los dos valores W1, W2 calculados por los participantes A, B son gdbmodm. Los valores W1, W2 calculados representan la clave secreta común de ambos participantes A, B. Esta clave acordada S no puede generarse sin el conocimiento de A, B por un tercero. La inversión de la exponenciación realizada por A, B requiere muchísimas etapas de cálculo y dura por consiguiente mucho tiempo. Esta propiedad garantiza el mantenimiento del secreto de la clave común acordada W1 = W2 = S.

Una clave criptográfica común acordada de este modo S es segura con respecto a atacantes terceros pasivos, es decir segura frente a una intercepción por terceros. No obstante, una creación de este tipo de la clave común S no es segura frente a un atacante activo (man in the middle) , que manipula la comunicación entre los dos participantes, si el acuerdo de clave no se desarrolla de manera autenticada. Entonces es posible, concretamente, que un mensaje “construido” no proceda del supuesto emisor, sino de un tercero no autorizado. El receptor del mensaje no puede darse cuenta de esta diferencia.

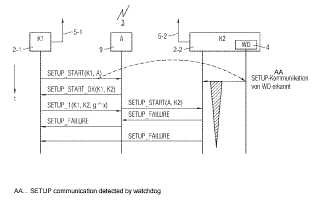

La figura 1 muestra esquemáticamente un ataque activo por un tercer nodo al crear una clave criptográfica común S entre dos nodos K1, K2 en el caso de un protocolo de acuerdo de clave convencional. El atacante A trata de influir por ejemplo en el desarrollo o evolución de los mensajes intercambiados según el protocolo de seguridad de tal manera que, tras el desarrollo del protocolo de seguridad, se ha creado una relación de seguridad entre el primer nodo K1 y el atacante A y una relación de seguridad adicional entre el segundo nodo K2 y el atacante A, de modo que el atacante A, sin que se dé cuenta ninguno de los dos nodos K1, K2, está integrado en la comunicación entre los dos nodos K1, K2 (man in the middle) .

El documento US 2005/0010680 A1 da a conocer un procedimiento para acordar una clave secreta entre dos aparatos según un protocolo denominado ESSPP (Enhanced Shared Secret Provisioning Protocol) . Durante este proceso, un sistema de monitorización monitoriza el canal de radio en busca de mensajes ESSPP adicionales de un tercer aparato. De este modo, puede reconocerse de manera fiable un ataque man-in-the-middle, en el que un atacante finge ser ante un participante de la comunicación el respectivo contrario.

Es por tanto el objetivo de la presente invención crear un procedimiento y un sistema para la creación, protegida frente a manipulación, de una clave criptográfica común entre dos nodos a través de una interfaz de radio, que ofrezcan también en caso de emplear un protocolo de acuerdo de clave sin autenticación una protección eficaz con respecto a ataques activos.

Este objetivo se soluciona según la invención mediante un procedimiento con las características indicadas en la reivindicación 1, mediante un sistema con las características indicadas en la reivindicación 9 y mediante un aparato de radio de corto alcance con las características indicadas en la reivindicación 10.

La invención crea un procedimiento para la creación, protegida frente a manipulación, de una clave criptográfica común entre dos nodos a través de una interfaz de radio, en el que al menos uno de los dos nodos monitoriza durante la creación de la clave criptográfica común durante un periodo de creación si un tercer nodo se comunica con uno de los dos nodos a través de la interfaz de radio. Los dos nodos crean la clave criptográfica común según un protocolo de acuerdo de clave mediante el intercambio de mensajes de acuerdo de clave predeterminados a través de al menos un primer canal de radio de la interfaz de radio. El nodo de monitorización monitoriza varios canales de radio de la interfaz de radio en el sentido de si se envían mensajes de acuerdo de clave por un tercer nodo a uno de los dos nodos a través de la interfaz de radio.

En el procedimiento según la invención está prevista una función de monitorización de radio para detectar a un atacante activo eventualmente presente (man in the middle) . Puesto que el atacante activo debe comunicarse con ambos nodos, la distancia espacial entre los dos nodos que deben configurarse es reducida y la comunicación del atacante con los dos nodos tiene lugar a través de un canal de radio, un atacante activo no puede manipular la comunicación entre los dos nodos sin que la función de monitorización de radio prevista según la invención se dé cuenta de que el atacante activo participa como tercer nodo.

El procedimiento según la invención combina por tanto un procedimiento de seguridad criptográfico con un procedimiento de monitorización de radio no criptográfico durante la creación de una clave criptográfica común, que es segura con respecto a atacantes activos.

En una primera forma de realización del procedimiento según la invención, el nodo de monitorización interrumpe la creación de la clave criptográfica común con el otro nodo, si el nodo de monitorización observa que un tercer nodo se comunica a través de la interfaz de radio con uno de los dos nodos.

En una forma de realización alternativa del procedimiento según la invención, el nodo de monitorización no interrumpe la creación de la clave criptográfica común con el otro nodo, si un tercer nodo se comunica a través de la interfaz de radio con uno de los dos nodos, pero la clave criptográfica creada se almacena como una clave criptográfica no segura.

En una forma de realización preferida del procedimiento según la invención, el nodo de monitorización monitoriza si se envía un mensaje de aviso de error desde otro nodo.

En una forma de realización preferida del procedimiento según la invención, el nodo de monitorización monitoriza si durante la creación de la clave criptográfica en el periodo de creación disminuye una calidad de canal de radio.

En una forma de realización preferida del procedimiento según la invención, el nodo de monitorización monitoriza adicionalmente... [Seguir leyendo]

Reivindicaciones:

1. Procedimiento para la creación, protegida frente a manipulación, de una clave criptográfica común entre dos nodos (2-1, 2-2) a través de una interfaz (3) de radio, en el que al menos uno de los dos nodos (2-1, 2-2) monitoriza, durante la creación de la clave criptográfica común (S) durante un periodo de creación, si un tercer nodo (9) se comunica con uno de los dos nodos (21, 2-2) a través de la interfaz (3) de radio, creando ambos nodos (2-1, 2-2) la clave criptográfica común según un protocolo de acuerdo de clave mediante el intercambio de mensajes de acuerdo de clave predeterminados a través de un canal de radio de la interfaz (3) de radio, caracterizado porque el nodo (2-2) de monitorización monitoriza varios canales de radio de la interfaz (3) de radio en el sentido de si se envían mensajes de acuerdo de clave por el tercer nodo (9) a uno de los dos nodos (2-1, 2-2) a través de la interfaz (3) de radio.

2. Procedimiento según la reivindicación 1, en el que el nodo (2-2) de monitorización interrumpe la creación de la clave criptográfica común (S) con el otro nodo (2-1) , si el nodo (2-2) de monitorización observa que el tercer nodo (9) se comunica a través de la interfaz (3) de radio con uno de los dos nodos (2-1, 2-2) .

3. Procedimiento según la reivindicación 1, en el que el nodo (2-2) de monitorización no interrumpe la creación de la clave criptográfica común con el otro nodo (2-1) , si el tercer nodo (9) se comunica a través de la interfaz (3) de radio con uno de los dos nodos (2-1, 2-2) y almacena la clave criptográfica creada (S) como una clave criptográfica no segura.

4. Procedimiento según la reivindicación 2 ó 3, en el que el nodo (2-2) de monitorización envía además un mensaje de aviso de error, si el tercer nodo (9) se comunica a través de la interfaz (3) de radio con uno de los dos nodos (2-1, 2-2) en el periodo de creación.

5. Procedimiento según la reivindicación 1, en el que el nodo (2-2) de monitorización monitoriza si se envía un mensaje de aviso de error por el tercer nodo (9) .

6. Procedimiento según la reivindicación 1, en el que el nodo (2-2) de monitorización monitoriza si durante la creación de la clave criptográfica en el periodo de creación disminuye una calidad de canal de radio.

7. Procedimiento según la reivindicación 1, en el que el nodo (2-2) de monitorización monitoriza además si el tercer nodo (9) se comunica durante periodos de protección antes y después del periodo de creación con uno de los dos nodos (2-1, 2-2) a través de la interfaz (3) de radio.

8. Procedimiento según la reivindicación 1, en el que los nodos (2-1, 2-2) se forman por aparatos (2) de radio de corto alcance.

9. Sistema (1) de radio de corto alcance con varios aparatos (2) de radio de corto alcance, que se comunican entre sí a través de una interfaz (3) de radio,

en el que, al crear una clave criptográfica común (S) entre dos aparatos (2-1, 2-2) de radio de corto alcance del sistema (1) de radio de corto alcance, al menos uno de los dos aparatos (2-1, 2-2) de radio de corto alcance monitoriza, durante la creación de la clave criptográfica (S) a través de la interfaz (3) de radio durante un periodo de creación, si un aparato (9) de radio de corto alcance adicional se comunica con uno de los dos aparatos (2-1, 2-2) de radio de corto alcance a través de la interfaz (3) de radio, creando los dos aparatos (2-1, 2-2) de radio de corto alcance la clave criptográfica común según un protocolo de acuerdo de clave mediante el intercambio de mensajes de acuerdo de clave predeterminados a través de un canal de radio de la interfaz (3) de radio, caracterizado porque el aparato (2-2) de radio de corto alcance de monitorización monitoriza varios canales de radio de la interfaz (3) de radio en el sentido de si se envían mensajes de acuerdo de clave por el aparato (9) de radio de corto alcance adicional a uno de los dos aparatos (2-1, 2-2) de radio de corto alcance a través de la interfaz (3) de radio.

10. Aparato (2) de radio de corto alcance que, al crear una clave criptográfica común (S) con otro aparato (2) de radio de corto alcance a través de una interfaz (3) de radio, monitoriza esta interfaz (3) de radio para observar una manipulación en el sentido de si durante la creación de la clave criptográfica común (S) un tercer aparato (9) de radio de corto alcance se comunica con uno de los dos aparatos (2-1, 2-2) de radio de corto alcance a través de la interfaz (3) de radio, creando los dos aparatos (2) de radio de corto alcance la clave criptográfica común según un protocolo de acuerdo de clave mediante el intercambio de mensajes de acuerdo de clave predeterminados a través de un canal de radio de la interfaz (3) de radio, caracterizado porque el aparato (2) de radio de corto alcance de monitorización monitoriza varios canales de radio adicionales de la interfaz (3) de radio en el sentido de si se envían mensajes de acuerdo de clave por el tercer aparato (9) de radio de corto alcance a uno de los dos aparatos (2-1, 2-2) de radio de corto alcance a través de la interfaz (3) de radio.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]