PROCEDIMIENTO PARA LA LIBERACION DE ACCESO A UN SISTEMA DE ORDENADOR O A UN PROGRAMA.

Procedimiento para la liberación del acceso a un sistema de ordenador o a un programa para un usuario con intermedio de un aparato final (2) sin instalación de software propio para este objetivo en el aparato final (2),

en el que

- se prepara una conexión de datos entre el soporte de datos portátil (1) del usuario y un aparato final (2),

- se lleva a cabo la autentificación del usuario por el soporte de datos portátil (1),

- en caso de autentificación satisfactoria por el soporte de datos portátil (1) se prepara un código de acceso para la liberación del acceso al sistema de ordenador o programa para transferencia con intermedio de la conexión de datos,

caracterizado porque por el soporte de datos portátil (1) se simula un aparato de introducción del aparato final (2) y el código de acceso es transferido desde el soporte de datos portátil (1) como datos de entrada del aparato de introducción simulado con intermedio de la conexión de datos

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2004/014237.

Solicitante: GIESECKE & DEVRIENT GMBH.

Nacionalidad solicitante: Alemania.

Dirección: PRINZREGENTENSTRASSE 159,81677 MUNCHEN.

Inventor/es: MULLER, ROBERT.

Fecha de Publicación: .

Fecha Concesión Europea: 2 de Junio de 2010.

Clasificación PCT:

- G06F1/00 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Detalles no cubiertos en los grupos G06F 3/00 - G06F 13/00 y G06F 21/00 (arquitecturas de computadores con programas almacenados de propósito general G06F 15/76).

Clasificación antigua:

- G06F1/00 G06F […] › Detalles no cubiertos en los grupos G06F 3/00 - G06F 13/00 y G06F 21/00 (arquitecturas de computadores con programas almacenados de propósito general G06F 15/76).

Fragmento de la descripción:

Procedimiento para la liberación de acceso a un sistema de ordenador o a un programa.

La presente invención se refiere a un procedimiento para la liberación de acceso a un sistema de ordenador o a un programa. Además la invención se refiere a un soporte de datos portátil para la liberación del acceso a un sistema de ordenador o a un programa.

Se conocen una serie de diferentes procedimientos y de diferentes dispositivos auxiliares para liberar a un usuario el acceso a un sistema de ordenador o a un programa. En muchos casos en los que las exigencias de seguridad no son excesivamente elevadas, el acceso queda liberado después de la introducción correcta de una identificación del usuario y de una contraseña. Las dificultades aparecen por ejemplo, en el caso en el que el mismo usuario tiene derecho de acceso a múltiples sistemas de ordenadores o múltiples programas. En este caso el usuario debe tener conocimiento de las múltiples identificaciones de usuario y de las correspondientes contraseñas.

En vez de una introducción manual de contraseña existe también la posibilidad de equipar al usuario con un soporte de datos de seguridad, portátil, con cuya ayuda lleva a cabo la autentificación. Ésta presupone de todas maneras que en el aparato final utilizado se ha instalado un software adecuado que posibilita el acceso al soporte de datos de seguridad portátil. La instalación de ese tipo de software es problemática, especialmente en el caso en el que el acceso al sistema de ordenador o programa se debe llevar a cabo para el usuario mediante un aparato final de un tercero. Esta situación puede presentarse, por ejemplo, en una visita a un cliente de un colaborador de un servicio externo, cuando éste debe acceder al servidor de su empresa. En un caso de este tipo se excluye habitualmente la utilización de un soporte de datos portátil de tipo habitual, puesto que no está permitido en la mayor parte de casos el instalar el software necesario para la utilización del soporte de datos portátil en el aparato final del cliente. Para solucionar este problema es conocida ya la utilización de un aparato que mediante el accionamiento de un pulsador muestra un número en una pantalla. Este número será leído por el colaborador del servicio externo y será introducido mediante el aparato final del cliente, por ejemplo, en forma de contraseña "para una sola vez" en una página de internet protegida. De esta manera, obtiene el colaborador del servicio externo con intermedio del aparato final del cliente, durante un tiempo determinado, acceso al servidor de su empresa. Un inconveniente de este proceso consiste, no obstante, en que la contraseña de una sola vez debe ser tecleada en el aparato final. Además, es un inconveniente que se pueda conseguir acceso al sistema por parte de cualquier persona que posea el aparato para la generación de la contraseña. La eventual pérdida del aparato puede ser especialmente crítica.

El documento "Web Authentifizierung mit WIBU-Key" WIBU-Magazin (online), Keynote Nr.2, Octubre 2001, Página 6 (hallado en internet en URL:http://wibu.de/files/news/kn2.pdf el 14.02.2005) da a conocer un procedimiento en el que un soporte de datos portátil conectado al ordenador de un cliente dirige una petición de página a un ordenador de servidor web, el cual contesta con el envío de datos de petición de autentificación. En base a los datos de petición de autentificación, el ordenador del cliente genera los datos de autentificación, que son enviados al ordenador del servidor y que son verificados por éste de manera que autoriza al soporte de datos con respecto al ordenador del servidor de la web. Adicionalmente, el documento "Web-Authentifizierung" WIBU-Magazin (online), Keynote Nr.5, Marzo 2003, Página 4 (hallado en internet en URL:http://WIBU.de/files/news/kn5.pdf el 15.02.2005) en el que los datos relevantes para la seguridad de un soporte de datos portátil son codificados y enviados por aquél con intermedio del ordenador de un cliente a un ordenador de un servidor de web a efectos de verificación, de manera que también en este caso el soporte de datos es autentificado con respecto al ordenador del servidor de la web.

En el libro "Handbuch der Chipkarten" de Rankl y otros, 3ª Edición, Munich, Karl-Hanser-Verlag, 1999, Páginas 450-459, se describen técnicas de seguridad para la protección y mantenimiento del secreto de datos almacenados en tarjetas de chip. En este caso la tarjeta de chip comprueba la identidad del usuario, por ejemplo, por comparación de datos comparables del usuario con datos de referencia existentes en la tarjeta de chip.

La invención se propone el objetivo de posibilitar mediante un aparato final, de manera segura y confortable para el usuario, la liberación de acceso a un sistema de ordenador o a un programa, sin necesidad de instalar un software previsto para este objetivo en el propio aparato final.

Este objetivo se consigue leyendo un procedimiento que tiene la combinación de características de la reivindicación 1.

En el procedimiento, según la invención, para la liberación de acceso a un sistema de ordenador o a un programa para un usuario con intermedio de un aparato final sin software para este objetivo instalado en el aparato final, se prepara una conexión de datos entre el soporte de datos portátil del usuario y un aparato final. Desde el soporte de datos portátil se lleva a cabo la autentificación del usuario. En caso de que la autentificación sea positiva se prepara por el soporte de datos portátil un código de acceso para la liberación de acceso al sistema de ordenador o al programa para su transmisión de la conexión de datos.

La invención tiene la ventaja que mediante la utilización del soporte de datos portátil se puede liberar el acceso de manera muy cómoda. La autorización de usuario que se prevé en este sistema garantiza un elevado nivel de seguridad. Además es especialmente ventajoso que la utilización del soporte de datos portátil no requiera la instalación de ningún software especial en el aparato final. De esta manera resulta posible para el usuario liberar el acceso con ayuda del aparato final de un tercero en el que el usuario no debe instalar software alguno.

La conexión de datos puede tener lugar en especial mediante un interfaz USB del aparato final. Dado que de modo creciente los aparatos finales disponen de un interfaz USB, el procedimiento de la invención es utilizable de manera muy universal. Además presenta la ventaja de que el soporte de datos portátil puede ser alimentado por el interfaz USB con su tensión de alimentación por lo que el soporte de datos portátil no requiere ninguna fuente de tensión propia.

La autentificación puede ser realizada en base a una información secreta personal facilitada por el usuario. Esto tiene la ventaja de que la realización puede tener lugar con medios simples y no se debe disponer de ninguna elevada capacidad de ordenador. Incluso es posible llevar a cabo la autentificación en base a un procedimiento biométrico, en especial la comprobación de una huella digital del usuario. De esta manera se puede garantizar un nivel de seguridad especialmente elevado.

En una variante del procedimiento de la invención el código de acceso será generado por el soporte de datos portátil. Para dificultar potenciales ataques en la generación del código de acceso se puede tener en cuenta un número al azar que será preparado por el sistema de ordenador. De este modo se utiliza en cada caso otro código de acceso de manera que la difusión del código de acceso no facilita información utilizable alguna para un eventual atacante. En otra variante adicional del procedimiento, según la invención, se almacena como mínimo un código de acceso contra utilizaciones no autorizadas en el soporte de datos portátil. De esta manera desaparece la complicación del ordenador para la generación del código de acceso.

El código de acceso puede ser preparado para su transferencia con intermedio de la conexión de datos en una zona abierta de una memoria del soporte de datos portátil. De esta manera existe la posibilidad de transferir el código de acceso mediante la autorización de instrucciones del aparato final con intermedio de la conexión de datos. En una realización adicional del procedimiento de la presente invención se simulará por parte del soporte portátil un aparato de entrada del aparato final. De esta manera se conseguirá la posibilidad de transferir el código de acceso del soporte de datos portátil como entrada del aparato de entrada simulado con intermedio de la conexión de datos. Esto tiene la ventaja de que para la transferencia...

Reivindicaciones:

1. Procedimiento para la liberación del acceso a un sistema de ordenador o a un programa para un usuario con intermedio de un aparato final (2) sin instalación de software propio para este objetivo en el aparato final (2), en el que

caracterizado porque por el soporte de datos portátil (1) se simula un aparato de introducción del aparato final (2) y el código de acceso es transferido desde el soporte de datos portátil (1) como datos de entrada del aparato de introducción simulado con intermedio de la conexión de datos.

2. Procedimiento, según la reivindicación 1, caracterizado porque la conexión de datos es realizada con intermedio de un interfaz USB (7) del aparato final (2).

3. Procedimiento, según una de las reivindicaciones anteriores, caracterizado porque la autentificación es llevada a cabo en base a una información personal secreta facilitada por el usuario.

4. Procedimiento, según una de las reivindicaciones 1 ó 2, caracterizado porque la autentificación es llevada a cabo en base a un procedimiento biométrico, en especial, la comprobación de una huella dactilar del usuario.

5. Procedimiento, según una de las reivindicaciones anteriores, caracterizado porque el código de acceso es generado por el soporte de datos portátil (1).

6. Procedimiento, según la reivindicación 5, caracterizado porque en la generación del código de acceso se tiene en cuenta un número al azar, que es preparado por el sistema de ordenador.

7. Procedimiento, según una de las reivindicaciones 1 a 4, caracterizado porque como mínimo un código de acceso contra entrada no autorizada es almacenado de forma protegida en el soporte de datos portátil (1).

8. Procedimiento, según una de las reivindicaciones anteriores, caracterizado porque el código de acceso para la transferencia con intermedio de la conexión de datos es preparado en una zona abierta de la memoria (4) del soporte de datos portátil (1).

9. Procedimiento, según una de las reivindicaciones anteriores, caracterizado porque el código de acceso es transferido a una página de internet.

10. Procedimiento, según una de las reivindicaciones anteriores, caracterizado porque en la memoria (4) del soporte de datos portátil (1) se almacena un software para la preparación de una conexión con el sistema de ordenador.

11. Procedimiento, según una de las reivindicaciones anteriores, caracterizado porque la memoria (4) del soporte de datos portátil (1) es activada como un dispositivo de entrada.

12. Soporte de datos portátil para la liberación del acceso a un sistema de ordenador o a un programa para un usuario con intermedio de un aparato final (2) sin software propio instalado para este objetivo en el aparato final (2), con un chip de seguridad (6) para la preparación de un código de acceso para la liberación del acceso al sistema de ordenador o a un programa, de manera que se prevé un dispositivo (3) para la constitución de una conexión de datos con el aparato final (2) y con el chip de seguridad (6) se puede llevar a cabo la autentificación del usuario, caracterizado porque el soporte de datos portátil (1) simula un dispositivo de introducción del aparato final (2) y el código de acceso será transferido desde el soporte de datos portátil (1) como introducción de datos del dispositivo de introducción de datos simulado con intermedio de la conexión de datos.

13. Soporte de datos portátil, según la reivindicación 12, caracterizado porque es conectable a un interfaz USB (7) del aparato final (2).

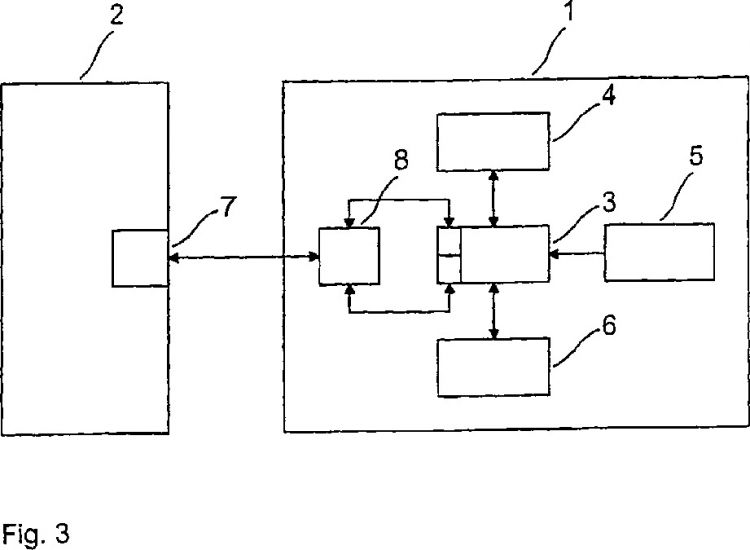

14. Soporte de datos portátil, según una de las reivindicaciones 12 ó 13, caracterizado por presentar un distribuidor Hub USB (8) mediante el cual la conexión de datos con el aparato final (2) dentro del soporte de datos portátil (1) es dividida en varias trayectorias de señal separadas.

15. Soporte de datos portátil, según una de las reivindicaciones 12 a 14, caracterizado porque presenta una memoria (4) constituida en forma de flash EEPROM.

16. Soporte de datos portátil, según una de las reivindicaciones 12 a 15, caracterizado porque presenta un sensor (5) para la captación de datos biométricos, en especial un sensor de huellas dactilares.

Patentes similares o relacionadas:

MÉTODO PARA LA ELIMINACIÓN DEL SESGO EN SISTEMAS DE RECONOCIMIENTO BIOMÉTRICO, del 24 de Junio de 2020, de UNIVERSIDAD AUTONOMA DE MADRID: Método para eliminación del sesgo (por edad, etnia o género) en sistemas de reconocimiento biométrico, que comprende definir un conjunto de M muestras de Y personas diferentes […]

Sistema y método para una salida digital pervasiva de dispositivo a dispositivo, del 23 de Octubre de 2019, de Flexiworld Technologies, Inc: Un método de salida de datos para transmitir de forma inalámbrica, en uno o más dispositivos de salida, contenidos digitales a los que se accede mediante un […]

Método y programa de autenticación de usuario, y aparato de formación de imágenes, del 15 de Mayo de 2019, de RICOH COMPANY, LTD.: Un método de autenticación de usuario para un aparato de formación de imágenes que se puede conectar a través de una red a un aparato de […]

Derechos divididos en dominio autorizado, del 27 de Febrero de 2019, de KONINKLIJKE PHILIPS N.V: Un método para controlar el acceso a un elemento de contenido en un sistema que comprende un conjunto de dispositivos, constituyendo el conjunto […]

Método y programa de autenticación de usuario, y aparato de formación de imágenes, del 20 de Febrero de 2019, de RICOH COMPANY, LTD.: Un método de autenticación de usuario para un aparato de formación de imágenes que se puede conectar a través de una red a un aparato […]

Método y sistema para realizar una transacción y para realizar una verificación de acceso legítimo o uso de datos digitales, del 7 de Febrero de 2019, de Ward Participations B.V: Método para realizar una transacción electrónica entre una primera parte de transacción y una segunda parte de transacción usando un dispositivo electrónico operado […]

Método y sistema para realizar una transacción y para realizar una verificación de acceso legítimo o uso de datos digitales, del 16 de Enero de 2019, de Ward Participations B.V: Método para realizar una transacción electrónica entre una primera parte de transacción y una segunda parte de transacción usando un dispositivo […]

Aparato de formación de imágenes, método de borrado y método de gestión de disco duro, del 25 de Octubre de 2018, de RICOH COMPANY, LTD.: Un aparato de formación de imágenes que incluye unos recursos de soporte físico que se van a usar para un proceso de formación de imágenes, al menos un programa para llevar […]