Un procedimiento para generar una imagen de seguridad en dos niveles para un billete de banco.

Procedimiento para la generación de una imagen de seguridad de media tinta en dos niveles (H) usada para formar una de las tintas de un billete de banco,

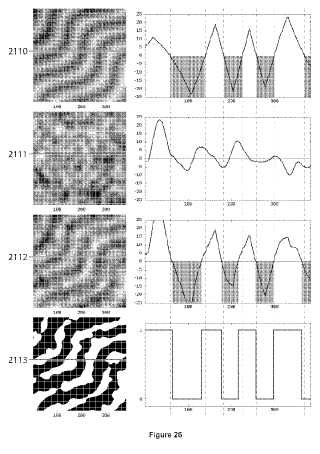

comprendiendo dicha imagen una imagen original de media tinta en 5 dos niveles (H) y un patrón de seguridad (S), obteniéndose dicho patrón de seguridad en el dominio espacial por la transformada inversa de Fourier de la combinación en el dominio de frecuencia entre un componente de fase bidimensional y un barrido bidimensional, siendo dicho barrido bidimensional un patrón bidimensional circularmente simétrico creado por barrido de una función unidimensional autosimilar a lo largo de un arco de 360 grados, tal que dicho patrón de seguridad es detectable a partir del valor máximo de la correlación cruzada de dicha función unidimensional con la transformada de Fourier de una línea de dicho billete de banco, comprendiendo dicho procedimiento las etapas de:

- derivar un mapa de distancias (dHk, dHw) a partir de la imagen original en dos niveles (H),

- generar una imagen fusionada (H') interpolando linealmente al menos una parte de dicho mapa de distancias con dicho patrón de seguridad (S),

- umbralizar la imagen fusionada (H') para obtener la imagen de seguridad de media tinta en dos niveles (H) .

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E09169875.

Solicitante: EUROPEAN CENTRAL BANK.

Nacionalidad solicitante: Alemania.

Dirección: KAISERSTRASSE 29 60311 FRANKFURT AM MAIN ALEMANIA.

Inventor/es: KUTTER,MARTIN, RUDAZ,NICOLAS, JORDAN,FREDERIC, Gilles,Jean-Claude, Durant,Pierre.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06T1/00 FISICA. › G06 CALCULO; CONTEO. › G06T TRATAMIENTO O GENERACIÓN DE DATOS DE IMAGEN, EN GENERAL. › Tratamiento de datos de imagen, de aplicación general.

- H04N1/00 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04N TRANSMISION DE IMAGENES, p. ej. TELEVISION. › Exploración, transmisión o reproducción de documentos o similares, p. ej. transmisión facsímil; Sus detalles.

- H04N1/32 H04N […] › H04N 1/00 Exploración, transmisión o reproducción de documentos o similares, p. ej. transmisión facsímil; Sus detalles. › Circuitos o dispositivos para control o supervisión entre el emisor y el receptor.

PDF original: ES-2381244_T3.pdf

Fragmento de la descripción:

Un procedimiento para generar una imagen de seguridad en dos niveles para un billete de banco

5 INTRODUCCIÓN

La presente invención se refiere al campo de los procedimientos para incrustar patrones de seguridad en una imagen impresa, en particular en billetes de bancos.

10 ESTADO DE LA TÉCNICA

Se han concebido muchas soluciones en el pasado a fin de permitir la fácil detección de documentos falsos. Recientemente, se han propuesto enfoques más directos que tratan detener el intento de falsificación antes de que pueda producirse realmente un documento falsificado. En estos enfoques, el documento lleva una característica de seguridad que puede detectarse por el dispositivo utilizado para el intento de falsificación. Al detectar la característica de seguridad, el dispositivo puede reaccionar con el fin de frustrar el intento interrumpiendo su funcionamiento normal, apagándose o distorsionando silenciosamente su emisión. Las soluciones existentes se basan en características ópticamente visibles, o en elementos invisibles que usan consumibles especiales, o en procedimientos de procesado digital de señal. Las soluciones visibles que no requieren consumibles especiales, tales como tintas de seguridad, ofrecen una escasa resistencia contra el ingenio de los falsificadores. Por otro lado, los detectores de características invisibles tienen altas demandas de memoria informática y energía. Debe señalar que, en ambos casos, detección de la característica normalmente se basa en la adquisición de una imagen digital seguida de un procedimiento de procesamiento de señal para detectar digitalmente la característica de seguridad. En consecuencia, no puede implementarse un detector para una solución invisible directamente en los dispositivos con bajas capacidades informáticas, como impresoras, escáneres, monitores o cámaras digitales, que frecuentemente están implicados en los intentos de falsificación, pero en su lugar, ha de aplicarse en el software a nivel informático. La actual invención describe una manera de evitar esta limitación mediante una combinación especial de un patrón de seguridad y un proceso de detección, permitiendo que las características visibles o invisibles puedan detectarse con poca energía de procesamiento. Ya que está diseñado para proteger los billetes de banco que están normalmente completamente cubiertos por un rico contenido gráfico, el patrón de seguridad puede integrarse como una sola pieza en las imágenes de separación de media tinta que son diseñadas por el diseñador del billete de banco, y que tienen la finalidad de producir las placas de compensación o en relieve usadas para transferir las tintas al papel del billete de banco durante el proceso de impresión. Si es necesario, la integración del patrón de seguridad puede adaptarse para preservar las características importantes de estas imágenes de separación de media tinta: por ejemplo, el dispositivo que realiza la integración puede tener instrucciones para preservar un espesor mínimo en los elementos modulados de media tinta, o la amplitud de modulación puede limitarse a un conjunto de valores predefinidos. Además, la granularidad y las simetrías internas del patrón de seguridad pueden ajustarse libremente por el diseñador para mezclarse suave y armoniosamente en el diseño del billete de banco.

Varias técnicas usadas para proteger documentos valiosos contra la duplicación ilegal usan variaciones pequeñas y localizadas del aspecto visual de los documentos protegidos. Estas variaciones pueden adoptar la forma de un patrón legible para el ser humano (microtexto, puntos de detección [U.S. 6.198.545] patrones muaré [U.S. 5.995.638], diferencias en la microestructura del color [EP 1073257A1) , o pueden implementarse usando patrones 45 invisibles pero legibles por máquinas (Criptografía WO01/00560, WO03/04178) . En cualquier caso, la autenticación de un documento protegido por estos procedimientos requiere el acceso a un área digitalizada considerablemente grande del documento en algunos momentos o todo el tiempo durante el proceso de autenticación. En el procesamiento de señales digitales, esto se traduce en realizar un cálculo sobre una matriz bidimensional (dos dimensiones) compuesta por valores de píxeles de la imagen adquirida.

50 Este requisito plantea dos problemas. Un primer problema surge con la autenticación de un documento en el caso en el que una superficie mínima del documento no esté disponible en su totalidad en algún momento durante el proceso de autenticación. Por ejemplo, este es el caso de documentos que se transmiten digitalmente sobre una línea en serie o un sistema bus, por ejemplo, transmisión de documentos desde un escáner a un ordenador, de una 55 cámara a un ordenador, desde un ordenador a una impresora, entre dos ordenadores o entre un ordenador y un teléfono móvil.

Un segundo problema surge cuando la autenticación de documentos tiene que realizarse mediante dispositivos que tienen poca memoria o una baja potencia de procesamiento. Cuando el tamaño del documento aumenta linealmente, la memoria y el tiempo necesario para procesar el documento aumentan geométricamente. Por lo tanto, la autenticación de documentos de seguridad usados en la vida cotidiana, por ejemplo, billetes de banco, billetes de avión o tarjetas de identificación, es un gran problema para dispositivos, tales como escáneres, impresoras, cámaras digitales y teléfonos móviles.

Se hace referencia a un enfoque importante para incrustar señales invisibles en la bibliografía como "marca de agua digital". Digimarc describe varios enfoques especialmente adecuados para billetes de banco en las patentes US6771796, US6754377, US6567534, US6449377. Estos enfoques dependen de las modificaciones realizadas a nivel microscópico (es decir, 40 micrómetros o inferior, que corresponden a aproximadamente 600 dpi de resolución) . Estas modificaciones se realizan de tal manera que puedan detectarse al nivel macroscópico (es decir, usando una resolución de exploración de 100 dpi) , pero generalmente son invisibles para el ojo (Digimarc también describe algunas técnicas que producen alteraciones visuales en US6674886 y US6345104) . La detección de la marca de agua digital y la decodificación de los datos incrustados se realizan mediante combinaciones de algoritmos de procesamiento de imágenes que pueden encontrarse en la bibliografía acerca de la marca de agua digital.

Algunos de estos algoritmos incluyen en particular patrones de referencia en el dominio de Fourier (para el registro de la transformada afín) , correlación cruzada en el dominio espacial (para el registro frente al cambio de imagen) y correlación con el fin de decodificar la señal. Cabe destacar que la parte más difícil del proceso de detección es normalmente definir un proceso que sea fuerte contra las transformaciones geométricas, así como conseguir un rendimiento de fiabilidad satisfactorio. En algunos casos, se usa una técnica denominada "marca de agua digital frágil". Con esta técnica, la señal incrustada desaparece cuando se realiza una copia del documento protegido. Permite distinguir entre documentos originales y copias. Un ejemplo de un enfoque de este tipo se describe en el documento WO2004/051917. Otros enfoques permiten incrustar datos en imágenes de media tinta. Muchas soluciones dependen de un proceso analógico óptico para revelar los datos. Sin embargo, algunas soluciones también se basan en el procesamiento digital. En este caso, la técnica común es a modificar ligeramente la matriz de umbral para incrustar información. Básicamente, cualquier imagen de media tinta producida usando esta matriz y la imagen original en escala de grises lleva la señal. Se describe una solución en el documento US 6.760.464 (y US 6.694.041) y también se presenta otro enfoque en el documento US6.723.121, cada uno con una técnica de marca de agua diferente. Se describe un enfoque más genérico que no especifica una técnica de marca de agua digital particular en el documento US6.775.394. Algunos enfoques no usan la técnica de marca de agua digital (en el sentido de esteganografía fuerte) , como en la patente US6.839.450, en la que los autores describen un procedimiento de detección de datos incrustados en imágenes de media tinta usando un filtro coincidente. Es posible mejorar significativamente el rendimiento de incrustación en las imágenes de media tinta usando una versión modificada de esquemas de media tinta más sofisticados. Por ejemplo, el documento US2003021437 proporciona una descripción de una generación de una matriz de tramado producida a partir de una imagen en dos niveles usando operaciones morfológicas. Después, esta... [Seguir leyendo]

Reivindicaciones:

1. Procedimiento para la generación de una imagen de seguridad de media tinta en dos niveles (H) usada para formar una de las tintas de un billete de banco, comprendiendo dicha imagen una imagen original de media tinta en 5 dos niveles (H) y un patrón de seguridad (S) , obteniéndose dicho patrón de seguridad en el dominio espacial por la transformada inversa de Fourier de la combinación en el dominio de frecuencia entre un componente de fase bidimensional y un barrido bidimensional, siendo dicho barrido bidimensional un patrón bidimensional circularmente simétrico creado por barrido de una función unidimensional autosimilar a lo largo de un arco de 360 grados, tal que dicho patrón de seguridad es detectable a partir del valor máximo de la correlación cruzada de dicha función unidimensional con la transformada de Fourier de una línea de dicho billete de banco, comprendiendo dicho procedimiento las etapas de:

- derivar un mapa de distancias (dHk, dHw) a partir de la imagen original en dos niveles (H) ,

- generar una imagen fusionada (H') interpolando linealmente al menos una parte de dicho mapa de distancias con dicho patrón de seguridad (S) ,

- umbralizar la imagen fusionada (H') para obtener la imagen de seguridad de media tinta en dos niveles (H) .

2. El procedimiento de la reivindicación 1, en el que el componente de fase es un patrón de ruido blanco.

3. El procedimiento de la reivindicación 1, en el que el componente de fase se subdivide en ocho octantes a lo largo de sus ejes de simetría de 90 grados y de 45 grados, siendo el octante inferior izquierdo un patrón de ruido blanco y obteniéndose los octantes restantes replicando el octante inferior izquierdo a través de dichos ejes de simetría de 90

grados y de 45 grados.

4. El procedimiento de cualquiera de las reivindicaciones 1 ó 2, en el que se inscribe un hexágono en el componente de fase, subdividiéndose dicho hexágono en seis triángulos equiláteros a lo largo de sus ejes de simetría de 120 grados, estando dichos triángulos equiláteros subdivididos adicionalmente en seis triángulos rectos a lo largo de su mediana, siendo el triángulo recto inferior izquierdo en el triángulo equilátero inferior un patrón de ruido blanco, obteniéndose los triángulos rectos restantes en el triángulo equilátero inferior replicando el triángulo recto inferior izquierdo a través de las medianas del triángulo equilátero inferior, obteniéndose los triángulos equiláteros restantes replicando el triángulo equilátero inferior a través de dichos ejes de simetría de 120 grados, y obteniéndose la parte del componente de fase fuera del hexágono trasladando el hexágono.

5. El procedimiento de cualquiera de las reivindicaciones 1 a 4, en el que se modula el barrido bidimensional con una función de modulación de la envolvente definida como un barrido circularmente simétrico obtenido por el barrido de una función unidimensional monotónica decreciente.

6. El procedimiento de cualquiera de las reivindicaciones 1 a 5, en el que la generación de la imagen fusionada comprende las etapas de

- determinar un valor de distancia positivo y un valor de distancia negativo (épsilon) que definen la distancia máxima y la distancia mínima para las cuales se permite la interpolación en el mapa de distancias (dHk dHw) ,

45. interpolar los elementos de media tinta del mapa de distancias que están entre los valores de distancia positivo y negativo y manteniendo los otros elementos sin cambios.

7. El procedimiento de cualquiera de las reivindicaciones 1 a 6, en el que la imagen original de media tinta en dos niveles (H) se forma por puntos ON y OFF, los puntos ON que corresponden al depósito de tinta, y los puntos OFF 50 que corresponden a la ausencia de tinta, la generación de la imagen fusionada comprende las etapas de:

- calcular los ejes medianos del mapa de distancias con el fin de obtener dos mapas de crestas (Rk, Rw) ,

- calcular la función de distancia de dichos mapas de crestas con el fin de obtener dos mapas de espesores (Tk, Tw) 55

- determinar un primer valor de espesor correspondiente al espesor mínimo formado por puntos ON consecutivos, y un segundo valor de espesor correspondiente al espesor mínimo formado por los puntos OFF consecutivos,

- interpolar los elementos del mapa de distancias que tienen un valor positivo, para los cuales el elemento

correspondiente en el primer mapa de espesores tiene un valor superior o igual al primer valor de espesor, e

- interpolar los elementos del mapa de distancias que tienen un valor negativo, para los cuales el elemento correspondiente en el segundo mapa de espesores tiene un valor superior o igual al segundo valor de espesor, y

- mantener los otros elementos del mapa de distancias sin cambiar.

Patentes similares o relacionadas:

MÉTODO DE DETECCIÓN DE LÍNEAS DE TRANSMISIÓN DE ENERGÍA EN TIEMPO REAL CON VEHÍCULOS AÉREOS NO TRIPULADOS, del 25 de Junio de 2020, de PONTIFICIA UNIVERSIDAD JAVERIANA: La presente invención se refiere a un método para realizar la detección de líneas de transmisión de energía en una imagen capturada mediante una cámara […]

CONFIGURACIÓN Y VISUALIZACIÓN DE UNA INTERFAZ DE USUARIO CON ESTUDIOS DE ATENCIÓN SANITARIA, del 22 de Mayo de 2020, de FUJIFILM MEDICAL SYSTEMS USA INC: Configuración y visualización de una interfaz de usuario con estudios de atención sanitaria. Método y aparato para configurar y visualizar una interfaz de […]

Dispositivo y procedimiento de generación de imágenes de guía utilizando parámetros, del 13 de Mayo de 2020, de CJ CGV Co., Ltd: Un dispositivo de generación de imágenes de guía que comprende: una unidad de generación de imágenes de guía configurada para generar una imagen […]

Procedimiento y sistema para la calibración de un sistema de visión por ordenador, del 1 de Abril de 2020, de Oy Mapvision Ltd: Procedimiento para la calibración de un sistema de visión por ordenador tridimensional, comprendiendo dicho procedimiento las etapas de: disponer […]

Marcado remoto de pasaporte y documento de seguridad, del 29 de Enero de 2020, de SICPA HOLDING SA: Un sistema para marcar remotamente un documento de seguridad, tal como un pasaporte , con un correspondiente sello, etiqueta o visado virtual, que comprende: - una […]

Sistema y método de orientación automatizada para una máquina de movimientos coordinados, del 8 de Enero de 2020, de Recognition Robotics, Inc: Un método de orientación automatizada, que comprende: tomar una imagen inicial de una pluralidad de piezas de trabajo (Wa, Wb, Wc) de forma similar con una cámara […]

Imágenes en línea seguras, del 4 de Diciembre de 2019, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un dispositivo de generación de imágenes seguras para proteger una imagen , comprendiendo el dispositivo de generación de imágenes seguras: un […]

Método y aparato para comprobar neumáticos de rueda de vehículo, del 25 de Septiembre de 2019, de NEXION S.p.A: Un método para comprobar los neumáticos en las ruedas de un vehículo que comprende las etapas siguientes:

- cuando el vehículo está […]

Método y aparato para comprobar neumáticos de rueda de vehículo, del 25 de Septiembre de 2019, de NEXION S.p.A: Un método para comprobar los neumáticos en las ruedas de un vehículo que comprende las etapas siguientes:

- cuando el vehículo está […]