Procedimiento de transación y procedimiento de verificación.

Procedimiento para permitir la verificación y la autenticación de una primera parte de transacción de una transacción electrónica con una segunda parte de transacción,

comprendiendo el procedimiento la instalación de un dispositivo electrónico de dicha primera parte de transacción, comprendiendo el procedimiento:

- suministrar datos de autenticación en una primera sección de memoria de dicho dispositivo electrónico de manera que los datos de autenticación sean inaccesibles para un usuario de dicho dispositivo electrónico;

- la segunda parte de transacción suministrar datos de identificación públicos en una segunda sección de memoria de dicho dispositivo electrónico;

- generar un código de identificación secreto, SIC, en el dispositivo electrónico de la primera parte de transacción;

- almacenar el SIC en una tercera sección de memoria de dicho dispositivo electrónico de manera que el SIC sea inaccesible para un usuario de dicho dispositivo electrónico;

- la segunda parte de transacción suministrar el software de autenticación a dicho dispositivo electrónico, siendo los datos de autenticación y el SIC accesibles para dicho software de autenticación;

- generar un certificado de SIC encriptando el SIC en el dispositivo electrónico de la primera parte de transacción;

- generar una clave de encriptación de sesión a partir de los datos de autenticación usando datos específicos de la sesión en el dispositivo electrónico de la primera parte de transacción;

- suministrar el certificado de SIC y al menos uno entre la clave de encriptación de sesión y los datos específicos de la sesión a la segunda parte de transacción;

- la segunda parte de transacción almacenar los datos de identificación públicos, el certificado de SIC y dicho al menos uno entre la clave de encriptación de sesión y los datos específicos de la sesión junto con los datos de autenticación;

- encriptar el SIC usando la clave de encriptación de sesión para generar así un SIC encriptado en el dispositivo electrónico de la primera parte de transacción;

- suministrar al menos el certificado de SIC y el SIC encriptado a una tercera parte de confianza

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/NL2005/000353.

Solicitante: DTS LTD.

Nacionalidad solicitante: Irlanda.

Dirección: NATHAN HOUSE LAVITTS QUAY CORK IRLANDA.

Inventor/es: TEL, TEUNIS, WARD,Scott MacDonald.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F21/20

PDF original: ES-2380026_T3.pdf

Fragmento de la descripción:

Procedimiento de transacción y procedimiento de verificación La presente invención se refiere a un procedimiento de transacción y a un procedimiento de verificación para verificar una parte de transacción.

En la actualidad, numerosas transacciones están siendo manejadas por medios electrónicos en formato digital. Las redes digitales han evolucionado en el sentido de permitir que partes de clase diferente en todo el mundo se comuniquen entre sí e intercambien datos e información para realizar las transacciones deseadas.

En las transacciones, en particular en las transacciones que implican acceso a redes privadas, compromisos contractuales o financieros, acuerdos y/o pagos, cada parte que interviene en dicha transacción desea realizar la verificación de cualquier otra parte, o al menos, poder rastrear a cualquier otra parte, por si después de la terminación de la transacción surge algún problema. Para dichos fines de verificación, se sabe usar identificadores personales, como contraseñas, Números de Identificación Personales (PIN) , y similares, que son sólo conocidos por un usuario específico. Sin embargo, al usar identificadores personales en redes públicas como Internet, existe la posibilidad de que el identificador personal sea conocido por otra persona, lo que permitiría a esa otra persona ejecutar transacciones o tener acceso a datos digitales presentándose a sí misma como si fuera otra. Si surgiera un problema después de la terminación de la transacción, no sería posible rastrear al interlocutor de la transacción real, ya que su identificador personal podría haber sido usado por un usuario malicioso de la red pública.

El documento GB 2 338 381 desvela un sistema para la autenticación de transacciones en una red pública, en el que un terminal envía digitalmente datos de transacción firmados a un proveedor de servicios en una red pública, junto con datos de solicitud de tarjeta generados por una tarjeta inteligente. Los datos de solicitud de tarjeta son enviados a un servidor de autorización que verifica que la tarjeta inteligente es válida y que los datos de solicitud de tarjeta deben haber sido generados por esa tarjeta inteligente en la transacción actual. También se envía información de identificación de usuario desde el terminal al proveedor de servicios y desde allí al servidor de autorización, en el que se verifica esta información con los detalles correctos del usuario para la tarjeta inteligente. Los resultados de estas verificaciones se indican en una respuesta de autorización firmada digitalmente desde el servidor de autorización al proveedor de servicios, que a continuación determina si se debe o no seguir con la transacción estableciendo criterios de aceptación para la transacción actual y determinando a partir de la respuesta de autorización si se cumplen estos criterios.

Para una transacción más segura, se ha propuesto en el documento EP 1 219 088 usar un servidor de transacciones de tercera parte de confianza que comprende perfiles de las partes de transacción. El servidor de transacciones verifica la identidad de las partes de transacción usando datos de autenticación que comprenden una tabla de datos aleatorios para verificar una firma digital. La firma digital es generada a partir de un testigo aleatorio usando un lector de testigos. La tabla de datos aleatorios corresponde a datos recogidos de dicho testigo aleatorio. Así, una firma digital que se origina en el testigo aleatorio y que es diferente para cada transacción ulterior es prácticamente imposible de suplantar y, por tanto, identifica de forma única la parte de transacción por el testigo aleatorio usado por la parte de transacción.

El documento WO 2004 111 752 desvela un procedimiento para realizar una transacción electrónica. El procedimiento proporciona un dispositivo electrónico con datos de autenticación y software de autenticación almacenados preferentemente en un lugar de almacenamiento seguro u otro lugar inaccesible para el usuario o el sistema operativo del dispositivo. Cuando se solicita una autenticación de firma digital desde una primera parte de transacción asociada con el dispositivo electrónico por una segunda parte de transacción, se activa el software de autenticación para generar dicha firma digital a partir de los datos de autenticación almacenados en la posición de almacenamiento segura usando datos específicos de transacción, para generar así una firma digital específica de la transacción. A continuación se proporciona la firma digital a la segunda parte de transacción.

La segunda parte de transacción puede estar almacenando los datos de autenticación junto con información de identificación de la primera parte de transacción, debido, por ejemplo, a que la segunda parte de transacción proporcionó originalmente los datos de autenticación a la primera parte de transacción. Usando los datos específicos de transacción, la segunda parte de transacción puede, como la primera parte de transacción, generar la firma digital específica de la transacción. Una comparación de la firma digital recibida y la generada permite a la segunda parte de transacción verificar la identidad de la primera parte de transacción.

Una consecuencia del procedimiento descrito anteriormente para proporcionar una firma digital específica de la transacción es el hecho de que la segunda parte de transacción guarda todos los datos para generar la firma digital específica de la transacción. Por tanto, la segunda parte de transacción está habilitada para generar una firma digital de la primera parte de transacción, permitiendo así el uso fraudulento. La primera parte de transacción puede usar esta consecuencia para sugerir que la segunda parte usó su capacidad para cometer fraude después de la transacción, intentando así provocar incertidumbre sobre si la primera parte de transacción realizó la transacción. Además, cualquier otra parte puede obtener todos los datos ilegalmente de la segunda parte de transacción y realizar transacciones a la vez que se presenta a sí misma como la primera parte de transacción.

Un objeto de la presente invención es proporcionar un procedimiento de transacción y un procedimiento de autenticación en los que una parte de transacción pueda verificarse más allá de cualquier duda razonable.

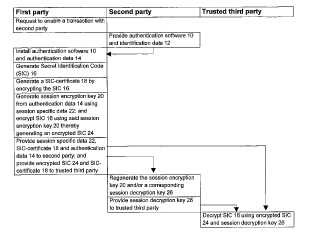

Para alcanzar el anterior objeto, la presente invención proporciona un procedimiento para permitir la autenticación de una primera parte de transacción de una transacción electrónica con una segunda parte de transacción, comprendiendo el procedimiento la instalación de un dispositivo electrónico de dicha primera parte de transacción, comprendiendo el procedimiento:

- suministrar datos de autenticación en una primera sección de memoria de dicho dispositivo electrónico de manera que los datos de autenticación sean inaccesibles para un usuario de dicho dispositivo electrónico;

- la segunda parte de transacción suministrar datos de identificación públicos en una segunda sección de memoria de dicho dispositivo electrónico;

- generar un código de identificación secreto SIC en el dispositivo electrónico de la primera parte de transacción;

- almacenar el SIC en una tercera sección de memoria de dicho dispositivo electrónico de manera que el SIC sea inaccesible para un usuario de dicho dispositivo electrónico;

- la segunda parte de transacción suministrar el software de autenticación a dicho dispositivo electrónico, los datos de autenticación y el SIC siendo accesibles para dicho software de autenticación;

- generar un certificado de SIC encriptando el SIC en el dispositivo electrónico de la primera parte de transacción;

- generar una clave de encriptación de sesión a partir de los datos de autenticación usando datos específicos de la sesión en el dispositivo electrónico de la primera parte de transacción;

- suministrar el certificado de SIC y al menos uno entre la clave de encriptación de sesión y los datos específicos de la sesión a la segunda parte de transacción;

- la segunda parte de transacción almacenar los datos de identificación públicos, el certificado de SIC y dicho al menos uno entre la clave de encriptación de sesión y los datos específicos de la sesión junto con los datos de autenticación;

- encriptar el SIC usando la clave de encriptación de sesión para generar así un SIC encriptado en el dispositivo electrónico de la primera parte de transacción;

- suministrar al menos el certificado de SIC y el SIC encriptado a una tercera parte de confianza.

La presente invención proporciona además un procedimiento para realizar una transacción... [Seguir leyendo]

Reivindicaciones:

1. Procedimiento para permitir la verificación y la autenticación de una primera parte de transacción de una transacción electrónica con una segunda parte de transacción, comprendiendo el procedimiento la instalación de un dispositivo electrónico de dicha primera parte de transacción, comprendiendo el procedimiento:

- suministrar datos de autenticación en una primera sección de memoria de dicho dispositivo electrónico de manera que los datos de autenticación sean inaccesibles para un usuario de dicho dispositivo electrónico;

- la segunda parte de transacción suministrar datos de identificación públicos en una segunda sección de memoria de dicho dispositivo electrónico;

- generar un código de identificación secreto, SIC, en el dispositivo electrónico de la primera parte de transacción;

- almacenar el SIC en una tercera sección de memoria de dicho dispositivo electrónico de manera que el SIC sea inaccesible para un usuario de dicho dispositivo electrónico;

- la segunda parte de transacción suministrar el software de autenticación a dicho dispositivo electrónico, siendo los datos de autenticación y el SIC accesibles para dicho software de autenticación;

- generar un certificado de SIC encriptando el SIC en el dispositivo electrónico de la primera parte de transacción;

- generar una clave de encriptación de sesión a partir de los datos de autenticación usando datos específicos de la sesión en el dispositivo electrónico de la primera parte de transacción;

- suministrar el certificado de SIC y al menos uno entre la clave de encriptación de sesión y los datos específicos de la sesión a la segunda parte de transacción;

- la segunda parte de transacción almacenar los datos de identificación públicos, el certificado de SIC y dicho al menos uno entre la clave de encriptación de sesión y los datos específicos de la sesión junto con los datos de autenticación;

- encriptar el SIC usando la clave de encriptación de sesión para generar así un SIC encriptado en el dispositivo electrónico de la primera parte de transacción;

- suministrar al menos el certificado de SIC y el SIC encriptado a una tercera parte de confianza.

2. Procedimiento según la reivindicación 1, en el que el suministro de los datos de autenticación en una memoria de dicho dispositivo electrónico comprende generar los datos de autenticación y el almacenamiento de los datos de autenticación en una posición de memoria segura, inaccesible para el usuario, comprendiendo además el procedimiento suministrar los datos de autenticación a la segunda parte de transacción.

3. Procedimiento según la reivindicación 1 ó 2, en el que el procedimiento comprende además:

- la segunda parte de transacción volver a generar la clave de encriptación de sesión, si se proporcionaron los datos específicos de la sesión;

- generar una clave de desencriptación de sesión correspondiente a la clave de encriptación de sesión y suministrar la clave de desencriptación de sesión a la tercera parte de confianza;

- la tercera parte de confianza desencriptar el SIC encriptado, obteniendo así el SIC;

- la tercera parte de confianza almacenar el SIC junto con el certificado de SIC.

4. Procedimiento según cualquiera de las reivindicaciones precedentes, en el que el SIC comprende un SIC de encriptación y un SIC de desencriptación correspondiente, siendo encriptado el SIC de desencriptación usando la clave de encriptación de sesión y proporcionándose a la tercera parte de confianza junto con el certificado de SIC.

5. Procedimiento para realizar una transacción electrónica entre una primera parte de transacción y una segunda parte de transacción, estando las dos partes de transacción habilitadas de acuerdo con el procedimiento según cualquiera de las reivindicaciones precedentes, comprendiendo el procedimiento:

- activar el software de autenticación para generar una firma digital a partir de los datos de autenticación;

- encriptar la firma digital usando el SIC como una clave de encriptación para generar así una firma digital encriptada;

- suministrar la firma digital y la firma digital encriptada a la segunda parte de transacción.

6. Procedimiento para realizar una transacción electrónica entre una primera parte de transacción y una segunda parte de transacción, estando ambas partes de transacción habilitadas de acuerdo con el procedimiento según la reivindicación 4, comprendiendo el procedimiento:

- activar el software de autenticación para generar una firma digital a partir de los datos de autenticación;

- encriptar la firma digital usando el SIC de encriptación como una clave de encriptación para generar así una firma digital encriptada;

- suministrar la firma digital y la firma digital encriptada a la segunda parte de transacción.

7. Procedimiento para verificar una primera parte de transacción habiendo realizado una transacción electrónica de acuerdo con el procedimiento según la reivindicación 5, comprendiendo el procedimiento:

- la segunda parte de transacción suministrar el certificado de SIC, la firma digital y la firma digital encriptada, recibidos durante la transacción electrónica, a la tercera parte de confianza; y

- la tercera parte de confianza buscar el SIC correspondiente al certificado de SIC y comparar la firma digital y la firma digital encriptada usando dicho SIC.

8. Procedimiento para verificar una primera parte de transacción habiendo realizado una transacción electrónica de acuerdo con el procedimiento según la reivindicación 6, comprendiendo el procedimiento:

- la segunda parte de transacción suministrar el certificado de SIC, la firma digital y la firma digital encriptada, recibidos durante la transacción electrónica, a la tercera parte de confianza; y

- la tercera parte de confianza buscar el SIC de desencriptación correspondiente al certificado de SIC y comparar la firma digital y la firma digital encriptada usando dicho SIC de desencriptación.

9. Procedimiento según la reivindicación 7 u 8, comprendiendo el procedimiento:

- la segunda parte de transacción volver a generar la clave de encriptación de sesión, si se han suministrado los datos específicos de la sesión;

- generar una clave de desencriptación de sesión correspondiente a la clave de encriptación de sesión y suministrar la clave de desencriptación de sesión a la tercera parte de confianza;

- la tercera parte de confianza desencriptar el proporcionado de entre el SIC encriptado y el SIC de desencriptación encriptado, obteniendo con ello uno de entre el SIC y el SIC de desencriptación.

Patentes similares o relacionadas:

Método y programa de autenticación de usuario, y aparato de formación de imágenes, del 15 de Mayo de 2019, de RICOH COMPANY, LTD.: Un método de autenticación de usuario para un aparato de formación de imágenes que se puede conectar a través de una red a un aparato de […]

Método y programa de autenticación de usuario, y aparato de formación de imágenes, del 20 de Febrero de 2019, de RICOH COMPANY, LTD.: Un método de autenticación de usuario para un aparato de formación de imágenes que se puede conectar a través de una red a un aparato […]

Verificación de la integridad de redes informáticas e implementación de contramedidas, del 13 de Diciembre de 2017, de NTT Security (US) Inc: Sistema de seguridad para una red informática, teniendo la red una pluralidad de dispositivos conectados a la misma, teniendo al menos algunos de los dispositivos […]

Sistema y método para prolongar sesiones, del 14 de Diciembre de 2016, de AMADEUS S.A.S.: Un método de gestión de sesiones, que comprende: abrir (S110) una sesión; crear (S114) un testigo que incluya un tiempo de apertura de sesión y una medida de la duración […]

Procedimiento para la comunicación de datos en un vehículo y sistema para el funcionamiento de un dispositivo móvil en un vehículo, del 26 de Octubre de 2016, de VOLKSWAGEN AKTIENGESELLSCHAFT: Procedimiento para la comunicación de datos en un vehículo entre un dispositivo de comunicación de datos interno del vehículo y […]

Identificación de teléfono móvil y autenticación de comunicación, del 3 de Agosto de 2016, de Entersekt International Limited: Un sistema para autentificar un canal de comunicaciones entre un teléfono móvil asociado a un usuario y un servidor de aplicaciones, para […]

Autenticación eficaz y segura de sistemas informáticos, del 13 de Julio de 2016, de Microsoft Technology Licensing, LLC: En un sistema informático de cliente, un procedimiento para participar en autenticación con un sistema informático de servidor, comprendiendo […]

Sistema de autenticación, método de autenticación, dispositivo de autenticación, terminal de información, programa y medio de registro de información, del 16 de Marzo de 2016, de RAKUTEN, INC: Un sistema de autenticación , que comprende:

medios para hacer que un medio de visualización como un objetivo de autenticación muestre una pantalla de autenticación […]

Sistema de autenticación, método de autenticación, dispositivo de autenticación, terminal de información, programa y medio de registro de información, del 16 de Marzo de 2016, de RAKUTEN, INC: Un sistema de autenticación , que comprende:

medios para hacer que un medio de visualización como un objetivo de autenticación muestre una pantalla de autenticación […]