PROCEDIMIENTO DE CONTROL DE ACCESO A UN PROGRAMA CIFRADO.

Procedimiento de control de acceso a un programa cifrado difundido por un operador (1) a una pluralidad de grupos de abonados,

estando provisto cada grupo de abonados de una clave de grupo KG, siendo cada abonado susceptible de recibir del operador (1) una clave de explotación KT cifrada por la clave de grupo KG para descodificar el programa difundido, procedimiento caracterizado porque comprende, además, las etapas siguientes: a - asociación a la clave de explotación KTi cifrada de un valor aleatorio R para generar un código secreto; b - transmisión del código secreto a los abonados; y c - transmisión del valor aleatorio R a los abonados para calcular la clave de explotación KT solamente cuando el programa cifrado es difundido

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/FR02/01974.

Solicitante: NAGRA THOMSON LICENSING

NAGRAVISION S.A.

Nacionalidad solicitante: Francia.

Dirección: 46 QUAI ALPHONSE LE GALLO,92100 BOULOGNE-BILLANCOURT.

Inventor/es: DEROUET, ODILE.

Fecha de Publicación: .

Fecha Concesión Europea: 14 de Octubre de 2009.

Clasificación Internacional de Patentes:

- H04N7/167D

- H04N7/16E2

Clasificación PCT:

- H04N7/16 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04N TRANSMISION DE IMAGENES, p. ej. TELEVISION. › H04N 7/00 Sistemas de televisión (detalles H04N 3/00, H04N 5/00; métodos y arreglos, para la codificación, decodificación, compresión o descompresión de señales de vídeo digital H04N 19/00; distribución selectiva de contenido H04N 21/00). › Sistemas de secreto analógicos; Sistemas de pago previo analógico.

- H04N7/167 H04N 7/00 […] › Sistemas que producen la señal de televisión ininteligible y después inteligible.

Clasificación antigua:

Fragmento de la descripción:

Procedimiento de control de acceso a un programa cifrado.

Campo técnico

La invención se refiere a un procedimiento de control de acceso a un programa cifrado difundido por un operador a una pluralidad de grupos de abonados, estando provisto cada grupo de abonados de una clave de grupo KG, y recibiendo cada abonado del operador, durante la difusión del programa cifrado, una clave de explotación KT cifrada con la clave de grupo KG y destinada a descodificar el programa difundido.

Estado de la técnica anterior

En la norma DVB, los programas transmitidos son cifrados por una palabra de control CW que cambia después de un período correspondiente a su período de difusión. Una nueva palabra de control correspondiente al mismo programa o a un muevo programa es transmitida a los abonados con mensajes de control de acceso ECM y EMM (respectivamente, Entitlement Control Message

y Entitlement Management Message

, en inglés).

Los ECM comprenden tres campos, un primer campo que contiene los parámetros de acceso que definen las condiciones de acceso al programa cifrado, tales como, por ejemplo, el control parental o la limitación geográfica de recepción del programa difundido, un segundo campo que comprende la palabra de control CW cifrada por la clave de ex- plotación KT y un tercer campo que contiene los parámetros de control de integridad de las informaciones transmitidas.

Los EMM comprenden, generalmente, cuatro campos, un primer campo de dirección para seleccionar un descodificador individual, un segundo campo que contiene la autorización de acceso del usuario, un tercer campo que contiene la clave de explotación KT cifrada por la clave de grupo KG, y un cuarto campo que contiene los parámetros de control de la integridad de las informaciones transmitidas.

Los EMC son transmitidos con el programa cifrado mientras que los EMC son transmitidos, generalmente, antes de la fecha de difusión de estos programas.

Para un grupo g de abonados, el resultado del cifrado de la clave de explotación KT por la clave de grupo KG es facilitado con un EMM cifrado EMMg = F(KT,KG) donde F designa un algoritmo de cifrado. Cuando un descodificador recibe este EMM, éste verifica si la clave de explotación KT está ya memorizada, por ejemplo, en una tarjeta inteligente. Si no, la clave es descifrada por la función inversa F-1 y después almacenada en la tarjeta inteligente. Cuando el programa cifrado es difundido, la clave KT es utilizada por el algoritmo de cifrado para descifrar la palabra de control CW que ha servido para codificar los datos del programa difundido.

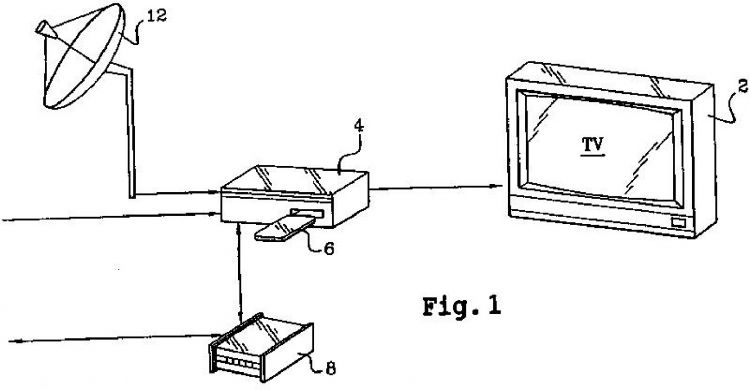

La figura 1 representa esquemáticamente un ejemplo de dispositivo de recepción de programas cifrados difundidos por un operador 1. Para recibir estos programas, un abonado dispone de un receptor 2, de un descodificador 4 y de una tarjeta inteligente 6 que debe ser insertada en el descodificador 4 y en la cual está almacenada la clave de grupo KG común a un grupo de N tarjetas, siendo N igual, por ejemplo, a 256. Un módem 8 conectado a la línea telefónica del abonado permite asegurar una vía de retorno entre este abonado y el operador 1. Una antena 12 recibe las señales transmitidas por el operador 1 y las transmite al descodificador 4.

La figura 2 ilustra esquemáticamente el funcionamiento del dispositivo de la figura 1.

El operador 1 envía a un sistema de difusión 14 (flecha 15), una clave de explotación KT cifrada con la ayuda de la clave de grupo KG de cada grupo. El sistema de difusión 14 envía a cada descodificador 4 (flechas 17) el conjunto de los EMMi = F(KGi,KT). Cada descodificador 4 transfiere a la tarjeta inteligente 6 (flechas 18) de un abonado del grupo g considerado, el EMMg correspondiente a este grupo. A la recepción del EMMg, la tarjeta inteligente 6 descifra la clave KT por medio de la clave del grupo KG y memoriza la clave descifrada. En la fecha prevista para difundir un programa cifrado, el operador difunde de modo cíclico los ECMi con este programa cifrado hacia los descodificadores 4. A la recepción de estos ECMi, el descodificador 4 selecciona los ECMi correspondientes a la clave KT transmitida y los envía a la tarjeta inteligente.

Un punto débil de este procedimiento proviene del hecho de que la clave de explotación KT es común a todos los usuarios. Por consiguiente, es posible para un usuario que consiga encontrar su clave de grupo KG, calcular fraudulentamente la clave de explotación KT y difundirla.

El documento WO 99/09743 describe una solución en la cual los descodificadores son dirigidos individualmente por medio de mensajes encriptados o cifrados por una clave asimétrica. El mensaje así encriptado permite transportar una clave llamada largo plazo

, siendo esta clave necesaria para desencriptar o descifrar el contenido de un mensaje que contiene una derivación de la clave final, permitiendo esa acceder al contenido de audio y vídeo.

La solución así descrita no impide a un tercero malintencionado difundir a los receptores piratas la clave largo plazo

en el caso de que dicha clave haya sido comprometida. Una vez que la difusión del mensaje contiene la derivación de la clave final, esta última es inmediatamente accesible para estos terceros.

El objeto de la invención es encontrar el origen de una difusión fraudulenta de una clave de explotación KT.

Otro objeto de la invención es hacer imprevisible para un potencial defraudador, la fecha en la cual se utilizará la clave de explotación KT.

De acuerdo con un primer modo de realización de la invención, el procedimiento comprende las etapas siguientes:

De acuerdo con la invención, el código secreto es calculado por medio de una función aritmética reversible.

De acuerdo con la invención, la función aritmética reversible es la operación lógica XOR.

De acuerdo con la invención, el código secreto calculado es memorizado en una tarjeta inteligente.

En un segundo modo de realización de la invención, en el cual cada abonado es susceptible de recibir del operador un número entero m de claves de explotación KTi para descodificar un programa difundido, el procedimiento comprende las etapas siguientes:

antes de la difusión del programa encriptado o cifrado,

De acuerdo con una característica de este modo de realización, los valores aleatorios Ri son transmitidos sucesivamente a los abonados en fechas imprevisibles.

De acuerdo con la invención, cada código secreto es calculado por medio de una función aritmética reversible.

De acuerdo con la invención, los códigos secretos calculados son memorizados en una tarjeta inteligente.

Gracias a la invención, si un defraudador quiere difundir públicamente la clave KT antes de la difusión del programa que hay que descodificar, éste deberá difundir el valor del EMMg, lo que permitirá al operador encontrar el grupo al cual pertenece el defraudador.

Breve descripción de las figuras

Otras características y ventajas de la invención se deducirán de la descripción que sigue, tomada a título de ejemplo no limitativo, refiriéndose a las figuras anejas, en las cuales:

Reivindicaciones:

1. Procedimiento de control de acceso a un programa cifrado difundido por un operador (1) a una pluralidad de grupos de abonados, estando provisto cada grupo de abonados de una clave de grupo KG, y siendo cada abonado susceptible de recibir del operador (1) una clave de explotación KT cifrada por la clave de grupo KG para desencriptar o descifrar el programa difundido, este último estando encriptado o cifrado por palabras de control, procedimiento caracterizado porque comprende, además, las etapas siguientes:

antes de la difusión del programa encriptado o cifrado,

a - asociar a la clave de explotación KT cifrada un valor aleatorio R para generar un código secreto;

b - transmitir el código secreto a los abonados; y

c - transmitir el valor aleatorio R a los abonados para calcular la clave de explotación KT en el momento en que la clave de explotación KT deba ser utilizada para descifrar la palabra de control CW.

2. Procedimiento de acuerdo con la reivindicación 1, caracterizado porque el código secreto es calculado por medio de una función aritmética reversible.

3. Procedimiento de acuerdo con la reivindicación 2, caracterizado porque la función aritmética reversible es la operación lógica XOR.

4. Procedimiento de acuerdo con la reivindicación 1, caracterizado porque el código secreto generado es memorizado en una tarjeta inteligente.

5. Procedimiento de control de acceso a un programa cifrado difundido por un operador (1) a una pluralidad de grupos de abonados, estando provisto cada grupo de abonados de una clave de grupo KG, y siendo cada abonado susceptible de recibir del operador (1) un número entero m de claves de explotación KTi para descodificar el programa difundido, este último estando encriptado por palabras de control (CW), procedimiento caracterizado porque comprende las etapas siguientes:

antes de la difusión del programa encriptado o cifrado,

a - asociar a cada clave de explotación KTi cifrada un valor aleatorio Ri para generar un número entero m de códigos secretos distintos;

b - transmitir los códigos secretos generados a cada abonado;

c - transmitir a los abonados un valor aleatorio Ri para calcular una clave de explotación KTi entre las m claves KTi en el momento en que la clave de explotación KTi deba ser utilizada para descifrar la palabra de control CW, y

durante el periodo de difusión del programa encriptado o cifrado,

d - transmitir a los abonados un nuevo valor aleatorio Ri para cambiar la clave de explotación KTi.

6. Procedimiento de acuerdo con la reivindicación 5, caracterizado porque los valores aleatorios Ri son transmitidos sucesivamente a los abonados en fechas imprevisibles.

7. Procedimiento de acuerdo con la reivindicación 6, caracterizado porque cada código secreto es calculado por medio de una función aritmética reversible.

8. Procedimiento de acuerdo con la reivindicación 7, caracterizado porque la función aritmética reversible es la operación lógica XOR.

9. Procedimiento de acuerdo con la reivindicación 6, caracterizado porque en tanto que una clave KTi no sea utilizada, el valor aleatorio Ri no es transmitido.

10. Procedimiento de acuerdo con la reivindicación 7, caracterizado porque cada código secreto es memorizado en una tarjeta inteligente (6).

Patentes similares o relacionadas:

PROCESADOR DE SEGURIDAD, UN PROCEDIMIENTO Y UN SOPORTE DE GRABACIÓN PARA CONFIGURAR EL COMPORTAMIENTO DE ESTE PROCESADOR, del 10 de Agosto de 2011, de VIACCESS: Procesador de seguridad para un decodificador adecuado para recibir una señal multimedia codificada con la ayuda de una palabra de control, siendo […]

PROCEDIMIENTO DE RECOMENDACIÓN DE MEDIOS DE TRES MANERAS Y ESPECIFICACIÓN DE SISTEMA, del 19 de Abril de 2011, de KONINKLIJKE PHILIPS ELECTRONICS N.V.: Sistema de recomendación automatizado, que comprende: un procesador conectado para recibir datos de recursos que definen recursos disponibles y al […]

PROCEDIMIENTO DE RECOMENDACIÓN DE MEDIOS DE TRES MANERAS Y ESPECIFICACIÓN DE SISTEMA, del 19 de Abril de 2011, de KONINKLIJKE PHILIPS ELECTRONICS N.V.: Sistema de recomendación automatizado, que comprende: un procesador conectado para recibir datos de recursos que definen recursos disponibles y al […]

PROCEDIMIENTO DE CONTROL DE ACCESO A UNA RED, del 25 de Marzo de 2011, de SAGEMCOM BROADBAND SAS: Procedimiento de control de acceso a una red de varios usuarios equipados cada uno de un sistema comprendiendo una terminal […]

PROCEDIMIENTO DE CONTROL DE ACCESO A UNA RED, del 25 de Marzo de 2011, de SAGEMCOM BROADBAND SAS: Procedimiento de control de acceso a una red de varios usuarios equipados cada uno de un sistema comprendiendo una terminal […]

PROCEDIMIENTO Y DISPOSITIVO PARA PROPORCIONAR ACCESO CONDICIONAL, del 23 de Marzo de 2011, de KONINKLIJKE PHILIPS ELECTRONICS N.V.: Procedimiento para proporcionar acceso condicional a un elemento de contenido, almacenándose una muestra del elemento de contenido en un medio de almacenamiento, […]

PROCEDIMIENTO Y DISPOSITIVO PARA PROPORCIONAR ACCESO CONDICIONAL, del 23 de Marzo de 2011, de KONINKLIJKE PHILIPS ELECTRONICS N.V.: Procedimiento para proporcionar acceso condicional a un elemento de contenido, almacenándose una muestra del elemento de contenido en un medio de almacenamiento, […]

EMPAREJAMIENTO DE DISPOSITIVOS, del 18 de Enero de 2011, de THOMSON LICENSING: Módulo de seguridad para utilizar con un primer dispositivo a emparejar con un segundo dispositivo , teniendo dicho módulo de seguridad (30, […]

EMPAREJAMIENTO DE DISPOSITIVOS, del 18 de Enero de 2011, de THOMSON LICENSING: Módulo de seguridad para utilizar con un primer dispositivo a emparejar con un segundo dispositivo , teniendo dicho módulo de seguridad (30, […]

METODO Y APARATO PARA RECUPERAR EL CONTENIDO DE UNA RED BASANDOSE EN LOS DATOS DE GUIA DE PROGRAMACION ELECTRONICA (EPG, del 14 de Diciembre de 2010, de SONY CORPORATION: Un aparato electrónico que comprende: primeros medios de recepción para recibir un programa de radiodifusión que tiene un contenido de programa; segundos […]

METODO Y APARATO PARA RECUPERAR EL CONTENIDO DE UNA RED BASANDOSE EN LOS DATOS DE GUIA DE PROGRAMACION ELECTRONICA (EPG, del 14 de Diciembre de 2010, de SONY CORPORATION: Un aparato electrónico que comprende: primeros medios de recepción para recibir un programa de radiodifusión que tiene un contenido de programa; segundos […]

METODO Y APARATO PARA GENERAR RECOMENDACIONES DE PROGRAMAS DE TELEVISION BASADAS EN CONSULTAS ANTERIORES, del 14 de Octubre de 2010, de KONINKLIJKE PHILIPS ELECTRONICS N.V.: Un método para recomendar programas de televisión, que comprende las operaciones de:

obtener una lista de uno o más programas ;

obtener una puntuación R de recomendación, […]

METODO Y APARATO PARA GENERAR RECOMENDACIONES DE PROGRAMAS DE TELEVISION BASADAS EN CONSULTAS ANTERIORES, del 14 de Octubre de 2010, de KONINKLIJKE PHILIPS ELECTRONICS N.V.: Un método para recomendar programas de televisión, que comprende las operaciones de:

obtener una lista de uno o más programas ;

obtener una puntuación R de recomendación, […]

SISTEMA DE GUIA INTERACTIVO DE PROGRAMAS DE TELEVISION QUE TIENEN MULTIPLES DISPOSITIVOS DENTRO DE UNA CASA, del 9 de Julio de 2010, de UNITED VIDEO PROPERTIES, INC.: Un método para utilizar un sistema de guía de programa de televisión interactiva con base en un primer y segundo dispositivo de equipos de televisión de usuario dentro […]

SISTEMA DE GUIA INTERACTIVO DE PROGRAMAS DE TELEVISION QUE TIENEN MULTIPLES DISPOSITIVOS DENTRO DE UNA CASA, del 9 de Julio de 2010, de UNITED VIDEO PROPERTIES, INC.: Un método para utilizar un sistema de guía de programa de televisión interactiva con base en un primer y segundo dispositivo de equipos de televisión de usuario dentro […]