PROCEDIMIENTO DE CONTROL DEL ACCESO DE UNA ESTACION MOVIL A UNA ESTACION DE BASE.

Procedimiento de control del acceso de una estación móvil (MS) a una estación de base (BS2) cuya cobertura define una célula (C2) de un sistema de telefonía celular móvil del tipo donde un acceso,

denominado por desafío, se utiliza para garantizar a dicha estación móvil (MS) que dicha estación de base (BS2) bajo la cobertura de la cual se encuentra, pertenece a dicho sistema, el acceso por desafío que consiste en el lanzamiento de un desafío por parte de una entidad red de dicho sistema VLR a dicha estación móvil (MS), desafío que consiste para dicha estación móvil en calcular un resultado, RES, denominado supuesto del desafío, a partir de una información, AUI, denominada de autenticación, emitida por la entidad red VLR y de una información K'', denominada secreta, conocida previamente por la estación móvil (MS), siendo dicho desafío contestado con éxito por dicha estación móvil (MS) cuando el resultado supuesto del desafío RES, es idéntico al resultado del desafío, XRES, calculado por una entidad red, HLR, de dicho sistema a partir de la información de autenticación AUI y de una información secreta K, conocida previamente por dicha entidad red, HLR, responsable del cálculo de dicho resultado del desafío, procedimiento caracterizado porque comprende además una etapa (200) de creación en el transcurso de dicho acceso por desafío de una información de autenticación, AUI1, denominada falseada que se define a los efectos de hacer fracasar dicho acceso por desafío cuando el usuario que utiliza dicha estación móvil (MS) para acceder al sistema de telefonía celular móvil no está autorizado para hacerlo vía dicha estación de base (BS2)

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E07013875.

Solicitante: SAGEM COMMUNICATION S.A..

Nacionalidad solicitante: Francia.

Dirección: LE PONANT DE PARIS 27, RUE LEBLANC,75015 PARIS.

Inventor/es: DORION-COUSINAT,MARC.

Fecha de Publicación: .

Fecha Solicitud PCT: 16 de Julio de 2007.

Fecha Concesión Europea: 4 de Noviembre de 2009.

Clasificación Internacional de Patentes:

- H04W12/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Autenticación.

Clasificación PCT:

- H04W12/06 H04W 12/00 […] › Autenticación.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

Fragmento de la descripción:

Procedimiento de control del acceso de una estación móvil a una estación de base.

La presente invención se refiere a un procedimiento de control del acceso de una estación móvil a una estación de base cuya cobertura define una de las células de un sistema de telefonía celular móvil del tipo donde se utiliza un acceso por desafío para garantizar a la estación móvil que la estación de base bajo la cobertura de la cual se encuentra, pertenece a dicho sistema. Se refiere igualmente a una estación de base de un sistema de telefonía celular móvil que emplea tal procedimiento y un programa de ordenador cuyas instrucciones están destinadas a ser ejecutadas por dicha estación de base para realizar dicho procedimiento.

Una célula de la red de telefonía móvil de un sistema de telefonía celular móvil se define como la cobertura de una zona geográfica cuyo alcance está determinado por las capacidades de la estación de base. Las capacidades de una estación de base se expresan además en término de potencia que limita el alcance de la célula y en término de conectividad, es decir de banda pasante que limita la cantidad de conexiones simultáneas de la estación de base con estaciones móviles. Dicha limitación de capacidad es voluntaria para evitar principalmente que la estación de base relativa a una célula perturbe el funcionamiento de las demás estaciones de base del sistema de telefonía.

Una célula se utiliza en general para mejorar la cobertura de la red celular en una zona geográfica particular. Por ejemplo, puede ser utilizada para mejorar el acceso a esta red de telefonía en un edificio que no esté bien cubierto por otra célula del sistema celular por múltiples razones (configuración arquitectónica del edificio, localización del edificio en el borde de la célula, etc.). Pero una célula puede ser utilizada igualmente con otros fines y principalmente cuando su alcance se limita a algunos centenares de metros, para establecer una facturación diferente según si el abonado accede al sistema de telefonía celular móvil cuando se encuentra en una zona geográfica cubierta por una célula con un alcance grande, normalmente algunos kilómetros, o en una zona geográfica cubierta por una célula con alcance limitado, por ejemplo su domicilio personal. En efecto, cuando este abonado quiere acceder a tal sistema de telefonía a través de una estación móvil (teléfono y otro) su abono, suscrito con un operador, fija, de un modo clásico, el coste de la comunicación cuando el usuario accede a dicho sistema de telefonía a partir de una estación de base determinando una célula con gran alcance de este sistema. Por el contrario, cuando se encuentra en una zona geográfica cubierta por una célula con alcance limitado, por ejemplo cuando la estación de base que determina esa célula está instalada en su casa y quiere acceder nuevamente a dicho sistema de telefonía, la estación móvil que utiliza detecta que está situada bajo la cobertura de la célula con alcance limitado y accede al sistema de telefonía vía la estación de base que determina dicha célula. El operador puede entonces definir una tarificación diferente y en particular una tarificación menos elevada cuando dicho usuario accede al sistema de telefonía celular desde su casa.

En este tipo de aplicaciones, es necesario por lo tanto controlar el acceso de una estación móvil a cada estación de base del sistema de telefonía celular móvil. Este control de acceso permitiría, por una parte, prohibir el acceso de una estación móvil a dicha estación de base ya que la cantidad máxima de estaciones móviles que esta estación de base puede recibir está alcanzada, y, por otra parte, en el caso por ejemplo de una aplicación de tarificación diferente, sólo autorizar el acceso a dicha estación de base a los usuarios que hayan sido previamente autorizados. Tal autorización puede, por ejemplo, ser atribuida por un operador del sistema de telefonía celular móvil.

Se sabe que una estación de base de un sistema de telefonía móvil integra medios para filtrar los usuarios que solicitan acceder a dicha estación de base.

En efecto, se sabe que una célula de un sistema de telefonía móvil puede ser anulada, es decir que todo usuario tiene prohibido acceder a la red vía la estación de base que determina tal célula. Este tipo de filtración es demasiado restrictivo ya que ningún usuario puede entonces acceder al sistema de telefonía móvil a partir de tal estación de base.

También se conocen medios de filtración que basan su decisión de autorización de acceso en la capacidad que tiene la estación de base para recibir un nuevo usuario según los recursos disponibles de dicha estación de base. No obstante, estos medios de filtración no permiten diferenciar los usuarios que previamente, han obtenido una autorización de acceso de los que no la han obtenido. En otros términos, la decisión de autorización de acceso se basa en los recursos disponibles de la estación de base y no en la identidad de dichos usuarios (referirse por ejemplo a la norma 3GPP 25.304

Además, se conocen medios de filtración que basan su decisión de autorización de acceso en la autorización que tiene un usuario para acceder a una zona geográfica particular, denominada zona de localización. Una zona de localización se define al menos por un conjunto de una célula. De este modo, al autorizar a un usuario a acceder a una zona de localización particular, el control de acceso a una célula particular de dicha zona de localización se basa realmente en la identidad del usuario. No obstante, la utilización de una zona de localización no permite obtener una granularidad suficiente del control de acceso según la presente invención que debe darse a nivel de la célula. En efecto, es deseable que un usuario pueda ser autorizado a acceder al sistema de telefonía celular móvil a través de una única estación de base particular y prohibir el acceso vía las demás estaciones de base del sistema, ya sea porque estas estaciones de base pertenezcan a la misma zona de localización o a otra zona de localización. Este no es el caso cuando la decisión de acceso está basada en la autorización dada a un usuario para acceder a una zona de localización particular cuando esta zona de localización se define mediante varias células. Además, en el caso de que cada zona de localización fuera definida por una única célula del sistema de telefonía celular, la cantidad de zonas de localización debería ser muy grande, incluso ilimitada principalmente en el caso del despliegue a gran escala de una aplicación con una tarificación diferente según la célula bajo la cobertura de la cual se encuentra el usuario en el momento de su solicitud de acceso al sistema. De este modo, al definir una zona de localización por célula, la cantidad de zonas de localización distintas debe ser ilimitada aun cuando según las normas actuales de telefonía celular móvil (3GPP 23.0.0.3

Cualesquiera que sean los medios de filtración conocidos hasta la fecha, éstos no permiten controlar el acceso de una estación móvil a un sistema de telefonía celular móvil vía una estación de base cuya cobertura define una célula según la identidad del usuario que está utilizando dicha estación móvil ni prohibir el acceso de dicha estación móvil únicamente a esa estación de base en el caso donde el usuario no hubiese conseguido previamente la autorización de acceder a dicha estación de base.

El problema resuelto por la presente invención es prever un procedimiento de control del acceso de una estación móvil a un sistema de telefonía celular móvil vía una estación de base de dicho sistema.

A tal efecto, el inventor observó que el acceso por desafío utilizado por la mayoría de los sistemas de telefonía celular móvil de última generación para garantizar, principalmente, a una estación móvil que la estación de base bajo la cobertura de la cual se encuentra pertenece al sistema de telefonía, puede ser completado para resolver ventajosamente el problema tratado anteriormente.

Un acceso por desafío es un acceso general que permite a una entidad de un sistema lanzar un desafío a otra entidad de este sistema con el objetivo, por ejemplo, de validar una hipótesis relativa a una propiedad de una o de otra de las dos entidades.

En el caso de un sistema de telefonía celular móvil basado, por ejemplo en las normas UMTS (Universal Mobile Telecommunication...

Reivindicaciones:

1. Procedimiento de control del acceso de una estación móvil (MS) a una estación de base (BS2) cuya cobertura define una célula (C2) de un sistema de telefonía celular móvil del tipo donde un acceso, denominado por desafío, se utiliza para garantizar a dicha estación móvil (MS) que dicha estación de base (BS2) bajo la cobertura de la cual se encuentra, pertenece a dicho sistema, el acceso por desafío que consiste en el lanzamiento de un desafío por parte de una entidad red de dicho sistema VLR a dicha estación móvil (MS), desafío que consiste para dicha estación móvil en calcular un resultado, RES, denominado supuesto del desafío, a partir de una información, AUI, denominada de autenticación, emitida por la entidad red VLR y de una información K', denominada secreta, conocida previamente por la estación móvil (MS), siendo dicho desafío contestado con éxito por dicha estación móvil (MS) cuando el resultado supuesto del desafío RES, es idéntico al resultado del desafío, XRES, calculado por una entidad red, HLR, de dicho sistema a partir de la información de autenticación AUI y de una información secreta K, conocida previamente por dicha entidad red, HLR, responsable del cálculo de dicho resultado del desafío, procedimiento caracterizado porque comprende además una etapa (200) de creación en el transcurso de dicho acceso por desafío de una información de autenticación, AUI1, denominada falseada que se define a los efectos de hacer fracasar dicho acceso por desafío cuando el usuario que utiliza dicha estación móvil (MS) para acceder al sistema de telefonía celular móvil no está autorizado para hacerlo vía dicha estación de base (BS2).

2. Procedimiento de control del acceso de una estación móvil (MS) a una estación de base (BS2) según la reivindicación 1, estando asociado un identificador único, XMSIi, a cada usuario capaz de acceder a dicha estación de base (BS2), caracterizado porque comprende una etapa (100), previa a dicha etapa de creación (200), de obtención del identificador del usuario, XMSIc, que utiliza dicha estación móvil (MS) para acceder a dicho sistema de la estación de base (BS2).

3. Procedimiento de control del acceso de una estación móvil (MS) a una estación de base (BS2) según la reivindicación 2, caracterizado porque el identificador del usuario, XMSIc, se obtiene después de la emisión por parte de dicha estación móvil (MS) de una petición de ejecución de dicho acceso por desafío.

4. Procedimiento de control del acceso de una estación móvil (MS) a una estación de base (BS2) según la reivindicación 2, caracterizado porque el identificador del usuario, XMSIc, se obtiene después de la emisión por parte de dicha entidad red VLR, de una información de autenticación, AUI.

5. Procedimiento de control del acceso de una estación móvil (MS) a una estación de base (BS2) según una de las reivindicaciones 1 a 4, caracterizado porque en el transcurso de dicha etapa de creación (200) de dicha información de autenticación falseada, AUI1, dicha información de autenticación falseada, AUI1, se crea independientemente de la información de autenticación, AUI, emitida por dicha entidad red, VLR.

6. Procedimiento de control del acceso de una estación móvil (MS) a una estación de base (BS2) según una de las reivindicaciones 1 a 4, caracterizado porque en el transcurso de dicha etapa de creación (200) de dicha información de autenticación falseada AUI1, dicha información de autenticación falseada, AUI1, se crea por modificación de la información de autenticación, AUI, emitida por dicha entidad red, VLR.

7. Procedimiento de control del acceso de una estación móvil (MS) a una estación de base (BS2) según la reivindicación 6, estando asociado un identificador único, XMSIi, a cada usuario capaz de acceder a dicha estación de base (BS2), caracterizado porque dicha etapa de creación (200) comprende:

8. Procedimiento de control del acceso de una estación móvil (MS) a una estación de base (BS2) según la reivindicación 6 o 7, estando dicha información de autenticación, AUI, emitida por dicha entidad red, VLR, constituida al menos por dos componentes, en el transcurso de dicha sub-etapa de modificación al menos uno de dichos componentes se modifica.

9. Procedimiento de control del acceso de una estación móvil (MS) a una estación de base (BS2) según una de las reivindicaciones 1 a 8, caracterizado porque uno de los componentes de dicha información de autenticación, AUI, emitida por dicha entidad red, VLR, es un código de autenticación y otro de los componentes de dicha información de autenticación, AUI, es un número aleatorio, RAND.

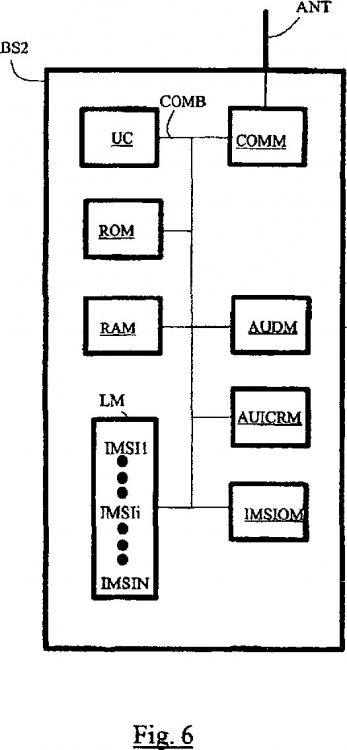

10. Estación de base de un sistema de telefonía celular móvil del tipo donde un acceso, denominado por desafío, se utiliza para garantizar a dicha estación móvil (MS) que dicha estación de base bajo la cobertura de la cual se encuentra pertenece a dicho sistema, consistiendo dicho acceso por desafío en el lanzamiento de un desafío por parte de una entidad red de dicho sistema, VLR, hacia dicha estación móvil (MS), consistiendo dicho desafío para la estación móvil en calcular un resultado, RES, denominado supuesto del desafío, a partir de una información, AUI, denominada de autenticación, emitida por dicha entidad red, VLR, y una información, K', llamada secreta, conocida previamente por la estación móvil (MS), con dicho desafío considerado exitoso por dicha estación móvil (MS) cuando el resultado supuesto del desafío, RES, es idéntico al resultado del desafío, XRES, calculado por una entidad red, HLR, de dicho sistema a partir de dicha información de autenticación, AUI, y de una información secreta K conocida previamente por dicha entidad red, HLR, responsable del cálculo de dicho resultado del desafío,

estando dicha estación de base caracterizada porque comprende

estación móvil (MS) está autorizado para acceder a dicho sistema vía dicha estación de base.

11. Estación de base según la reivindicación 10, con cada usuario capaz de acceder al sistema asociado a un identificador, XMSIi, caracterizada porque comprende medios, IMSIOM, para obtener el identificador, XMSIc, del usuario utilizando dicha estación móvil (MS) para acceder al sistema vía dicha estación de base.

12. Estación de base según la reivindicación 11, caracterizada porque el identificador, XMSIc, del usuario que utiliza la estación móvil (MS) para acceder al sistema se obtiene después de la emisión de dicho identificador, XMSIc, por parte de la estación móvil (MS).

13. Estación de base según la reivindicación 11, comprendiendo la información de autenticación el identificador de dicho usuario, XMSIc, obteniéndose el identificador de dicho usuario, XMSIc, después de la emisión de una información de autenticación, AUI, por parte de dicha entidad red, VLR.

14. Estación de base según una de las reivindicaciones 11 a 13, caracterizada porque dichos medios, AUDM para determinar si un usuario está autorizado a acceder a dicho sistema están adaptados, por una parte, para obtener una lista, L, de N identificadores, XMSIi, de usuarios autorizados a acceder a dicho sistema vía dicha estación de base y por otra, para comparar el identificador de dicho usuario, XMSIc, así recibido y el identificador, XMSIi, de cada usuario de la lista L así obtenida.

15. Estación de base según una de las reivindicaciones 10 a 14, caracterizada porque comprende medios, AUICRM, para crear una información de autenticación, AUI1, denominada falseada, que se define a los efectos de hacer fracasar dicho acceso por desafío cuando el usuario que utiliza dicha estación móvil (MS) para acceder al sistema de telefonía celular móvil no está autorizado para hacerlo vía dicha estación de base.

16. Estación de base según la reivindicación 15, caracterizada porque dichos medios, AUICRM, para crear dicha información de autenticación falseada están adaptados para crear dicha información de autenticación falseada, AUI1, independientemente de la información de autenticación, AUI, emitida por dicha entidad red VLR.

17. Estación de base según la reivindicación 15, caracterizada porque dichos medios, AUICRM, para crear dicha información de autenticación falseada están adaptados para crear dicha información de autenticación falseada, AUI1, por modificación de la información de autenticación, AUI, recibida por dicha estación de base después de su emisión por dicha entidad red, VLR.

18. Estación de base según la reivindicación 17, con la información de autenticación, AUI, constituida al menos por dos componentes, caracterizada porque dichos medios para crear, AUICRM, están adaptados para modificar por lo menos uno de esos dos componentes.

19. Sistema de telefonía celular móvil del tipo donde un acceso, denominado por desafío, es utilizado para garantizar a una estación móvil (MS) de dicho sistema que una estación de base (BS2) de dicho sistema bajo la cobertura de la cual se encuentra pertenece a dicho sistema, con dicho acceso por desafío que consiste en el lanzamiento de un desafío por una entidad red de dicho sistema, VLR, hacia dicha estación móvil (MS), siendo dicho desafío para la estación móvil (MS) él de calcular un resultado, RES, denominado supuesto del desafío, a partir de una información, AUI, con dicha autenticación, emitida por la entidad red, VLR, y de una información K', denominada secreta, conocida previamente por dicha estación móvil (MS), siendo dicho desafío considerado exitoso por dicha estación móvil (MS) cuando el resultado supuesto del desafío, RES, es idéntico al resultado del desafío, XRES, calculado por dicha estación de base (BS2) a partir de dicha información de autenticación, AUI, y de una información secreta K conocida previamente por dicha estación de base (BS2), sistema caracterizado porque dicha estación de base (BS2) que define la cobertura celular de dicho sistema comprende medios según una de las reivindicaciones 10 a 14.

20. Sistema de telefonía celular móvil según la reivindicación 19, caracterizado porque una entidad red de dicho sistema diferente de dicha estación de base (BS2) comprende medios, AUICRM, para crear una información de autenticación, AUI1, denominada falseada, que se define a los efectos de hacer fracasar dicho acceso por desafío cuando el usuario que utiliza dicha estación móvil (MS) para acceder al sistema de telefonía celular móvil no está autorizado a hacerlo vía dicha estación de base.

21. Sistema de telefonía celular móvil según la reivindicación 19, caracterizado porque dicha estación de base comprende medios según una de las reivindicaciones 15 a 18.

22. Programa de ordenador guardado en un soporte de datos, caracterizado porque comprende instrucciones que permiten emplear el procedimiento según una de las reivindicaciones 1 a 9, cuando se ejecuta a través de una estación de base de un sistema de telefonía celular móvil.

Patentes similares o relacionadas:

Transferencia automática segura de datos con un vehículo de motor, del 22 de Julio de 2020, de AIRBIQUITY INC: Un dispositivo electrónico en un vehículo para operar en un vehículo de motor en un estado de energía desatendido, comprendiendo el dispositivo […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Servidor de autenticación de una red de telecomunicación celular y UICC correspondiente, del 22 de Julio de 2020, de Thales Dis France SA: Un servidor de autenticación de una red de telecomunicaciones celular, estando dispuesto dicho servidor de autenticación para generar un token de autenticación para ser […]

Método de control de aplicación y terminal móvil, del 8 de Julio de 2020, de Guangdong OPPO Mobile Telecommunications Corp., Ltd: Un terminal móvil , que comprende: un procesador ; y un módulo de inteligencia artificial AI ; el procesador que se […]

Red de telecomunicaciones y método de acceso a la red basado en el tiempo, del 8 de Julio de 2020, de KONINKLIJKE KPN N.V.: Una red de telecomunicaciones configurada para proporcionar acceso a una pluralidad de terminales (A-D) en donde los terminales están dispuestos para ejecutar aplicaciones […]

Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil y red de cadena de bloques entre operadores, del 1 de Julio de 2020, de DEUTSCHE TELEKOM AG: Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil sobre la base de una Red de Cadena de […]

Sistema y aparato de compartición de servicios, del 24 de Junio de 2020, de Hongkong Ucloudlink Network Technology Limited: Un sistema de compartición de servicios basado en el módulo de identidad de abonado, SIM, en el que la información de identidad del abonado es asignada automáticamente […]

Sistema y aparato de compartición de servicios, del 24 de Junio de 2020, de Hongkong Ucloudlink Network Technology Limited: Un sistema de compartición de servicios basado en el módulo de identidad de abonado, SIM, en el que la información de identidad del abonado es asignada automáticamente […]

Métodos y sistemas de autenticación mediante el uso de código de conocimiento cero, del 24 de Junio de 2020, de NAGRAVISION S.A.: Un método para permitir o denegar el acceso operativo a un accesorio confiable desde un dispositivo no confiable , a través del […]