Procedimiento de comunicación en una red, dispositivo de comunicación y sistema asociado.

Un procedimiento de comunicación en una red entre un primer nodo y un segundo nodo,

caracterizado porque:

el primer nodo comprende una primera lista de elementos criptográficos que incluye una pluralidad de elementos criptográficos,

donde el segundo nodo comprende una segunda lista de elementos criptográficos que incluye una pluralidad de elementos criptográficos,

comprendiendo dicho procedimiento:

a) que el primer nodo reciba desde el segundo nodo un identificador de segundo nodo,

b) que el primer nodo determine a partir del identificador de segundo nodo la posición en la primera lista de al menos un elemento criptográfico en función de una raíz común con un elemento criptográfico de la segunda lista,

c) que el primer nodo genere una clave de encriptación mediante el elemento criptográfico que tiene una raíz común.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/IB2009/053918.

Solicitante: KONINKLIJKE PHILIPS N.V.

Inventor/es: MAAS,MARTIJN, GARCIA MORCHON,OSCAR.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

PDF original: ES-2531634_T3.pdf

Fragmento de la descripción:

Procedimiento de comunicación en una red, dispositivo de comunicación y sistema asociado CAMPO DE LA INVENCIÓN

La presente invención se refiere a un procedimiento de comunicación en una red que comprende una pluralidad de dispositivos de comunicación, a tales dispositivos y a un sistema que comprende una pluralidad de tales dispositivos. Más específicamente, la invención se refiere a un sistema de comunicación que usa materiales de encriptación distribuidos a dispositivos de comunicación de la red, de modo que puedan comunicarse de manera segura.

ANTECEDENTES DE LA INVENCIÓN

Las redes de sensores, por ejemplo redes inalámbricas móviles de sensores y actuadores (WSN), se usan en una gran variedad de aplicaciones. El tamaño de tales redes puede oscilar entre decenas y varias decenas de miles de nodos. Su naturaleza puede ser muy dinámica, es decir, la topología de red puede cambiar en el tiempo. Los nodos sensores deben ser muy rentables, ya que normalmente tienen recursos muy limitados, como la potencia de batería, el ancho de banda de comunicación, la potencia de procesamiento, la memoria y similares.

Los servicios de seguridad, como la confidencialidad, la autenticación, la integridad y la autorización, son esenciales en aplicaciones como las aplicaciones médicas y ZigBee, tal y como requieren aplicaciones tales como la monitorización de pacientes o las redes de control inalámbricas. Sin embargo, debido a la naturaleza limitada en recursos de los nodos, los procedimientos de seguridad basados en criptografía asimétrica se consideran, por lo general, ineficaces o inviables. Por lo tanto, la criptografía simétrica se aplica generalmente para habilitar los servicios de seguridad requeridos. Sin embargo, el principal problema de la criptografía simétrica es la distribución de claves: cómo establecer secretos compartidos en nodos que necesitan comunicarse de manera segura. Este problema es particularmente evidente en las WSN, debido a su naturaleza dinámica y a su tamaño posiblemente grande.

Por tanto, se han propuesto procedimientos de distribución previa de claves, donde cada uno de los nodos sensores está dotado de un conjunto de elementos criptográficos antes de su implantación. Una vez que se hayan implantado los nodos, los elementos criptográficos les permiten establecer secretos comunes en los que basar los servicios de seguridad. Dos procedimientos triviales de distribución previa de claves consisten en cargar la misma clave simétrica en todos los nodos que ofrecen una escalabilidad óptima, pero una resiliencia mínima, y proporcionar una clave diferente para cada posible par de nodos que ofrecen una resiliencia óptima, pero una escalabilidad mínima.

Un ejemplo de procedimiento de distribución previa de claves se da a conocer en el documento "A Deterministic Pairwise Key Pre-distnbution Scheme for Mobile Sensor Networks", de Sánchez D S et al., (5/9/25), páginas 277 a 288, ISBN: 978--7695-2369-9.

En consecuencia, se propone usar un procedimiento que ofrezca un equilibrio entre estos dos procedimientos. Sin embargo, cuando un nodo desea comunicarse con un nodo adicional, necesita descubrir qué elemento de encriptación es común para ambos nodos, calculando la composición del conjunto de elementos del nodo adicional y comparando este conjunto adicional con su propio conjunto de elementos. Dependiendo del número de diferentes elementos de encriptación en el conjunto de elementos de encriptación, y del procedimiento para distribuir los elementos de encriptación a cada nodo, esta etapa de descubrir el elemento de encriptación común puede requerir una alta potencia de cálculo y una alta capacidad de memoria. En consecuencia, este procedimiento no está adaptado a redes de sensores en las que los nodos tienen una baja capacidad.

RESUMEN DE LA INVENCIÓN

Un objeto de la invención es proponer un procedimiento de comunicación en una red que habilite comunicaciones seguras, especialmente en una red de sensores.

Otro objeto de la presente invención es proponer un procedimiento de comunicación en cualquier tipo de red que comprenda comunicaciones seguras que permitan descubrir un elemento de encriptación común de manera eficaz.

Para ello, el procedimiento de comunicación en una red entre un primer nodo y un segundo nodo según la invención está caracterizado porque,

el primer nodo comprende una primera lista de elementos criptográficos que incluye una pluralidad de elementos criptográficos,

donde el segundo nodo comprende una segunda lista de elementos criptográficos que incluye una pluralidad de elementos criptográficos,

comprendiendo dicho procedimiento:

a) que el primer nodo reciba desde el segundo nodo un identificador de segundo nodo,

b) que el primer nodo determine a partir del identificador de segundo nodo la posición en la primera lista de al menos un elemento criptográfico en función de una raíz común con un elemento criptográfico de la segunda lista,

c) que el primer nodo genere una clave de encriptación mediante el elemento criptográfico que tiene una raíz común y el identificador de segundo nodo.

Por consiguiente, el primer nodo no necesita generar el conjunto completo de elementos de encriptación del nodo adicional y puede deducir a partir del identificador del nodo adicional qué elementos están basados en una raíz común. Por ejemplo, si los elementos criptográficos son claves de encriptación, dos claves basadas en una raíz común son ¡guales. Si los elementos criptográficos son materiales de cifrado, es decir, funciones de generación de claves, éstos están basados en una raíz común si estas funciones se determinan a partir de una única porción de clave común. Por ejemplo, la raíz de clave común puede ser un polinomio simétrico bivariante.

Según un segundo aspecto de la invención, se propone un nodo de comunicación adaptado para las comunicaciones en una red con al menos un nodo de comunicación adicional,

donde el nodo de comunicación comprende una primera lista de materiales de cifrado que incluye una pluralidad de materiales de cifrado, un receptor para recibir desde el nodo adicional un identificador de nodo, un controlador adaptado para determinar a partir del identificador de nodo adicional la posición en la primera lista de al menos un material de cifrado que tiene una raíz común con un material de cifrado de una lista adicional de materiales de cifrado correspondiente al nodo adicional, y para generar una clave de encriptación mediante el material de cifrado que tiene una raíz común y el identificador de nodo adicional.

Según un tercer aspecto de la invención, se propone un sistema de comunicación que comprende un primer nodo y un segundo nodo adaptados para las comunicaciones en una red,

donde el primer nodo comprende una primera lista de materiales de cifrado que incluye una pluralidad de materiales de

cifrado,

donde el segundo nodo comprende una segunda lista de materiales de cifrado que incluye una pluralidad de materiales de cifrado,

donde el primer nodo comprende además un receptor para recibir desde el segundo nodo un identificador de segundo nodo, estando dispuesto un controlador para determinar a partir del identificador de segundo nodo la posición en la primera lista de al menos un material de cifrado que tiene una raíz común con un material de cifrado de la segunda lista, y para generar una clave de encriptación mediante el material de cifrado que tiene una raíz común y el identificador de segundo nodo.

Estos y otros aspectos de la invención resultarán evidentes y se aclararán con referencia a las realizaciones descritas posteriormente.

BREVE DESCRIPCIÓN DE LOS DIBUJOS

A continuación se describirá en mayor detalle la presente invención, a modo de ejemplo, con referencia a los dibujos adjuntos, en los que:

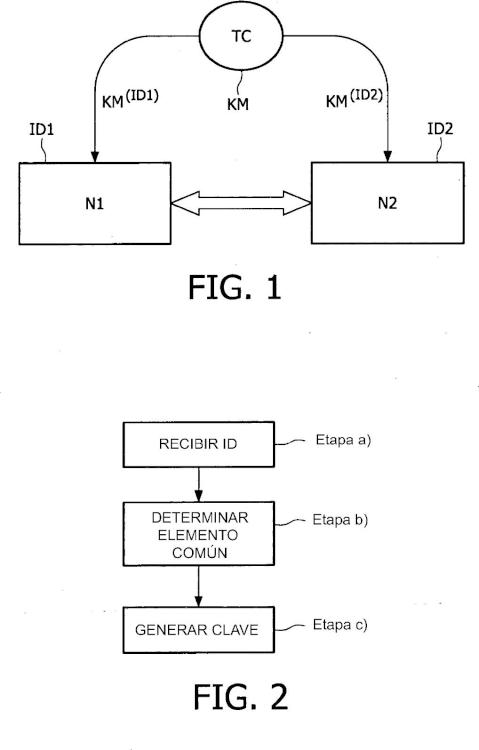

la Fig. 1 es una red según una realización de la invención,

la Fig. 2 es un diagrama de bloques de un procedimiento de comunicaciones seguras desde un primer nodo hasta un segundo nodo, según una realización de la invención.

DESCRIPCIÓN DETALLADA DE LA INVENCIÓN

La presente invención se refiere a un procedimiento de comunicaciones seguras desde un primer nodo hasta un segundo nodo en una red. La presente invención está dirigida más en particular a redes inalámbricas de sensores y actuadores usadas, por ejemplo, en la monitorización de pacientes, por ejemplo redes que comprenden nodos sensores para detectar parámetros físicos de un paciente, nodos receptores para proporcionar los parámetros al personal médico, y nodos actuadores.

Sin embargo, debe observarse que la presente invención no está limitada... [Seguir leyendo]

Reivindicaciones:

1Un procedimiento de comunicación en una red entre un primer nodo y un segundo nodo, caracterizado porque:

el primer nodo comprende una primera lista de elementos criptográficos que incluye una pluralidad de elementos criptográficos,

donde el segundo nodo comprende una segunda lista de elementos criptográficos que incluye una pluralidad de elementos criptográficos,

comprendiendo dicho procedimiento:

a) que el primer nodo reciba desde el segundo nodo un identificador de segundo nodo,

b) que el primer nodo determine a partir del identificador de segundo nodo la posición en la primera lista de al menos un elemento criptográfico en función de una raíz común con un elemento criptográfico de la segunda lista,

c) que el primer nodo genere una clave de encriptación mediante el elemento criptográfico que tiene una raíz común.

2 - El procedimiento según la reivindicación 1, en el que los elementos criptográficos son materiales de cifrado para generar una clave compartida entre el primer y el segundo nodo.

3.- El procedimiento según la reivindicación 1, que comprende además antes de la etapa a), la etapa de asignar a cada nodo de la red una lista de elementos criptográficos, seleccionándose dicha lista en función de un identificador del nodo correspondiente entre una pluralidad de listas disponibles de elementos criptográficos.

4.- El procedimiento según la reivindicación 3, en el que las listas de elementos criptográficos se generan de manera que cualquier par de listas comprenden cada una al menos un elemento criptográfico que tiene una raíz común.

5.- El procedimiento según la reivindicación 1, en el que el primer nodo determina a partir del identificador de segundo nodo y su propio identificador la posición en la primera lista de al menos un elemento criptográfico en función de una raíz común sin generar toda la composición de la lista de elementos criptográficos.

6.- El procedimiento según la reivindicación 3, en el que las listas de elementos criptográficos se generan de modo que la posición de un elemento común en dos listas diferentes puede descubrirse sin generar toda la composición de la lista de elementos criptográficos.

7 - El procedimiento según la reivindicación 3, en el que hay una relación entre cada par de listas considerado y la posición en cada lista del par del al menos un material de cifrado que tiene una raíz común.

8.- El procedimiento según la reivindicación 2 ó 3, en el que las listas de materiales de cifrado se generan como elementos de un plano proyectivo finito.

9.- El procedimiento según la reivindicación 1 u 8, en el que la etapa b) comprende calcular un identificador de bloque de segundo nodo de la siguiente manera:

j2 = h mod (n2 + n + 1), donde j'2 es el identificador de bloque del segundo nodo, h el identificador de segundo nodo y n es el orden del plano proyectivo finito.

1.- El procedimiento según la reivindicación 9, en el que un primer identificador de bloque del primer nodo es igual a:

ji = h mod (n2 + n + 1), donde ji es el identificador de bloque, /? el identificador de primer nodo y n es el orden del plano proyectivo finito, y en el que si el identificador de bloque de segundo nodo es igual al primer identificador de bloque, la posición ki en la primera lista de material de cifrado que tiene una raíz común se obtiene de la siguiente manera:

k _ Ui li\ n + iy

1 n2+n+1 v J

11.- El procedimiento según la reivindicación 1, que comprende además, si el identificador de bloque de segundo nodo

k = (mod n),

no es igual al primer identificador de bloque, que el primer nodo calcule 'Ü2 ~ Ul' donde 82 es igual al

redondeo por defecto de (/2/n) y a? es igual al redondeo por defecto de (/Vn).

12.- Un nodo de comunicación adaptado para comunicaciones en una red con al menos un nodo de comunicación adicional, caracterizado porque:

el nodo de comunicación comprende una primera lista de elementos criptográficos que incluye una pluralidad de elementos criptográficos, un receptor para recibir desde el nodo adicional un identificador de nodo, un controlador adaptado para determinar a partir del identificador de nodo adicional la posición en la primera lista de al menos un elemento criptográfico que tiene una raíz común con un elemento criptográfico de una lista adicional de elementos 5 criptográficos correspondiente al nodo adicional, y para generar una clave de encriptación mediante el elemento

criptográfico que tiene una raíz común.

13.- Un sistema de comunicación, que comprende un primer nodo y un segundo nodo adaptados para comunicaciones en una red, caracterizado porque:

el primer nodo comprende una primera lista de elementos criptográficos que incluye una pluralidad de elementos criptográficos,

en el que el segundo nodo comprende una segunda lista de elementos criptográficos que incluye una pluralidad de 15 elementos criptográficos,

en el que el primer nodo comprende además un receptor para recibir desde el segundo nodo un identificador de segundo nodo, estando dispuesto un controlador para determinar a partir del identificador de segundo nodo la posición en la primera lista de al menos un elemento criptográfico que tiene una raíz común con un elemento 2 criptográfico de la segunda lista, y para generar una clave de encriptación mediante los elementos criptográficos que

tienen una raíz común.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]