PROCEDIMIENTO Y APARATO PARA EL CONTROL DE ACCESO EN UNA RED.

Procedimiento destinado a asegurar un control de acceso para y/o con respecto a usuarios que accedan a una red informática (3) que permita intercambios de informaciones,

especialmente a la red Internet, por medio de terminales (1 o 1'), por mediación de un nodo de acceso (2) privado, compartido o propio de una organización, tal como una empresa, a la cual los terminales se conectan para su acceso a la red informática, a través de un servidor de acceso (4), que consiste en un almacenamiento temporal, y un filtrado (5) para autorizar o bloquear la transmisión de este flujo hacia el terminal en función de criterios determinados aplicados al flujo de datos recibido, a nivel del nodo de acceso privado; caracterizado porque el citado filtrado (5) consiste en analizar una firma para permitir bloquear, al menos temporalmente, la transmisión de datos recibidos de la red con destino a un terminal de un usuario, cuando estos datos incorporen una firma que señale la existencia de derechos restrictivos relativos a la explotación de los datos a los que ésta acompaña

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E01401326.

Solicitante: ALCATEL LUCENT.

Nacionalidad solicitante: Francia.

Dirección: 54, RUE LA BOETIE 75008 PARIS FRANCIA.

Inventor/es: GUIRAUTON, ALAIN, PINAULT, FRANCIS.

Fecha de Publicación: .

Fecha Solicitud PCT: 21 de Mayo de 2001.

Clasificación PCT:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

Clasificación antigua:

- H04L29/06 H04L 29/00 […] › caracterizadas por un protocolo.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

Fragmento de la descripción:

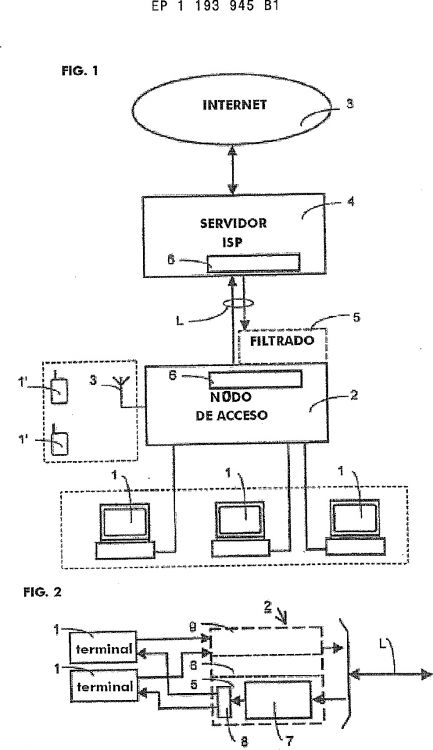

La invención tiene por objeto un procedimiento destinado a asegurar un control de acceso para y/o con respecto a usuarios que accedan a una red informática, tal como especialmente, la red Internet, por mediación de un nodo de acceso privado, tal como un autoconmutador de una empresa. Ésta se refiere también a diversas disposiciones organizadas para permitir la puesta en práctica del procedimiento de acuerdo con la invención. 5

De manera más particular, la invención está destinada a ser explotada por organizaciones y especialmente empresas en las que los usuarios están equipados con terminales que les permiten acceder a una red informática, y en particular a una red informática externa a la organización de la que dependen, tal como una red Internet, efectuándose este acceso por mediación de un nodo de acceso privado, reservado al menos parcialmente a esta organización.

Tal es el caso, por ejemplo, cuando una organización dispone de una estructura interna de comunicaciones, y 10 por ejemplo de una red de comunicación, cableada o no, que incluye al menos un nodo de acceso, tal como el definido anteriormente, por mediación del cual está previsto que se efectúen los accesos de los usuarios, que son realizados a partir de terminales propios de la organización. Este nodo de acceso es, por ejemplo, un autoconmutador (PABX) y en particular un PABX multimedia del que disponga una organización para sus comunicaciones, o también una estructura privada, de tipo pasarela, de acceso para una red local, de tipo LAN. 15

Por diferentes razones y en particular por razones económicas, es importante para una organización poder verificar que las posibilidades de acceso que ésta ofrece a una red informática y en particular a la red Internet, son explotadas de una manera apropiada evitándola en particular costes o sobrecostes que ésta no tiene la intención de soportar, así como riesgos materiales o financieros injustificados.

Una solución de control de acceso conocida, que deriva de lo que anteriormente estaba previsto en materia de 20 telefonía, consiste en no permitir ciertos accesos a los usuarios, cuando estos exploten terminales propios de una organización. De esta manera, es posible impedir el acceso a ciertos sitios de una red informática o a ciertos tipos de información a partir de terminales de una organización, actuando por medios de filtros que filtran las direcciones de los sitios, por ejemplo a nivel de una unidad muralla, o “firewall”, situada entre la red informática y el nodo de acceso explotado por los terminales para acceder a esta red informática. 25

Sin embargo, esta solución no es verdaderamente satisfactoria, en la medida en que implica una actualización permanente de las direcciones no permitidas, lo que es difícil de realizar cuando los accesos son dirigidos hacia sitios de una red que evoluciona permanentemente como es la red Internet, conociendo las posibilidades de re-enrutamiento entre sitios que permite este tipo de red. Además, el filtrado previo se efectúa únicamente en condiciones predeterminadas y en otras condiciones se mantiene sin efecto, lo que implica que éste tenga que ser reactualizado 30 regularmente para ser capaz de adaptarse a las evoluciones técnicas.

Ciertos archivos multimedia pueden ser telecargados mediante un pago, que da derechos para una utilización limitada. Es conocido identificar tales archivos multimedia por una firma, denominada firma SDMI, que permite controlar la utilización de estos archivos después de su telecarga. Un miembro de una organización puede sobrepasar sus derechos de utilización, y por tanto la responsabilidad de esta organización puede quedar comprometida. Así pues, una 35 organización incurre en riesgos cuando ésta recibe tales archivos, como consecuencia de peticiones de acceso efectuadas por mediación de los terminales que le pertenecen.

El documento US 5.987.606 describe un dispositivo de filtrado situado en el servidor de un proveedor de servicios Internet. Éste permite detectar palabras no permitidas o frases no permitidas, predeterminadas para cada cliente susceptible de conectarse a Internet a través de este proveedor de servicios. Esta solución está bien adaptada 40 para particulares, pero no está bien adaptada para una organización.

Así pues, la invención propone un procedimiento destinado a asegurar un control de acceso para y/o con respecto a usuarios que accedan a una red informática que permita intercambios de informaciones, tal como especialmente, la red Internet, por medio de terminales, por mediación de un nodo de acceso privado, compartido o propio de una organización, tal como una empresa, al cual los terminales se conectan para su acceso a la red 45 informática, a través de un servidor de acceso.

Éste consiste en un almacenamiento temporal, y en un filtrado para autorizar o bloquear la transmisión de este flujo hacia el terminal en función de criterios determinados aplicados al flujo de datos recibido, a nivel del nodo de acceso privado; éste está caracterizado porque el citado filtrado consiste en analizar una firma para permitir bloquear, al menos temporalmente, la transmisión de datos recibidos de la red con destino a un terminal de un usuario, cuando estos 50 datos incorporen una firma que señale la existencia de derechos restrictivos relativos a la explotación de los datos a los que ésta acompaña.

De acuerdo con la invención, el procedimiento prevé conservar los datos recibidos de la red informática que no son transmitidos, después de un análisis que haya conducido a una decisión de no-transmisión al usuario, para poder comparar estos datos con datos de un flujo posterior, con el fin de acelerar la toma de decisión, en caso de identidad de los datos entre flujos para un conjunto determinado de datos, sin tener que recurrir a un análisis correspondiente a aquél que había conducido a que los datos conservados no fueran transmitidos. 5

De acuerdo con una forma de puesta en práctica del procedimiento de acuerdo con la invención, está previsto que la transferencia de datos recibidos de la red informática con destino a un terminal de usuario, sea retardada temporalmente en el ámbito de medios de almacenamiento temporal, hasta la determinación de la conformidad de lo que se ha recibido con respecto a normas determinadas, antes de la transmisión al terminal, si se ha constatado la conformidad. 10

Está también previsto conservar los datos temporalmente retardados relativos a un flujo, que son almacenados en fase de determinación de conformidad, para permitir un control complementario en caso de no-conformidad, realizándose esta conservación, tanto para los datos recibidos, con detección de la no-conformidad, interrumpiéndose entonces el flujo que les transmite desde la red informática, como eventualmente para el conjunto de datos recibidos sin que sea interrumpido el flujo. 15

Está previsto igualmente conservar los datos para los cuales se ha detectado una no-conformidad en un flujo recibido y/o en el origen de estos datos, con el fin de permitir una interrupción de un flujo de datos recibido posteriormente antes del análisis completo de los datos que este flujo transmite, cuando tales datos y/o tal origen sean nuevamente detectados.

De acuerdo con la invención, el procedimiento prevé una contabilización, con fines de control, sobre la base de 20 un contenido determinado de informaciones constituido por una combinación característica de datos, cuando dicho contenido esté presente en los datos que son almacenados temporalmente después de haber sido recibidos de la red informática en el marco de uno o varios flujos destinados, cada uno, a un terminal determinado.

De acuerdo con otra forma de puesta en práctica del procedimiento de acuerdo con la invención, está previsto un análisis de firmas para permitir bloquear, al menos temporalmente, la transmisión de datos recibidos de la red con 25 destino a un terminal de un usuario, cuando estos datos incorporen una firma característica de señalización de derechos restrictivos.

Está previsto también un análisis de tipo búsqueda de identificador en el ámbito de los datos recibidos con destino a un terminal de un usuario, de manera que se autorice la transmisión de estos datos a este terminal, cuando uno o varios identificadores determinados se encuentren entre los datos recibidos que están destinados a este terminal. 30

La invención propone también una disposición destinada a asegurar un control de acceso para y/o con respecto a...

Reivindicaciones:

1. Procedimiento destinado a asegurar un control de acceso para y/o con respecto a usuarios que accedan a una red informática (3) que permita intercambios de informaciones, especialmente a la red Internet, por medio de terminales (1 o 1'), por mediación de un nodo de acceso (2) privado, compartido o propio de una organización, tal como una empresa, a la cual los terminales se conectan para su acceso a la red informática, a través de un servidor de 5 acceso (4),

que consiste en un almacenamiento temporal, y un filtrado (5) para autorizar o bloquear la transmisión de este flujo hacia el terminal en función de criterios determinados aplicados al flujo de datos recibido, a nivel del nodo de acceso privado;

caracterizado porque el citado filtrado (5) consiste en analizar una firma para permitir bloquear, al menos 10 temporalmente, la transmisión de datos recibidos de la red con destino a un terminal de un usuario, cuando estos datos incorporen una firma que señale la existencia de derechos restrictivos relativos a la explotación de los datos a los que ésta acompaña.

2. Procedimiento de acuerdo con la reivindicación 1, en el cual los datos de la red informática son almacenados temporalmente antes de ser transmitidos o no al terminal usuario, de acuerdo con los resultados de un análisis. 15

3. Procedimiento de acuerdo con la reivindicación 2, en el cual está previsto conservar los datos recibidos de la red informática que no son transmitidos, después de un análisis que haya conducido a una decisión de no-transmisión al usuario, para poder comparar estos datos con datos de un flujo posterior, con el fin de acelerar la toma de decisión, en caso de identidad de los datos entre flujos para un conjunto determinado de datos, sin tener que recurrir a un análisis correspondiente al que había conducido a que los datos conservados no fueran transmitidos. 20

4. Procedimiento de acuerdo con una de las reivindicaciones 1 ó 2, en el cual la transferencia de datos recibidos de la red informática con destino a un terminal de usuario es retardada temporalmente en el ámbito de medios de almacenamiento temporal, hasta la determinación de la conformidad de lo que se ha recibido, con respecto a normas determinadas, antes de la transmisión al terminal, si se ha constatado la conformidad.

5. Procedimiento de acuerdo con la reivindicación 4, en el cual está previsto conservar los datos temporalmente 25 retardados relativos a un flujo, que son almacenados en fase de determinación de conformidad, para permitir un control complementario en caso de no-conformidad, realizándose esta conservación tanto para los datos recibidos, con detección de la no-conformidad, interrumpiéndose entonces el flujo que les transmite desde la red informática, como eventualmente para el conjunto de datos recibidos sin que sea interrumpido el flujo.

6. Procedimiento de acuerdo con la reivindicación 4, en el cual está previsto conservar los datos para los cuales 30 se ha detectado una no-conformidad en un flujo recibido y/o en el origen de estos datos de manera que se permita una interrupción de un flujo de datos posteriormente recibido antes de un análisis completo de los datos que este flujo transmite, cuando tales datos y/o tal origen sean detectados de nuevo en un flujo posteriormente recibido.

7. Procedimiento de acuerdo con la reivindicación 1, en el cual está prevista una contabilización, con fines de control, sobre la base de un contenido determinado de informaciones constituido por una combinación característica de 35 datos, cuando este contenido se encuentre presente en los datos que son almacenados temporalmente después de haber sido recibidos de la red informática por mediación de al menos un flujo destinado a un terminal determinado.

8. Procedimiento de acuerdo con la reivindicación 2, en el cual está previsto un análisis de tipo búsqueda de identificador en el ámbito de los datos recibidos con destino a un terminal de un usuario, de manera que se autorice la transmisión de estos datos a este terminal, cuando uno o varios identificadores determinados se encuentren entre los 40 datos recibidos que están destinados a este terminal.

9. Disposición destinada a asegurar un control de acceso para y/o con respecto a usuarios que accedan a una red informática que permita intercambios de informaciones, especialmente a la red Internet, por medio de terminales, por mediación de un nodo de acceso privado, compartido o propio de una organización, tal como una empresa, a la cual los terminales se conectan para su acceso a la red informática, a través de un proveedor de servicios, que comprende 45 medios (7) para almacenar temporalmente un flujo de datos, y medios de filtrado (5) para autorizar o bloquear la transmisión de este flujo hacia un terminal en función de criterios determinados aplicados al flujo de datos recibido, a nivel del nodo de acceso privado, caracterizado porque los citados medios de filtrado (5) comprenden medios para analizar una firma y para bloquear, al menos temporalmente, la transmisión de datos recibidos de la red con destino a un terminal de un usuario, cuando estos datos incorporen una firma que señale la existencia de derechos restrictivos 50 relativos a la explotación de los datos a los que ésta acompaña.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]