Procedimiento de acondicionamiento y de control de acceso a contenidos en codificación jerárquica, procesador y emisor para dicho procedimiento.

Procedimiento de control de acceso jerárquico a un programa multimedia,

estando este programa multimediaformado por al menos k flujos elementales de información I1 a Ik, en el que k es estrictamente superior a 1, estandoestos flujos elementales de información I1 a Ik temporalmente sincronizados entre sí y jerárquicamente organizadosentre sí de la manera siguiente, de manera que corresponden a niveles de completitud ordenados de dichoprograma multimedia:

- correspondiendo el flujo elemental de información I1 al nivel de completitud más bajo y conteniendoinformación I1 de tipo vídeo o audio destinada a utilizarse por un dispositivo multimedia, tras ladesaleatorización, para hacerla directamente comprensible e inteligible para un ser humano, sin que seanecesario añadir a la misma información I2 a Ik, estando el flujo elemental de información I1 aleatorizado conuna palabra de control CW1,

- estando el flujo elemental de información Ii, para i comprendida entre 2 y k, a un nivel de completitud isuperior al nivel de completitud i-1 del flujo elemental de información Ii-1, conteniendo el flujo elemental deinformación Ii información Ii, del mismo tipo que la información Ii-1, destinada a utilizarse por el dispositivomultimedia, tras la desaleatorización, al mismo tiempo que la información I1 a Ii-1 para que la combinación dela información I1 a Ii así realizada sea directamente comprensible e inteligible para un ser humano,completando la información Ii la información Ii-1 de modo que la información I1 puede completarsegradualmente, en orden, por la información I2 y siguientes, lo que hace posible la utilización por el dispositivomultimedia del programa multimedia en k niveles diferentes de completitud, aumentando el nivel decompletitud a medida que aumenta el índice i, estando cada flujo elemental de información Ii aleatorizado conuna palabra de control CWi diferente de las palabras de control CWj, en el que j es diferente de i,

comprendiendo este procedimiento:

- recibir (100) mensajes ECMi (mensaje de control de permisos), en el que i es un número comprendidoentre 1 y k, conteniendo cada mensaje ECMi unas condiciones de acceso CAi y un primer criptograma(CWi)CEi obtenido cifrando la palabra de control CWi con una clave de explotación CEi,

- transmitir (106), al menos el mensaje ECMk, a un procesador de seguridad,

- comparar (108), por el procesador de seguridad, las condiciones de acceso CAk contenidas en el mensajeECMk, con títulos de acceso TA previamente registrados en el procesador de seguridad, y

- descifrar (114), por el procesador de seguridad, el primer criptograma (CWk)CEk contenido en el mensajeECMk con ayuda de la clave de explotación CEk, únicamente si las condiciones de acceso CAkcorresponden a los títulos de acceso TA, y, en caso contrario, interrumpir el tratamiento del mensajeECMk recibido,

caracterizado porque este procedimiento comprende:

- recibir (100) y transmitir (106) al procesador de seguridad los segundos criptogramas, (CWi)Ki para icomprendida entre 1 y k-1, obtenidos cifrando las palabras de control CW1 a CWk-1 con claves respectivas K1a Kk-1 construidas con al menos una parte del conjunto formado por la información presente en el ECMk y porla clave de explotación CEk,

- descifrar (116, 118) los segundos criptogramas (CWi)Ki únicamente si las condiciones de acceso CAkrecibidas en el mensaje ECMk corresponden a los títulos de acceso TA, y sin comparar previamente lascondiciones de acceso CAi con los títulos de acceso TA para i comprendida entre 1 y k-1, y, en casocontrario,

- prohibir (110) el descifrado de los segundos criptogramas (CWi)Ki si las condiciones de acceso CAk nocorresponden a los títulos de acceso TA.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/FR2008/051998.

Solicitante: VIACCESS.

Nacionalidad solicitante: Francia.

Dirección: LES COLLINES DE L'ARCHE TOUR OPERA C 76, ROUTE DE LA DEMI-LUNE 92057 PARIS LA DÉFENSE CEDEX FRANCIA.

Inventor/es: DUBROEUCQ,Gilles.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04N5/00 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04N TRANSMISION DE IMAGENES, p. ej. TELEVISION. › Detalles de los sistemas de televisión (Detalles de los dispositivos de análisis o sus combinaciones con la producción de la tensión de alimentación H04N 3/00).

- H04N7/24 H04N […] › H04N 7/00 Sistemas de televisión (detalles H04N 3/00, H04N 5/00; métodos y arreglos, para la codificación, decodificación, compresión o descompresión de señales de vídeo digital H04N 19/00; distribución selectiva de contenido H04N 21/00). › Sistemas para la transmisión de señales de televisión que utilizan la modulación por impulsos codificados (H04N 21/00 tiene prioridad).

PDF original: ES-2439001_T3.pdf

Fragmento de la descripción:

Procedimiento de acondicionamiento y de control de acceso a contenidos en codificación jerárquica, procesador y emisor para dicho procedimiento.

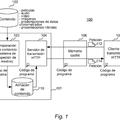

La presente invención se refiere a un procedimiento de acondicionamiento y de control de acceso a contenidos en codificación jerárquica aleatorizados, a un procesador y a un emisor para dicho procedimiento.

Un contenido en codificación jerárquica aleatorizado es un programa multimedia codificado y aleatorizado por

componentes, cuyas componentes están además organizadas jerárquicamente de manera que corresponden a niveles de completitud ordenados de dicho contenido. La noción considerada de completitud del contenido depende del contexto de aplicación del procedimiento; a continuación en la presente memoria se proporcionará una lista no limitativa de ejemplos.

Un programa multimedia codificado y aleatorizado por componentes es un flujo formado por al menos k flujos elementales de información I1 a Ik, donde k es un número entero superior o igual a dos. Normalmente, cada flujo elemental de información I1 a Ik se transporta por un canal respectivo C1 a Ck de datos. Estos flujos elementales de información I1 a Ik están temporalmente sincronizados entre sí.

En un contenido en codificación jerárquica aleatorizado, estos flujos elementales, o componentes, están además jerárquicamente organizados/organizadas entre sí de la siguiente manera:

- el flujo elemental de información I1 corresponde al nivel de completitud más bajo del contenido y contiene información I1 de tipo vídeo o audio destinada a utilizarse por un dispositivo multimedia, tras la

desaleatorización, para hacerse directamente comprensible e inteligible para un ser humano, sin que sea necesario añadir información I2 a Ik, estando el flujo elemental de información I1 aleatorizado con una palabra de control CW1,

- el flujo elemental de información Ii, para i estrictamente superior a 1, corresponde a un nivel de completitud i

superior al nivel de completitud i-1 del flujo elemental de información Ii-1, y mejorándolo directamente, conteniendo el flujo elemental de información Ii información Ii, destinada a utilizarse por el dispositivo multimedia, tras la desaleatorización, al mismo tiempo que la información I1 a Ii-1 para que la combinación de información I1 a Ii así realizada sea directamente comprensible e inteligible para un ser humano, completando la información Ii la información Ii-1 de modo que la información I1 puede completarse gradualmente, en orden,

por la información I2 y siguientes, lo que hace posible la utilización, por un dispositivo multimedia, del programa multimedia en k niveles diferentes de completitud, aumentando el nivel de completitud a medida que aumenta el índice i, estando cada flujo elemental de información Ii aleatorizado con una palabra de control CWi diferente de las palabras de control CWj, donde j es diferente de i.

Un programa multimedia puede ser una emisión de televisión, una película o cualquier otro contenido multimedia destinado a reproducirse por un dispositivo multimedia. El dispositivo multimedia es, por ejemplo, un equipo de televisión cuando el programa multimedia es una emisión de televisión o una película. Cuando el programa multimedia está compuesto únicamente por un contenido de audio, el dispositivo multimedia puede ser una simple cadena HI-FI.

Se dice que la información es directamente comprensible e inteligible para un ser humano cuando se reproduce por un dispositivo multimedia si este ser humano puede percibir y comprender la información restituida por el dispositivo multimedia sin ayuda de dispositivos electrónicos complementarios.

El solicitante conoce unos procedimientos de control de acceso a contenidos codificados y aleatorizados por componentes, pero sin relación jerárquica, que comprenden:

-la recepción de mensajes ECMi (Entitlement Control Message, mensaje de control de permisos) , conteniendo cada mensaje ECMi condiciones de acceso CAi y un primer criptograma (CWi) CEi obtenido cifrando la palabra 55 de control CWi con una clave de explotación CEi,

- la transmisión al menos del mensaje ECMk a un procesador de seguridad,

-la comparación por el procesador de seguridad de las condiciones de acceso CAk contenidas en el mensaje 60 ECMk con títulos de acceso TA previamente registrados en el procesador de seguridad, y

- el descifrado por el procesador de seguridad del primer criptograma (CWk) CEk contenido en el mensaje ECMk con ayuda de la clave de explotación CEk únicamente si las condiciones de acceso CAk corresponden a los títulos de acceso TA y, en caso contrario, la interrupción del tratamiento del mensaje ECMk recibido.

Los procedimientos conocidos también comprenden:

- la comparación de cada condición de acceso CAi, para i estrictamente inferior a k, con los títulos de acceso

TA previamente registrados en el procesador de seguridad, y 5

- el descifrado del primer criptograma (CWi) CEi contenido en el mensaje ECMi únicamente si las condiciones de acceso CAi corresponden a los títulos de acceso TA previamente registrados.

Normalmente, las claves de explotación CEi y los títulos de acceso TA se actualizan regularmente, por ejemplo mensualmente, utilizando mensajes EMMi (Entitlement Management Message, mensaje de gestión de permisos) . Para simplificar esta gestión, varias componentes pueden compartir una misma clave de explotación.

El documento de la técnica anterior WO 2004/57873 describe un aparato para tratar un flujo digital de vídeo por capas; aparato en el que pueden asociarse respectivamente ECM que comprenden palabras de control encriptadas a cada una de las capas.

A continuación en la presente memoria se utiliza la terminología clásica utilizada en el campo técnico de la difusión de programas multimedia aleatorizados hacia una multitud de receptores. Así, los términos tales como “palabra de control”, mensaje “ECM” o “EMM” no se definen con mayor detalle en la presente memoria.

Para una mejor comprensión en relación con la terminología propia de este campo técnico, puede remitirse al documento siguiente: “FUNCTIONAL MODEL OF A CONDITIONAL ACCESS SYSTEM” EBU REVIEW-TECHNICAL EUROPEAN BROADCASTING UNION. BRUSELAS, BE, n.º 266, 21 de diciembre de 1995.

Un procesador de seguridad es normalmente un calculador programable protegido. Cuando es amovible, puede presentarse en múltiples formas tales como la habitual de una tarjeta de chip, aunque también las de un dongle (seguro electrónico) , una llave USB u otros formatos más recientes de módulos amovibles de almacenamiento.

La variedad de estos soportes y el objetivo de permitirles la utilización de los mismos contenidos de manera transparente para el usuario, hacen que hoy día sea deseable minimizar la potencia de cálculo requerida para poner en práctica los procedimientos de control de acceso a contenidos codificados y aleatorizados por componentes jerárquicas.

La invención pretende satisfacer esta necesidad proponiendo un procedimiento de control de acceso a contenidos codificados y aleatorizados por componentes jerárquicas, que requiere una potencia de cálculo reducida con respecto a los procedimientos conocidos.

Presenta por tanto como objeto un procedimiento de control de acceso denominado jerárquico, que comprende:

- la recepción y la transmisión al procesador de seguridad de segundos criptogramas (CWi) Ki, para i comprendida entre 1 y k-1, obtenidos cifrando las palabras de control CW1 a CWk-i con claves respectivas K1 a Kk-1 construidas con al menos una parte del conjunto formado por la información presente en el ECMk y la clave de explotación CEk,

- el descifrado del primer criptograma (CWk) CEk y de los segundos criptogramas (CWi) Ki únicamente si las condiciones de acceso CAk recibidas en el mensaje ECMk corresponden a los títulos de acceso TA y sin comparar previamente las condiciones de acceso CAi con los títulos de acceso TA para i estrictamente inferior a k, y en caso contrario,

- la prohibición del descifrado del primer criptograma (CWk) CEk y de los segundos criptogramas (CWi) Ki para i comprendida entre 1 y k-1, si las condiciones de acceso CAk no corresponden a los títulos de acceso TA.

En el procedimiento anterior, no es necesario proceder a la comparación de las condiciones de acceso CAi con los títulos de acceso TA para todos los mensajes ECMi, donde i es estrictamente inferior a k, para poder obtener las 55 palabras de control CW1 a CWk. Dado que estas operaciones de comparación no son sistemáticamente necesarias para obtener... [Seguir leyendo]

Reivindicaciones:

1. Procedimiento de control de acceso jerárquico a un programa multimedia, estando este programa multimedia formado por al menos k flujos elementales de información I1 a Ik, en el que k es estrictamente superior a 1, estando estos flujos elementales de información I1 a Ik temporalmente sincronizados entre sí y jerárquicamente organizados entre sí de la manera siguiente, de manera que corresponden a niveles de completitud ordenados de dicho programa multimedia:

- correspondiendo el flujo elemental de información I1 al nivel de completitud más bajo y conteniendo información I1 de tipo vídeo o audio destinada a utilizarse por un dispositivo multimedia, tras la desaleatorización, para hacerla directamente comprensible e inteligible para un ser humano, sin que sea necesario añadir a la misma información I2 a Ik, estando el flujo elemental de información I1 aleatorizado con una palabra de control CW1,

- estando el flujo elemental de información Ii, para i comprendida entre 2 y k, a un nivel de completitud i superior al nivel de completitud i-1 del flujo elemental de información Ii-1, conteniendo el flujo elemental de información Ii información Ii, del mismo tipo que la información Ii-1, destinada a utilizarse por el dispositivo multimedia, tras la desaleatorización, al mismo tiempo que la información I1 a Ii-1 para que la combinación de la información I1 a Ii así realizada sea directamente comprensible e inteligible para un ser humano, completando la información Ii la información Ii-1 de modo que la información I1 puede completarse gradualmente, en orden, por la información I2 y siguientes, lo que hace posible la utilización por el dispositivo multimedia del programa multimedia en k niveles diferentes de completitud, aumentando el nivel de completitud a medida que aumenta el índice i, estando cada flujo elemental de información Ii aleatorizado con una palabra de control CWi diferente de las palabras de control CWj, en el que j es diferente de i,

comprendiendo este procedimiento:

- recibir (100) mensajes ECMi (mensaje de control de permisos) , en el que i es un número comprendido entre 1 y k, conteniendo cada mensaje ECMi unas condiciones de acceso CAi y un primer criptograma (CWi) CEi obtenido cifrando la palabra de control CWi con una clave de explotación CEi,

- transmitir (106) , al menos el mensaje ECMk, a un procesador de seguridad,

-comparar (108) , por el procesador de seguridad, las condiciones de acceso CAk contenidas en el mensaje 35 ECMk, con títulos de acceso TA previamente registrados en el procesador de seguridad, y

- descifrar (114) , por el procesador de seguridad, el primer criptograma (CWk) CEk contenido en el mensaje ECMk con ayuda de la clave de explotación CEk, únicamente si las condiciones de acceso CAk corresponden a los títulos de acceso TA, y, en caso contrario, interrumpir el tratamiento del mensaje ECMk recibido,

caracterizado porque este procedimiento comprende:

- recibir (100) y transmitir (106) al procesador de seguridad los segundos criptogramas, (CWi) Ki para i

comprendida entre 1 y k-1, obtenidos cifrando las palabras de control CW1 a CWk-1 con claves respectivas K1 a Kk-1 construidas con al menos una parte del conjunto formado por la información presente en el ECMk y por la clave de explotación CEk,

- descifrar (116, 118) los segundos criptogramas (CWi) Ki únicamente si las condiciones de acceso CAk recibidas en el mensaje ECMk corresponden a los títulos de acceso TA, y sin comparar previamente las condiciones de acceso CAi con los títulos de acceso TA para i comprendida entre 1 y k-1, y, en caso contrario,

-prohibir (110) el descifrado de los segundos criptogramas (CWi) Ki si las condiciones de acceso CAk no 55 corresponden a los títulos de acceso TA.

2. Procedimiento según la reivindicación 1, en el que el procedimiento comprende construir (116) al menos una de las claves Ki, para i comprendida entre 1 y k-1, a partir de información únicamente contenida en el mensaje ECMk, de modo que si el tratamiento del mensaje ECMk se interrumpe porque las condiciones de acceso CAk no corresponden a los títulos de acceso TA, resulta imposible el descifrado de al menos uno de los segundos criptogramas.

3. Procedimiento según la reivindicación 2, en el que el procedimiento comprende construir (116) al menos una de

las claves Ki a partir de la palabra de control CWk obtenida tras el descifrado del primer criptograma (CWk) CEk 65 únicamente cuando las condiciones de acceso CAk corresponden a los títulos de acceso TA.

4. Procedimiento según la reivindicación 3, en el que el procedimiento comprende construir (116) la clave Kk-1 a partir de la palabra de control CWk obtenida tras el descifrado del primer criptograma (CWk) CEk únicamente cuando las condiciones de acceso CAk corresponden a los títulos de acceso TA y construir (118) cada clave Ki, para i estrictamente inferior a k-1, a partir de la palabra de control CWi+1 obtenida tras el descifrado del segundo criptograma (CWi+1) Ki+1.

5. Procedimiento según la reivindicación 4, en el que cada mensaje ECMi recibido para i comprendida entre 2 y k comprende el segundo criptograma (CWi-1) Ki-1, comprendiendo el procedimiento descifrar (118) poco a poco los segundos criptogramas (CWj) Kj, para j comprendida entre k-2 y 1, contenidos respectivamente en los mensajes ECMk-1 a ECM2.

6. Procedimiento según la reivindicación 4, en el que el mensaje ECMk comprende además los segundos criptogramas (CWi) Ki para i comprendida entre 1 y k-1, comprendiendo el procedimiento para el mensaje ECMk, además del descifrado del primer criptograma (CWk) CEk, descifrar (146) poco a poco el conjunto de los segundos

criptogramas contenidos en este mensaje ECMk.

7. Procedimiento según cualquiera de las reivindicaciones anteriores, en el que cada flujo elemental de información Ii, para i estrictamente superior a 1, no contiene bastante información para ser directamente comprensible e inteligible para un ser humano cuando se reproduce solo por el dispositivo multimedia.

8. Procedimiento según cualquiera de las reivindicaciones anteriores, en el que cada flujo elemental de información I1 a Ik se transporta por medio de un canal respectivo C1 a Ck de datos.

9. Procedimiento de acondicionamiento de acceso jerárquico a un programa multimedia, estando este programa

multimedia formado por al menos k flujos elementales de información I1 a Ik, en el que k es estrictamente superior a 1, estando estos flujos elementales de información I1 a Ik temporalmente sincronizados entre sí y jerárquicamente organizados entre sí de la manera siguiente, de manera que corresponden a niveles de completitud ordenados de dicho programa multimedia:

- correspondiendo el flujo elemental de información I1 al nivel de completitud más bajo y conteniendo información I1 de tipo vídeo o audio destinada a utilizarse por un dispositivo multimedia, tras la desaleatorización, para hacerse directamente comprensible e inteligible para un ser humano, sin que sea necesario añadir a la misma información I2 a Ik,

- estando el flujo elemental de información Ii, para i comprendida entre 2 y k, a un nivel de completitud i superior al nivel de completitud i-1 del flujo elemental de información Ii-1, y mejorándolo directamente, conteniendo el flujo elemental de información Ii información Ii del mismo tipo que la información Ii-1, destinada a utilizarse por el dispositivo multimedia, tras la desaleatorización, con la información I1 a Ii-1 para que la combinación de la información I1 a Ii así realizada sea directamente comprensible e inteligible para un ser humano, completando la información Ii la información Ii-1 de modo que la información I1 puede completarse gradualmente, en orden, por la información I2 y siguientes, lo que hace posible la utilización por el dispositivo multimedia del programa multimedia en k niveles diferentes de completitud, aumentando el nivel de completitud a medida que aumenta el índice i,

comprendiendo este procedimiento:

- aleatorizar los flujos elementales de información I1 a Ik respectivamente con las palabras de control CW1 a CWk, siendo cada palabra de control CWi diferente de las palabras de control CWj, en el que j es diferente de i,

- construir y transmitir los mensajes ECMi, en el que i es un número entero comprendido entre 1 y k, conteniendo cada mensaje ECMi unas condiciones de acceso CAi y un primer criptograma (CWi) CEi obtenido cifrando la palabra de control CWi con una clave de explotación CEi,

caracterizado porque este procedimiento comprende:

- construir y transmitir los segundos criptogramas, (CWi) Ki para i comprendida entre 1 y k-1, obtenidos cifrando las mismas palabras de control CW1 a CWk-1 con las claves respectivas K1 a Kk-1 construidas con al menos una parte del conjunto formado por la información presente en el ECMk y por la clave de explotación CEk.

10. Procesador de seguridad para la puesta en práctica de un procedimiento de control de acceso jerárquico según cualquiera de las reivindicaciones 1 a 6, comprendiendo este procesador de seguridad una memoria que almacena los títulos de acceso TA previamente registrados y al menos una clave de explotación CEk, así como:

- unos medios para comparar las condiciones de acceso CAk contenidas en un mensaje ECMk recibido con títulos de acceso TA previamente registrados en la memoria de este procesador de seguridad, y

- unos medios para descifrar el primer criptograma (CWk) CEk contenido en el mensaje ECMk con ayuda de la clave de explotación CEk únicamente si las condiciones de acceso CAk corresponden a los títulos de acceso TA y, en caso contrario, para interrumpir el tratamiento del mensaje ECMk,

caracterizado porque el procesador de seguridad comprende asimismo:

- unos medios para recibir (100) los segundos criptogramas, (CWi) Ki para i comprendida entre 1 y k-1, obtenidos cifrando las palabras de control CW1 a CWk-1 con las claves respectivas K1 a Kk-1 construidas con al

menos una parte del conjunto formado por información presente en el mensaje ECMk y por la clave de explotación CEk,

- unos medios para descifrar (116, 118) los segundos criptogramas (CWi) Ki únicamente si las condiciones de acceso CAk recibidas en el mensaje ECMk corresponden a los títulos de acceso TA, y sin comparar

previamente las condiciones de acceso CAi con los títulos de acceso TA para i estrictamente inferior a k, y, en caso contrario,

- unos medios para prohibir (110) el descifrado de los segundos criptogramas (CWi) Ki si las condiciones de

acceso CAk no corresponden a los títulos de acceso TA. 20

11. Emisor de programas multimedia aleatorizados jerárquicamente, estando estos programas multimedia formados por al menos k flujos elementales de información I1 a Ik, en el que k es estrictamente superior a 1, estando estos flujos elementales de información I1 a Ik temporalmente sincronizados entre sí y jerárquicamente organizados entre sí de la manera siguiente, de manera que corresponden a niveles de completitud ordenados de dichos programas multimedia:

- correspondiendo el flujo elemental de información I1 al nivel de completitud más bajo y contiene información I1 de tipo vídeo o audio destinada a utilizarse por un dispositivo multimedia, tras la desaleatorización, para hacerla directamente comprensible e inteligible para un ser humano, sin que sea necesario añadir a la misma

información I2 a Ik, estando el flujo elemental de información I1 aleatorizado con una palabra de control CW1,

- estando el flujo elemental de información Ii, para i comprendida entre 2 y k, a un nivel de completitud i superior al nivel de completitud i-1 del flujo elemental de información Ii-1, y mejorándolo directamente, conteniendo el flujo elemental de información Ii información Ii, del mismo tipo que la información Ii-1, destinada

a utilizarse por el dispositivo multimedia, tras la desaleatorización, al mismo tiempo que la información I1 a Ii-1 para que la combinación de la información I1 a Ii así realizada sea directamente comprensible e inteligible para un ser humano, completando la información Ii la información Ii-1 de modo que la información I1 puede completarse gradualmente, en orden, por la información I2 y siguientes, lo que hace posible la utilización por el dispositivo multimedia del programa multimedia en k niveles diferentes de completitud, aumentando el nivel

de completitud a medida que aumenta el índice i, estando cada flujo elemental de información Ii aleatorizado con una palabra de control CWi diferente de las palabras de control CWj, en el que i es diferente de j, comprendiendo este emisor:

- un aleatorizador adecuado para aleatorizar los flujos elementales de información I1 a Ik respectivamente con

palabras de control CW1 a CWk, siendo cada palabra de control CWi diferente de las palabras de control CWj, en el que j es diferente de i,

- un generador de mensajes ECMi, en el que i es un número entero comprendido entre 1 y k, conteniendo cada

mensaje ECMi unas condiciones de acceso CAi y un primer criptograma (CWi) CEi obtenido cifrando la palabra 50 de control CWi con una clave de explotación CEi,

caracterizado porque este emisor es apto para construir y difundir los segundos criptogramas (CWi) Ki para i comprendida entre 1 y k-1, obtenidos cifrando las mismas palabras de control CW1 a CWk-1 con las claves respectivas K1 a Kk-1 construidas con al menos una parte del conjunto formado por la información presente en el

ECMk y por la clave de explotación CEk.

Patentes similares o relacionadas:

Procedimiento de transferencia de datos y aparato que opera insertando otro contenido en el contenido principal, del 17 de Junio de 2020, de SAMSUNG ELECTRONICS CO., LTD.: Un procedimiento de reproducción de datos multimedia, por un cliente, comprendiendo el procedimiento: solicitar y recibir un primer archivo que […]

Sincronización de flujo modificado, del 6 de Mayo de 2020, de KONINKLIJKE KPN N.V.: Método para permitir la sincronización entre destinos de al menos un primer y al menos un segundo flujo, estando asociado dicho segundo flujo con el […]

Procedimiento y aparato para la encapsulación de activos de transporte de medios del grupo de expertos en imágenes en movimiento dentro de la organización internacional de normalización de archivos de medios de base, del 6 de Mayo de 2020, de SAMSUNG ELECTRONICS CO., LTD.: Un procedimiento para transmitir datos de medios mediante una entidad emisora en un sistema de transporte de medios MMT de MPEG, comprendiendo el […]

Sistema y método para codificación y decodificación aritmética, del 29 de Abril de 2020, de NTT DOCOMO, INC.: Método de decodificación aritmética para convertir una secuencia de información compuesta por una secuencia de bits en una secuencia de eventos binarios compuesta […]

Adaptación de un flujo de datos escalables con inclusión de unas retransmisiones, del 19 de Febrero de 2020, de Orange: Un procedimiento de adaptación de un flujo de datos escalable que comprende unas primeras unidades de datos (O_Data) y que define una pluralidad […]

Transmisión de solicitud de bloque mejorada usando http cooperativa paralela y corrección de errores hacia adelante, del 30 de Octubre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para su uso en un sistema de comunicación en el que un dispositivo cliente solicita segmentos de medios desde un sistema de ingestión […]

Transmisión de solicitud de bloque mejorada usando http cooperativa paralela y corrección de errores hacia adelante, del 30 de Octubre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para su uso en un sistema de comunicación en el que un dispositivo cliente solicita segmentos de medios desde un sistema de ingestión […]

Sistema de demanda y reproducción de medios, del 23 de Octubre de 2019, de Sky CP Limited: Un receptor de medios adaptado para reproducir elementos de contenido de medios primarios y secundarios recibidos de un servidor de medios en respuesta a una […]

Procedimiento de presentación de flujos de velocidad adaptativa, del 28 de Agosto de 2019, de DISH Technologies L.L.C: Un procedimiento de presentación de flujos de velocidad adaptativa, comprendiendo el procedimiento: transmitir mediante un reproductor multimedia que opera en una […]

Procedimiento de presentación de flujos de velocidad adaptativa, del 28 de Agosto de 2019, de DISH Technologies L.L.C: Un procedimiento de presentación de flujos de velocidad adaptativa, comprendiendo el procedimiento: transmitir mediante un reproductor multimedia que opera en una […]