PORTADOR DE MEMORIA, METODO DE AUTORIZACION, LECTOR, RED Y SISTEMA DE CONTROL DE ACCESO.

Un portador de memoria (1) para control de acceso que comprende:

- un código en serie (2) solo de lectura único del portador de memoria;

- una pluralidad de registros del portador de memoria, que comprenden un registro de identificación (4) del portador de memoria y al menos un registro de identificación de contrato (6); en el que

- cada uno de los registros de identificación (4) del portador de memoria y al menos un registro de identificación de contrato (6) comprenden un código de autentificación (4a, 6a);

- el código de autentificación (4a) de dicho registro de identificación (4) del portador de memoria concuerda en un primer control con un código de seguridad del portador de memoria que se produce al encriptar con una clave de seguridad una combinación de al menos parte del único código en serie (2) solo de lectura del portador de memoria y al menos parte de dicho registro de identificación (4) del portador de memoria; y caracterizado porque:

- el código de autentificación (6a) de cada al menos un registro de identificación de contrato (6) concuerda en un segundo control con un código de seguridad de la empresa que resulta de encriptar con una clave de producto una combinación de al menos parte de dicho código de seguridad del portador de memoria y al menos parte de dicho registro de identificación de contrato (6)

Tipo: Resumen de patente/invención. Número de Solicitud: W07054563EP.

Solicitante: SERVIPARK INTERNATIONAL.

Nacionalidad solicitante: Bélgica.

Dirección: RUE DE L´EVEQUE 1,1000 BRUSSELS.

Inventor/es: DUYCK,FRANCIS, LOCATELLI,MAURIZIO, CLAEYS,JEAN.

Fecha de Publicación: .

Fecha Concesión Europea: 16 de Septiembre de 2009.

Clasificación Internacional de Patentes:

- G07C9/00B12

- G07F7/10D

Clasificación PCT:

- G07C9/00 FISICA. › G07 DISPOSITIVOS DE CONTROL. › G07C APARATOS DE CONTROL DE HORARIOS O DE ASISTENCIA; REGISTRO O INDICACION DEL FUNCIONAMIENTO DE LAS MAQUINAS; PRODUCCION DE NUMEROS AL AZAR; APARATOS PARA VOTAR O APARATOS DE LOTERIA; DISPOSICIONES, SISTEMAS O APARATOS PARA CONTROLES NO PREVISTOS EN OTRO LUGAR. › Registro individual en la entrada o en la salida.

- G07F7/10 G07 […] › G07F APARATOS ACCIONADOS POR MONEDAS O APARATOS SIMILARES (selección de monedas G07D 3/00; verificación de monedas G07D 5/00). › G07F 7/00 Mecanismos accionados por objetos diferentes de las monedas para accionar o activar aparatos de venta, de alquiler, de distribución de monedas o de papel moneda, o de devolución. › utilizada simultáneamente con una señal codificada.

Fragmento de la descripción:

Portador de memoria, método de autorización, lector, red y sistema de control de acceso.

La presente invención se refiere al campo técnico de los portadores de memoria para sistemas de control de acceso.

Previamente se conoce el uso de dichos portadores de memoria que comprenden un código en serie único solo de lectura y una pluralidad de registros que comprenden un registro de identificación del portador de memoria y al menos un registro de identificación de contrato, para el control de acceso. En particular, se han propuesto anteriormente tarjetas sin contacto, tales como CALYPSO® o MIFARE®, como un medios versátil para proporcionar control tanto lógico como físico para varias instalaciones, tales como transporte público, telecomunicaciones o instalaciones para transacciones monetarias. Una sola de dichas tarjetas puede contener información sobre una pluralidad de contratos proporcionando de este modo acceso a diferentes instalaciones Aunque dichas tarjetas ya comprenden generalmente características de seguridad incorporadas, no proporcionan por sí mismas una seguridad total ya que la estructura de la información del contrato y el método de lectura pueden dejar lagunas y puertas traseras que permitan un potencial abuso.

La patente estadounidense 5.721.781 describe un portador de memoria para control de acceso que comprende:

- - un código en serie solo de lectura único; y

- - una pluralidad de registros que comprenden un registro de identificación del portador de memoria y al menos un registro de identificación de contrato;

en el que:

- - cada uno de los registros de identificación del portador de memoria y al menos un registro de identificación de contrato comprenden un código de autentificación;

- - el código de autentificación de dicho registro de identificación del portador de memoria concuerda en un primer control con un código de seguridad del portador de memoria que se produce al encriptar con una clave de seguridad una combinación de al menos parte del único código en serie solo de lectura y al menos parte de dicho registro de identificación del portador de memoria.

El código de autentificación del registro de identificación del portador de memoria debería asegurar que la copia de los registros de un portador de memoria válido a uno en blanco no producirá otro portador de memoria válido, ya que está unido tanto al registro de identificación del portador de memoria como al código en serie de solo lectura único de cada portador de memoria a través de una encriptación opaca.

Sin embargo esta medida sola no puede evitar la copia de los registros de identificación de contrato de un portador de memoria válido en otro portador de memoria válido no produzca registros de identificación de contrato válidos en el segundo portador de memoria, o que se pueda dar la autorización para proceder con operaciones relacionadas con un contrato dado por un lector que no tenga acceso a la clave de producto específica asociada con dicho contrato.

Una técnica anterior similar también se describió en la patente estadounidense 4.816.653, en la solicitud de patente internacional WO 02/05482 y en la patente estadounidense 5.768.379.

Por lo tanto, el objetivo de la presente invención es proporcionar seguridad global en portadores de memoria para sistemas de control de acceso, en particular para al menos un registro de identificación de contrato. La invención resuelve este problema con las características de la parte de caracterización de la reivindicación 1.

El código de autentificación de al menos un registro de identificación de contrato asegura que la copia de los registros de identificación de contrato de un portador de memoria válido a otro portador de memoria válido no producirá registros de identificación de contrato válidos en el segundo portador de memoria ya que este otro código de autentificación está unido tanto al código en serie y al registro de identificación del portador de memoria como al registro de identificación del contrato específico.

Además, el código de autentificación de al menos un registro de identificación de contrato también asegura que no se puede dar autorización para proceder con operaciones relacionadas con un contrato dado por un lector que no tenga acceso a la clave de producto específica asociada con dicho contrato.

Preferiblemente, el portador de memoria de la invención comprende una tabla de localización de registros que apunta a las direcciones de memoria de al menos algunos de la pluralidad de registros. Todavía más preferiblemente, la tabla de localización de registros es dinámica, de forma que cada registro puede ser almacenado en la primera dirección de memoria disponible y dicha tabla de localización de registros comprende un código de autentificación de la tabla de localización de registros, de forma que permita el control de la integridad de los datos de dicha tabla de localización de registros.

Una tabla de localización de registros dinámica permite un procedimiento de autorización mucho más rápido, un aspecto crítico en aplicaciones tales como las tarjetas de acceso a aparcamientos de vehículos. El código de autentificación de la tabla de localización de registros asegura que este no afecta a la seguridad de la tarjeta y que los punteros a las direcciones de memoria de los registros no se pueden falsificar con él. La aplicación potencial de esta tabla de registros dinámica y segura no se limita al portador de memoria de la invención y también podría ser aplicada a otros portadores de memoria.

Preferiblemente, la pluralidad de registros también comprende otros registros tales como un registro del ciclo de vida. Esto tiene la ventaja de permitir medidas de seguridad adicionales frente a, por ejemplo, la utilización de portadores de memoria caducados o robados.

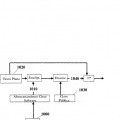

La invención también proporciona un método para usar dicho portador de memoria para la autorización de operaciones asociadas con uno de los al menos un registro de identificación de contrato de dicho portador de memoria, comprendiendo dicho método las etapas de:

- - leer el código en serie solo de lectura único del portador de memoria;

- - leer el registro de identificación del portador de memoria;

- - obtener la clave de seguridad, al menos parcialmente, a partir de una fuente externa al portador de memoria;

- - encriptar con dicha clave de seguridad una combinación de al menos parte del código en serie del portador de memoria y al menos parte de dicho registro de identificación del portador de memoria, de forma que se obtenga el código de seguridad del portador de memoria;

- - realizar un primer control comparando el código de autentificación del registro de identificación del portador de memoria con el resultado de realizar un primer cálculo predefinido con el código de seguridad del portador de memoria;

- - leer dicho uno de al menos un registro de identificación de contrato;

- - obtener la clave de producto correspondiente, al menos parcialmente a partir de una fuente externa al portador de memoria;

- - encriptar con dicha clave de producto una combinación de al menos parte del código de seguridad del portador de memoria y al menos parte de dicho uno de al menos un registro de identificación de contrato, de forma que se obtenga un código de seguridad de la empresa; y

- - realizar un segundo control comparando el código de autentificación de dicho uno de al menos un registro de identificación de contrato con el resultado de realizar un segundo cálculo predefinido con el código de seguridad de la empresa.

Preferiblemente, cuando se usa un portador de memoria que comprende una tabla de localización de registros que apunta a las direcciones de memoria de al menos algunos de la pluralidad de registros, este método también comprende la etapa de encontrar en la tabla de localización de registros las direcciones de memoria de cada registro del portador de memoria que debe ser leído. Todavía más preferiblemente, cuando se usa un portador de memoria que comprende una tabla de localización de registros dinámica con un código de autentificación de la tabla...

Reivindicaciones:

1. Un portador de memoria (1) para control de acceso que comprende:

- - un código en serie (2) solo de lectura único del portador de memoria;

- - una pluralidad de registros del portador de memoria, que comprenden un registro de identificación (4) del portador de memoria y al menos un registro de identificación de contrato (6); en el que

- - cada uno de los registros de identificación (4) del portador de memoria y al menos un registro de identificación de contrato (6) comprenden un código de autentificación (4a, 6a);

- - el código de autentificación (4a) de dicho registro de identificación (4) del portador de memoria concuerda en un primer control con un código de seguridad del portador de memoria que se produce al encriptar con una clave de seguridad una combinación de al menos parte del único código en serie (2) solo de lectura del portador de memoria y al menos parte de dicho registro de identificación (4) del portador de memoria; y

caracterizado porque:

- - el código de autentificación (6a) de cada al menos un registro de identificación de contrato (6) concuerda en un segundo control con un código de seguridad de la empresa que resulta de encriptar con una clave de producto una combinación de al menos parte de dicho código de seguridad del portador de memoria y al menos parte de dicho registro de identificación de contrato (6).

2. Un portador de memoria (1) según la reivindicación 1, que también comprende una tabla de localización de registros (3) que apunta a las direcciones de memoria de al menos algunos de la pluralidad de registros del portador de memoria.

3. Un portador de memoria (1) según la reivindicación 2, en el que dicha tabla de localización de registros (3) es dinámica, de forma que cada registro del portador de memoria puede almacenarse en la primera dirección de memoria disponible y dicha tabla de localización de registros (3) comprende un código de autentificación (3a) de la tabla de localización de registros de forma que permite un control de la integridad de los datos de dicha tabla de localización de registros (3).

4. Un portador de memoria (1) según cualquiera de las reivindicaciones anteriores, en el que la pluralidad de registros del portador de memoria también comprende al menos un registro (5) distinto del registro de identificación (4) del portador de memoria y del al menos un registro de identificación de contrato (6), tal como un registro de ciclo de vida.

5. Un portador de memoria (1) según la reivindicación 4, en el que dicho al menos un registro (5) distinto comprende un código de autentificación (5a) del registro que concuerda en un control adicional con un código de seguridad del registro que resulta de la encriptación con dicha clave de seguridad de una combinación de al menos parte de un código que contiene información de dicho código en serie (2) del portador de memoria, tal como dicho código de seguridad del portador de memoria, y al menos parte de dicho registro (5) distinto.

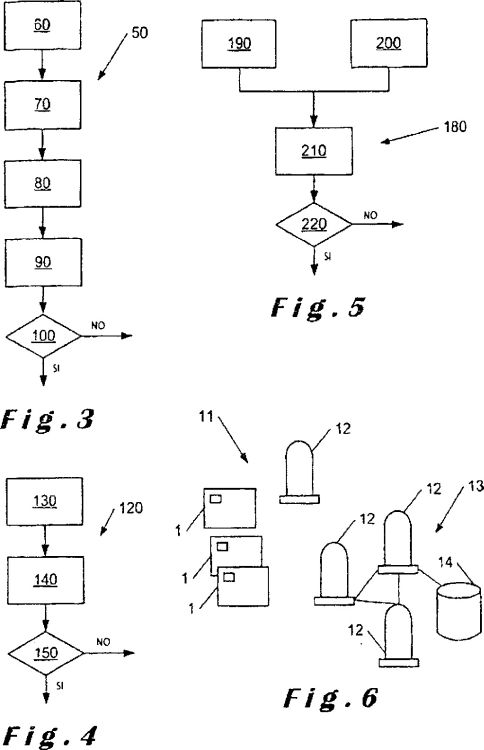

6. Método de uso del portador de memoria (1) según cualquiera de las reivindicaciones 1 a 5 para la autorización de operaciones asociadas con uno del al menos un registro de identificación de contrato (6) de dicho portador de memoria (1), comprendiendo dicho método las etapas de:

- - leer (10) el único código en serie (2) solo de lectura del portador de memoria;

- - leer (40) el registro de identificación del portador de memoria;

- - obtener (60, 70, 80) la clave de seguridad, al menos parcialmente a partir de una fuente externa al portador de memoria (1);

- - encriptar (90) con dicha clave de seguridad una combinación de al menos parte del código en serie (2) del portador de memoria y al menos parte de dicho registro de identificación (4) del portador de memoria, de forma que se obtenga el código de seguridad del portador de memoria;

- - realizar dicho primer control (100) comparando el código de autentificación (4a) del registro de identificación (4) del portador de memoria con el resultado de realizar un primer cálculo predefinido con el código de seguridad del portador de memoria;

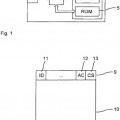

- - leer (170) dicho uno de al menos un registro de identificación de contrato (6);

- - obtener (200) la clave de producto correspondiente, al menos parcialmente a partir de una fuente externa al portador de memoria (1);

- - encriptar (210) con dicha clave de producto una combinación de al menos parte del código de seguridad del portador de memoria y al menos parte de dicho uno del al menos un registro de identificación de contrato (6), de forma que se obtenga un código de seguridad de la empresa; y

- - realizar dicho segundo control (220) comparando el código de autentificación (6a) de dicho uno de al menos un registro de identificación de contrato (6) con el resultado de realizar un segundo cálculo predefinido con el código de seguridad de la empresa.

7. Un método según la reivindicación 6 para usar un portador de memoria según las reivindicaciones 2 ó 3 que comprende también la etapa de encontrar (20) en la tabla de localización de registros (3) las direcciones de memoria de cada registro (4, 5, 6) del portador de memoria que debe ser leído.

8. Un método según la reivindicación 7 para usar un portador de memoria según la reivindicación 3 que también comprende la etapa de realizar un control (30) de integridad de los datos en la tabla de localización de registros (3).

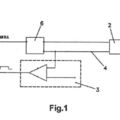

9. Un método según cualquiera de las reivindicaciones 6 a 8 para usar un portador de memoria según la reivindicación 4 que comprende también la etapa de leer (110) dicho registro (5) distinto.

10. Un método según la reivindicación 9 para usar un portador de memoria según la reivindicación 4 y en el que dicho al menos un registro (5) distinto es un registro de ciclo de vida, en el que dicho método también comprende la etapa de controlar (160) en el registro de ciclo de vida (5) si el portador de memoria (1) está actualmente activo.

11. Un método según las reivindicaciones 9 ó 10 para usar un portador de memoria según la reivindicación 5 que comprende también las etapas de:

- - encriptar (40) con dicha clave de seguridad una combinación de al menos parte de un código que contiene información de dicho código en serie (2) del portador de memoria, tal como el código de seguridad del portador de memoria, y al menos parte de dicho registro (5) distinto, de forma que se obtenga un código de seguridad del registro; y

- - realizar dicho control de redundancia adicional (150) comparando el resultado de realizar un cálculo adicional predefinido con el código de seguridad del registro con el código de autentificación (5a) de dicho registro (5) distinto.

12. Un método según cualquiera de las reivindicaciones 6 a 11, en el que una tabla de claves de seguridad contiene una pluralidad de claves de seguridad potenciales, cada una de ellas identificada individualmente por un código de desfase de clave, y la etapa de obtener la clave de seguridad comprende las etapas de:

- - realizar (70) un nuevo cálculo predefinido adicional que implica al menos parte del código en serie (2) del portador de memoria y al menos parte del registro de identificación (4) del portador de memoria para obtener un código de desfase de clave particular; y

- - extraer (80) de dicha tabla de claves de seguridad la clave de seguridad identificada por dicho código de desfase de clave particular.

13. Un método según cualquiera de las reivindicaciones 6 a 12, en el que dicho uno de al menos un registro de identificación de contrato (6) contiene un código de identificación de producto particular, y la etapa de obtener la clave del producto comprende las etapas de:

- - leer un código de identificación de producto contenido en dicho registro de identificación de contrato (6); y

- - extraer (210) de una tabla de productos que contiene una pluralidad de claves de producto potenciales, cada una de ellas identificada individualmente por un código de identificación de producto diferente, la clave de producto identificada por el código de identificación de producto contenido en dicho registro de identificación de contrato (6).

14. Un método según cualquiera de las reivindicaciones 6 a 13, en el que las operaciones asociadas con el al menos un registro de identificación de contrato (6) comprenden el acceso lógico a un sistema de información.

15. Un método según cualquiera de las reivindicaciones 6 a 14, en el que las operaciones asociadas con el al menos un registro de identificación de contrato (6) comprenden el acceso físico a un espacio cerrado que comprende, por ejemplo, un edificio seguro, un lugar para la celebración de espectáculos o al menos un espacio de aparcamiento de vehículos.

16. Un método según cualquiera de las reivindicaciones 6 a 15, en el que las operaciones asociadas con el al menos un registro de identificación de contrato (6) comprenden transacciones monetarias.

17. Un método según cualquiera de las reivindicaciones 6 a 16, en el que las operaciones asociadas con el al menos un registro de identificación de contrato (6) comprenden el acceso a servicios que comprenden, por ejemplo, servicios de transporte o de telecomunicaciones.

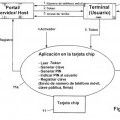

18. Un lector (12) adaptado para realizar el método de autorización según al menos una de las reivindicaciones 6 a 17, que comprende preferiblemente un medio de almacenamiento de memoria local para contener al menos parte de una de dichas claves de seguridad y/o de producto.

19. Una red (13) que comprende al menos un lector (12) según la reivindicación 18 y, conectado a dicho al menos un lector (12), al menos otro lector (12) según la reivindicación 18 y/o al menos un medio de almacenamiento de memoria remoto (14) para contener al menos parte de una de dichas claves de seguridad y/o de producto.

20. Un sistema de control de acceso (11) que comprende al menos un portador de memoria (1) según una de las reivindicaciones 1 a 5 y al menos un lector (12) según la reivindicación 18 y/o una red (13) según la reivindicación 19.

Patentes similares o relacionadas:

CERRADURA ELECTRONICA ACTUADA POR TARJETA MAGNETICA, del 25 de Febrero de 2010, de TALLERES DE ESCORIAZA, S.A.: Cerradura electrónica actuada por tarjeta magnética, que consiste en que, en conjunción con la propia cabeza lectora magnética de la cerradura […]

CERRADURA ELECTRONICA ACTUADA POR TARJETA MAGNETICA, del 25 de Febrero de 2010, de TALLERES DE ESCORIAZA, S.A.: Cerradura electrónica actuada por tarjeta magnética, que consiste en que, en conjunción con la propia cabeza lectora magnética de la cerradura […]

PROCEDIMIENTO PARA AUTENTIFICAR UN OBJETO, del 17 de Diciembre de 2009, de AUTHENTIDATE INTERNATIONAL AG: Procedimiento para autentificar un objeto, en el que a. el objeto es dotado por una entidad, que garantiza la calidad o la procedencia del objeto, de medios que contienen […]

PROCEDIMIENTO DE REPETICIÓN PARA TARJETAS INTELIGENTES, del 28 de Diciembre de 2011, de NXP B.V.: Dispositivo de recuperación, para recuperar datos de almacenamiento válidos (SD) en la memoria que presenta: - medios de almacenamiento para almacenar datos […]

PROCEDIMIENTO Y DISPOSITIVO PARA ADMINISTRAR UN DISPOSITIVO DE MEMORIA, del 22 de Noviembre de 2011, de GIESECKE & DEVRIENT GMBH: Procedimiento para administrar una memoria de datos de un soporte de datos portátil, en el que - la memoria de datos está prevista con tecnología Flash […]

SISTEMA DE IDENTIFICACION Y PAGO ELECTRONICO, del 20 de Junio de 2011, de PIERA I QUERALT, JOSEP: Sistema que comprende unas tarjetas que integran en una carcasa laminar, un procesador y una memoria con datos y códigos necesarios para la realización […]

PROCEDIMIENTO PARA EL FUNCIONAMIENTO SEGURO DE UN SOPORTE DE DATOS PORTÁTIL, del 1 de Junio de 2011, de GIESECKE & DEVRIENT GMBH: Procedimiento para el funcionamiento seguro de un soporte de datos portátil que presenta una memoria en la que están almacenadas al menos una unidad de datos […]

PROCEDIMIENTO PARA EL FUNCIONAMIENTO SEGURO DE UN SOPORTE DE DATOS PORTÁTIL, del 1 de Junio de 2011, de GIESECKE & DEVRIENT GMBH: Procedimiento para el funcionamiento seguro de un soporte de datos portátil que presenta una memoria en la que están almacenadas al menos una unidad de datos […]

PROCEDIMIENTO PARA LA PREPARACIÓN DE UNA TARJETA CHIP PARA SERVICIOS DE FIRMA ELECTRÓNICA, del 27 de Mayo de 2011, de T-MOBILE INTERNATIONAL AG: Procedimiento para la preparación de una tarjeta chip para servicios de firma electrónica en los que se intercambian informaciones entre […]

PROCEDIMIENTO PARA LA PREPARACIÓN DE UNA TARJETA CHIP PARA SERVICIOS DE FIRMA ELECTRÓNICA, del 27 de Mayo de 2011, de T-MOBILE INTERNATIONAL AG: Procedimiento para la preparación de una tarjeta chip para servicios de firma electrónica en los que se intercambian informaciones entre […]

PROCEDIMIENTO Y APARATO PARA EL ALMACENAMIENTO Y USO SEGUROS DE CLAVES CRIPTOGRÁFICAS, del 19 de Mayo de 2011, de ARCOT SYSTEMS, INC: Aparato para gestionar el acceso a un elemento de datos de control de acceso criptográficamente seguro, que comprende: a) una lógica de entrada configurada […]

PROCEDIMIENTO Y APARATO PARA EL ALMACENAMIENTO Y USO SEGUROS DE CLAVES CRIPTOGRÁFICAS, del 19 de Mayo de 2011, de ARCOT SYSTEMS, INC: Aparato para gestionar el acceso a un elemento de datos de control de acceso criptográficamente seguro, que comprende: a) una lógica de entrada configurada […]