MÓDULO DE SEGURIDAD.

Procedimiento de custodia securizada de datos, en el que se utiliza un módulo de seguridad (1) que presenta al menos una carcasa sólidamente cerrada (2) y al menos una memoria (3) para los datos (D) a custodiar,

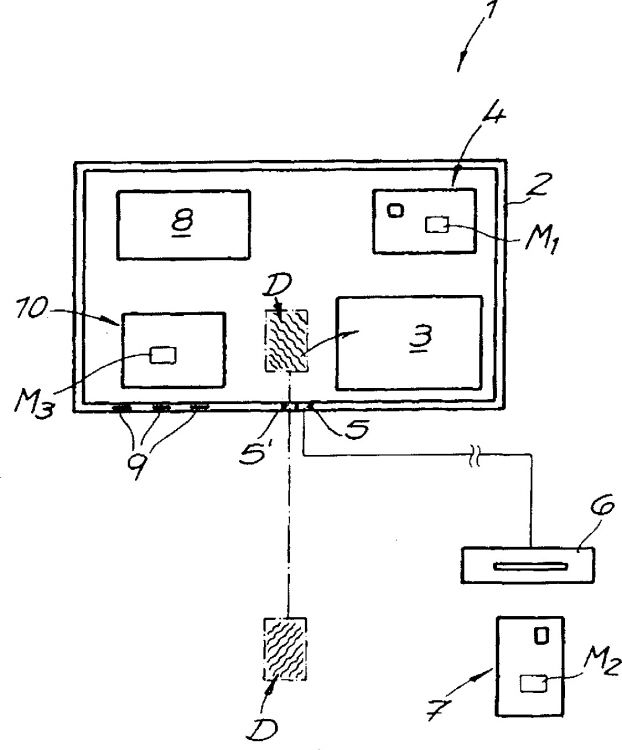

dispuesta en la carcasa (2), así como al menos una tarjeta de chip de aparato (4) fijamente instalada en la carcasa (2), en el que se conecta a una interfaz (5) dispuesta en o sobre la carcasa (2) un dispositivo lector (6) de tarjetas de chip en el que pueden enchufarse una o varias tarjetas de chip de usuario (7), en el que se ingresan datos en la memoria (3) a través de una interfaz (5') después de una comprobación de la autenticidad, integridad y/o confidencialidad de dichos datos, y a través de dicha interfaz se entregan datos (D) securizados en la memoria (3) después de la comprobación de la autorización del usuario, en el que se almacenan en la memoria (3) los datos ingresados (D) en forma codificada o securizada por medio de al menos un clave de módulo, en el que la clave del módulo está compuesta de al menos una primera clave parcial de módulo (M1) archivada en la tarjeta de chip (4) del aparato y una segunda clave parcial de módulo (M2) archivada en la tarjeta de chip (7) del usuario, en el que la carcasa (2) lleva asociados uno o varios sensores de seguridad (9) que están unidos con un controlador de seguridad (10) dispuesto en la carcasa (2), estando archivada en el controlador de seguridad (10) una tercera clave parcial de módulo (M3) y conteniendo adicionalmente la clave del módulo esta tercera clave parcial de módulo (M1, M2, M3), y en el que se detectan con los sensores de seguridad (9) una manipulación y/o un desperfecto de la carcasa y seguidamente se anula o se modifica al menos una clave parcial (M1, M2, M3) del módulo

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E08018021.

Solicitante: SECUNET SECURITY NETWORKS AKTIENGESELLSCHAFT.

Nacionalidad solicitante: Alemania.

Dirección: KRONPRINZENSTRASSE 30 45128 ESSEN ALEMANIA.

Inventor/es: MARTIUS,KAI,DR, DORNSEIFER,UWE,DIPL.-ING.

Fecha de Publicación: .

Fecha Solicitud PCT: 15 de Octubre de 2008.

Fecha Concesión Europea: 13 de Octubre de 2010.

Clasificación Internacional de Patentes:

- G06F21/00N9A

Clasificación PCT:

- G06F21/00 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

Fragmento de la descripción:

Módulo de seguridad.

La invención concierne a un procedimiento para la custodia o salvaguardia securizada de datos sensibles o confidenciales y, en consecuencia, merecedores de protección. Tales datos merecedores de protección pueden consistir especialmente también en software, firmware, claves u otros parámetros. En muy diferentes sectores técnicos y especialmente en la tecnología de la información existe la necesidad de custodiar con seguridad datos sensibles de modo que se eviten accesos no autorizados y manipulaciones no autorizadas de estos datos. En este contexto, es conocido el recurso de codificar o securizar datos merecedores de protección en formas muy diferentes. Las claves, parámetros criptográficos o funciones criptográficas empleados en este contexto representan ellos mismos datos merecedores de protección. Asimismo, es conocido el recurso de insertar en un grupo constructivo técnico, por ejemplo un ordenador, determinados programas en forma de software o bien de firmware, determinando decisivamente tales programas la funcionalidad de un grupo constructivo de esta clase, por ejemplo un ordenador. En este contexto, existe también la necesidad de proteger fiablemente tal software y/o tal firmware.

En principio, es conocido el recurso de utilizar, en relación con la autentificación o la autorización de acceso de usuarios diferentes, unas tarjetas inteligentes en forma de smart cards que pueden estar configuradas hoy en día no sólo como tarjetas puras con memoria, sino también como tarjetas de chip inteligentes que se emplean casi siempre para un almacenamiento y comprobación de un PIN. Dentro de tales tarjetas inteligentes se insertan frecuentemente incluso procedimientos de codificación para impedir un acceso no autorizado a los datos almacenados dentro de la tarjeta inteligente. Sin embargo, el espacio de memoria en tales tarjetas inteligentes es limitado y la velocidad de procesamiento es pequeña.

Se conoce por el documento US 5,623,637 una tarjeta con memoria que se puede unir con un ordenador a través de una interfaz PCMCIA. En la tarjeta con memoria está dispuesta una tarjeta inteligente con una contraseña almacenada de modo que los datos archivados en la tarjeta con memoria puedan ser recuperados por un usuario únicamente después de la entrada de una contraseña coincidente con la contraseña archivada en la tarjeta inteligente. El documento WO 00/67097 A1 concierne a un dispositivo de almacenamiento conectable a un ordenador y dotado de una memoria. Los datos de la memoria pueden estar codificados, pudiendo adquirirse la clave únicamente a través de una tarjeta inteligente. Asimismo, es conocida la división de un secreto en partes diferentes, transmitiéndose las diferentes partes a usuarios distintos. De este modo, se puede incrementar la seguridad en su conjunto (Menezes et al, Handbook of Applied Cryptography, Boca Raton, FL, CRC Press; US, 01 de Enero de 1997, página 524). Unos sensores de seguridad, que vigilan la destrucción o el deterioro de un componente y ponen a un sistema de ordenador fuera de servicio, son conocidos por Kerstin Lemke, Embedded Security: Physical Protection against Tampering Attacks, Springer Berlin Heidelberg, 28 de Marzo de 2006, páginas 207 a 217.

La invención se basa en el problema de crear un procedimiento de la clase descrita al principio que haga posible una custodia especialmente segura de datos sensibles o confidenciales incluso en mayores cantidades.

Para resolver este problema, la invención revela un procedimiento de custodia securizada de datos, en el que se utiliza un módulo de seguridad que presenta al menos una carcasa sólidamente cerrada y al menos una memoria dispuesta en la carcasa para los datos que se deben custodiar, así como al menos una tarjeta de chip de aparato fijamente instalada en la carcasa,

en el que se conecta a una interfaz dispuesta en o sobre la carcasa un aparato lector de tarjetas de chip en el que se pueden enchufar una o varias tarjetas de chip de usuario, ingresándose datos en la memoria a través de una interfaz después de la comprobación de la autenticidad, integridad y/o confidencialidad de tales datos y emitiéndose a través de dicha interfaz datos securizados en la memoria después de haber comprobado la autorización del usuario,

en el que los datos ingresados se almacenan en la memoria en forma cifrada o securizada por medio de al menos una clave de módulo,

en el que la clave de módulo está compuesta de al menos una primera clave parcial de módulo archivada en la tarjeta de chip del aparato y una segunda clave parcial de módulo archivada en la tarjeta de chip del usuario,

en el que la carcasa lleva asociados uno varios sensores de seguridad que están unidos con un controlador de seguridad dispuesto en la carcasa, estando archivada en el controlador de seguridad una tercera clave parcial de módulo y conteniendo adicionalmente la clave de módulo esta tercera clave parcial de módulo, y detectándose con los sensores de seguridad una manipulación y/o un desperfecto de la carcasa y anulándose o variándose seguidamente al menos una clave parcial de módulo.

La invención parte aquí, en primer lugar, del conocimiento de que incluso grandes cantidades de datos sensibles, como, por ejemplo, firmware, software, claves u otros parámetros, pueden securizarse en uno o varios módulos de memoria convencionales cuando un módulo de memoria de esta clase esté dispuesto dentro de una carcasa sólidamente cerrada y, además, en esta carcasa está integrada una tarjeta de chip de aparato fijamente instalada. Los datos están entonces protegidos en la memoria por medio de un secreto conocido internamente al módulo e individual del módulo, si bien en este secreto intervienen porciones tanto de la tarjeta de chip del aparato como de la tarjeta de chip del usuario, de modo que es posible un acceso solamente cuando están presentes las dos porciones. Se emplea aquí primeramente una clave de módulo que está "compuesta" de varias claves parciales o que se calcula a base de varias partes. Para fines de utilización diferentes se pueden emplear claves de módulo distintas. Es conveniente siempre que una respectiva clave de módulo sea responsable de la codificación y, en consecuencia, de la confidencialidad y, además, al menos otra clave de módulo sea responsable de la integridad. En consecuencia, una clave de módulo puede utilizarse para la codificación y la otra para el cálculo de sumas de verificación criptográficas. Las dos claves de módulo se componen aquí cada una de ellas de varias claves parciales que en parte o de forma predominante o bien completa pueden ser idénticas. En consecuencia, los datos están preferiblemente no sólo "codificados" sino, además, securizados también en su integridad. Por consiguiente, los datos están securizados en la memoria, es decir que, aparte del servicio de confidencialidad, están incluidos también el servicio de integridad y el servicio de autenticidad. En consecuencia el término de datos securizados significa preferiblemente la toma en consideración del servicio de seguridad consistente en confidencialidad, integridad y/o autenticidad mediante el empleo de fuertes procedimientos de codificación y fuertes sumas de verificación criptográficas. Tanto la memoria como la tarjeta de chip del aparato están integradas sólida e indisolublemente en la carcasa, mientras que la tarjeta de chip del usuario se conecta directa o indirectamente al módulo de seguridad para obtener un acceso autorizado. Dispuesto en la carcasa o integrado en la carcasa significa en el marco de la invención dispuesto en el recinto interior circundado por la carcasa. Para la conexión de la tarjeta de chip del usuario, en donde los datos ingresados están codificados por medio de al menos una clave de módulo (criptográfica) y, eventualmente securizados en su integridad, están almacenados o securizados en la memoria, y de un respectivo lector de tarjetas correspondiente, y para la transmisión de los datos, están presentes una o varias interfaces. En este caso, pueden estar presentes varias interfaces separadas para, por un lado, la tarjeta de chip o el dispositivo lector de tarjetas de chip y, por otro lado, para los datos que se deben transmitir. Sin embargo, estas varias interfaces pueden estar agrupadas en una única unión de enchufado o similares. No obstante, las funciones pueden ser asumidas también por una única interfaz (basada en hardware). Se caracteriza por una seguridad especialmente alta una forma de realización según la invención en la que la carcasa lleva asociados uno...

Reivindicaciones:

1. Procedimiento de custodia securizada de datos, en el que se utiliza un módulo de seguridad (1) que presenta al menos una carcasa sólidamente cerrada (2) y al menos una memoria (3) para los datos (D) a custodiar, dispuesta en la carcasa (2), así como al menos una tarjeta de chip de aparato (4) fijamente instalada en la carcasa (2),

en el que se conecta a una interfaz (5) dispuesta en o sobre la carcasa (2) un dispositivo lector (6) de tarjetas de chip en el que pueden enchufarse una o varias tarjetas de chip de usuario (7),

en el que se ingresan datos en la memoria (3) a través de una interfaz (5') después de una comprobación de la autenticidad, integridad y/o confidencialidad de dichos datos, y a través de dicha interfaz se entregan datos (D) securizados en la memoria (3) después de la comprobación de la autorización del usuario,

en el que se almacenan en la memoria (3) los datos ingresados (D) en forma codificada o securizada por medio de al menos un clave de módulo,

en el que la clave del módulo está compuesta de al menos una primera clave parcial de módulo (M1) archivada en la tarjeta de chip (4) del aparato y una segunda clave parcial de módulo (M2) archivada en la tarjeta de chip (7) del usuario,

en el que la carcasa (2) lleva asociados uno o varios sensores de seguridad (9) que están unidos con un controlador de seguridad (10) dispuesto en la carcasa (2), estando archivada en el controlador de seguridad (10) una tercera clave parcial de módulo (M3) y conteniendo adicionalmente la clave del módulo esta tercera clave parcial de módulo (M1, M2, M3), y

en el que se detectan con los sensores de seguridad (9) una manipulación y/o un desperfecto de la carcasa y seguidamente se anula o se modifica al menos una clave parcial (M1, M2, M3) del módulo.

2. Procedimiento según la reivindicación 1, en el que se anula o modifica la tercera clave parcial (M3) del módulo al detectarse una manipulación y/o un desperfecto de la carcasa (2).

3. Procedimiento según cualquiera de las reivindicaciones 1 ó 2, en el que está archivado en el controlador de seguridad (10) un procedimiento de evaluación con el cual se realiza una comprobación y evaluación permanentes y duraderas de las señales de los sensores de seguridad (9).

4. Procedimiento según cualquiera de las reivindicaciones 1 a 3, en el que está fijamente instalada en la carcasa (2) una alimentación de corriente interna (8), por ejemplo una batería y/o un acumulador recargable.

5. Procedimiento según cualquiera de las reivindicaciones 1 a 4, en el que las tarjetas de chip (7) de los usuarios están securizadas por medio de un PIN de usuario.

6. Procedimiento según cualquiera de las reivindicaciones 1 a 5, en el que, para ingresar los datos en el módulo de seguridad, se codifican éstos primeramente fuera del módulo por medio de al menos una clave de transporte y eventualmente se les provee de una firma,

en el que se transmiten seguidamente los datos al módulo y se les descodifica y verifica en el módulo por medio de la clave de transporte archivada de forma securizada en el módulo o temporalmente calculada, y

en el que se codifican o securizan los datos descodificados al mismo tiempo o en un momento posterior por medio de la clave de módulo archivada en el módulo o temporalmente calculada y se archivan en la memoria estos datos codificados o securizados.

7. Procedimiento según cualquiera de las reivindicaciones 1 a 6, en el que, para la entrega de datos desde el módulo de seguridad, se identifica un usuario frente al módulo de seguridad por medio de una tarjeta de chip de usuario, descodificándose y emitiéndose los datos o una parte de los datos en función de la autorización de acceso del respectivo usuario, y

en el que se descodifican los datos por medio de la clave del módulo, la cual se compone de al menos la primera clave parcial del módulo y la segunda clave parcial del módulo, así como adicionalmente la tercera clave parcial del módulo.

Patentes similares o relacionadas:

Dispositivo con lector de huella digital para acceso en entornos seguros, del 3 de Junio de 2011, de URIOS RODRIGUEZ, JORGE MORENO HERVAS, IVAN: Dispositivo con lector de huella digital para acceso en entornos seguros.Un dispositivo USB con lector de huella digital para acceso en entornos seguros caracterizado porque […]

Dispositivo con lector de huella digital para acceso en entornos seguros, del 3 de Junio de 2011, de URIOS RODRIGUEZ, JORGE MORENO HERVAS, IVAN: Dispositivo con lector de huella digital para acceso en entornos seguros.Un dispositivo USB con lector de huella digital para acceso en entornos seguros caracterizado porque […]

SISTEMA PARA SERVICIO DE FOTOGRAFÍA EN RED, del 25 de Enero de 2011, de FUJIFILM CORPORATION: EN UN SERVICIO FOTOGRAFICO DE RED, QUE PROPORCIONA UN SERVICIO FOTOGRAFICO DIGITAL POR UNA RED, SE REDUCE LA CARGA DE TRABAJO DE UN USUARIO QUE DEBE INTRODUCIR […]

SISTEMA PARA SERVICIO DE FOTOGRAFÍA EN RED, del 25 de Enero de 2011, de FUJIFILM CORPORATION: EN UN SERVICIO FOTOGRAFICO DE RED, QUE PROPORCIONA UN SERVICIO FOTOGRAFICO DIGITAL POR UNA RED, SE REDUCE LA CARGA DE TRABAJO DE UN USUARIO QUE DEBE INTRODUCIR […]

Funcionamiento de red de frecuencia única (SFN) para mejoras de cobertura de comunicaciones de tipo máquina (MTC), del 17 de Junio de 2020, de QUALCOMM INCORPORATED: Un procedimiento para comunicaciones de tipo máquina, MTC, inalámbricas realizado por un dispositivo remoto caracterizado por: detectar […]

Método y aparato de procesamiento de servicio, del 3 de Junio de 2020, de Advanced New Technologies Co., Ltd: Un método para el procesamiento de servicios, el método que comprende: después de recibir una solicitud de procesamiento de servicios de un usuario, […]

Dispositivo de a bordo para un vehículo, del 20 de Mayo de 2020, de AUTOSTRADE TECH S.p.A: Dispositivo de a bordo (100, 100', 100") para un vehículo, siendo adecuado dicho dispositivo de a bordo (100, 100', 100") para su uso en un sistema […]

Método para detectar software clonado, del 29 de Abril de 2020, de NAGRAVISION S.A.: Método para detectar un software clonado para ser usado en una unidad de usuario cliente que se comunica con un servidor para solicitar un servicio enviando una solicitud […]

Dispositivo multimedia y procedimiento de transmisión de datos por un dispositivo multimedia, del 18 de Marzo de 2020, de FM Marketing GmbH: Un dispositivo multimedia con un control remoto , que comprende: - un primer microprocesador , - un primer dispositivo de hardware para identificar el control […]

Proceso para asegurar la comunicación de un archivo digital a través de una red de comunicación, del 26 de Febrero de 2020, de AMADEUS S.A.S.: Proceso para comunicar un archivo digital (D1) desde un servidor a un Sistema de Manejo de Información (IHS), comprendiendo el IHS un conjunto […]