METODO DE VERIFICACION DE UN DISPOSITIVO DE DESTINO CONECTADO CON UN DISPOSITIVO PRINCIPAL.

Método de verificación de un dispositivo de destino conectado a un dispositivo principal,

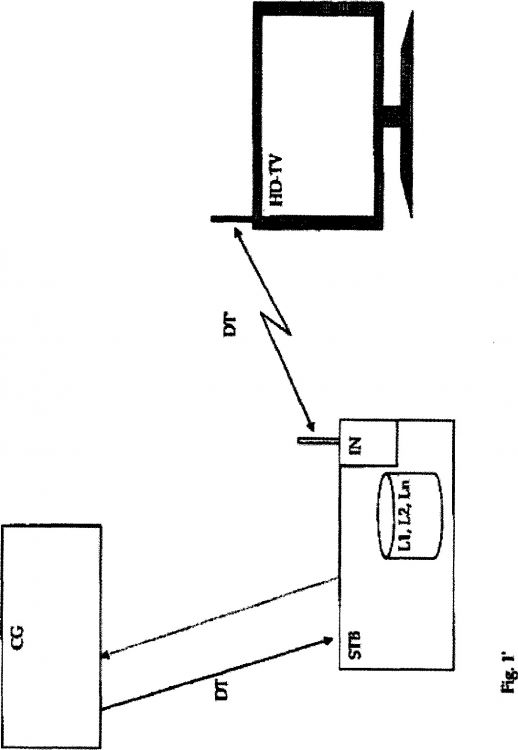

este dispositivo de destino comprendiendo medios para recibir un contenido transmitido por un centro de difusión a través de un flujo de datos, donde el dispositivo principal y el dispositivo de destino se autentican por el intercambio de un certificado comprendiendo al menos un identificador de certificado, este método comprendiendo las etapas siguientes de:

a. transmisión por teledifusión de al menos una mesa de verificación de dispositivos de destino conteniendo una lista de identificador de certificado,

b. almacenamiento de esta lista en el dispositivo principal,

c. extracción de una indicación de verificación asociada al contenido, esta indicación comprendiendo la activación o la desactivación de la verificación del dispositivo de destino,

d. si la indicación de verificación comprende la activación de la verificación, verificación del certificado del dispositivo de destino por el dispositivo principal, utilización de al menos una lista almacenada en el dispositivo principal para autorizar o prohibir el intercambio de datos con dicho dispositivo de destino

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2006/066326.

Solicitante: NAGRAVISION SA.

Nacionalidad solicitante: Suiza.

Dirección: 22, ROUTE DE GENEVE,1033 CHESEAUX-SUR-LAUSANNE.

Inventor/es: LE BUHAN,CORINNE, ZHAO,YISHAN.

Fecha de Publicación: .

Fecha Concesión Europea: 14 de Abril de 2010.

Clasificación PCT:

- H04N7/16 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04N TRANSMISION DE IMAGENES, p. ej. TELEVISION. › H04N 7/00 Sistemas de televisión (detalles H04N 3/00, H04N 5/00; métodos y arreglos, para la codificación, decodificación, compresión o descompresión de señales de vídeo digital H04N 19/00; distribución selectiva de contenido H04N 21/00). › Sistemas de secreto analógicos; Sistemas de pago previo analógico.

Fragmento de la descripción:

Método de verificación de un dispositivo de destino conectado con un dispositivo principal.

Introducción

La presente invención se refiere al ámbito de la protección de datos numéricos, en particular de datos de tipo audio/vídeo teledifundidos.

Estado de la técnica

El intercambio de datos tales como flujos de vídeo entre dispositivos de tratamiento digital requiere la disposición de tecnologías que permiten prevenir el pirateo de estos datos durante el acceso y su transferencia a redes abiertas, tales como las redes domésticas. De este modo, con la llegada de los televisores digitales, existen actualmente lectores DVD que incluyen una salida digital hacia estos televisores. De forma adecuada, cabe pensar que la mejor protección anticopia en el propio DVD no tiene ningún sentido si sólo se necesita recuperar las informaciones que salen del lector.

Por lo que se han especificado soluciones como DTCP, HDCP, SmartRight, o SVP, para la protección de los datos transmitidos en el seno de una red doméstica mediante la adición de una encriptación de los datos que salen por dicho equipo. Esta encriptación se realiza por medio de algoritmos de cifrado llamados simétricos, que requieren mecanismos confidenciales para el establecimiento de claves correspondientes que deben ser conocidas por el aparato emisor y por el aparato receptor de datos, mientras se renuevan regularmente dichas claves para mantener su confidencialidad. Según un enfoque aceptado, cada dispositivo incluye en sus medios de comunicación, un certificado que contiene una clave privada y una clave pública que permiten el establecimiento de un canal autenticado protegido (SAC - Secure Autenticated Channel). Estos certificados contienen un número de identificación y corresponden habitualmente a la norma X.509.

Paralelamente, el certificado se utiliza para una autenticación mutua o del receptor según unos mecanismos de verificación conocidos.

La experiencia pasada ha mostrado como una sistema concebido correctamente al principio puede volverse obsoleto rápidamente si no es capaz de adaptarse a los ataques exteriores. Toda la seguridad de las soluciones en base a un intercambio de certificados, también conocidos con la denominación general PKI (Public Key Infrastructure - Infraestructura de clave pública), se apoya sobre la renovación regular de los certificados, la cual se aplica difícilmente en caso de aparatos gran público, o bien sobre la revocación de los certificados cuya seguridad ha sido comprometida, por ejemplo en el caso de un aparato cuyos secretos (en particular la clave privada) se han extraído por pirateo y se han reproducido a gran escala (clonación del aparato, por ejemplo en forma de software falsificado).

Por esta razón, la tendencia consiste en añadir a los DVD una lista de revocación de dispositivos cuyos certificados no cumplen con las normas de seguridad. Previamente a la difusión de dicho DVD, una verificación se ejecuta con el fin de verificar si se autoriza al lector a acceder a los contenidos y si se el dispositivo conectado al lector no tiene acceso a la recepción. Esta verificación se realiza gracias a una lista de certificados revocados (lista negativa, denominada lista negra). En el ámbito de la teledifusión, un principio similar se puede aplicar, es decir la difusión de una lista de revocación y un proceso de verificación del receptor y dispositivos conectados con este receptor cuando estos últimos solicitan la recepción de los datos recibidos por el receptor. Sin embargo, este enfoque plantea diferentes problemas técnicos y comerciales debido a las diferencias, en términos de restricciones técnicas, entre las aplicaciones de teledifusión y la distribución de contenido en soportes preempaquetados tales como los DVD.

El documento WO03/105437 describe un método de verificación del emparejamiento entre dos terminales. Esta verificación se basa en un intercambio de información entre el terminal principal y el terminal secundario, y autorizar así el funcionamiento normal del terminal secundario únicamente cuando este último se empareja con el terminal principal.

El documento EP 1 492 347 describe un sistema destinado a asegurar que los terminales de un mismo usuario se encuentran en un lugar cercano. Para ello, cada uno de los terminales se conecta a un módulo de seguridad e incluye unos medios de activación/desactivación del funcionamiento asociado a un contador. Para reiniciar el contador y así permitir el funcionamiento del terminal secundario, se debe insertar el módulo de seguridad de un terminal principal en el terminal secundario.

El documento US 2003/0097563 describe un sistema para prohibir el uso de un terminal secundario adquirido como complemento del terminal principal, una vez que el terminal secundario ha dejado la proximidad del terminal principal. Esto se realiza gracias a un diálogo entre los dos terminales, diálogo que se realiza de forma encriptada.

El documento EP 1 292 142 describe también un sistema para garantizar que el abonado que posee varios receptores sólo pueda utilizarlos fuera de la proximidad de un receptor principal. Este objetivo es alcanzado por un módulo de enlace encargado de personalizar la señal audio/vídeo con el fin de que sólo los receptores autorizados puedan acceder a este contenido.

El documento US 2004/0117834 describe un dispositivo y un método para comunicar en una red de comunicación. El dispositivo de acoplamiento atribuye una dirección a un primer dispositivo y le comunica esta dirección. Esta dirección se transmite también a un servidor de comunicación acoplado a la red de comunicación. Esta dirección de este primer dispositivo se puede transmitir a un segundo dispositivo para que pueda así comunicar con el primer dispositivo a través de la red de comunicación.

El documento EP 1 429 561 describe la posibilidad de intercambiar contenidos multimedia a través de una red entre dos unidades de almacenamiento conectadas a unos televisores, las cuales unidades están conectadas cada una a su red. Un servidor se conecta a cada una de las redes y se encarga de organizar la transferencia entre las dos unidades de almacenamiento, gracias a su conocimiento de las direcciones de cada una de las unidades en su red respectiva. El servidor puede controlar protocolos diferentes para las dos unidades e interactúa con cada una según su protocolo.

El documento WO 2003/056823 en sí describe un método de verificación de identificadores por un receptor. El contenido recibido por el receptor comprende un índice que describe la lista de revocación que se debe utilizar para autenticar el receptor, la cual lista está almacenada en dicho receptor. Este último puede verificar así si dispone de la lista más actualizada y en caso negativo, podrá descargar la lista más reciente.

Breve descripción de la invención

El objetivo de la presente invención es proponer diferentes métodos de distribución y de gestión de las listas de revocación asociadas con las normas de protección anticopia, con el fin de facilitar su tratamiento en un ambiente de difusión al mismo tiempo que se garantiza la protección contra el pirateo del equipo de recepción y de los equipos conectados con este receptor de difusión en el seno de una red doméstica.

Este objetivo se alcanza por un método de verificación de un dispositivo de destino conectado a un dispositivo principal, dispositivo de destino que dispone de medios para recibir un contenido transmitido por un centro de difusión a través de un flujo de datos, el dispositivo principal y el dispositivo de destino se autentican por el intercambio de un certificado comprendiendo al menos un identificador de certificado, este método comprendiendo las siguientes etapas de:

Reivindicaciones:

1. Método de verificación de un dispositivo de destino conectado a un dispositivo principal, este dispositivo de destino comprendiendo medios para recibir un contenido transmitido por un centro de difusión a través de un flujo de datos, donde el dispositivo principal y el dispositivo de destino se autentican por el intercambio de un certificado comprendiendo al menos un identificador de certificado, este método comprendiendo las etapas siguientes de:

2. Método de verificación según la reivindicación 1, caracterizado por el hecho de que la lista es denominada positiva y comprende los identificadores de certificados autorizados a realizar un intercambio de datos entre el dispositivo principal y el dispositivo de destino.

3. Método de verificación según la reivindicación 1, caracterizado por el hecho de que la lista es denominada negativa y comprende los identificadores de certificados a los que se ha prohibido un intercambio de datos entre el dispositivo principal y el dispositivo de destino.

4. Método de verificación según una de las reivindicaciones 1 a 3, caracterizado por el hecho de que la indicación de verificación está contenida en los datos de descripción del contenido.

5. Método de verificación según la reivindicación 4, caracterizado por el hecho de que estos datos de descripción del contenido se transmiten en la tabla de asignación de programa (PMT).

6. Método de verificación según la reivindicación 4, caracterizado por el hecho de que estos datos de descripción del contenido se transmiten en las informaciones (EITp/f) sobre el contenido corriente y siguiente en un canal.

7. Método de verificación según una de las reivindicaciones 1 a 3, caracterizado por el hecho de que la indicación de verificación está contenida en un mensaje de control (ECM) conteniendo una clave de descifrado de dicho contenido.

8. Método de verificación según una de las reivindicaciones 1 a 7, caracterizado por el hecho de que el flujo de datos incluye una pluralidad de listas de verificación y por el hecho de que la indicación de verificación asociada a dicho contenido indica la lista de verificación que se debe de utilizar.

9. Método de verificación según la reivindicación 2, caracterizado por el hecho de que la lista denominada positiva es única con respecto al dispositivo principal.

10. Método de verificación según la reivindicación 9, caracterizado por el hecho de que la lista denominada positiva es única con respecto al dispositivo principal y comprende el conjunto de los dispositivos de destino identificados por el centro de teledifusión que forman parte de una red domestica conectada a dicho dispositivo principal.

11. Método de verificación según la reivindicación 10, caracterizado por el hecho de que los identificadores en la lista denominada positiva única con respecto al dispositivo principal es verificada por el centro de difusión previamente a su difusión para excluir de ésta los identificadores señalados por una lista negativa global conocida por este último.

12. Método de verificación según la reivindicación 10, caracterizado por el hecho de que el identificador del certificado del dispositivo de destino es efectuado según las siguientes etapas de:

13. Método de verificación según la reivindicación 12, caracterizado por el hecho de que el identificador material se transmite al centro de difusión por el poseedor del dispositivo principal a través de la vía de retorno de este último.

14. Método de verificación según la reivindicación 12, caracterizado por el hecho de que el identificador de certificado se transmite al centro de difusión por el poseedor del dispositivo principal por teléfono o por mensaje corto (SMS).

15. Método de verificación según las reivindicaciones 9 a 11, caracterizado por el hecho de que la lista denominada positiva única con respecto al dispositivo principal se transmite a este último a través de uno o varios mensajes personales (EMM) en el flujo de datos.

16. Método de verificación según las reivindicaciones 9 a 11, caracterizado por el hecho de que la lista denominada positiva única con respecto al dispositivo principal se transmite a este último por un medio de comunicación unidireccional.

17. Método de verificación según una de las reivindicaciones precedentes, caracterizado por el hecho de que el dispositivo de destino es un dispositivo de visualización, un ordenador, una unidad de almacenamiento o un servidor de red.

Patentes similares o relacionadas:

Procedimiento y aparato para transmitir datos de difusión multimedia en sistema de comunicación inalámbrica, del 29 de Abril de 2020, de SAMSUNG ELECTRONICS CO., LTD.: Un procedimiento por una estación base en un sistema de comunicación inalámbrica, comprendiendo el procedimiento: recibir, de un nodo de red de núcleo, una pluralidad de unidades […]

Sistemas y métodos para el rastreo de episodios en un entorno de medios interactivos, del 23 de Marzo de 2020, de ZÜND SYSTEMTECHNIK AG: Un método para presentar contenido de medios a un usuario en un equipo de usuario , donde el método incluye: recibir una […]

Aparato de recepción, método de recepción, aparato de difusión, método de difusión, programa y sistema de control de aplicación de enclavamiento, del 5 de Febrero de 2020, de SONY CORPORATION: Un dispositivo de recepción que recibe contenido emitido a través de una red de difusión , comprendiendo el dispositivo: una unidad de ejecución […]

Sistemas y procedimientos para proporcionar almacenamiento de datos en servidores de un sistema de entrega de medios bajo demanda, del 22 de Enero de 2020, de Rovi Guides, Inc: Un procedimiento para su uso en un sistema de guía interactivo que proporciona a los usuarios acceso a programas, comprendiendo el procedimiento: generar, […]

Procedimiento para modificar una interfaz de usuario de un aparato de electrónica de consumo, aparato de electrónica de consumo correspondiente, del 28 de Mayo de 2019, de THOMSON LICENSING: Un procedimiento para monitorizar una interfaz de usuario de un aparato de electrónica de consumo, controlando dicha interfaz de usuario una interacción […]

Método de establecimiento de grupos seguros de contactos de confianza con derechos de acceso en un sistema de comunicación segura, del 8 de Mayo de 2019, de Cellcrypt Inc: Un método de establecimiento de grupos seguros de contactos de confianza con derechos de acceso en un sistema de comunicación segura, que comprende las etapas […]

Método de actualización de datos de seguridad en un módulo de seguridad y módulo de seguridad para la ejecución de este método, del 1 de Mayo de 2019, de NAGRAVISION S.A.: Método de actualización de datos de seguridad en un módulo de seguridad por un centro de gestión, en el cual los datos de seguridad comprenden […]

Método, dispositivo y sistema de restablecimiento de programa, del 25 de Abril de 2019, de HUAWEI DEVICE CO., LTD: Un método para restablecer un programa, que comprende: obtener 202 programas asociados con un programa restablecido activado, de acuerdo con el programa […]