Método, sistema de red informática y portal informático para identificar y controlar un tráfico no solicitado.

Un método para identificar y controlar un tráfico no solicitado en un sistema de red informática (10),

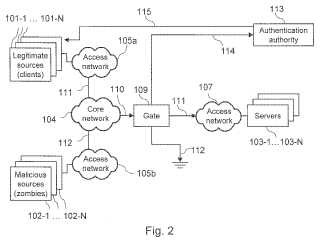

quecomprende al menos una primera red de acceso (105, 105a, 105b) que conecta al menos una fuente (101-1 a 101-N; 102-1 a 102-5 N) a una red central (104) y al menos una segunda red de acceso (107) que conecta al menos undestino (103-1 a 103-N) a dicha red central(104),en donde dicho método comprende las etapas:

- dirigir unidades de tráfico direccionadas a al menos un destino (103-1) a partir de la al menos una fuente (101-1)hacia el portal informático (109) que está interconectado entre la red central (104) y la segunda red de acceso(107);

- verificar cada unidad de tráfico en el portal informático (109) para determinar si la unidad de tráfico ha sidomarcada como siendo válida o no;

- identificar cada unidad de tráfico (112) como estando no solicitada si ha sido marcada como no válida o si no hasido marcada en absoluto;

- controlar el flujo de cada unidad de tráfico (112) que ha sido identificado como no solicitado en respuesta al porlo menos un parámetro del sistema predeterminado, caracterizado por cuanto que

- un mensaje de permiso se genera y transmite a la por lo menos una fuente (101-1);

- las unidades de tráfico, que han de enviarse, son marcadas en la fuente utilizando información procedente delmensaje de permiso e

- información que se relaciona con el mensaje de permiso se memoriza en el portal informático (104) para permitiral portal informático verificar unidades de tráfico, en donde

el mensaje de permiso incluye una clave de etiquetado utilizada para marcar unidades de tráfico que han deenviarse en la fuente y en donde el mensaje de permiso se transmite bajo la forma de una prueba que ha deresolverse por la por lo menos una fuente para obtener la clave de etiquetado, en donde solamente se resuelve laprueba en la fuente con una interacción de un usuario humano.

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E06007693.

Solicitante: DEUTSCHE TELEKOM AG.

Nacionalidad solicitante: Alemania.

Dirección: FRIEDRICH-EBERT-ALLEE 140 53113 BONN ALEMANIA.

Inventor/es: KUHN, ULRICH, KARRER,ROGER DR.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F21/55 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › G06F 21/00 Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas. › La detección de intrusiones locales o la aplicación de contramedidas.

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

PDF original: ES-2430992_T3.pdf

Fragmento de la descripción:

Método, sistema de red informática y portal informático para identificar y controlar un tráfico no solicitado.

CAMPO TÉCNICO

La presente invención se refiere a un método para identificar y controlar un tráfico no solicitado en un sistema de red informática, que comprende redes de acceso para conectar fuentes y destinos, respectivamente, a una red central, tal como Internet. La presente invención se refiere, además, a un sistema de red informática y a un portal informático adaptado para poner en práctica un método para identificar y controlar un tráfico no solicitado.

ANTECEDENTES DE LA INVENCIÓN

El diseño abierto de Internet ha sido un factor clave para su crecimiento y éxito. Sin embargo, la capacidad para enviar algo a cualquier destinatario en cualquier momento, ha demostrado tener graves inconvenientes. La falta de funciones de autenticación y de seguridad es, cada vez más, explotada para inyectar un tráfico no solicitado en la red, dando lugar a la presencia de gusanos informáticos y virus incontrolados y a ataques devastadores de los denominados Ataques Distribuidos de Denegación de Servicio (DDoS) .

Virus y los denominados gusanos informáticos se ha demostrado que ocluyen partes completas de la red Internet dando lugar a un tráfico congestionado. Además, pueden transmitir códigos que modifican o destruyen sistemas finales infectados hasta una pérdida completa de datos o la captura ilegal de datos privados.

Los ataques de DDoS tienen, como objetivo, sobrecargar un recurso, de modo que a los usuarios legítimos se les deniegue el acceso al recurso. Los objetivos de los DDoS bien conocidos incluyen, sin limitación, a los servidores Web y a los Centros de Datos de Internet.

El daño operativo causado por un tráfico no solicitado ha aumentado rápidamente en los últimos años y su perjuicio es superior a miles de millones de dólares.

Existen ya métodos que tienen, como objetivo, proteger los sistemas o servicios finales contra un tráfico no solicitado tales como los Ataques de Denegación de Servicio, gusanos informáticos o virus.

La presente invención tiene como objetivo proteger los recursos de redes En particular, las redes de acceso, que tienen una capacidad notablemente más baja que la red central, deben protegerse contra un tráfico no solicitado. Dicha protección incluye la prevención de numerosos ataques con tráfico no solicitado (DDoS) , de tal modo que el tráfico legítimo ya no sea capaz de alcanzar su destino debido a una capacidad de red excesiva, así como la pronta prevención de un tráfico no solicitado (malicioso o infeccioso) que se dispersa en la red central para infectar operativamente a otros sistemas.

Un método conocido está basado en métodos estadísticos tales como, a modo de ejemplo, los dados a conocer por

Y. Kim et al. en el documento "Packetscore: control de sobrecarga, basado en estadísticas, contra los ataques distribuidos de denegación de servicio", Proceedings of IEEE INFOCOM'04, Hong Kong, Marzo 2004.

Los métodos estadísticos no requieren ninguna interacción del usuario que podría perturbar al usuario. Sin embargo, la sofisticación, cada vez mayor, de los ataques, tal como imitar ataques como congestiones instantáneas o ataque con modelos de tráfico específicos, lo que hace notablemente más difícil resolver el problema operativo del tráfico no solicitado por métodos estadísticos.

Otros procedimientos se dan a conocer por S. Savage et al. en el documento "Soporte de red para el seguimiento de direcciones IP", IEEE/ACM Transactions on Networking, 9 (3) :226-237, Junio 2001 y A. Yaar et al. "Un filtro del flujo de Internet sin estados para mitigar los ataques de invasión informática de DDoS; Proceedings of the IEEE Symposium on Security y Privacy, Oakland, CA, Mayo 2004. En estos procedimientos, la totalidad o al menos un gran número de routers a lo largo de una ruta de comunicación, dentro de una red, participan en la defensa de los 55 sistemas finales contra los ataques de DDoS. En la práctica, dichas soluciones son lentas en su desarrollo puesto que requieren cambios por múltiples proveedores o incluso soporte desde routers en la red.

Otra solución es la dada a conocer por X. Yang et al. en el documento "Una arquitectura de red limitadora de los ataques de DoS", ACM SIGCOMM'05, Philadelphia, PA, Agosto 2005. Esta solución requiere una colaboración de múltiples entidades en el borde de una red de acceso y de una red central. De nuevo, su desarrollo es lento y difícil de conseguir, en la práctica, habida cuenta que es difícil imaginar que múltiples proveedores de Servicios de Internet (ISPs) intercambien información, en particular con respecto a cuestiones relacionadas con la seguridad.

Otro método se conoce para proteger los dispositivos finales contra los ataques de Denegación de Servicio en 65 donde una fuente, que desea enviar datos a un destino, debe recibir primero un permiso para comunicarse antes de enviar datos. Este permiso para comunicarse se denomina también como capacidad. Véase, a modo de ejemplo, la publicación de T. Anderson et al. "Cómo impedir la Denegación de Servicio de Internet con capacidades", Proceedings of Hot Topics in Networking (HotNetsII) , Boston, Octubre 2003. Las denominadas capacidades se utilizan para la autenticación de fuentes sobre una base de extremo a extremo. Esto significa que las capacidades se emiten por un destino después de comprobar la legitimidad de una fuente y de este modo, se comprueba el tráfico para capacidades por el destino para proteger los recursos de los sistemas finales. Sin embargo, dicho sistema ‘extremo a extremo’ no protege a las redes de acceso y a la red central contra un tráfico no solicitado. Por lo tanto, no se resuelven los ataques de DDoS sobre una red de acceso o la dispersión del denominado malware (software malicioso) en la red central.

Además, el documento EP 1 284 558 B1 da a conocer un método y un aparato para limitar el efecto sobre algunos clientes que acceden a un servidor de comerciante electrónico frente a un ataque de denegación de servicio contra dicho servidor. Por lo tanto, el comerciante electrónico designa a algunos clientes como clientes VIP, en donde un paquete a ese servidor es marcado para el reenvío en una clase privilegiada de servicios, si la fuente del paquete es un cliente VIP.

En el documento US 2004/230797 se da a conocer un sistema en donde se comprueba el tráfico si se marca como no válido.

SUMARIO DE LA INVENCIÓN

Es un objetivo de la presente invención dar a conocer un método y un sistema de red informática que son capaces de impedir que un tráfico no solicitado se disperse en la red central o de impedir que un tráfico no solicitado sobrecargue la red de acceso de un destino.

Es un importante aspecto de la invención las funciones de identificar y controlar un tráfico no solicitado, en particular limitando o bloqueando, en su integridad, un tráfico no solicitado en una red de acceso o en la red central, p. e. Internet. En particular, la presente invención se refiere a un sistema de red informática y a un método que utilizan la autenticación o permisos, también bajo la denominación de capacidades, para a) frustrar los Ataques Distribuidos de Denegación de Servicio (DDoS) contra la red de acceso de un destino en el borde operativo de una red central y su repercusión consiguiente sobre los servidores y

b) detener la dispersión de virus y gusanos informáticos antes de alcanzar la red central.

Por lo tanto, la presente invención, basada en las capacidades ubicadas en los bordes operativos protege a la red central y/o la red de acceso de un destino, mientras que los sistemas conocidos, antes citados, protegen los sistemas o los recursos de destinos.

Según un aspecto de la invención, la autoridad de autenticación utiliza las modernas técnicas de autenticación, tales como CAPTCHAS según se describe en el documento L. v. Ahn et al. en "CAPTCHA: Utilización de los Problemas de Hard AI para Seguridad"; Avances en Criptología-EUROCRYPT 2003, volumen 2656 de Lecture Notes in Computer Science, páginas 294-311, Springer Verlag y/o IP Puzzles según se describe por D. Dean et al. en el documento "Utilización de los puzzles de clientes para proteger TLS", Proceedings of the 10th USENIX Security Symposium, Washington, D.C., Agosto 2001 para transmitir información de permisos a las fuentes. Las fuentes, i.e. usuarios y/o ordenadores intentan obtener la clave de etiquetado válida a partir de la información de permiso, usada para paquetes de etiquetado a enviarse a un destino.

Otro aspecto de la invención es que el sistema de red informática puede ponerse en práctica... [Seguir leyendo]

Reivindicaciones:

1. Un método para identificar y controlar un tráfico no solicitado en un sistema de red informática (10) , que comprende al menos una primera red de acceso (105, 105a, 105b) que conecta al menos una fuente (101-1 a 101

N.

10. 1 .

10. N) a una red central (104) y al menos una segunda red de acceso (107) que conecta al menos un destino (103-1 .

10. N) a dicha red central (104) , en donde dicho método comprende las etapas:

-dirigir unidades de tráfico direccionadas a al menos un destino (103-1) a partir de la al menos una fuente (101-1) hacia el portal informático (109) que está interconectado entre la red central (104) y la segunda red de acceso (107) ;

-verificar cada unidad de tráfico en el portal informático (109) para determinar si la unidad de tráfico ha sido marcada como siendo válida o no;

- identificar cada unidad de tráfico (112) como estando no solicitada si ha sido marcada como no válida o si no ha sido marcada en absoluto;

-controlar el flujo de cada unidad de tráfico (112) que ha sido identificado como no solicitado en respuesta al por lo menos un parámetro del sistema predeterminado, caracterizado por cuanto que

-un mensaje de permiso se genera y transmite a la por lo menos una fuente (101-1) ;

-las unidades de tráfico, que han de enviarse, son marcadas en la fuente utilizando información procedente del mensaje de permiso .

25. información que se relaciona con el mensaje de permiso se memoriza en el portal informático (104) para permitir al portal informático verificar unidades de tráfico, en donde

el mensaje de permiso incluye una clave de etiquetado utilizada para marcar unidades de tráfico que han de enviarse en la fuente y en donde el mensaje de permiso se transmite bajo la forma de una prueba que ha de resolverse por la por lo menos una fuente para obtener la clave de etiquetado, en donde solamente se resuelve la prueba en la fuente con una interacción de un usuario humano.

2. Un método para identificar y controlar un tráfico no solicitado en un sistema de red informática, que comprende al menos una primera red de acceso (105) que conecta al menos una fuente (101-1 .

10. N.

10. 1 .

10. N) a una red central (104) y al menos una segunda red de acceso (107) que conecta al menos un destino (103-1 .

10. N) a dicha red central (104) , en donde dicho método comprende las etapas:

-dirigir unidades de tráfico direccionadas a al menos un destino (103-1) a partir de la al menos una fuente (103-1) hacia el portal informático (109) que está interconectado entre la red central (104) y la primera red de acceso (105) ;

-verificar cada unidad de tráfico en el portal informático (109) para determinar si la unidad de tráfico ha sido marcada como válida o no.

45. identificar cada unidad de tráfico (112) como no solicitada si ha sido marcada como no válida o si no ha sido marcada en absoluto;

-controlar el flujo de cada unidad de tráfico que ha sido identificada como no solicitada en respuesta a por lo menos un parámetro del sistema predeterminado, caracterizado por cuanto que

-un mensaje de permiso se genera y transmite a por lo menos una fuente (101-1) ;

-las unidades de tráfico, que han de enviarse, son marcadas en la fuente utilizando información procedente del 55 mensaje de permiso e

-información que se relaciona con el mensaje de permiso se memoriza en el portal informático (104) para permitir al portal informático verificar las unidades de tráfico, en donde

el mensaje de permiso incluye una clave de etiquetado utilizada para marcar unidades de tráfico a enviarse en la fuente y en donde el mensaje de permiso se transmite bajo la forma de una prueba que al menos una fuente ha de resolver para obtener la clave de etiquetado, en donde la prueba se resuelve en la fuente solamente con una interacción de un usuario humano.

3. El método según la reivindicación 1 o 2, en donde

las unidades de tráfico son paquetes IP o paquetes TCP y en donde la red central (104) es la red de Internet.

4. El método según cualquiera de las reivindicaciones 1 a 3, en donde la etapa de control comprende las etapas siguientes:

bloquear, retardar y/o limitar el flujo de cada unidad de tráfico que haya sido identificado como no solicitado a un destino (103-1 .

10. N) en función del estado de congestión de la red central (104) y/o de la segunda red de acceso (107) .

5. El método según cualquiera de las reivindicaciones precedentes, en donde un algoritmo CAPTCHA y/o un algoritmo de puzzles de direcciones IP se utilizan para generar una prueba para transmitir el mensaje de permiso a la al menos una fuente.

6. El método según cualquiera de las reivindicaciones precedentes, en donde la clave de etiquetado se utiliza en un código de autenticación de mensaje (MAC) para calcular una etiqueta para marcar unidades de tráfico, en donde la clave de etiquetado o la información destinada a derivar la clave de etiquetado se memoriza en el portal informático.

7. El método según la reivindicación 6, en donde la clave de etiquetado es una clave criptográfica que se utiliza por la fuente para generar etiquetas para marcar unidades de tráfico y que se utiliza por el portal informático para verificar etiquetas incluidas en las unidades de tráfico.

8. El método según cualquiera de las reivindicaciones 1 a 7, en donde el mensaje de permiso se genera por el portal informático (104) y se reenvía a un medio de autenticación (113) que, a su vez, transmite el mensaje de permiso a la al menos una fuente.

9. El método según cualquiera de las reivindicaciones 1 a 7, en donde el mensaje de permiso se genera por un medio de autenticación (113) que transmite el mensaje de permiso a la al menos una fuente y al portal informático.

10. Un sistema de red informática para identificar y controlar un tráfico no solicitado, que comprende

una red central (104) ,

al menos una primera red de acceso (105; 105a, 105b) ,

al menos una fuente (101-1 .

10. N.

10. 1 .

10. N) conectada a dicha primera red de acceso (105; 105a, 105b) ,

al menos una segunda red de acceso (107) ,

al menos un destino (103-1 .

10. N) conectado a dicha segunda red de acceso (107) ,

al menos un portal informático (109) situado entre la primera red de acceso (105; 105a, 105b) y la red central 104) y/o entre la segunda red de acceso (107) y la red central (104) ,

un medio (113; 114) para generar y transmitir un mensaje de permiso a la al menos una fuente (101-1 .

10. N; 1021 .

10. N) , en donde la al menos una fuente (101-1 .

10. N.

10. 1 .

10. N) comprende un medio (116) para obtener una clave de etiquetado a partir de un mensaje de permiso utilizada para marcar unidades de tráfico direccionadas a un destino,

el portal informático (109) comprende:

-un medio de memorización para almacenar información relacionada con un mensaje de permiso,

-un medio (117) para verificar las unidades de tráfico recibidas sobre la base de la información memorizada para determinar si las unidades de tráfico están marcadas como siendo válidas o no,

-un medio (117) para identificar como no solicitada a cada unidad de tráfico marcada como no siendo válida y

-un medio (117) para controlar el flujo de cada unidad de tráfico que está marcada como siendo no válida en respuesta a por lo menos un parámetro de sistema predeterminado, caracterizado por cuanto que el medio para generar y transmitir un mensaje de permiso a la al menos una fuente se pone en práctica en una unidad de autenticación (113) que está situada en un dispositivo conectado al portal informático (104) o en al menos un destino, en donde la unidad de autenticación (113) está adaptada para generar un mensaje de permiso bajo la forma de una prueba que ha de resolverse por la al menos una fuente, en donde solamente las fuentes (101-1 .

10. N) , que hayan resuelto la prueba, son capaces de marcar unidades de tráfico como siendo válidas, en donde solamente con una interacción de un usuario humano se puede resolver la prueba en la fuente.

11. El sistema de red informática según la reivindicación 10, en donde cada fuente (101-1 .

10. N.

10. 1 .

10. N) comprende un ordenador cliente, cada destino (103-1 .

10. N) comprende un servidor y en donde la red central

(104) es la red Internet.

Autoridad de autenticaciónFuentes Red de legítimas acceso

(clientes)

RedRed de Portal Servidores centralacceso Red de acceso

Fuentesmaliciosas (zombies)

Portal informáticoDestino

Medio generación Autoridad de clavesautenticaciónFuente legítima Medio deMedio verificación Sistema generación de tarjetas transporte claves ti t

Fuente maliciosa El paquete llega al portal

Está etiquetado el paquete?

Sí Recuperar clave

Está disponible la clave?

Sí

Recuperar etiqueta desde paquete

Recuperar datos de entrada desde paquete

Es válida la tarjeta?

Sí

Reenviar paquete a cola salida Reenviar paquete a cola de baja prioridad o eliminación

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]