MÉTODO Y SISTEMA PARA REALIZAR ANÁLISIS Y CONTROL CUANDO SE INTERCAMBIAN FLUJOS DE DATOS CIFRADOS.

Sistema y método para realizar análisis y control eficaz cuando se intercambian flujos de datos cifrados.

En el método de la invención dichos flujos de datos cifrados se envían por medio de un canal cifrado principal entre un usuario y un servidor y hay un analizador de tráfico que intercepta el tráfico cifrado.

Comprende:

- establecer un primer canal cifrado entre dicho usuario y dicho analizador de tráfico usando parámetros de sesión de cifrado;

- analizar, dicho analizador de tráfico, al menos parte de los flujos de datos cifrados recibidos a través de dicho primer canal cifrado con el fin de determinar si debería permitirse la comunicación entre dicho usuario y dicho servidor;

- realizar, dicho analizador de tráfico, un traspaso de dichos parámetros de sesión de cifrado entre dicho servidor y dicho usuario si se determina que se permite dicha comunicación; y

- establecer dicho canal cifrado principal usando al menos dichos primeros parámetros de sesión de cifrado.

El sistema de la invención está dispuesto para implementar el método de la invención.

Tipo: Patente de Invención. Resumen de patente/invención. Número de Solicitud: P201131889.

Solicitante: TELEFONICA, S.A..

Nacionalidad solicitante: España.

Inventor/es: AMAYA CALVO,ANTONIO MANUEL, ROLDÁN PARRA,Juan.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L9/00 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › Disposiciones para las comunicaciones secretas o protegidas.

Fragmento de la descripción:

MÉTODO Y SISTEMA PARA REALIZAR ANÁLISIS Y CONTROL CUANDO SE INTERCAMBIAN FLUJOS DE DATOS CIFRADOS

Campo de la técnica La presente invención se refiere, en general, en un primer aspecto, a un método para realizar análisis y control cuando se intercambian flujos de datos cifrados, enviándose dichos flujos de datos cifrados por medio de un canal cifrado principal entre un usuario y un servidor, llevándose a cabo dicho análisis y control por medio de un analizador de tráfico que intercepta flujos de datos cifrados, y más particularmente a un método que comprende analizar sólo el inicio del flujo de datos de comunicación actuando, dicho analizador de tráfico, como un nodo de extremo temporal y realizar un traspaso de los parámetros de sesión de cifrado al lado del servidor con el fin de establecer dicho canal cifrado principal si dicho analizador de tráfico determina que debería permitirse la comunicación.

Un segundo aspecto de la invención se refiere a un sistema dispuesto para implementar el método del primer aspecto.

Estado de la técnica anterior

Existen varias situaciones en las que es necesario analizar el tráfico de datos que pasa a través de una red. Una de tales situaciones es, por ejemplo, los sistemas que intentan detectar y defenderse de manera proactiva frente a los ataques de denegación de servicio distribuidos (DDoS) .

Estos sistemas intentan generar un modelo del tráfico normal, e intentan detectar desviaciones en ese modelo. En esa medida, algunas veces analizan la carga útil de los paquetes de datos (datos de protocolo de nivel superior) . Estos sistemas se mostrarán en la figura 1.

El análisis de tráfico puede usarse sólo para generar un modelo estadístico del tráfico, o puede usarse para prohibir o permitir que la comunicación continúe. De este modo, si el analizador de tráfico determina que una conexión dada es maliciosa puede cortarla antes de que llegue al servidor. De este modo, el analizador de tráfico funciona como un cortafuegos con reglas dinámicas.

Cuando el flujo de datos es texto claro, los analizadores de datos pueden ejecutar un análisis dinámico, tal como se ha descrito. Pero cuando el flujo de datos está cifrado de extremo a extremo, los analizadores de datos no pueden interceptar la comunicación; deben dejarla continuar, puesto que de lo contrario el canal cifrado no

puede establecerse. Aún peor, una vez que se ha establecido la comunicación el analizador de datos no puede examinar los datos de protocolo de nivel superior, puesto que están cifrados.

Uno de los protocolos más populares usado para cifrar flujos de datos de extremo a extremo es TLS/SSL, que está actualmente en su revisión 1.2, y se define en la norma RFC 5246 de IETF. Éste es el protocolo usado cuando se cifra, por ejemplo, una conexión HTTP (HTTPS) , y es uno de los protocolos de cifrado de red más comunes.

Para resolver el problema del análisis cuando se usa TLS, los analizadores de datos pueden actuar como terminadores para el flujo de datos cifrado, tal como se mostrará en la figura 2.

De este modo, el analizador de tráfico actuará como un proxy. Los datos se cifrarán entre el cliente y el analizador de tráfico, que los desencriptará, los analizará, y si decide que debería permitirse la comunicación, los cifra de nuevo (con una clave diferente) y los envía cifrados al servidor.

Existen otros protocolos de cifrado populares, tales como IPSEC, pero son más comúnmente usados de una manera de extremo a red, es decir, cifrar todo el tráfico entre un nodo de extremo y una red dada. Puesto que la manera en que los protocolos se usan no es de extremo a extremo, el problema del analizador es completamente diferente al expuesto en este caso.

El esquema mostrado en la figura 2 tiene varios problemas:

-Rendimiento: Habitualmente los analizadores de tráfico, usados para detectar ataques, no necesitan analizar todo el flujo de tráfico. Sólo tienen que analizarse algunos de los primeros paquetes para determinar si debería permitirse que la comunicación continúe o no. Pero usando el esquema de recifrado, todo el flujo de datos debe descifrarse y cifrarse de nuevo, aun cuando ya no es necesario examinar los datos. Esto afecta negativamente el rendimiento del analizador de tráfico.

-Confidencialidad: Si los datos intercambiados entre el cliente y el servidor son de una naturaleza sensible, lo que para empezar es probablemente el motivo principal para cifrarlos, entonces existe un problema de confidencialidad puesto que todo el tráfico estará de forma clara en el analizador de tráfico. Esto puede ser inaceptable según las políticas del servidor, para el cliente, o incluso por motivos legales.

-Traspaso de autenticación de cliente: Si la comunicación usa autenticación de cliente basada en cifrado (por ejemplo, usando certificados de cliente) el esquema

mostrado en la figura 2 simplemente no funciona, puesto que la autenticación no se traspasa a la reencriptación.

Descripción de la invención Es necesario ofrecer una alternativa al estado de la técnica que cubra las lagunas encontradas en la misma, particularmente en relación con la falta de propuestas que permiten un análisis eficaz y dinámico de conexiones cifradas al tiempo que se conserva la confidencialidad de los datos cifrados, y las identidades de ambas partes implicadas en el cifrado.

Para ello, la presente invención proporciona en un primer aspecto un método para realizar análisis y control cuando se intercambian flujos de datos cifrados, enviándose dichos flujos de datos cifrados por medio de un canal cifrado principal entre un usuario y un servidor y llevándose a cabo dicho análisis y control por medio de un analizador de tráfico que intercepta flujos de datos cifrados.

A diferencia de las propuestas conocidas, el método de la invención, de una manera característica, comprende:

a) establecer, dicho analizador de tráfico, un primer canal cifrado entre dicho usuario y dicho analizador de tráfico usando parámetros de sesión de cifrado;

b) analizar, dicho analizador de tráfico, al menos parte de los flujos de datos cifrados recibidos a través de dicho primer canal cifrado con el fin de determinar si se permite la comunicación entre dicho usuario y dicho servidor;

c) realizar, dicho analizador de tráfico, un traspaso de dichos parámetros de sesión de cifrado entre dicho servidor y dicho usuario si se determina que se permite dicha comunicación y

d) establecer dicho canal cifrado principal usando al menos dichos primeros parámetros de sesión de cifrado.

Otras realizaciones del método del primer aspecto de la invención se describen según las reivindicaciones adjuntas 2 a 11, y en una sección posterior relativa a la descripción detallada de varias realizaciones.

Un segundo aspecto de la presente invención se refiere a un sistema para realizar análisis y control cuando se intercambian flujos de datos cifrados, que comprende un servidor y un dispositivo informático de usuario que intercambian flujos de datos cifrados por medio de un canal cifrado principal y un analizador de tráfico que intercepta flujos de datos cifrados para proporcionar dicho análisis y control.

En el sistema del segundo aspecto de la invención, a diferencia de los sistemas conocidos mencionados en la sección de estado de la técnica anterior, y de una manera característica, dicho analizador de tráfico está configurado para implementar las etapas a) , b) y c) y dicho dispositivo informático de usuario y dicho servidor están configurados para realizar la etapa d) del método tal como se describe en el primer aspecto de la invención.

Otras realizaciones del sistema del segundo aspecto de la invención se describen según las reivindicaciones adjuntas 13 a 15, y en una sección posterior relativa a la descripción detallada de varias realizaciones.

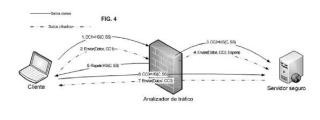

Breve descripción de los dibujos Las anteriores y otras ventajas y características se entenderán de manera más completa a partir de la siguiente descripción detallada de realizaciones, con referencia a los dibujos adjuntos (algunos de los cuales ya se han descrito en la sección de estado de la técnica anterior) , que deben considerarse de una manera ilustrativa y no limitativa, en los que: La figura 1 muestra sistemas actuales que generan un modelo del tráfico normal entre un usuario y un servidor e intentan detectar desviaciones en ese modelo. La figura 2 muestra sistemas actuales en los que los analizadores de datos actúan como terminadores para el flujo de datos cifrado actuando como un proxy. La figura 3 muestra el flujo de datos cifrado normal en sistemas actuales. La figura 4 muestra el...

Reivindicaciones:

1. Método para realizar análisis y control cuando se intercambian flujos de datos cifrados, enviándose dichos flujos de datos cifrados por medio de un canal cifrado principal entre un usuario y un servidor, llevándose a cabo dicho 5 análisis y control por medio de un analizador de tráfico que intercepta flujos de datos cifrados, caracterizado porque comprende: a) establecer, dicho analizador de tráfico, un primer canal cifrado entre dicho usuario y dicho analizador de tráfico usando parámetros de sesión de cifrado; b) analizar, dicho analizador de tráfico, al menos parte de los flujos de datos 10 cifrados recibidos a través de dicho primer canal cifrado con el fin de determinar si debería permitirse la comunicación entre dicho usuario y dicho servidor; c) realizar, dicho analizador de tráfico, un traspaso de dichos parámetros de sesión de cifrado entre dicho servidor y dicho usuario si se determina que se 15 permite dicha comunicación; y d) establecer dicho canal cifrado principal usando al menos dichos primeros parámetros de sesión de cifrado.

2. Método según la reivindicación 1, que comprende además usar datos externos a los flujos de datos recibidos a través de dicho primer canal cuando se realiza 20 dicha etapa b) con el fin de determinar si debería permitirse dicha comunicación entre dicho usuario y dicho servidor.

3. Método según la reivindicación 1 ó 2, que comprende realizar dicho intercambio de flujos de datos cifrados entre dicho usuario y dicho servidor sin la intervención de dicho analizador de tráfico una vez que se ha establecido dicho 25 canal cifrado principal.

4. Método según la reivindicación 1, 2 ó 3 que comprende iniciar, dicho usuario, una primera toma de contacto con dicho servidor, contestándose a dicha primera toma de contacto por dicho analizador de tráfico como si fuera dicho servidor generando, dicho analizador de tráfico, una identidad como dicho 30 servidor con el fin de crear dicho primer canal cifrado.

5. Método según la reivindicación 4, que comprende analizar los flujos de datos cifrados enviados desde dicho usuario a dicho servidor pero recibidos por dicho analizador de tráfico por medio de dicho primer canal cifrado y realizar una segunda toma de contacto entre dicho analizador de tráfico y dicho servidor si 35 dichos flujos de datos cifrados son correctos según dicho análisis, teniendo

dicha segunda toma de contacto como fuente la dirección de dicho usuario, con el fin de crear un segundo canal cifrado.

6. Método según la reivindicación 5, que comprende enviar, dicho analizador de datos, dichos flujos de datos cifrados recibidos por medio de dicho primer canal

5 cifrado y un indicador de parada a dicho servidor a través de dicho segundo canal cifrado, en el que dicho indicador de parada indica a dicho servidor que debe realizarse una renegociación de dicho segundo canal y que no deben pasarse dichos flujos de datos cifrados a una capa de nivel superior hasta que se haya restablecido dicho segundo canal cifrado.

10 7. Método según la reivindicación 6, que comprende enviar, dicho analizador de datos, un mensaje de repetir toma de contacto a dicho usuario usando la dirección de dicho servidor como fuente cuando se ha enviado dicho indicador de parada a dicho servidor.

8. Método según la reivindicación 7, que comprende realizar, dicho usuario, una 15 tercera toma de contacto con dicho servidor al recibir dicho mensaje de repetir toma de contacto con el fin de crear dicho canal cifrado principal entre dicho usuario y dicho servidor sin la intervención de dicho analizador de tráfico.

9. Método según la reivindicación 8, que comprende pasar a dicha capa superior

dichos flujos de datos cifrados enviados a dicho servidor a través de dicho 20 segundo canal cifrado cuando se ha establecido dicho canal cifrado principal.

10. Método según la reivindicación 9, que comprende realizar dichas tomas de contacto primera, segunda y tercera según el protocolo definido en la norma RFC 5246, generando dicha identidad según un certificado X.509 de la norma ITUT y/o generar dicho mensaje de repetir toma de contacto según un 25 HelloRequest del protocolo definido en la norma RFC 5246.

11. Método según cualquiera de las reivindicaciones anteriores, en el que dicho analizador de tráfico se incluye en un elemento que procesa el tráfico de IP en línea, siendo dicho elemento uno de la siguiente lista no cerrada: encaminadores de red de ISP, nodos de soporte GPRS de servicio, nodos de 30 soporte GPRS de pasarela, encaminadores de cable, encaminadores ADSL y terminaciones de red óptica.

12. Sistema para realizar análisis y control cuando se intercambian flujos de datos cifrados, que comprende un servidor y un dispositivo informático de usuario que intercambian flujos de datos cifrados por medio de un canal cifrado 35 principal y un analizador de tráfico que intercepta flujos de datos cifrados para

proporcionar dicho análisis y control, caracterizado porque dicho analizador de tráfico está configurado para implementar las etapas a) , b) y c) y dicho dispositivo informático de usuario y dicho servidor están configurados para realizar la etapa d) del método según cualquiera de las reivindicaciones

5 anteriores 1 a 11.

13. Sistema según la reivindicación 12, en el que dicho analizador de tráfico está incluido en un elemento que procesa tráfico de IP en línea a través de un tarjeta de hardware específicamente construida para realizar al menos las siguientes acciones: generar claves para la creación de canales cifrados,

10 calcular algoritmos hash y cifrar flujos de datos.

14. Sistema según la reivindicación 13, en el que dicha generación de claves y dicho cifrado de flujos de datos se realizan según el protocolo RSA y dichos algoritmos hash son SHA1, SHA256 o MD5.

15. Sistema según la reivindicación 13 ó 14, en el que dicha tarjeta de hardware

15 está dotada de una interfaz convencional con el fin de instalarse en dicho elemento que procesa tráfico de IP en línea, siendo dicho elemento uno de la siguiente lista no cerrada: encaminadores de red de ISP, nodos de soporte GPRS de servicio, nodos de soporte GPRS de pasarela, encaminadores de cable, encaminadores ADSL y terminaciones de red óptica.

20

FIG. 1

FIG. 2

Patentes similares o relacionadas:

Procedimiento de protección de circuitos electrónicos contra interceptación por análisis de potencia y circuito electrónico que usa el mismo, del 3 de Junio de 2020, de Winbond Electronics Corp: Un circuito electrónico con protección contra interceptación por análisis de potencia, que comprende: un elemento de almacenamiento […]

Método de codificación por señales acústicas aleatorias y método de transmisión asociado, del 27 de Mayo de 2020, de CopSonic: Método de codificación de símbolos de información que pertenecen a un alfabeto (A) por medio de señales acústicas, que comprende las siguientes etapas: (a) se adquieren […]

METODO PARA LA CREACION DE UNA IDENTIDAD DIGITAL EN BLOCKCHAIN BASADO EN LA FIRMA ELECTRONICA, del 19 de Marzo de 2020, de SIGNE, S.A.: Método para la creación de una identidad digital en blockchain basado en la firma electrónica que contempla la generación de la identidad digital en la que se crea […]

Método de consulta confidencial de una base de datos cifrada, del 18 de Marzo de 2020, de COMMISSARIAT A L'ENERGIE ATOMIQUE ET AUX ENERGIES ALTERNATIVES: Método de consulta confidencial de una base de datos alojada por un servidor, conteniendo la base de datos una tabla de registros, obteniéndose cada registro por medio de un […]

Algoritmo criptográfico con etapa de cálculo enmascarada dependiente de clave (llamada de SBOX), del 12 de Febrero de 2020, de Giesecke+Devrient Mobile Security GmbH: Unidad de procesador con una implementación ejecutable implementada en la misma de un algoritmo criptográfico (AES, DES), que está configurado para, […]

Procedimiento de securización y de autentificación de una telecomunicación, del 1 de Enero de 2020, de Airbus CyberSecurity SAS: Procedimiento de comunicación entre dos entidades comunicantes, generando una primera entidad comunicante un mensaje de datos que comprende datos útiles […]

Procedimiento y dispositivo de autenticación de entidad, del 20 de Noviembre de 2019, de CHINA IWNCOMM CO., LTD: Un procedimiento para autenticar una entidad, comprendiendo el procedimiento: la operación 1 de transmitir, por una entidad A, un primer mensaje […]

Generación de firma digital, del 6 de Noviembre de 2019, de NAGRAVISION S.A.: Metodo para firmar digitalmente un mensaje, donde el metodo comprende: a) obtener parametros de dominio que definen un grupo asociado a una operacion de grupo […]