METODO Y SISTEMA PARA MITIGAR LA DENEGACION DISTRIBUIDA DE ATAQUES DE SERVICIO UTILIZANDO INFORMACION DE FUENTE GEOGRAFICA Y DE TIEMPO.

Método de protección de un sistema informático frente a ataques sobre una red a la que está conectado el sistema informático,

método que comprende las etapas de:

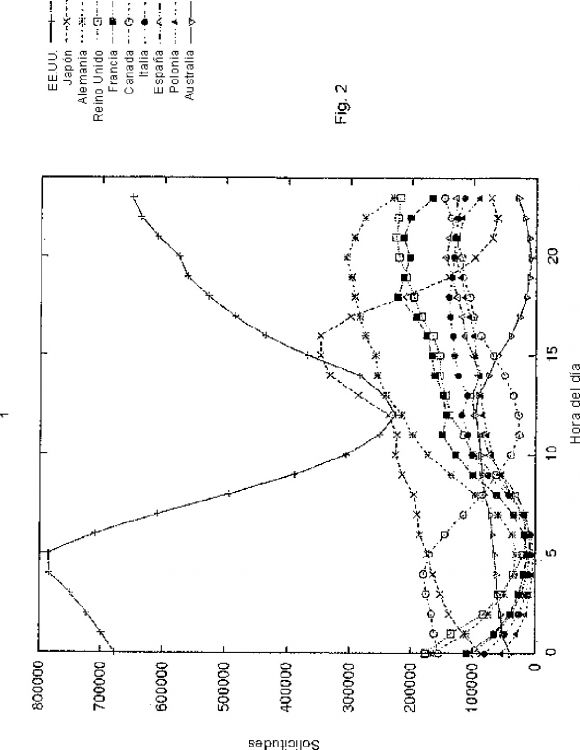

a. establecer, durante un funcionamiento sin ataques del sistema informático, una distribución normal de solicitudes-tiempo para todos los países de origen de las solicitudes al sistema informático;

b. monitorizar las solicitudes actuales al sistema informático;

c. determinar la cantidad actual de solicitudes para por lo menos un país de origen;

d. comparar la cantidad actual de solicitudes para dicho por lo menos un país de origen con la distribución normal de solicitudes-tiempo para dicho por lo menos un país de origen; y establecer un umbral para diferenciar entre desviaciones aceptables de la cantidad de solicitudes y cantidades de solicitudes a limitar; y

e. limitar el número de solicitudes procedentes de este país servidas por el sistema informático, si se determina como resultado de la etapa d) que la cantidad actual de solicitudes se desvía del umbral durante un ataque DDoS detectado, en donde el número de solicitudes aceptadas en la etapa e) se correlaciona con el porcentaje de solicitudes esperadas de acuerdo con la distribución normal país-tiempo para este intervalo temporal

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E08154389.

Solicitante: DEUTSCHE TELEKOM AG.

Nacionalidad solicitante: Alemania.

Dirección: FRIEDRICH-EBERT-ALLEE 140,53113 BONN.

Inventor/es: ROSHANDEL,MEHRAN, GOLDSTEIN,MARKUS, REIF,MATTHIAS, STAHL,ARMIN, BREUE,THOMAS.

Fecha de Publicación: .

Fecha Solicitud PCT: 11 de Abril de 2008.

Fecha Concesión Europea: 12 de Mayo de 2010.

Clasificación PCT:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

Fragmento de la descripción:

Método y sistema para mitigar la denegación distribuida de ataques de servicio utilizando información de fuente geográfica y de tiempo.

Campo de la invención

La invención se refiere en general a la mitigación de ataques de denegación distribuida de servicios (DDoS, Distributed Denial of Service) sobre servicios públicos de Internet disponibles. Ejemplos de dichos servicios incluyen sitios web, telefonía de Internet (VoIP), servidor FTP, DNS, etc.

Antecedentes de la invención

En la red Internet, los ataques de denegación distribuida de servicios (DDoS) se han convertido actualmente en una grave amenaza. Redes a gran escala de PCs infectados (robots o zombis) combinan su ancho de banda y su poder informático para sobrecargar un servicio disponible públicamente y denegarlo a usuarios legales. Todos los servidores públicos son básicamente vulnerables a un ataque DDoS debido a la estructura abierta de la red Internet. Usualmente los robots son captados automáticamente por piratas informáticos, que utilizan herramientas de soporte lógico para explorar a través de la red, detectando vulnerabilidades y explotando la máquina objetivo.

El número de dichos incidentes DDoS se incrementa constantemente. Por ejemplo, los ataques contra grandes sitios de comercio electrónico en febrero de 2000 y los ataques contra servidores raíz de DNS en 2003 y 2007 han atraído la atención del público hacia el problema de los ataques DDoS. Actualmente, principalmente los sitios web de tamaño medio son atacados por criminales para extorsionar dinero a sus propietarios a cambio de protección, sin atraer demasiada atención pública. Junto a esto, también los proveedores de servicios de Internet (ISP, lnternet Service Providers) tienen que tratar con el problema de que el tráfico DDoS está congestionando los anchos de banda de sus conexiones.

Asimismo, el soporte lógico de los robots ha evolucionado en el tiempo de forma alarmante. Las herramientas pioneras tales como TFN, Stacheldraht, Trinoo o Mstream utilizaron estructuras de comunicación no cifradas y organizadas jerárquicamente. La mayor parte de estas herramientas utilizaron flujos TCP-SYN, UDP o ICMP con parámetros posiblemente identificables. Puesto que algunos de estos ataques han sido mitigados satisfactoriamente, ha surgido una nueva generación de robots. SDBof, Agobot o el muy mejorado Phatbot son representantes conocidos que utilizan IRC como comunicación sólida y segura. Estas herramientas contienen asimismo métodos para difundirse a ellas mismas y tienen algoritmos de ataque más sofisticados, que podrían actualizarse en la red Internet. El tráfico de ataque procedente de estas herramientas tiene el aspecto de tráfico legal en la capa de transporte, lo que hace prácticamente imposible filtrarlo eficazmente con los cortafuegos estándar.

Mitigar ataques DDoS en el origen o dentro del núcleo de la red Internet parece una tarea imposible debido a la naturaleza distribuida y sin autorizaciones de la red basada en IP. Los enfoques para conseguir este objetivo dependen típicamente de cambiar los protocolos de Internet actuales y por lo tanto no son aplicables fácilmente. El filtrado de accesos tal como se describe en el documento RFC 2827 (P. Ferguson y D. Senie, "Network ingress filtering: Defeating denial of service attacks which employ IP source address spoofing" (venciendo ataques de denegación de servicio que utilizan falsificación de dirección fuente IP), Estados Unidos, 2000, disponible en: http:llrfc.net/rfc2827.html) ayuda asimismo a mitigar ataques DDoS con direcciones IP fuente falsificadas (falsificación de IP) y tendría que ser aplicado por todo ISP. Dado que el filtrado de acceso ayuda solamente a otros ISPs en la red Internet y no al que está aplicándolo, llevó mucho tiempo hasta que se configuró en muchos lugares. Además, el documento de Savage et al. (S. Savage, D. Wetherall, A. R Karlin, y T. Anderson, "Practical network support for IP traceback" (soporte práctico de red para determinación del origen de IPs), en SIGCOMM, 2000, páginas 295 a 306) propuso la determinación del origen de IPs para encontrar la fuente de direcciones IP falsificadas marcando paquetes probabilísticamente. Actualmente, la falsificación de IPs ha dejado de ser tan común en los ataques DDoS, excepto para el último octeto de una dirección IP.

Un sistema conocido para mitigar ataques es Radware's Defensepro con un sistema operativo APSolute (http: //www.radware.com/Products/ApplicationNetworkSecurity/DefensePro.aspx). De acuerdo con este sistema, los paquetes IP son examinados en búsqueda de características llamativas comunes, por ejemplo paquetes de tamaño idéntico, puertos fuente y objetivo, etcétera.

Por lo tanto, actualmente, existe una gran necesidad de mitigar ataques DDoS cerca del objetivo, lo que parece ser la única solución al problema en la infraestructura de Internet actual. El objetivo de un sistema de protección semejante es limitar su efecto desestabilizador sobre el servidor mediante identificar solicitudes maliciosas.

Por lo tanto, los ataques de denegación distribuida de servicios (DDos) son actualmente el factor más desestabilizador en la red global Internet y existe una fuerte necesidad de soluciones sofisticadas. El documento US-A-2006101 0389 da a conocer métodos, aparatos y sistemas para detectar ataques de denegación distribuida de servicios (DDoS) en el interior de la red Internet muestreando paquetes en un punto o varios puntos en las conexiones troncales de Internet para determinar un parámetro de métrica de paquetes. El parámetro de métrica de paquetes que puede comprender el volumen de los paquetes recibidos, es analizado durante intervalos de tiempo seleccionados con respecto a localizaciones geográficas especificadas, en las que están localizados los ordenadores principales que transmiten los paquetes. Puede utilizarse el comportamiento esperado para identificar distorsiones de tráfico que pongan de manifiesto un ataque DDoS.

En el documento "On Filtering of DDoS Attacks Based on Source Address Prefixes" (sobre el filtrado de ataques DDoS en base a prefijos de dirección fuente), SECURECOMM AND WORKSHOPS, 2006, IEEE, Pl, 1 de agosto de 2006, páginas 1 a 12, Gary Pack et al. describen la utilización de reglas ACL que distinguen los paquetes de ataque respecto del tráfico legítimo basado en direcciones fuente en paquetes.

Se describe más técnica relacionada en el documento "A Taxonomy of DDoS Attack and DDoS Defense Mechanisms" (taxonomía de ataque DDoS y mecanismos de defensa DDoS) de Jelena Mircovic et al., 1 de abril 2004, COMPUTER COMMUNICATION REVIEW, ACM, Nueva York, NY, EE.UU., páginas 39 a 53, y en el documento "Controlling High bandwidth Aggregates in the Network" (control de agregados de gran ancho de banda en la red), Ratul Mahajan et al., COMPUTER COMMUNICATION REVIEW, ACM, Nueva York, NY, EE.UU., volumen 32, número 3, 1 de julio de 2002, páginas 62 a 73.

Compendio de la invención

La invención parte de la idea de monitorizar las solicitudes reales de un sistema informático e impedir situaciones de sobrecarga en función de una distribución de solicitudes-tiempo y países que representa una situación normal. En mayor detalle, para cada país (es decir, específica de país) se calcula una distribución de solicitudes-tiempo bajo un funcionamiento normal (es decir, sin experimentar ataques). Una vez que se ha detectado un DDoS en cierto momento, se proporciona el porcentaje esperado de solicitudes procedentes de cada país en ese momento y se compara con el porcentaje real de solicitudes procedentes de cada país, para determinar desviaciones respecto de la distribución normal. En caso de que se detecte una desviación significativa para uno o más países, el número de solicitudes procedentes de estos países se limitará correspondientemente para impedir una sobrecarga del sistema y garantizar el funcionamiento normal para solicitudes procedentes de otros países.

De acuerdo con un primer aspecto, la invención proporciona un método de protección de un sistema informático frente a ataques sobre una red a la que está conectado el sistema informático, comprendiendo el método las etapas de: (a) establecer, durante un funcionamiento sin ataques del sistema informático, una distribución normal de solicitudes-tiempo para todos los países de origen de las solicitudes al sistema informático; (b) monitorizar solicitudes actuales dirigidas al sistema informático; (c) determinar la cantidad actual de solicitudes para todos...

Reivindicaciones:

1. Método de protección de un sistema informático frente a ataques sobre una red a la que está conectado el sistema informático, método que comprende las etapas de:

2. Método según cualquiera de las reivindicaciones precedentes, en el que la etapa e) comprende la etapa de rechazar cierto número de solicitudes procedentes de dicho por lo menos un país.

3. El método la reivindicación 2, en el que el número de solicitudes aceptadas en la etapa e) se correlaciona con el porcentaje de solicitudes esperadas de acuerdo con la distribución normal solicitudes-tiempo para este país.

4. El método de cualquiera de las reivindicaciones precedentes, en el que la etapa e) comprende limitar el ancho de banda del sistema informático disponible para dicho por lo menos un país.

5. El método de cualquiera de las reivindicaciones precedentes, en el que las distribuciones normales de solicitudes-tiempo para países se establecen monitorizando solicitudes durante un periodo de tiempo y combinándolas durante el tiempo o los intervalos de tiempo de recepción de las solicitudes, y de manera específica para cada país.

6. El método de cualquiera de las reivindicaciones precedentes, en el que se establece la distribución normal de solicitudes-tiempo para por lo menos un país mediante el recurso de aproximar una distribución normal de solicitudes-tiempo de un sistema informático comparable con respecto a usuarios y zona horaria.

7. El método de cualquiera de las reivindicaciones precedentes, en el que la distribución normal de solicitudes-tiempo para un país se establece mediante el recurso de extrapolar la distribución de solicitudes-tiempo de un país comparable.

8. El método de cualquiera de las reivindicaciones precedentes, en el que una solicitud es un paquete IP, un correo electrónico, una solicitud DNS, una descarga FTP, una llamada VoIP o una solicitud HTTP.

9. El método de cualquiera de las reivindicaciones precedentes, en el que éste protege contra ataques a nivel de aplicación.

10. Sistema para proteger sistemas informáticos frente a ataques sobre una red a la que está conectado el sistema informático, comprendiendo el sistema:

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]