Método de gestión de la topología de una red Ethernet multianillo, y su sistema.

Un método para gestionar una topología de una Ethernet multianillo,

caracterizado por que comprende: un nodo que incluye un puerto bloqueado en la Ethernet multianillo que envía periódicamente mensajes de Trama de Búsqueda de Topología (TF) a lo largo de los canales de control de transmisión a través de los puertos del nodo (405), escribiendo dicho nodo un Identificador de Nodo (NODE_ID) propio en una Lista de identificadores de nodo (NODE_LIST) del mensaje TF que se envía a través de un puerto distinto del puerto bloqueado (404), y dicho nodo no escribe el NODE_ID propio en la NODE_LIST del mensaje TF que se envía a través del puerto bloqueado;

un nodo que recibe dicho mensaje TF en la Ethernet multianillo que actualiza una base de datos propia de la topología en función de la NODE_LIST en dicho mensaje TF, que escribe un NODE_ID propio en la NODE_LIST de dicho mensaje TF, y que a continuación reenvía dicho mensaje TF a lo largo del canal de control de transmisión (513).

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/CN2009/075471.

Solicitante: ZTE CORPORATION.

Nacionalidad solicitante: China.

Dirección: ZTE PLAZA KEJI ROAD SOUTH HI-TECH INDUSTRIAL PARK NANSHAN DISTRICT SHENZHEN, GUANGDONG 518057 CHINA.

Inventor/es: WANG, BIN, WU,SHAOYONG.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L12/42 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 12/00 Redes de datos de conmutación (interconexión o transferencia de información o de otras señales entre memorias, dispositivos de entrada/salida o unidades de tratamiento G06F 13/00). › Redes en bucle.

PDF original: ES-2499034_T3.pdf

Fragmento de la descripción:

Método de gestión de la topología de una red Ethernet multianillo, y su sistema Campo técnico

La presente invención está relacionada con la técnica de protección Ethernet multianillo en las comunicaciones de datos, y en particular, con un método y un sistema para gestionar una topología de una Ethernet multianillo.

Antecedentes de la técnica asociada

Con el desarrollo de la Ethernet hacia una portadora multiservicio y, en particular, unos cada vez mayores requisitos de fiabilidad y de tiempo real de la red de una pluralidad de servicios, la Ethernet utiliza ampliamente la red en anillo con el fin de mejorar la fiabilidad. En la protección de la red en anillo, en general es necesaria la conmutación rápida de protección, y el tiempo de la conmutación de protección debería encontrarse por debajo de 5ms. En la actualidad, este tipo de técnicas de conmutación rápida de protección incluyen la RFC3619 del Grupo de Trabajo de Ingeniería de Internet (IETF), la G.832 de la Unión Internacional de Telecomunicaciones, etc.

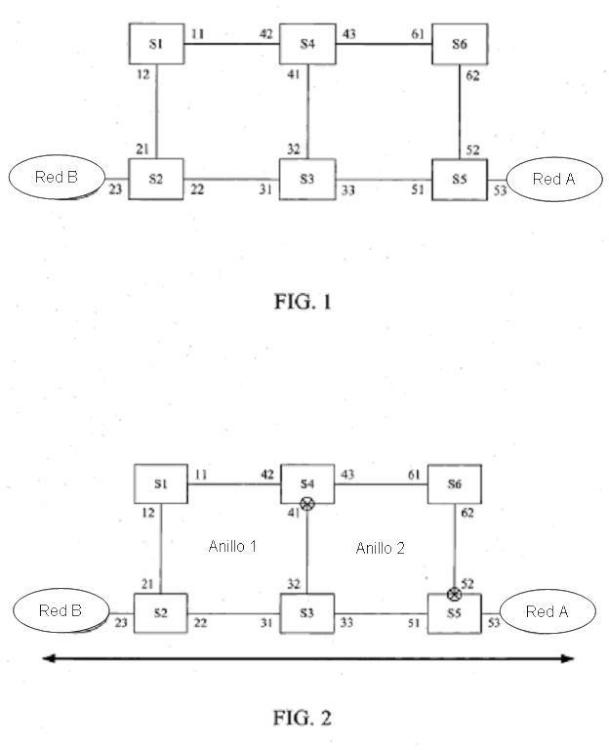

La Ethernet multianillo existente es como se muestra en la FIG. 1, en donde los nodos S1 a S6 son todos los dispositivos de conmutación Ethernet, la red B y el nodo S2 se encuentran conectados, la red A y el nodo S5 se encuentran conectados, y existen cuatro rutas físicas para la comunicación entre la red A y la red B, las cuales incluyen: la red A<>el nodo S5<>el nodo S3<>el nodo S2<>la red B, la red A<>el nodo S5<>el nodo S3<>el nodo S4<>el nodo S1<>el nodo S2<>la red B, la red A<>el nodo S5<>el nodo S6<>el nodo S4<>el nodo S3<>el nodo S2<>la red B, y la red A<>el nodo S5<>el nodo S6<>el nodo S4<>el nodo S1<>el nodo S2<>la red B.

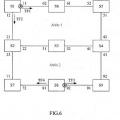

Cuando se aplica la técnica de protección de la Ethernet multianillo, normalmente se utiliza un Anillo y un Subanillo, en donde un Anillo es un anillo Ethernet completo, y un Subanillo es un anillo Ethernet conectado con otros anillos o redes mediante un Nodo de Interconexión. El Nodo de Interconexión es un nodo común que pertenece al mismo tiempo a dos o más anillos Ethernet, y el Nodo de Interconexión también se puede denominar nodo compartido. Tal como se muestra en la FIG. 2, se incluye un Anillo y un Subanillo, donde el Anillol es el Anillo, y el Anillo2 es el Subanillo. El Anillol incluye los nodos S1, S2, S3 y S4, e incluye los enlaces <S1, S2>, <S2, S3>, <S3, S4> y <S4, S1>; el Anillo2 incluye los nodos S3, S5, S6 y S4, e incluye los enlaces <S3, S5>, <S5, S6>, y <S6, S4>. Se debe destacar que el enlace <S3, S4> pertenece al Anillol en lugar de al Anillo2. Los nodos S3 y S4 son los nodos de interconexión del Anillol y el Anillo2. El puerto 33 del nodo S3 y el puerto 43 del nodo S4 pertenecen al Anillo2, los cuales reciben el nombre de puertos de acceso.

En el caso en el que no exista ningún fallo en la red en anillo, es necesaria una ruta, la cual se denomina enlace de protección del anillo o ruta bloqueada constantemente, con el fin de bloquear el reenvío del mensaje de datos para evitar la formación del anillo, y la conmutación entre la ruta primaria y la ruta de protección se realiza en el anillo a través del enlace de protección del anillo. El nodo que posee el enlace de protección del anillo se denomina un nodo de control del enlace de protección del anillo. Tal como se muestra en la FIG. 2, en el Anillo 1, el nodo S4 es el nodo de control del enlace de protección del anillo, y el enlace conectado directamente al puerto 41 del nodo S4 es el enlace de protección del anillo del Anillo 1. En el Anillo 2, el nodo S5 es el nodo de control del enlace de protección del anillo, y el enlace conectado directamente al puerto 52 del nodo S5 es el enlace de protección del anillo del Anillo 2.

Cuando todos los enlaces de la Ethernet multianillo se encuentran en buenas condiciones, esto es, los enlaces se encuentran en un estado normal, los nodos de control del enlace de protección del anillo del Anillo y del Subanillo bloquean la función de protección de reenvío de datos de sus puertos secundarios para evitar que los datos de protección se reenvíen por duplicado y formen una explosión de difusión. Tal como se muestra en la FIG. 2, el nodo S4 en el Anillol bloquea la función de protección de reenvío de los datos del puerto 41, el nodo S5 en el Anillo2 bloquea la función de protección de reenvío de los datos del puerto 52, y la ruta de comunicación entre la red B y la red A es la red B<>el nodo S2<>el nodo S3<>el nodo S5<>la red A.

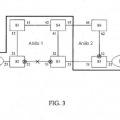

Cuando se produce un fallo en el enlace de la Ethernet multianillo, y si el enlace que ha fallado no es el enlace de protección, entonces el nodo de control del enlace de protección del anillo inicia la función de protección de reenvío de datos del puerto secundario, y cada nodo debería actualizar la tabla de direcciones de reenvío, y la comunicación entre las redes se realiza basándose en la nueva ruta. Tal como se muestra en la FIG. 3, se produce un fallo en el enlace <S2, S3> del Anillol; después de haber detectado el fallo del enlace los nodos S2 y S3 bloquean, respectivamente, las funciones de reenvío de datos de los puertos 22 y 31, y notifican a los otros nodos que se ha producido un fallo en el enlace; el nodo S4 es un nodo de control del enlace de protección del anillo, y el nodo S4 inicia la función de protección de reenvío de datos del puerto 41 después de haber recibido la notificación del fallo; además, cada nodo en el Anillol también debería actualizar la tabla de direcciones de reenvío, y la nueva ruta de comunicación entre la red B y la red A es red B<>el nodo S2<>el nodo S1<>el nodo S4<>el nodo S3<>el

nodo S5<>la red A.

Cuando se recupera el enlace de la Ethernet multianillo, se lleva a cabo la conmutación de recuperación, y la transmisión de red vuelve a la ruta de transmisión del estado normal. Como la ruta cambia, los nodos también tienen que actualizar la tabla de direcciones de reenvío.

El documento EP 1575221 A1 está relacionado con la prevención de un bucle en una red virtual que abarca al menos dos redes cuando existe un fallo en un segmento compartido entre los anillos, en donde un nodo conectado a un segmento compartido y los anillos detectan un fallo en el segmento para transmitir tráfico de datos; y, como respuesta a la detección del fallo, evita la transmisión de tráfico de datos entre el nodo y todos los anillos excepto para un anillo.

Aunque la técnica asociada resuelve muy bien el problema de protección de la Ethernet multianillo, sigue sin disponer de un método para gestionar de forma efectiva la topología de la Ethernet multianillo, utilizada para descubrir la información de las localizaciones de los nodos, los estados de la topología, si la ruta se puede alcanzar, etc., en toda la Ethernet multianillo.

Resumen de la invención

A la vista de esto, el objeto principal de la presente invención es proporcionar un método y un sistema para gestionar una topología de una Ethernet multianillo, con el fin de implementar la gestión de la topología de la Ethernet multianillo.

Con el fin de conseguir el objetivo anterior, se proporciona un método de acuerdo con la reivindicación 1 y un sistema de acuerdo con la reivindicación 6. En las reivindicaciones dependientes se proporcionan mejoras y modos de realización adicionales.

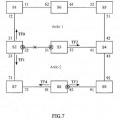

También se proporciona un método para gestionar una topología de una Ethernet multianillo que comprende:

un nodo que incluye un puerto bloqueado en la Ethernet multianillo, que envía periódicamente un mensaje de Trama de Búsqueda de Topología (TF) a lo largo de un canal de control de transmisión a través de un puerto propio adecuado, y si el puerto que envía el mensaje TF no es el puerto bloqueado, entonces dicho nodo escribe un Identificador de Nodo (NODEJD) propio en una Lista de identificadores de Nodo (NODEJJST) del mensaje TF; si el puerto que envía el mensaje TF es el puerto bloqueado, entonces dicho nodo no escribe el NODEJD propio en la NODEJJST del mensaje TF;

un nodo que recibe dicho mensaje TF en la Ethernet multianillo, que actualiza una base de datos propia de topología de acuerdo con la NODEJJST en dicho mensaje TF, escribe un NODEJD propio en la NODEJJST de dicho mensaje TF, y a continuación reenvía dicho mensaje TF a lo largo del canal de control de transmisión.

El método comprende, además: dicho nodo que envía el mensaje TF escribe el NODEJD propio en un campo de NODEJD del mensaje TF, y escribe un identificador de puerto (PID) bloqueado propio incluido en un campo PID del mensaje TF.

... [Seguir leyendo]

Reivindicaciones:

1. Un método para gestionar una topología de una Ethernet multianillo, caracterizado por que comprende:

un nodo que incluye un puerto bloqueado en la Ethernet multianillo que envía periódicamente mensajes de Trama de Búsqueda de Topología (TF) a lo largo de los canales de control de transmisión a través de los puertos del nodo (45), escribiendo dicho nodo un Identificador de Nodo (NODEJD) propio en una Lista de identificadores de nodo (NODEJJST) del mensaje TF que se envía a través de un puerto distinto del puerto bloqueado (44), y dicho nodo no escribe el NODEJD propio en la NODEJJST del mensaje TF que se envía a través del puerto bloqueado;

un nodo que recibe dicho mensaje TF en la Ethernet multianillo que actualiza una base de datos propia de la topología en función de la NODEJJST en dicho mensaje TF, que escribe un NODEJD propio en la NODEJJST de dicho mensaje TF, y que a continuación reenvía dicho mensaje TF a lo largo del canal de control de transmisión (513).

2. El método de acuerdo con la reivindicación 1 que comprende, además: dicho nodo que envía los mensajes TF que escribe el NODEJD propio en un campo NODEJD de los mensajes TF, y que escribe un identificador de puerto (PID) bloqueado incluido propio en un campo PID de los mensajes TF (42).

3. El método de acuerdo con la reivindicación 2 que comprende, además:

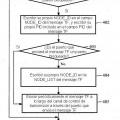

después de haber recibido dicho mensaje TF (51), dicho nodo que ha recibido el mensaje TF comprueba si se ha recibido el mensaje TF a través de un puerto bloqueado propio (52), y si es así, descarta dicho mensaje TF (53); en caso contrario, compara el NODEJD y el PID de dicho mensaje TF con los NODEJD y los PID de un conjunto O. propio (55), y si en el conjunto existe un NODEJD y un PID idénticos, escribe el NODEJD propio en la NODEJJST de dicho mensaje TF, y a continuación reenvía dicho mensaje TF a lo largo del canal de control de transmisión (513); si no existe ningún NODEJD y PID idénticos, escribe el NODEJD y el PID de dicho mensaje TF en el conjunto O. propio (57), actualiza la base de datos propia de la topología en función de la NODEJJST de dicho mensaje TF, escribe el propio NODEJD en la NODEJJST de dicho mensaje TF, y a continuación reenvía dicho mensaje TF a lo largo del canal de control de transmisión (513).

4. El método de acuerdo con la reivindicación 1, 2 ó 3, en el que dicha actualización de la base de datos propia de la topología en función de la NODEJJST de dicho mensaje TF comprende:

el nodo que recibe el mensaje TF lleva a cabo un proceso de búsqueda de ruta de máxima coincidencia comparando la NODEJJST de dicho mensaje TF con una estructura de datos de topología correspondiente al puerto que ha recibido dicho mensaje TF (58);

si no se encuentra ninguna ruta de máxima coincidencia, escribir la información de la NODEJJST de dicho mensaje TF en la estructura de datos de topología correspondiente al puerto que ha recibido el mensaje TF (51);

si se encuentra la ruta de máxima coincidencia y un número de nodos en dicha ruta de máxima coincidencia es menor que un número de nodos de la NODEJJST del mensaje TF, escribir la información de la NODEJJST de dicho mensaje TF en la estructura de datos de topología correspondiente al puerto que ha recibido el mensaje TF, y cubrir la ruta de máxima coincidencia (511);

si se encuentra la ruta de máxima coincidencia y el número de nodos en dicha ruta de máxima coincidencia es igual al número de nodos de la NODEJJST del mensaje TF, buscar un NODEJD cuya distancia a dicho puerto en dicha NODEJJST sea la mayor, y eliminar en la estructura de datos de topología correspondiente al puerto todos los NODEJD localizados más allá del NODEJD buscado en una topología que incluye dicha ruta de máxima coincidencia (512).

5. El método de acuerdo con la reivindicación 4, en el que una dirección de eliminación de los NODEJD es una dirección desde el nodo cuya distancia al puerto es la mayor hasta un nodo identificado por el campo PID en dicho mensaje TF.

6. Un sistema para gestionar una topología de una Ethernet multianillo que comprende un nodo de envío y un nodo de recepción en la Ethernet multianillo, caracterizado por que:

dicho nodo de envío incluye un puerto bloqueado y está configurado para enviar periódicamente mensajes de Trama de Búsqueda de Topología (TF) a lo largo de canales de control de transmisión a través de los puertos del nodo de envío, estando adaptado dicho nodo de envío para escribir un Identificador de Nodo (NODEJD) propio en una Lista de identificadores de nodo (NODEJJST) del mensaje TF que se envía a través de un

puerto distinto del puerto bloqueado, y estando adaptado dicho nodo de envío para no escribir el NODEJD propio en la NODEJJST del mensaje TF que se envía a través del puerto bloqueado;

dicho nodo de recepción está configurado para recibir dicho mensaje TF, actualizar una base de datos propia de la topología en función de la NODEJJST de dicho mensaje TF, escribir un NODEJD propio en la NODEJJST de dicho mensaje TF, y a continuación reenviar dicho mensaje TF a lo largo del canal de control de transmisión.

7. El sistema de acuerdo con la reivindicación 6, en el que dicho nodo de envío está configurado, además, para: escribir el NODEJD propio en un campo NODEJD de los mensajes TF, y escribir un identificador de puerto (PID) propio incluido en un campo PID de los mensajes TF.

8. El sistema de acuerdo con la reivindicación 7, en el que:

dicho nodo de recepción está configurado, además, para: comprobar, después de haber recibido el mensaje TF, si dicho mensaje TF se ha recibido a través de un puerto bloqueado propio, y si es así, descartar dicho mensaje TF; en caso contrario, comparar el NODEJD y el PID de dicho mensaje TF con los NODEJD y los PID en un conjunto O. propio, y si en el conjunto existe un NODEJD y un PID idénticos, escribir el NODEJD propio en la NODEJJST de dicho mensaje TF, y a continuación reenviar dicho mensaje TF a lo largo del canal de control de transmisión; si no existe ningún NODEJD y PID idénticos, escribir el NODEJD y el PID de dicho mensaje TF en el conjunto Q. propio, actualizar la base de datos propia de la topología en función de la NODEJJST de dicho mensaje TF, escribir el propio NODEJD en la NODEJJST de dicho mensaje TF, y a continuación reenviar dicho mensaje TF a lo largo del canal de control de transmisión.

9. El sistema de acuerdo con la reivindicación 6, 7 u 8, en el que dicho nodo de recepción está configurado además, para: llevar a cabo un proceso de búsqueda de ruta de máxima coincidencia comparando la NODEJJST de dicho mensaje TF con una estructura de datos de topología correspondiente al puerto que ha recibido dicho mensaje TF;

si no se encuentra ninguna ruta de máxima coincidencia, escribir la información de la NODEJJST de dicho mensaje TF en la estructura de datos de topología correspondiente al puerto que ha recibido el mensaje TF;

si se encuentra la ruta de máxima coincidencia y un número de nodos en dicha ruta de máxima coincidencia es menor que un número de nodos de la NODEJJST del mensaje TF, escribir la información de la NODEJJST de dicho mensaje TF en la estructura de datos de topología correspondiente al puerto que ha recibido el mensaje TF, y cubrir la ruta de máxima coincidencia;

si se encuentra la ruta de máxima coincidencia y el número de nodos en dicha ruta de máxima coincidencia es igual al número de nodos de la NODEJJST del mensaje TF, buscar un NODEJD cuya distancia a dicho puerto en dicha NODEJJST sea la mayor, y eliminar en la estructura de datos de topología correspondiente al puerto todos los NODEJD localizados más allá del NODEJD buscado en una topología que incluye dicha ruta de máxima coincidencia.

1. El sistema de acuerdo con la reivindicación 9, en el que una dirección de eliminación de los NODEJD del nodo de recepción es una dirección desde el nodo cuya distancia al puerto es la mayor hasta un nodo identificado por el campo PID en dicho mensaje TF.

Patentes similares o relacionadas:

Detección de rotura de cables en comunicaciones redundantes, del 22 de Abril de 2020, de Tesla, Inc: Sistema de comunicaciones de datos que comprende: una pluralidad de módulos de batería que incluyen: un primer módulo de batería (110x) que […]

Procedimiento de comunicación ferroviaria, del 26 de Junio de 2019, de EAcom Systems, S.L: Procedimiento de comunicación ferroviaria. La presente invención se refiere a un procedimiento de comunicaciones ferroviarias entre un puesto móvil que se comunica a través […]

Procedimiento y módulo concentrador para integrar a un socio de comunicación en una red de comunicación cableada, en particular anular, del 3 de Abril de 2019, de PILLER GROUP GMBH (100.0%): Procedimiento para integrar a un socio de comunicación a través de un módulo concentrador , que presenta tres puertos cada uno de ellos con un transmisor […]

Procedimiento y dispositivo de comunicaciones de acoplamiento para la transmisión de mensajes en una red de comunicaciones industrial que puede operarse de forma redundante, del 17 de Octubre de 2018, de SIEMENS AKTIENGESELLSCHAFT: Procedimiento para la transmisión de mensajes en una red de comunicaciones industrial que puede operarse de forma redundante, en el cual - la red […]

Procedimiento para la comunicación de datos entre un número limitado de participantes de comunicación conectados a una red de comunicación común, del 10 de Octubre de 2018, de PILLER GROUP GMBH (100.0%): Procedimiento para la comunicación de datos entre participantes de comunicación (5 a 11) que en un número limitado están conectados a una red de comunicación común , […]

Procedimiento para la transmisión de mensajes en una red de comunicaciones industrial operable de manera redundante y aparato de comunicaciones para una red de comunicaciones industrial operable de manera redundante, del 7 de Febrero de 2018, de SIEMENS AKTIENGESELLSCHAFT: Procedimiento para la transmisión de mensajes en una red de comunicaciones industrial operable de manera redundante, en el que - los mensajes […]

Nodo de red para una red de comunicaciones, del 18 de Octubre de 2017, de SIEMENS AKTIENGESELLSCHAFT: Nodo de red (310, 312, MRM+) para una red de comunicaciones , la cual comprende una primera subred que utiliza un protocolo Spanning […]

Método de configuración de red, del 9 de Agosto de 2017, de HUAWEI TECHNOLOGIES CO., LTD.: Un método de configuración de red, aplicado en un anillo que comprende n nodos, en donde n es mayor que 2 y n es un número natural, que comprende: […]