Método de gestión de la seguridad de aplicaciones con un módulo de seguridad.

Método de gestión de la seguridad de aplicaciones (APP) que funciona en un equipo móvil (CB) conectado a unared (NET),

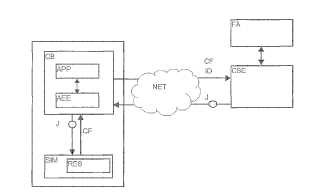

dicha red (NET) está administrada por un servidor de control (CSE) de un operador, dichas aplicaciones(APP) utilizan recursos (RES), datos o funciones, almacenados en un módulo de abono (SIM) conectado localmentea dicho equipo móvil (CB), que comprende las siguientes etapas preliminares:

* recepción de datos que comprenden al menos el tipo y la versión del software del equipo móvil (CB)y la identidad del módulo de abonado (SIM), a través de la red (NET), por el servidor de control (CSE),

* análisis y verificación por el servidor de control (CSE) de dichos datos (ID),

* generación de un criptograma (J) a partir del resultado de la verificación sobre dichos datos (ID), ytransmisión de dicho criptograma (J), a través de la red (NET) y el equipo móvil (CB), al módulo deabonado (SIM),

* recepción y análisis del criptograma (J) por el módulo de abonado (SIM), el criptograma (J)comprende instrucciones que condicionan el funcionamiento de aplicaciones (APP) según los criteriosestablecidos por el proveedor de dicha aplicación (APP) y/o el operador y/o el usuario del equipo móvil(CB),

dicho método está caracterizado por el hecho de que el módulo de abonado (SIM) activo, respectivamentedesactiva de manera selectiva al menos un recurso (RES), datos o funciones de dicho módulo de abonado (SIM),utilizando las instrucciones que se encuentran en el criptograma (J), los recursos (RES), datos o funcionesnecesarios para la obtención de un acceso a la red (NET) del equipo móvil (CB) entran en funcionamiento antes dela llegada del criptograma (J).

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2004/052773.

Solicitante: NAGRAVISION S.A..

Nacionalidad solicitante: Suiza.

Dirección: ROUTE DE GENEVE 22-24 1033 CHESEAUX-SUR-LAUSANNE SUIZA.

Inventor/es: CANTINI, RENATO, KSONTINI,RACHED.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04W12/00 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato.

- H04W12/06 H04W […] › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Autenticación.

- H04W12/12 H04W 12/00 […] › Detección o prevención de fraude.

- H04W8/18 H04W […] › H04W 8/00 Gestión de datos de red. › Procesamiento de los datos de usuario o subscriptor, p. ej. servicios de suscripción, preferencias de usuario o perfil de usuario; Transferencia de datos de usuario o subscriptor.

- H04W8/26 H04W 8/00 […] › Direccionamiento de red o numeración para apoyar la movilidad.

PDF original: ES-2429136_T3.pdf

Fragmento de la descripción:

Método de gestión de la seguridad de aplicaciones con un módulo de seguridad

La presente invención se refiere al ámbito de las redes móviles llamadas también redes celulares. Se refiere más particularmente a la gestión de la seguridad de las aplicaciones utilizadas con un módulo de seguridad asociado a un equipo móvil de telefonía móvil.

El módulo de seguridad de un teléfono móvil o portátil es conocido bajo la denominación de "tarjeta SIM" (Subscriber Identity Module) que constituye el elemento central de la seguridad de estos teléfonos. El operador de telefonía introduce, en el momento de la fabricación y/o durante una fase de personalización, un número llamado IMSI (International Mobile Subscriber Identification) que sirve para identificar de manera segura y única cada abonado que desee conectarse a una red móvil. Cada teléfono móvil, llamado equipo móvil a continuación, es identificado físicamente por un número almacenado en una memoria no volátil del equipo móvil. Este número, llamado IMEI, (International Mobile Equipment Identifier) contiene una identificación del tipo de equipo móvil y un número de serie que sirve para identificar de manera única un equipo móvil dispuesto sobre una red del tipo GSM (Global System for Mobile communications) , GPRS (General Packet Radio System) o UMTS (Universal Mobile Telecommunications System) . Además, un equipo móvil se caracteriza por una versión de software SVN (Software Version Number) que indica el estado de actualización del software de base instalado sobre el equipo móvil. La combinación de la identificación del tipo y del número de serie del equipo móvil con la versión de software (SVN) proporciona una nueva identificación, llamada IMEISV (International Mobile Equipment Identifier and Software Version Number) . El mismo concepto de identificación se aplica también al WLAN (Wireless LAN) o al cable TV bidireccional. El identificador físico puede ser una dirección MAC (Media Access Control) que corresponde a la dirección única que identifica la configuración del material de un usuario en una red IP (Internet Protocol) y la versión de programa puede ser transmitida por unos protocolos de capa superior basados en el IP.

Las normas ETSI ("European Telecommunications Standards Institute") , definen una estación móvil (MS, mobile station) compuesta por un equipo móvil (ME, mobile equipment) y un módulo de abonado (SIM, subscriber identity module) . Este módulo de abonado es en general móvil es decir que puede ser o bien retirado o transferido de un equipo móvil a otro.

Durante la puesta en servicio de un equipo móvil, más particularmente durante su conexión a la red de un operador, unas informaciones comprendiendo los datos de identificación son intercambiadas entre el equipo móvil y el centro de gestión del operador que autoriza o no su utilización.

El documento EP0757502 describe un método de cierre de un módulo de identificación de usuario cuando el identificador físico del equipo móvil IMEI está en una lista negra. Cuando el equipo móvil se conecta a la red móvil, transmite el identificador IMEI a un centro de gestión. Este último verifica por comparación el identificador recibido con el contenido de una base de datos en la que el operador registra los identificadores de equipos móviles robados o defectuosos. Si un identificador recibido está presente en esa base de datos, el centro de gestión transmite un mensaje que contiene una orden de bloqueo al equipo móvil relacionado. Esta orden, después de verificar su autenticidad, es transmitida al módulo de identificación que ejecuta un procedimiento de cierre impidiendo toda conexión ulterior del equipo móvil con la red.

El documento US5864757 describe un método de activación de un combinado móvil con un módulo de abonado basado en la utilización de una clave propia al combinado que produce un código correspondiente a un identificador del módulo de abonado. El combinado incluye una clave única inviolable. Durante su activación, el centro de gestión del operador transmite un mensaje al combinado que sirve para que el operador calcule una clave específica utilizando la clave única del combinado. Esa nueva clave es utilizada en combinación con un identificador de la red o del módulo de abonado para generar una palabra de control que es confrontada con un código almacenado en el módulo de abonado. Si la contraseña de control concuerda con el código del módulo de abonado, el combinado es activado.

Los métodos descritos en esos dos documentos tratan exclusivamente aspectos que necesitan una identificación física del equipo móvil basada por ejemplo en el identificador IMEI. Cuando se ponen en práctica esos métodos, sus efectos se centran únicamente en el bloqueo / desbloqueo del módulo de abonado y/o del equipo móvil para impedir cualquier conexión del equipo móvil con la red.

Actualmente un equipo móvil ofrece al usuario, además de su función usual de establecimiento de conversaciones telefónicas a través de un acceso a una red móvil, el uso de varios otros servicios suplementarios de valor añadido tales como la consulta de diversas informaciones, las operaciones bancarias a distancia, el comercio electrónico, el acceso a un contenido multimedia, etc. Estos servicios evolucionados necesitan un nivel de seguridad cada vez más elevado para preequipar a los usuarios contra los fraudes eventuales causados por terceros que intentan aprovecharse de los fallos de seguridad que pueden aparecer en los equipos móviles.

Una verificación es por lo tanto necesaria al menos a dos niveles: por una parte al nivel del propio equipo móvil y por otra parte al nivel de las aplicaciones de software que permiten el funcionamiento de los diferentes servicios propuestos por el operador o por terceros. Se trata de garantizar el hecho de que el módulo de abonado funcione sólo con un equipo móvil de un tipo y versión de programa debidamente autorizado o homologado por el operador y/o por los proveedores de aplicaciones. Por funcionamiento del módulo de abonado, se entiende su capacidad para permitir la utilización de servicios solicitados por un usuario mediante la ejecución de un número de aplicaciones de software instaladas previamente en una memoria del equipo móvil y que utilizan el módulo de abonado como medio de protección.

Estas aplicaciones ejecutadas en el equipo móvil utilizan recursos disponibles en el módulo de abonado. Por recursos, se entienden diversas funciones y datos necesarios al buen funcionamiento de una aplicación. Algunos de estos recursos pueden ser comunes a varias aplicaciones, en particular a las funciones relacionadas con la seguridad. El módulo de abonado puede de este modo bloquear o alterar el funcionamiento de ciertas aplicaciones para las que las condiciones de seguridad establecidas por el operador y/o los proveedores de aplicaciones no son respetadas en el equipo móvil en cuestión o los derechos del usuario del equipo móvil son insuficientes.

Los documentos citados anteriormente no cubren los aspectos lógicos relativos a un conjunto de equipos móviles como por ejemplo unas informaciones relativas a unas aplicaciones de software instaladas, un número de versión de software o también una referencia de tipo o de modelo del equipo móvil, etc. Se trata por lo tanto de disponer de un método de gestión determinado de los recursos del módulo de abonado con el fin de activar / desactivar de una manera selectiva unas aplicaciones o funciones de aplicaciones que utilizan estos recursos. Sin embargo no es deseable que estas operaciones impidan que el equipo móvil acceda a la red mediante el bloqueo total del módulo de abonado.

El objetivo de la presente invención es de proponer un método de gestión de la seguridad del conjunto equipo móvil, módulo de abonado, aplicaciones con el fin de limitar los riesgos relacionados con el hecho de que un módulo de abonado sea utilizado con malas intenciones por unas aplicaciones ejecutadas sobre un equipo móvil de tipo y/o de versión de programa que no cumplen con algunos criterios de seguridad preestablecidos.

Otro objetivo consiste en proteger al usuario del equipo móvil así como a los proveedores de aplicaciones referentes contra los abusos resultantes de una clonación del equipo móvil y/o del módulo de abonado.

Estos objetivos son alcanzados por un método de gestión de la seguridad de aplicaciones según la reivindicación 1.

Los recursos del módulo de abonado son bloqueados de manera determinada, esto con el objetivo de bloquear o reducir la función de algunas aplicaciones. No se bloquean directamente unas aplicaciones del equipo: se actúa de forma indirecta sobre las aplicaciones,... [Seguir leyendo]

Reivindicaciones:

1. Método de gestión de la seguridad de aplicaciones (APP) que funciona en un equipo móvil (CB) conectado a una red (NET) , dicha red (NET) está administrada por un servidor de control (CSE) de un operador, dichas aplicaciones (APP) utilizan recursos (RES) , datos o funciones, almacenados en un módulo de abono (SIM) conectado localmente a dicho equipo móvil (CB) , que comprende las siguientes etapas preliminares:

• recepcion de datos que comprenden al menos el tipo y la versión del software del equipo móvil (CB) y la identidad del módulo de abonado (SIM) , a través de la red (NET) , por el servidor de control (CSE) ,

• analisis y verificacion por el servidor de control (CSE) de dichos datos (ID) ,

• generacion de un criptograma (J) a partir del resultado de la verificacion sobre dichos datos (ID) , y transmisión de dicho criptograma (J) , a través de la red (NET) y el equipo móvil (CB) , al módulo de abonado (SIM) ,

• recepcion y analisis del criptograma (J) por el módulo de abonado (SIM) , el criptograma (J) comprende instrucciones que condicionan el funcionamiento de aplicaciones (APP) según los criterios establecidos por el proveedor de dicha aplicación (APP) y/o el operador y/o el usuario del equipo móvil (CB) ,

dicho método está caracterizado por el hecho de que el módulo de abonado (SIM) activo, respectivamente desactiva de manera selectiva al menos un recurso (RES) , datos o funciones de dicho módulo de abonado (SIM) , utilizando las instrucciones que se encuentran en el criptograma (J) , los recursos (RES) , datos o funciones necesarios para la obtención de un acceso a la red (NET) del equipo móvil (CB) entran en funcionamiento antes de la llegada del criptograma (J) .

2. Método según la reivindicación 1, caracterizado por el hecho de que el equipo móvil (CB) es un equipo móvil (CB) de telefonía móvil.

3. Método según la reivindicación 1, caracterizado por el hecho de que la red (NET) es una red móvil del tipo GSM, GPRS o UMTS.

4. Método según una de las reivindicaciones 1 a 3, caracterizado por el hecho de que el módulo de abonado (SIM) es un módulo de abonado (SIM) insertado en el equipo móvil (CB) de telefonía móvil de tipo tarjeta SIM.

5. Método según una de las reivindicaciones 1 a 4, caracterizado por el hecho de que la identificación del conjunto equipo móvil / módulo de abonado (SIM) se efectúa a partir del identificador (IMEISV) del equipo móvil (CB) y del número de identificación del módulo de abonado (IMSI) propio de un abonado a la red (NET) móvil.

6. Método según una de las reivindicaciones 1 a 5, caracterizado por el hecho de que los criterios definen límites de utilización de una aplicación (APP) según los riesgos asociados a dicha aplicación (APP) y el tipo y la versión de software del equipo móvil (CB) que el operador y/o el proveedor de aplicaciones (APP) y/o el usuario del equipo móvil (CB) deseen considerar.

7. Método según una de las reivindicaciones 1 a 6, caracterizado por el hecho de que se ejecuta después de cada conexión del equipo móvil (CB) a la red (NET) .

8. Método según una de las reivindicaciones 1 a 6, caracterizado por el hecho de que se ejecuta después de cada actualización de la versión de software del equipo móvil (CB) .

9. Método según una de las reivindicaciones 1 a 6, caracterizado por el hecho de que se ejecuta después de cada activación o desactivación de una aplicación (APP) en el equipo móvil (CB) .

10. Método según una de las reivindicaciones 1 a 6, caracterizado por el hecho de que se ejecuta después de cada actualización de la versión de software del módulo de abonado (SIM) .

11. Método según una de las reivindicaciones 1 a 6, caracterizado por el hecho de que se ejecuta después de cada actualización de recursos (RES) en el módulo de abonado (SIM) .

12. Método según una de las reivindicaciones 1 a 6, caracterizado por el hecho de que se ejecuta periódicamente a un ritmo dado por el servidor de control (CSE) .

13. Método según una de las reivindicaciones 1 a 6, caracterizado por el hecho de que se ejecuta después de cada inicio de una aplicación (APP) en el equipo móvil (CB) .

14. Método según cualquiera de las reivindicaciones precedentes, caracterizado por el hecho de que el módulo de abonado (SIM) , previamente al cumplimiento de las instrucciones dadas por el criptograma (J) , compara el identificador (IMEISV) del equipo móvil (CB) con el recibido previamente e inicia la operación de verificación solamente si el identificador (IMEISV) ha cambiado.

15. Método según una de las reivindicaciones 1 a 5, caracterizado por el hecho de que el servidor de control (CSE) , previamente a la transmisión del criptograma (J) , compara el identificador (IMEISV) del equipo móvil (CB) con el recibido previamente e inicia la operación de verificación solamente si el identificador (IMEISV) ha cambiado.

16. Método según una de las reivindicaciones 1 a 15, caracterizado por el hecho de que el criptograma (J) está constituido por un mensaje encriptado por el servidor de control (CSE) con ayuda de una clave de encriptación asimétrica o simétrica a partir de un conjunto de datos que contiene, entre otros datos, el identificador (IMEISV) del equipo móvil (CB) , el número de identificación (IMSI) del módulo de abonado (SIM) , referencias de recursos (RES) del módulo de abonado (SIM) y una variable predecible (CPT) .

17. Método según una de las reivindicaciones 1 a 16, caracterizado por el hecho de que el módulo de abonado (SIM) transmite al servidor de control (CSE) , a través del equipo móvil (CB) y la red móvil (NET) , un mensaje de confirmación (CF) cuando el módulo de abonado (SIM) ha recibido el criptograma (J) , dicho mensaje acredita la buena recepción y el tratamiento adecuado del criptograma (J) por el módulo de abonado (SIM) .

18. Método según la reivindicación 1, caracterizado por el hecho de que el equipo móvil (CB) es un descodificador de televisión de pago o un ordenador al que está conectado el módulo de abonado (SIM) .

19. Módulo de abonado (SIM) que incluye recursos (RES) destinados a ser localmente accedidos por al menos una aplicación (APP) instalada en un equipo móvil (CB) conectado a una red (NET) , dicho equipo móvil (CB) incluye medios de lectura y de transmisión de datos que incluyen al menos el identificador (IMEISV) del equipo móvil (CB) y el identificador (IMSI) del módulo de abonado (SIM) , dicho módulo de abonado (SIM) comprende medios de recepción y de análisis de un criptograma (J) que comprende instrucciones condicionantes del funcionamiento de la aplicación (APP) según los criterios preestableces por el proveedor de dicha aplicación (APP) y/o el operador y/o el usuario del equipo móvil (CB) , el módulo de abonado (SIM) está caracterizado por el hecho de que comprende medios de activación, respectivamente de desactivación selectiva de al menos un recurso (RES) , datos o funciones, de dicho módulo de abonado (SIM) , dichos medios de activación, respectivamente de desactivación selectiva utilizan las instrucciones comprendidas en el criptograma (J) , los recursos, datos o funciones necesarios para la obtención de un acceso a la red (NET) del equipo móvil (CB) entran en funcionamiento antes de la llegada del criptograma (J) .

20. Módulo de abonado (SIM) según la reivindicación 19, caracterizado por el hecho de que constituye un módulo de abonado (SIM) del tipo "tarjeta SIM" conectado a un equipo móvil (CB) .

Patentes similares o relacionadas:

Transferencia automática segura de datos con un vehículo de motor, del 22 de Julio de 2020, de AIRBIQUITY INC: Un dispositivo electrónico en un vehículo para operar en un vehículo de motor en un estado de energía desatendido, comprendiendo el dispositivo […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Servidor de autenticación de una red de telecomunicación celular y UICC correspondiente, del 22 de Julio de 2020, de Thales Dis France SA: Un servidor de autenticación de una red de telecomunicaciones celular, estando dispuesto dicho servidor de autenticación para generar un token de autenticación para ser […]

Método de control de aplicación y terminal móvil, del 8 de Julio de 2020, de Guangdong OPPO Mobile Telecommunications Corp., Ltd: Un terminal móvil , que comprende: un procesador ; y un módulo de inteligencia artificial AI ; el procesador que se […]

Red de telecomunicaciones y método de acceso a la red basado en el tiempo, del 8 de Julio de 2020, de KONINKLIJKE KPN N.V.: Una red de telecomunicaciones configurada para proporcionar acceso a una pluralidad de terminales (A-D) en donde los terminales están dispuestos para ejecutar aplicaciones […]

Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil y red de cadena de bloques entre operadores, del 1 de Julio de 2020, de DEUTSCHE TELEKOM AG: Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil sobre la base de una Red de Cadena de […]

Métodos y sistemas de autenticación mediante el uso de código de conocimiento cero, del 24 de Junio de 2020, de NAGRAVISION S.A.: Un método para permitir o denegar el acceso operativo a un accesorio confiable desde un dispositivo no confiable , a través del […]

Procedimiento y sistema para la autenticación del emparejamiento entre un vehículo y un dispositivo móvil, del 24 de Junio de 2020, de KWANG YANG MOTOR CO., LTD.: Un procedimiento para la autenticación del emparejamiento entre una motocicleta y un dispositivo móvil , donde la motocicleta incluye un […]