Método y dispositivo para enviar parámetros de cifrado.

Un método (300) para enviar parámetros de cifrado en una súper-trama de voz de Radio Móvil Digital (DMR) delInstituto Europeo de Normas de Telecomunicaciones,

el método comprende:

identificar (302) un número seleccionado de bits a partir de una pluralidad de tramas de vocodificador de la súpertramade voz DMR;

reemplazar (304) por lo menos algunos de los bits identificados con un bit correspondiente de un primer parámetrode cifrado;

colocar (306) por lo menos a segundo parámetro de cifrado en un campo de señalización incorporado de la súpertramade voz DMR; y

transmitir (308) la súper-trama de voz DMR, que incluye los parámetros de cifrado.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/US2009/059503.

Solicitante: Motorola Solutions, Inc.

Nacionalidad solicitante: Estados Unidos de América.

Dirección: 1303 East Algonquin Road Schaumburg IL 60196 ESTADOS UNIDOS DE AMERICA.

Inventor/es: CHOWDHARY,DIPENDRA M, BELMONTE,JOHN P, WIATROWSKI,DAVID G.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04L9/14 H04L […] › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › utilizando varias claves o algoritmos.

PDF original: ES-2396951_T3.pdf

Fragmento de la descripción:

Método y dispositivo para enviar parámetros de cifrado

Campo técnico

El campo técnico se relaciona de manera general con sistemas de comunicación inalámbricos y en particular con el 5 envío de parámetros de cifrado en una supertrama de voz DMR ETSI.

Antecedentes Durante las últimas décadas, se han generalizado las redes digitales de transceptor de dos vías. Normalmente, los transceptores de dos vías permiten a los usuarios recibir así como también transmitir voz o datos. Para suministrar interoperabilidad entre diversos sistemas de transceptor digitales de dos vías y los vendedores, el Instituto Europeo 10 de Normas de Telecomunicaciones (ETSI por sus siglas en inglés) ha introducido un estándar de interfaz área de Transceptor Móvil Digital (DMR por sus siglas en inglés) , que especifica diversos protocolos utilizados por los transceptores de dos vías en la capa de enlace (es decir, Capa 2) del modelo conocido de redes de ordenadores de Interconexión de Sistemas Abiertos de siete capas, y que se describe en ETSI TS (Especificación Técnica) 102 3611 v1.4.5 (2007-12) . La referencia aquí a las normas ETSI DMR incluye la versión actual de la especificación técnica y

todas las versiones posteriores y futuras.

Las normas ETSI DMR especifican una estructura de Acceso Múltiple por División de tiempo (TDMA) de dos franjas cuyo dispositivos de transmisión y recepción pueden enviar señales de voz y/o datos. Las señales de voz y/o datos se transmiten en las franjas TDMA de acuerdo con un formato de ráfaga general especificado en la norma. Adicionalmente, las ráfagas que comprenden señales de voz se transmiten en súper-tramas que tienen 360 ms de largo y tienen seis ráfagas que se designan con las entras "A" a "F".

Más aún se pueden enviar mensajes de datos y de voz no cifrados como información plana o pueden ser cifrados, y hacer privado de tal manera que los datos no puedan ser leídos o la voz no pueda ser escuchada en ningún dispositivo diferente a aquel que tienen los parámetros adecuados necesarios para descifrar los mensajes. De acuerdo con lo anterior, el cifrado y descifrado (o privacidad) es una forma de proteger las comunicaciones y

mantenerlas privadas cuando se envían los mensajes entre dos dispositivos. Sin embargo, en el contexto de esta descripción, la privacidad no proporciona ningún mecanismo para autenticar los dispositivos o usuarios o proteger la integridad de los mensajes, por ejemplo, asegurar que los mensajes se decodifiquen en el orden adecuado o que todos los mensajes estén actualmente recibidos en el dispositivo de recepción.

El proceso de cifrado comprende de manera general un dispositivo de transmisión que combina ciertos parámetros criptográficos con la información plana para generar información protegida que se envía a un dispositivo de recepción. Para procesos de cifrado que utilizan un algoritmo criptográfico, tal como ARC4, los parámetros criptográficos incluyen normalmente una llave, el algoritmo criptográfico, y un vector de inicialización (IV) para el algoritmo. En consecuencia, con el fin de descifrar adecuadamente la información protegida, el dispositivo de recepción tiene que saber y utilizar la misma llave, algoritmo criptográfico, IV que se utilizó por el dispositivo de transmisión.

Para hacer los parámetros criptográficos conocidos al dispositivo de recepción, el dispositivo de transmisión puede enviar al dispositivo de recepción los parámetros criptográficos propiamente dichos y/o identificadores de cifrado (ID) que identifican uno o más de los parámetros criptográficos. Los parámetros criptográficos y los identificadores de cifrado se denominan colectivamente aquí como parámetros de cifrado. Sin embargo, cuando se refiere a un grupo de parámetros de cifrado, el grupo puede incluir uno o más parámetros criptográficos, solo uno o más identificadores de cifrado, o una combinación de parámetros criptográficos e identificadores de cifrado. Actualmente, no hay un método definido en la normativa DMR para transportar parámetros de cifrado.

Sin embargo, subsiste la necesidad de un método y dispositivo para transmitir parámetros de cifrado que puedan ser implementados en un sistema DMR.

Breve descripción de las figuras Las Figuras acompañantes, en donde similares numerales de referencia se refieren a elementos funcionalmente similares o idénticos a lo largo de las vistas separadas, que junto con la descripción detallada adelante se incorporan en y forma parte de la especificación y sirven a diversas realizaciones ilustrativas adicionales de los conceptos que incluyen la invención reivindicada, y explican diversos principios y ventajas de aquellas realizaciones.

La FIGURA 1 muestra un diagrama de bloques de un sistema de comunicaciones de acuerdo con una realización de ilustración.

La FIGURA 2 ilustra realizaciones implementadas dentro de un marco de una súper-trama de voz DMR, una ráfaga de voz dentro de la súper-trama, y tramas de vocodificador dentro de la ráfaga de voz.

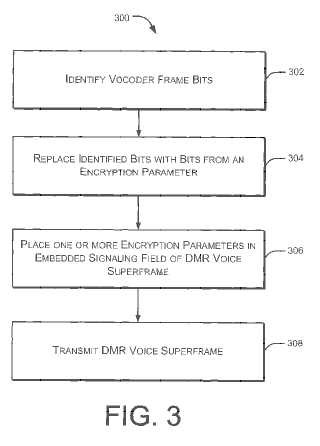

La FIGURA 3 muestra un diagrama de flujo de un método para transmitir parámetros de cifrado en una súper-trama de voz DMR de acuerdo con una realización de ilustración.

La FIGURA 4 muestra un diagrama de flujo de un método para colocar un IV dentro de una súper-trama de voz DMR de acuerdo con una realización de ilustración.

La FIGURA 5 muestra bits de selección de tramas de vocodificador en una súper-trama de voz DMR y reemplazarlas con bits IV modificados de acuerdo con una realización de ilustración.

La FIGURA 6 muestra un diagrama de flujo de un método para ubicar los identificadores de cifrado en una súpertrama de voz DMR de acuerdo con una realización de ilustración.

La FIGURA 7 muestra una ubicación de los identificadores de cifrado en un campo de señalización incorporado de una ráfaga de voz DMR de acuerdo con una realización de ilustración.

La FIGURA 8 muestra un diagrama de flujo de un método para recibir parámetros de cifrado en una súper-trama de voz DMR de acuerdo con una realización de ilustración.

Los expertos apreciarán que los elementos en las figuras se ilustran por simplicidad de claridad y no necesariamente están trazados a escala. Por ejemplo, las dimensiones de algunos de los elementos en las figuras se pueden exagerar con relación a otros elementos para ayudar a mejorar la comprensión de diversas realizaciones. Adicionalmente, la descripción y los dibujos no necesariamente requieren el orden ilustrado. El dispositivo y los componentes del método se han representado cuando es apropiado mediante símbolos convencionales en los dibujos, que solo muestran aquellos detalles específicos que son pertinentes para comprender las diversas realizaciones con el fin de no oscurecer la descripción con detalles que serán fácilmente evidentes para aquellos medianamente versados en la técnica que tienen el beneficio de la descripción aquí. Sin embargo, se apreciará que por simplicidad y claridad de ilustración, los elementos comunes y bien entendidos que son útiles o necesarios en una realización comercialmente factible no se pueden describir con el fin de facilitar una vista menos obstruida de estas diversas realizaciones.

Descripción detallada En términos generales, de conformidad con las diversas realizaciones, un dispositivo de transmisión encripta súpertramas de voz DMR utilizando parámetros criptográficos que, en una realización, incluyen una llave, un algoritmo de cifrado, y un IV y envía unas súper-tramas de voz DMR cifradas a un dispositivo de recepción. Para ayudar al dispositivo de recepción en descifrar las súper-tramas de voz DMR, el dispositivo de transmisión: identifica un número seleccionado de bits a partir de una pluralidad de tramas de vocodificador de una súper-trama de voz DMR; reemplaza cada uno de los bits identificados con un bit correspondiente de un parámetro de cifrado (por ejemplo, un IV o IV modificado) ; coloca por lo menos un parámetro de cifrado (por ejemplo, un ID de llave y un ID de algoritmo) en un campo de señalización incorporado de la súper-trama de voz DMR; y transmite la súper-trama de voz DMR con parámetros de cifrado al dispositivo de recepción. El dispositivo de recepción: extrae los identificadores de cifrado; extrae un número seleccionado de bits a partir de una pluralidad de tramas de vocodificador de la súpertrama de voz DMR; dispone los bits extraídos para obtener el IV; y utiliza el IV extraído y los identificadores de cifrado para descifrar las súper-tramas de voz DMR.

En una realización, el ID de llave y el ID de algoritmo se envían al campo de señalización incorporado de la ráfaga F de súper-trama de voz DMR... [Seguir leyendo]

Reivindicaciones:

1. Un método (300) para enviar parámetros de cifrado en una súper-trama de voz de Radio Móvil Digital (DMR) del Instituto Europeo de Normas de Telecomunicaciones, el método comprende:

identificar (302) un número seleccionado de bits a partir de una pluralidad de tramas de vocodificador de la súpertrama de voz DMR;

reemplazar (304) por lo menos algunos de los bits identificados con un bit correspondiente de un primer parámetro de cifrado;

colocar (306) por lo menos a segundo parámetro de cifrado en un campo de señalización incorporado de la súpertrama de voz DMR; y

transmitir (308) la súper-trama de voz DMR, que incluye los parámetros de cifrado.

2. El método de la reivindicación 1, en donde: el primer parámetro de cifrado comprende un vector de inicialización (IV) .

3. El método de la reivindicación 2, en donde reemplazar (304) por lo menos algunos de los bits identificados con un bit correspondiente del vector de inicialización comprende:

generar (406) un vector de inicialización modificado al combinar el vector de inicialización con por lo menos uno de los bits de paridad de detección de error o reenviar los bits de paridad de corrección de error; y

reemplazar (410) cada uno de los bits identificados con un bit correspondiente del vector de inicialización modificado.

4. El método de la reivindicación 3, en donde generar el vector de inicialización modificado comprende: calcular (504) la Revisión de Redundancia Cíclica (CRC) para el vector de inicialización; concatenar (404) la Revisión de Redundancia Cíclica con el vector de inicialización para generar un vector de

inicialización concatenado; agregar (406) bits de paridad de corrección reenviado (FEC) al vector de inicialización concatenado para generar el vector de inicialización modificado.

5. El método de las reivindicaciones 2 a 4, en donde:

reemplazar (304) cada uno de los bits identificados comprende intercalar los bits del vector de inicialización en las posiciones de los bits identificados.

6. El método de cualquier reivindicación anterior, en donde:

colocar (306) por lo menos un segundo parámetro de cifrado en el campo de señalización incorporado comprende posicionar por lo menos un identificador de cifrado en el campo de señalización incorporado de la Ráfaga F de la súper-trama de voz DMR.

7. El método de cualquier reivindicación anterior, en donde por lo menos un segundo parámetro de cifrado comprende por lo menos uno de: un Identificador de llave de cifrado; un Identificador de algoritmo de cifrado;

el Identificador de llave de cifrado combinado con bits de control de error; el Identificador de algoritmo de cifrado combinado con bits de control de error; o

el Identificador de llave de cifrado y el Identificador de algoritmo de cifrado combinado con bits de control de error.

8. Un método (800) para recibir parámetros de cifrado en una súper-trama de voz de Radio Móvil Digital (DMR) del Instituto Europeo de Normas de Telecomunicaciones, el método comprende:

recibir (802) la súper-trama de voz DMR; extraer (804) un primer parámetro de cifrado de un campo de señalización incorporado de la súper-trama de voz DMR recibida;

extraer (806) un número seleccionado de bits a partir de una pluralidad de tramas de vocodificador de la súper-trama de voz DMR; y disponer los bits extraídos para obtener un segundo parámetro de cifrado.

9. El método de la reivindicación 8, en donde:

el primer parámetro de cifrado se extrae del campo de señalización incorporado de la Ráfaga F de la súper-trama de voz DMR.

10. El método de la reivindicación 8 o reivindicación 9, en donde el primer parámetro de cifrado comprende por lo menos uno de: un Identificador de llave de cifrado; un Identificador de algoritmo de cifrado; el Identificador de llave de cifrado combinado con bits de control de error;

el Identificador de algoritmo de cifrado combinado con bits de control de error; o el Identificador de llave de cifrado y el Identificador de algoritmo de cifrado combinado con bits de control de error.

11. El método de la reivindicación 10, que comprende adicionalmente:

Descifrar la súper-trama DMR recibida utilizando la llave seleccionada con base en el ID de llave y una algoritmo de cifrado seleccionado con base en el ID de algoritmo.

12. El método de las reivindicaciones 1 u 8, en donde:

El número de bits seleccionado de la pluralidad de tramas de vocodificador comprende un número seleccionado de bits menos significativos.

13. El método de la reivindicación 12, en donde:

El número seleccionado de bits menos significativos comprende cuatro bits menos significativos extraídos de cada una de la pluralidad de tramas de vocodificador de la súper-trama de voz DMR.

14. El método de cualquiera de las reivindicaciones 8-11, en donde:

el segundo parámetro de cifrado comprende un vector de inicialización, y en donde el método comprende adicionalmente descifrar la súper-trama DMR recibida utilizando el vector de inicialización.

15. Un dispositivo para enviar parámetros de cifrado en una súper-trama de voz de Radio Móvil Digital (DMR) del Instituto Europeo de Normas de Telecomunicaciones, el dispositivo comprende:

un dispositivo de procesamiento (114) para:

identificar un número seleccionado de bits a partir de una pluralidad de tramas de vocodificador de la súper-trama de voz DMR; reemplazar por lo menos algunos de los bits identificados con un bit correspondiente de un vector de inicialización (IV) ; y

colocar por lo menos un identificador de cifrado en un campo de señalización incorporado de la súper-trama de voz DMR;

un transceptor (110) acoplado al dispositivo de procesamiento (114) para transmitir la súper-trama de voz DMR, que incluye el vector de inicialización y los identificadores de cifrado.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]