METODO DE PROTECCION DE UN CERTIFICADO ELECTRONICO.

Método de protección y de verificación de un certificado electrónico (C) emitido por una autoridad (AU) para un titular,

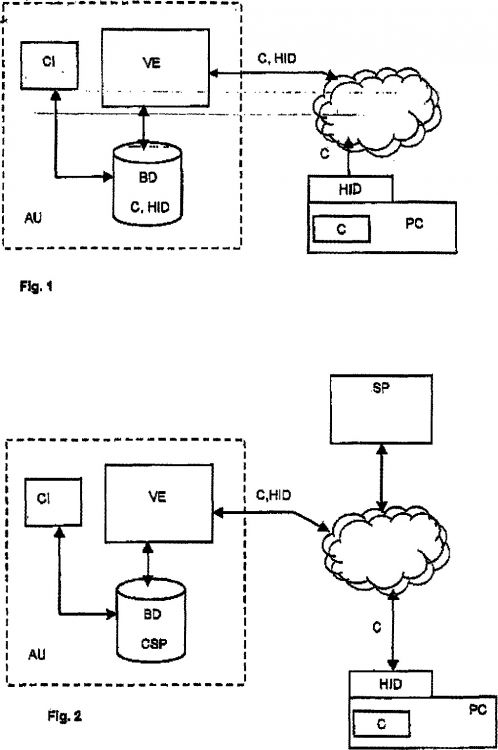

dicho certificado (C) siendo almacenado en una memoria de cada una de una pluralidad de unidades de usuario (PC) explotadas por el titular, cada unidad de usuario (PC) siendo capaz de transmitir todos o parte de los datos del certificado (C) a un servidor controlado por la autoridad (AU), caracterizado por el hecho de que, durante una fase de inicialización, dicho método incluye las siguientes etapas de:

determinación por la autoridad (AU) para cada unidad de usuario (PC) de un identificador de red (HID) basado en unos parámetros de configuración material recibidos desde esta unidad de usuario (PC),

registro de los identificadores de red (HID) en una base de datos (BD) del servidor de la autoridad (AU) mediante la conexión de dichos identificadores de red (HID) con los datos del certificado (C), dichos datos del certificado (C) comprendiendo así una pluralidad de conexiones, cada conexión estando dirigida hacia un identificador de red (HID) distinto que identifica de manera única una de las unidades de usuario (PC) explotadas por el titular

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/IB2004/051129.

Solicitante: NAGRAVISION SA.

Nacionalidad solicitante: Suiza.

Dirección: 22, ROUTE DE GENEVE,1033 CHESEAUX-SUR-LAUSANNE.

Inventor/es: STRANSKY, PHILIPPE.

Fecha de Publicación: .

Fecha Concesión Europea: 14 de Abril de 2010.

Clasificación PCT:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04L9/32 H04L […] › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

Clasificación antigua:

Fragmento de la descripción:

Método de protección de un certificado electrónico.

La presente invención se refiere a un método de protección de un certificado electrónico, en particular previsto para evitar su copia y su utilización por terceros.

Un certificado electrónico es un fichero digital que se puede comparar con un pasaporte virtual.

Al igual que un pasaporte, contiene cierto número de datos personales sobre su titular. Es expedido por una autoridad reconocida que puede garantizar la veracidad de las informaciones contenidas en el certificado y su relación indisociable con su titular.

Este certificado es almacenado en una memoria de una unidad de usuario tal como el disco duro de un ordenador, la memoria o la tarjeta SIM de un teléfono móvil, el módulo de seguridad de un descodificador de televisión digital de pago o cualquier otro dispositivo que requiere una identificación en línea de su usuario. Este último podrá así comunicar en una red de telecomunicación de manera protegida mediante la asociación de su certificado con los datos transmitidos.

El certificado permite por ejemplo identificarse en Internet, generar firmas electrónicas para transacciones de gran valor añadido y comunicar en toda confidencialidad informaciones sensibles.

Actualmente, un tercero tiene la posibilidad de copiar un certificado a espaldas de su titular con la ayuda de un programa adecuado del tipo caballo de Troya. El tercero puede así beneficiarse abusivamente de los mismos privilegios que el titular para la utilización de ciertos servicios en línea. Cuando se trata de transacciones financieras o de derechos particulares sobre productos difundidos, las consecuencias de tal abuso pueden ser particularmente nefastas para el titular.

El documento US2003/0084172 describe un método para obtener un servicio en una red de comunicación de datos comprendiendo una inscripción ante una autoridad. Los resultados de esta inscripción se utilizan para obtener un servicio con un proveedor. Estos resultados contienen los datos propios al usuario que el proveedor puede verificar solicitando la autoridad. El inconveniente de este método es que utiliza los datos ligados a un usuario, datos que pueden ser captados y reproducidos por otro usuario con el fin de obtener las prestaciones de forma fraudulenta.

Según una variante del documento US2003/0084172, el certificado sólo se puede utilizar en un lugar preciso. El inconveniente de esta variante es que si la unidad se desplaza, el certificado ya no será válido aunque el usuario no cambie.

El documento US2003/0069915 describe un método de autenticación de usuario de un servicio de impresión en una red de hotel, el cual en una variante verifica también la dirección IP de la unidad de usuario.

El objetivo de la presente invención es presentar un método mejorado.

Este objetivo se alcanza por el método según la reivindicación 1.

Estas etapas se refieren esencialmente a la fase de inicialización. Durante la explotación, una fase de verificación se activa cuando el titular del certificado explota su unidad de usuario usando el certificado en conjunto con un servicio predeterminado procedente de un proveedor de servicios. Esta incluye las siguientes etapas de:

El identificador de red propio a la unidad de usuario consiste en datos que sirven para identificar de manera única la unidad con respecto a una red de telecomunicación. Esta red sirve para acceder sucesivamente a la autoridad y al proveedor de servicios; este identificador no siendo transmitido como tal por la unidad de usuario pero determinado de manera autónoma sea por la autoridad, o bien por el proveedor en base a los parámetros materiales de la comunicación. Según el método de la invención, se trata de emparejar el certificado con el material de las unidades de usuario o más precisamente con las unidades que utilizan servicios en línea con el fin de evitar la copia abusiva del certificado de la memoria de una unidad a la de otra.

En el caso de la conexión a Internet, cada ordenador transmite un número que lo define de manera única en la red. Este número, llamado dirección MAC (Media Access Control), de identificación de la configuración del material de un usuario, se determina automáticamente por el servidor del proveedor de servicios. El certificado de una unidad de usuario conectado con este servidor puede así ser "personalizado" con la ayuda de esta dirección. Por lo que, esta dirección no se ha comunicado en forma de parámetro por la unidad de usuario sino que resulta de su capacidad para comunicar en una red. Esta dirección no puede ser modificada (al menos fácilmente) por el titular del certificado o por un tercero que haya copiado este certificado.

En el marco de la telefonía móvil GSM, el número único que identifica cada teléfono móvil, llamado IMEI (International Mobile Equipment Identity), conectado a la red, puede ser utilizado como identificador de la unidad usada.

De forma similar, un descodificador de televisión de pago que dispone de una vía de retorno puede ser identificado por un operador por su número único que caracteriza su material o por el número de teléfono utilizado por el módem de la vía de retorno.

En general, todo aparato conectado a una red posee una dirección o un número específico a su configuración material que permite su identificación por un servidor o por los otros aparatos con los que se comunica.

Durante la fase de inicialización, la unidad de usuario se conecta directamente a un servidor controlado por la autoridad encargada por una parte de recibir los datos relativos al certificado o el certificado completo y por otra parte de determinar un identificador de red relativo a la unidad de usuario. La autoridad registra este identificador en una base de datos mediante su conexión con el certificado relacionado.

Es posible limitar la inicialización en el tiempo mediante la fijación de un período máximo durante el cual se puede registrar un certificado con la competencia, por ejemplo a partir de la transmisión del certificado ante el usuario.

Este procedimiento se refiere preferiblemente a la instalación del certificado en el aparato del usuario. Este procedimiento incluye una llamada a la autoridad para establecer y añadir el identificador de red de este aparato a los datos del certificado. Se puede convertir esta conexión en obligatoria, por ejemplo durante dicho diálogo entre la autoridad y el aparato de usuario, la autoridad transmite una instrucción que valida el certificado y le autoriza para su utilización.

Según una variante del método de la invención, se puede utilizar un código o una contraseña durante la conexión del usuario al servidor de la autoridad. Este código sirve en cierta medida para autorizar la conexión entre el identificador de red y un certificado ante la autoridad emisora del certificado. Preferiblemente, se transmite al usuario por una vía distinta a la del certificado con el fin de conservar su confidencialidad. Por ejemplo, se puede enviar esta contraseña o código PIN al usuario por vía postal como se hace habitualmente con las tarjetas bancarias. Después del registro del identificador de red con el certificado, la contraseña puede volverse inutilizable con el fin de evitar el registro múltiple de un mismo certificado para unidades diferentes.

En esta variante, un periodo de validez del código puede ser fijado de manera análoga en la variante precedente con el fin de permitir un registro en un período limitado. En caso de salirse de este período, sería necesario solicitar un nuevo código ante la autoridad mediante unos gastos suplementarios eventuales.

Según el método de la invención, varias unidades pertenecientes a un...

Reivindicaciones:

1. Método de protección y de verificación de un certificado electrónico (C) emitido por una autoridad (AU) para un titular, dicho certificado (C) siendo almacenado en una memoria de cada una de una pluralidad de unidades de usuario (PC) explotadas por el titular, cada unidad de usuario (PC) siendo capaz de transmitir todos o parte de los datos del certificado (C) a un servidor controlado por la autoridad (AU), caracterizado por el hecho de que, durante una fase de inicialización, dicho método incluye las siguientes etapas de:

2. Método según la reivindicación 1, caracterizado por el hecho de que el registro de un identificador de red (HID) en conexión con los datos del certificado (C) se somete a la introducción de una contraseña (PIN) por el titular.

3. Método según la reivindicación 2, caracterizado por el hecho de que la contraseña (PIN) asociada al certificado (C) es recibida por el titular del certificado (C) por una vía distinta a aquella por la cual se transmiten los datos del certificado (C).

4. Método según la reivindicación 2, caracterizado por el hecho de que la contraseña (PIN) asociada al certificado (C) está fuera de servicio después de la operación de conexión de los datos del certificado (C) con los identificadores de red (HID) en la base de datos (BD) del servidor de la autoridad (AU).

5. Método según la reivindicación 1, caracterizado por el hecho de que cada identificador de red (HID) consiste en una dirección o un número que identifica de manera única la unidad en la red a la cual se conecta.

6. Método según la reivindicación 1, caracterizado por el hecho de que una fase de verificación se efectúa durante el acceso a un servicio con respecto a un proveedor de servicio (SP) por una unidad de usuario (PC), este método comprendiendo las siguientes etapas de:

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]