UN METODO PARA ASEGURAR LA COMUNICACION ENTRE UNA RED DE ACCESO Y UNA RED CENTRAL.

Un método para asegurar la comunicación entre una red (106) de acceso y una red central (104),

estando comprendidas dicha red (106) de acceso y dicha red central (104) en una red (102) de comunicaciones, comprendiendo dicha red (106) de acceso un agente (112), comprendiendo dicha red central (104) un servidor (108) y un servidor (110) de confianza, comprendiendo dicho método:

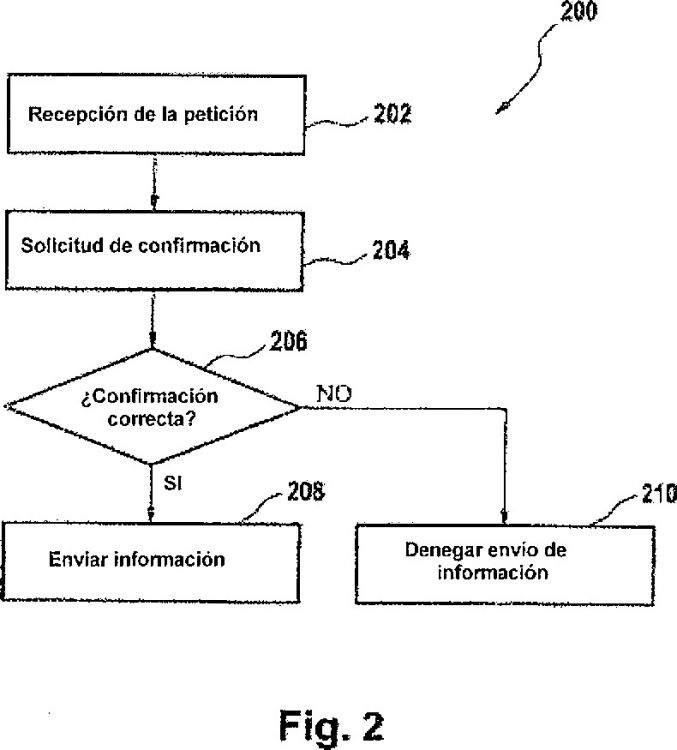

- recibir una petición (114) desde dicho agente (112) en dicha red central (104), estando relacionada dicha petición (114) con un nodo (116), siendo servido dicho nodo (116) por dicho agente (112), donde dicha petición (114) solicita información (126) sobre dicho nodo (116) desde dicho servidor (108);

- solicitar confirmación desde dicho servidor (110) de confianza sobre si dicho nodo (116) ha sido previamente autenticado contra dicha red (102) de comunicaciones;

- enviar dicha información (126) solicitada por dicho agente (112) desde dicho servidor (108) a dicho agente (112), si dicho nodo (116) ha sido previamente autenticado contra dicha red (102) de comunicaciones;

- denegar el envío de dicha información (126) si dicho nodo (116) no ha sido previamente autenticado contra dicha red (102) de comunicaciones;

estando caracterizado el método porque la petición (114), recibida desde dicho agente (112), comprende un identificador (120) del autenticador, donde el identificador (120) del autenticador está relacionado con un autenticador (118) de dicha red (106) de acceso, donde se solicita confirmación desde dicho servidor (110) de confianza si dicho autenticador (118) ha sido empleado para una autenticación previa de dicho nodo (116)

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E06290572.

Solicitante: ALCATEL LUCENT.

Nacionalidad solicitante: Francia.

Dirección: 54 RUE LA BOETIE,75008 PARIS.

Inventor/es: DE JUAN HUARTE,FREDERICO, CONTE,ALBERTO.

Fecha de Publicación: .

Fecha Solicitud PCT: 3 de Abril de 2006.

Fecha Concesión Europea: 24 de Febrero de 2010.

Clasificación Internacional de Patentes:

- H04L29/06S10

- H04L29/06S8

Clasificación PCT:

- H04L12/28 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 12/00 Redes de datos de conmutación (interconexión o transferencia de información o de otras señales entre memorias, dispositivos de entrada/salida o unidades de tratamiento G06F 13/00). › caracterizados por la configuración de los enlaces, p. ej. redes locales (LAN), redes extendidas (WAN) (redes de comunicación inalámbricas H04W).

- H04L29/06 H04L […] › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

Fragmento de la descripción:

Un método para asegurar la comunicación entre una red de acceso y una red central.

Campo de la invención

La invención se refiere a un método para asegurar la comunicación entre una red de acceso y una red central, a una red central, a una red de acceso, a componentes de la red de acceso y de la red central, y a un producto de programa de ordenador para realizar operaciones que aseguren la comunicación entre la red de acceso y la red central.

Antecedentes y técnica relacionada

Una red de comunicaciones se divide normalmente en una red de acceso y una red central. Una red de acceso es una red que conecta los usuarios, por ejemplo los abonados a un proveedor de servicios de telecomunicaciones, con el proveedor real de los servicios, cuya funcionalidad está comprendida en la red central. Para la conexión a la red de acceso, el usuario emplea típicamente un dispositivo final de usuario, tal como un teléfono móvil, un terminal móvil, un PDA, un ordenador o cualquier otro dispositivo que pueda conectarse a una red de comunicaciones. El dispositivo final del usuario puede ser considerado como un nodo conectado y servido por la red de comunicaciones.

El protocolo de Internet (IP) es hoy día el protocolo estándar que se emplea dentro de las redes de comunicaciones. Sin embargo, este protocolo y todos los protocolos asociados con él, por ejemplo el DHCP (protocolo dinámico de configuración del ordenador central), el MIP (IP móvil) o el IGMP (Protocolo de multidifusión de pasarela de Internet) presentan dos principales características inconvenientes para su instalación en redes públicas de comunicaciones. Una de las características inconvenientes es que la inteligencia está en los puntos finales, en el terminal y en la red central, y la otra característica inconveniente es que el plano de control comparte los mismos datos que el plano de datos.

El aspecto de que la inteligencia esté en los puntos finales es complicado para un operador público debido al coste de proveer, mantener, actualizar y garantizar la seguridad contra una amplia base de abonados. En la red central, se controla la sesión básica del usuario y la gestión de la movilidad, y en la red de acceso tiene lugar la acumulación del tráfico. Es una descomposición común en cualquier tipo de función, situar un servidor de la red central y un agente en la red de acceso. Por ejemplo, en DHCP, hay un servidor DHCP en la red central y un repetidor DHCP en la red de acceso, para IGMP, hay un servidor IGMP en la red central y un proxy IGMP en la red de acceso, y para el MIP, hay un agente doméstico en la red central y un agente forastero en la red de acceso.

El otro aspecto mencionado es que el plano de control comparte el mismo camino de datos que el plano de datos. Esta es la fuente de múltiples problemas de seguridad y privacidad, porque los elementos de la red del plano de control son accesibles para el más simple tráfico de usuario. Por tanto, se emplea un enorme esfuerzo para diseñar modelos de seguridad y marcos de trabajo que permitan proteger la infraestructura de la red. Sin embargo, las soluciones disponibles hasta la fecha difieren en gran medida. Por ejemplo, hay instalaciones de IGMP sin proponer mecanismos de seguridad. Para el contexto del DHCP, ha sido propuesto el documento RFC3118 que puede ser obtenido desde www.ietf.org, pero no se ha hecho todavía para el mercado comercial. Hay un modelo de seguridad maduro para el MIP, pero con el precio de una pesada dependencia en el terminal.

El documento de R. Droms, J. Schnizlein: "Radius atributes sub-option for the DHCP relay agent information option", (Sub-opción de atributos Radius para la opción de información de agente DHCP de conmutación), borrador de Internet, equipo de trabajo de ingeniería de Internet, de 1 de Abril de 2004, XP015016883, divulga un servidor de acceso a la red que puede elegir autenticar la identidad de un dispositivo antes de conceder el acceso a la red de ese dispositivo. El protocolo IEEE 802.1X es un ejemplo de mecanismo para proporcionar un acceso a la red de capa 2 autenticado. Un elemento de red que utiliza Radius como autoridad de autenticación, recibirá atributos de un servidor Radius que puede ser utilizado por un servidor DHCP en la selección de parámetros de configuración, para ser entregados al dispositivo a través de su cliente DHCP. La sub-opción de atributos Radius permite a un elemento de red tras- pasar atributos para el usuario de un dispositivo, recibidos durante la autenticación Radius, a un servidor DHCP.

El documento US 2005/0114492 divulga métodos y aparatos para un elemento de red que tiene una funcionalidad de proxy DHCP. De acuerdo con un modo de realización, un ejemplo de método incluye la recepción, en un elemento de red, de una petición para una dirección IP desde un abonado, como respuesta a la petición, en representación del abonado, la comunicación con uno o más proveedores de direcciones IP sobre una red, para procesar la petición, y responder al abonado con respecto a la petición, como si el elemento de red fuera un proveedor de direcciones IP, en representación de uno o más proveedores de direcciones IP.

El documento titulado "EAP based Proxy Mobile IP key bootstrapping: A WiMAX applicability example", (Arranque con clave de IP de móviles en un Proxy basado en EAP: un ejemplo de su aplicación en WiMAX) de M. Nakhjiri y N.Venkitamaran, publicado por el Equipo de Trabajo de Ingeniería de Internet (IETF) proporciona una ilustración de cómo se puede utilizar un marco de trabajo de claves de EAP para las claves de arranque entre dos agentes que realizan un servicio de red, tal como una función IP de Móviles de un Proxy. La solución descrita por los autores está alineada tan estrechamente como es posible con las líneas maestras proporcionadas por el marco de trabajo de Claves de EAP y está ajustado a las restricciones de los escenarios de SDO existentes, y pueden no ajustarse completamente a una solución de claves para una aplicación genérica futura, definida por HOAKEY.

Tiene como objetivo un método mejorado de asegurar la comunicación entre una red de acceso y una red central, una red central mejorada, una red de acceso mejorada, un agente mejorado, un componente mejorado de una red de comunicaciones, así como productos de programas de ordenador mejorados para realizar operaciones y asegurar la comunicación entre una red de acceso y una red central.

Sumario de la invención

De acuerdo con un modo de realización de la invención, se proporciona un método para fijar la comunicación entre una red de acceso y una red central, donde la red de acceso y la red central están comprendidas en una red de comunicaciones, donde la red de acceso comprende un agente, donde la red central comprende un servidor y un servidor de confianza, y donde el método comprende el paso de recibir una petición del agente en la red central, donde la petición está relacionada con un nodo, donde el nodo es servido por el agente, donde la petición solicita información del servidor sobre el nodo. El método comprende además el paso de solicitar información desde el servidor de confianza si el nodo ha sido previamente autenticado contra la red de comunicaciones y el paso de enviar la información solicitada por el agente desde el servidor al agente, si el nodo ha sido previamente autenticado contra la red de comunicaciones. El método comprende además el paso de denegar el envío de información si el nodo no ha sido previamente autenticado contra la red de comunicaciones.

La información que está comprendida en la petición puede referirse también a una petición por la cual el agente pregunta al servidor si el agente puede autorizar al nodo para que realice una operación. La petición es concedida si se da la confirmación por el servidor. Así, la información enviada por el servidor está relacionada con una aprobación de la petición. Si no se envía la información, la petición no es aprobada.

El servidor al que se solicita que proporcione información al agente sobre el nodo, confía sólo parcialmente en el agente, ya que el servidor solicita del servidor de confianza si el nodo ha sido previamente autenticado contra la red. Solamente si éste es el caso, lo que significa que el nodo ha sido previamente autenticado, reenvía la información al agente. Como la red de acceso está relacionada típicamente con una región específica o con un lugar específico, el servidor valida, antes de enviar la información a la red de acceso, que el nodo es realmente servido en ese lugar.

El método de acuerdo con la invención es particularmente ventajoso...

Reivindicaciones:

1. Un método para asegurar la comunicación entre una red (106) de acceso y una red central (104), estando comprendidas dicha red (106) de acceso y dicha red central (104) en una red (102) de comunicaciones, comprendiendo dicha red (106) de acceso un agente (112), comprendiendo dicha red central (104) un servidor (108) y un servidor (110) de confianza, comprendiendo dicho método:

estando caracterizado el método porque la petición (114), recibida desde dicho agente (112), comprende un identificador (120) del autenticador, donde el identificador (120) del autenticador está relacionado con un autenticador (118) de dicha red (106) de acceso, donde se solicita confirmación desde dicho servidor (110) de confianza si dicho autenticador (118) ha sido empleado para una autenticación previa de dicho nodo (116).

2. El método de la reivindicación 1, comprendiendo dicho método además:

3. Una red (100) de comunicaciones que comprende una red central (104) y una red (106) de acceso, estando acoplada dicha red central (104) a la red (106) de acceso, comprendiendo dicha red central un servidor (108) y un servidor (110) de confianza, comprendiendo dicha red (106) de acceso un agente (112), comprendiendo además dicha red central (104):

estando caracterizada dicha red de comunicaciones porque la petición (114) comprende un identificador (120) del autenticador, donde el identificador (120) del autenticador está relacionado con un autenticador (118) de dicha red (106) de acceso, y porque los medios para solicitar confirmación desde dicho servidor (110) de confianza están adaptados además para enviar dicho identificador (120) del autenticador a dicho servidor (110) de confianza para confirmar si dicho autenticador (118) ha sido empleado para una autenticación previa de dicho nodo (116).

4. Un componente (128) de red de comunicaciones para una red central (104) de una red (102) de comunicaciones, comprendiendo además dicha red central (104) un servidor (108) y un servidor (110) de confianza, comprendiendo además dicha red (102) de comunicaciones una red (106) de acceso, comprendiendo dicha red (106) de acceso un agente (112), y comprendiendo dicho componente (128) de red de comunicaciones:

estando caracterizado dicho componente de red de comunicaciones porque la petición (114) recibida desde dicho agente (112) comprende un identificador (120) del autenticador, donde el identificador (120) del autenticador está relacionado con un autenticador (118) de dicha red (106) de acceso, y porque los medios para solicitar la confirmación desde dicho servidor (110) de confianza están adaptados además para enviar dicho identificador (120) del autenticador a dicho servidor (110) de confianza para confirmar si dicho autenticador (118) ha sido empleado para una autenticación previa de dicho nodo (116).

Patentes similares o relacionadas:

MÉTODO PARA DETERMINAR LA DISPONIBILIDAD DE UNA CONEXIÓN CON EL SERVIDOR DOMÉSTICO DE AUTENTIFICACIÓN ANTES DE LA ASOCIACIÓN CON UN PUNTO DE LA RED LOCAL, del 9 de Enero de 2012, de SIEMENS AKTIENGESELLSCHAFT: Método para determinar la disponibilidad de una conexión entre una red de área local pública inalámbrica y una red doméstica de un dispositivo de […]

GESTIÓN DE DERECHOS DIGITALES (DRM) ROBUSTA Y FLEXIBLE CON UN MÓDULO DE IDENTIDAD INVIOLABLE, del 22 de Diciembre de 2011, de TELEFONAKTIEBOLAGET L M ERICSSON (PUBL): Un módulo de identidad inviolable adaptado para la conexión física con un sistema cliente que tiene un medio para recibir contenido digital sobre […]

PROCEDIMIENTO Y APARATO PARA PARTICIPAR EN SERVICIOS DE COMUNICACIÓN GRUPAL EN UN SISTEMA DE COMUNICACIÓN EXISTENTE, del 20 de Diciembre de 2011, de QUALCOMM INCORPORATED: Un dispositivo de comunicación de tipo pulsar-para-hablar para participar en una red de comunicación grupal, que comprende: medios para recibir […]

MÉTODO, SISTEMA Y DISPOSITIVO PARA PROTEGER UNA CUENTA DE SERVICIO DE REDES, del 15 de Julio de 2011, de HUAWEI TECHNOLOGIES CO., LTD.: Un método para proteger una cuenta de servicio, que comprende: autentificar la información de asociación cuando un usuario entra en un servidor de aplicaciones […]

ACTIVACIÓN CONTROLADA DE FUNCIÓN, del 6 de Julio de 2011, de INTRINSIC ID B.V: Un procedimiento de activación controlada de al menos una función en un producto o componente en una posición remota, cuya activación requiere que un elemento de datos de activación […]

PRESENCIA CON INFORMACIÓN DE LOCALIZACIÓN ESPACIAL, del 31 de Mayo de 2011, de NOKIA CORPORATION: Un procedimiento, que comprende: la recepción de un mensaje de señalización en la capa de aplicación desde un usuario que se registra […]

PRESENCIA CON INFORMACIÓN DE LOCALIZACIÓN ESPACIAL, del 31 de Mayo de 2011, de NOKIA CORPORATION: Un procedimiento, que comprende: la recepción de un mensaje de señalización en la capa de aplicación desde un usuario que se registra […]

AUTENTICACIÓN USANDO FUNCIONALIDAD GAA PARA CONEXIONES DE RED UNIDIRECCIONALES, del 18 de Mayo de 2011, de NOKIA CORPORATION: Un procedimiento que comprende realizar la autenticacion entre una entidad cliente (UE) y una red que comprende al menos una entidad (BSF) de la funcion […]

AUTENTICACIÓN USANDO FUNCIONALIDAD GAA PARA CONEXIONES DE RED UNIDIRECCIONALES, del 18 de Mayo de 2011, de NOKIA CORPORATION: Un procedimiento que comprende realizar la autenticacion entre una entidad cliente (UE) y una red que comprende al menos una entidad (BSF) de la funcion […]

PROCEDIMIENTO Y SISTEMA PARA CONTROLAR LA MOVILIDAD EN UNA RED DE COMUNICACIONES, RED RELACIONADA Y PRODUCTO DE PROGRAMA DE ORDENADOR PARA LOS MISMOS, del 5 de Mayo de 2011, de TELECOM ITALIA S.P.A.: Procedimiento para proporcionar servicios de comunicaciones a al menos un terminal móvil en una red de comunicaciones que comprende una pluralidad de agentes […]

PROCEDIMIENTO Y SISTEMA PARA CONTROLAR LA MOVILIDAD EN UNA RED DE COMUNICACIONES, RED RELACIONADA Y PRODUCTO DE PROGRAMA DE ORDENADOR PARA LOS MISMOS, del 5 de Mayo de 2011, de TELECOM ITALIA S.P.A.: Procedimiento para proporcionar servicios de comunicaciones a al menos un terminal móvil en una red de comunicaciones que comprende una pluralidad de agentes […]