Método y adaptación para impedir el uso ilegítimo de direcciones IP.

Un método para uso en una red IP, la red que incluye un nodo conmutador (5),

al menos un servidor DHCP (4, 4a, 4b) y al menos un abonado (6) que está asociado con el nodo, el método incluye los siguientes pasos:

- crear una lista (L1) de los de confianza de los servidores DHCP;

- transmitir por el abonado (6) un mensaje de petición DHCP (M3) para una dirección IP;

- recibir un mensaje de respuesta (M4), el cual transporta una dirección IP de abonado asignada (IP1);

- analizar (510, 808, (8)) el mensaje de respuesta para ser un mensaje DHCP y que tiene una dirección fuente (IP4) de uno de los servidores DHCP de confianza (4);

- actualizar (513, 812, (10)) un filtro (9, TAB1) dinámicamente en el nodo (5), el filtro que almacena una identificación (MAC1, P1, VLAN1) del abonado (6) y la dirección IP de abonado asignada (IP1);

- transmitir una trama (FR1) desde el abonado (6) usando una dirección IP fuente (IPX);

- comparar en el filtro (9, TAB1) dicha dirección IP fuente con la dirección IP de abonado almacenada (IP1);

- descartar dicha trama cuando dicha dirección IP fuente (IPX) difiere de la dirección IP de abonado almacenada (IP1).

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/SE2002/002021.

Solicitante: TELEFONAKTIEBOLAGET LM ERICSSON (PUBL).

Nacionalidad solicitante: Suecia.

Dirección: 164 83 STOCKHOLM SUECIA.

Inventor/es: JOHANSSON, THOMAS, NESZ,Peter, JUHL,Michael.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04L29/12 H04L 29/00 […] › caracterizados por el terminal de datos.

PDF original: ES-2384377_T3.pdf

Fragmento de la descripción:

Metodo y adaptación para impedir el uso ilegftimo de direcciones IP

Campo teenieo de la inveneian La presente invención se refiere a un metodo y un dispositivo en una red IP, los cuales contrarrestan el uso ilegftimo 5 de direcciones IP.

Deseripeian de la teeniea relaeionada Los abonados en una red IP pueden usar direcciones IP que no son adquiridas en una forma legftima. El abonado puede usar la dirección IP de alguien o una dirección IP actualmente no en uso. El abonado, que puede ser por ejemplo una empresa, esta conectado a una isla de banda ancha, y usa la dirección IP para identificarse a sí mismo en la red. Si el abonado tiene intenciones de abusar hace un llamamiento para utilizar tal dirección IP ilegftima. El seguimiento de abusos esta basado a saber en la dirección IP y el abusador se beneficiarfa de la dirección ilegftima, dado que al abusador le serfa mas diffcil de hacer el seguimiento en una investigación.

En la solicitud de patente internacional W098/26550 se revela un sistema para asignación y uso de direcciones IP en una red con sistemas de abonado. Cada sistema de abonado esta conectado a un servidor DHCP a traves de un 15 m6dem por cable. El servidor DHCP cede direcciones IP a los sistemas de abonados y trabaja en combinación con un agente de repetición DHCP seguro y un agente de repetición IP seguro. Cuando un sistema de abonado envfa un mensaje de petición DHCP, el agente de repetición DHCP anade un identificador de confianza al mensaje y lo transmite al servidor DHCP. El identificador de confianza, el cual esta asociado con el sistema de abonado de petición, se usa por el servidor DHCP para impedir al sistema de abonado acceder a cesiones de direcciones IP de otros sistemas de abonado. El servidor DHCP tambien cuenta el numero de cesiones de direcciones IP por identificador de confianza y lo restringe a un numero predeterminado. El sistema requiere un servidor DHCP no estandar y sistema de abonado.

La US 6.061.798 revela un cortafuegos para aislar los elementos de red de una red accesible publicamente. Todo acceso a elementos de red protegidos debe ir a traves del cortafuegos, que funciona en un ordenador autónomo. Un agente intermediario, asignado específicamente a una petición entrante, verifica la autoridad de la petición de acceder a un elemento de red indicado en la petición. Una vez verificado, el agente intermediario completa la conexión a la red protegida en nombre de la fuente de la petición entrante.

Es conocido en la tecnica impedir el mal uso de las direcciones IP mediante un filtro en un conmutador, el cual esta conectado a un abonado. Unas tramas de datos de abonado se filtran por direcciones ilegftimas. El filtro se monta y se actualiza por un operador de red.

Un conmutador de filtrado de direcciones IP de fuente dinamica, que implementa un Agente de Repetición DHCP, se revela en la US 2002/0023160 A1.

Resumen de la inveneian La presente invención trata con el problema mencionado anteriormente de cómo restringir el uso de direcciones IP 35 asignadas en una red IP a las legftimas.

0tro problema es cómo impedir a un abonado usar de por sí direcciones IP legftimas, las cuales ha obtenido el abonado en una forma ilegftima.

Aun un problema es cómo impedir al abonado hacer un gran numero de intentos para usar ilegftimamente direcciones IP.

Aun otro problema es que un operador tiene que montar y actualizar un filtro para direcciones asignadas estaticamente.

El problema se resuelve mediante un dispositivo de filtro IP con identificaciones de abonado y direcciones IP correspondientes. Las tramas de datos de los abonados tienen que tener la dirección IP fuente correcta para pasar el dispositivo de filtro. El filtro IP es actualizado sucesivamente segun se usan nuevas direcciones IP de abonado. En 45 caso de direcciones IP que se asignan por servidores DHCP (Protocolo de Configuración Central Dinamica) , solamente se permiten servidores de confianza para asignar direcciones IP de abonado a los abonados.

El filtro IP es actualizado dinamicamente de la siguiente manera. Un abonado requiere una dirección IP. Una respuesta de dirección con una dirección IP asignada desde un servidor DHCP es analizada tanto para ser unas tramas DHCP como para venir desde uno de los servidores DHCP de confianza, cuyos servidores se senalan en 50 una lista. La dirección IP asignada y su tiempo de cesión se almacenan en el filtro IP junto con una identificación del abonado. Cuando el tiempo de cesión se acaba la identificación del abonado y la dirección IP son eliminadas del filtro. Nuevos abonados son almacenados sucesivamente. El trafico desde uno de los abonados tiene que tener la dirección IP asignada a los abonados como dirección fuente para pasar el filtro. Los intentos de un abonado para

usar direcciones IP ilegftimas son contados y a un numero predeterminado de intentos se genera una advertencia. Un propósito con la invención es restringir el uso de direcciones IP a las legftimas. 0tro propósito es impedir a un abonado usar de por sí direcciones IP legftimas las cuales, el abonado haya obtenido en una manera ilegftima.

Todavfa un propósito es cómo impedir al abonado hacer un gran numero de intentos para usar ilegftimamente direcciones IP. Aun otro propósito es que las limitaciones de direcciones IP mencionadas funcionaran automaticamente en un entorno con direcciones IP asignadas dinamicamente. La invención tiene la ventaja de que solamente los servidores DHCP de confianza pueden asignar direcciones IP. 0tra ventaja es que un abonado puede usar solamente direcciones IP legftimas obtenidas de una forma legftima. Una ventaja adicional es que es posible impedir intentos repetidos para obtener direcciones IP. Aun otra ventaja es que un abonado, que pretende emplear mal la red, no puede hacer el seguimiento mas diffcil usando una dirección IP obtenida ilegftimamente.

Tambien, son ventajas que un operador no necesita montar y actualizar un filtro, un proceso automatizado no esta afectado por errores humanos y la gestión del sistema es barata. La invención se describira ahora mas estrechamente con la ayuda de las realizaciones en conexión con los dibujos adjuntos.

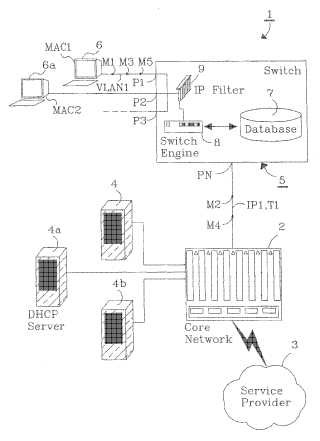

Breve deseripeian de los dibujos La Figura 1 muestra una vista sobre una red IP;

La Figura 2 muestra un esquema de bloques sobre un conmutador;

La Figura 3 muestra una tabla en el conmutador;

La Figura 4 muestra un esquema de bloques sobre una trama IP;

La Figura 5 muestra un diagrama de flujo para procedimientos en el conmutador;

La Figura 6 muestra un esquema de bloques sobre una lista;

La Figura 7 muestra un esquema de bloques sobre un contador; y La Figura 8 muestra un diagrama de flujo para procedimientos alternativos en el conmutador. Deseripeian detallada La Figura 1 muestra una vista sobre una red IP simple 1. La red 1 incluye una red central 2 la cual esta conectada a un proveedor de servicios 3, servidores DHCP 4, 4a y 4b y a un conmutador 5 a traves de un puerto PN de enlace ascendente. El conmutador a su vez incluye un motor conmutador 8, el cual esta conectado a una base de datos 7 y un dispositivo de filtro IP 9. El dispositivo de filtro esta conectado a los puertos físicos del conmutador P1, P2, P3 para abonados. Un dispositivo de abonado 6 esta conectado a la red central 2 a traves del filtro IP 9 en el conmutador 5. El dispositivo de abonado 6 tiene de manera convencional una dirección MAC MAC1 y esta conectado al puerto físico P1 del conmutador y a una LAN virtual LAN1 en ese puerto. Tambien, un abonado 6A con una dirección MAC MAC2 esta conectado al puerto con la identificación P2 en una LAN VLAN2 virtual y el conmutador tambien tiene un puerto P3 adicional.

La asignación de direcciones dinamica convencional funciona en resumen de la siguiente manera. Un abonado en una red IP convencional con asignación de direcciones dinamica quiere tener una dirección IP, por la cual ha pagado. El entonces transmite una petición DHCP (Protocolo de Configuración Dinamica de Servidor) . Un servidor DHCP senala la petición y responde con una dirección IP y un intervalo de tiempo de cesión para la dirección. El abonado ahora puede comunicar con otros abonados o un proveedor de servicios a traves de la red. Un abonado con intenciones de abusar puede adquirir una dirección IP de una manera ilegftima, lo cual hace mas diffcil rastrearle en la red. El abonado puede por ejemplo obtener la dirección de un servidor DHCP fraudulento o puede... [Seguir leyendo]

Reivindicaciones:

1. Un metodo para uso en una red IP, la red que incluye un nodo conmutador (5) , al menos un servidor DHCP (4, 4a, 4b) y al menos un abonado (6) que esta asociado con el nodo, el metodo incluye los siguientes pasos: -crear una lista (L1) de los de confianza de los servidores DHCP.

5. transmitir por el abonado (6) un mensaje de petición DHCP (M3) para una dirección IP;

- recibir un mensaje de respuesta (M4) , el cual transporta una dirección IP de abonado asignada (IP1) ; -analizar (510, 808, (8) ) el mensaje de respuesta para ser un mensaje DHCP y que tiene una dirección fuente (IP4) de uno de los servidores DHCP de confianza (4) ;

- actualizar (513, 812, (10) ) un filtro (9, TAB1) dinamicamente en el nodo (5) , el filtro que almacena una 10 identificación (MAC1, P1, VLAN1) del abonado (6) y la dirección IP de abonado asignada (IP1) ; -transmitir una trama (FR1) desde el abonado (6) usando una dirección IP fuente (IPX) ;

- comparar en el filtro (9, TAB1) dicha dirección IP fuente con la dirección IP de abonado almacenada (IP1) ; -descartar dicha trama cuando dicha dirección IP fuente (IPX) difiere de la dirección IP de abonado almacenada (IP1) .

3. Un metodo para uso en una red IP de acuerdo con la reivindicación 1, la dirección IP de abonado que se asigna estaticamente y maneja por los servidores DHCP (4, 4a, 4b) . 5. Un metodo para uso en una red IP de acuerdo con la reivindicación 1, 2, 3 o 4, el metodo que incluye: -contar un numero de intentos (n) del abonado (6A) para usar una dirección IP ilegftima. 25. comparar (9, C1) el numero (n) de los intentos con un numero umbral (N) ; - enviar una senal de advertencia (W1) cuando el numero de intentos (n=11) excede unos criterios umbral (N=10) . 6. Un dispositivo para uso en una red IP, el dispositivo (5) que incluye: - al menos un puerto (P1, P2, P3) para un abonado (6, 6A) ; -un puerto (PN) de enlace ascendente para servidores DHCP en la red (1) ; y - un dispositivo de filtro (9) que tiene una lista (L1) sobre los de confianza de los servidores DHCP (4, 4a, 4b) , el dispositivo de filtro (9) que esta asociado con los puertos (P1, P2, P3; PN) , en el que - el dispositivo (5) esta dispuesto para recibir un mensaje de petición de dirección IP de abonado (M3) en el 35 puerto de abonado (P1) , analizar que sea un mensaje DHCP y transmitirlo en el puerto (PN) de enlace ascendente; - el dispositivo (5) esta dispuesto para recibir un mensaje de respuesta (M4) en el puerto (PN) de enlace ascendente, analizar que sea un mensaje DHCP y tener una dirección IP fuente (IP4) de uno de los servidores DHCP de confianza en la lista (L1) ; -el dispositivo (5) esta dispuesto para actualizar dinamicamente el filtro (9, TAB1) con una identificación del abonado (6) y una dirección IP de abonado asignada correspondiente (IP1) en el mensaje de respuesta (M4) ; - el dispositivo esta dispuesto para recibir una trama (FR1) con una dirección IP fuente (IPX) en el puerto de abonado (P2) ; - el dispositivo esta dispuesto para comparar en el filtro (9, TAB1) dicha dirección IP fuente (IPX) con la dirección 45 IP de abonado almacenada (IP1) ; y -el dispositivo esta dispuesto para descartar dicha trama (FR1) cuando dicha dirección IP fuente (IPX) difiere de la dirección IP de abonado almacenada (IP1) . 7. Un dispositivo para uso en una red IP de acuerdo con la reivindicación 6, el dispositivo que esta dispuesto para almacenar en el filtro (9, TAB1) una dirección MAC de abonado (MAC1) , un numero de puerto físico de abonado (P1) , una identidad LAN virtual de abonado (VLAN1) y un intervalo de tiempo de cesión (T1) para la dirección IP de abonado asignada (IP1) . 8. Un dispositivo para uso en una red IP de acuerdo con la reivindicación 6, la dirección IP de abonado que es una dirección asignada estaticamente la cual se maneja por los servidores DHCP (4, 4a, 4b) . 9. Un dispositivo para uso en una red IP de acuerdo con la reivindicación 7, el dispositivo (5) que esta dispuesto para eliminar la identificación de abonado (MAC1, P1, VLAN1) y la dirección IP de abonado asignada correspondiente (IP1) del filtro (9, TAB1) cuando el intervalo de tiempo de cesión (T1) se agota. 10. Un dispositivo para uso en una red IP de acuerdo con la reivindicación 6, 7, 8 o 9, el filtro (9) que tiene un contador (C1) que se dispone a contar un numero (n) de tramas descartadas (FR1) en el puerto de abonado (P2) , comparar (9, C1) el numero (n) de las tramas descartadas con un numero umbral (N) y enviar una senal de advertencia (W1) cuando el numero de tramas descartadas (n=11) excede un criterio umbral (N=10) . 15 2. Un metodo para uso en una red IP de acuerdo con la reivindicación 1, el metodo que incluye almacenar en el filtro (9, TAB1) una dirección MAC de abonado (MAC1) , un numero de puerto físico de abonado (P1) , una LAN virtual (VLAN1) y un intervalo de tiempo de cesión (T1) para la dirección IP de abonado asignada (IP1) .

20 4. Un metodo para uso en una red IP de acuerdo con la reivindicación 2, el metodo que incluye eliminar la identificación de abonado (MAC1, P1, VLAN1) y la dirección IP de abonado asignada correspondiente (IP1) del filtro (9, TAB1) cuando el intervalo de tiempo de cesión (T1) se agota.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]