Método de acceso aleatorio y terminal para mejorar la eficacia de encriptación.

Método para realizar un acceso aleatorio a una red de comunicación inalámbrica mediante un terminal,

caracterizado porque el método comprende:

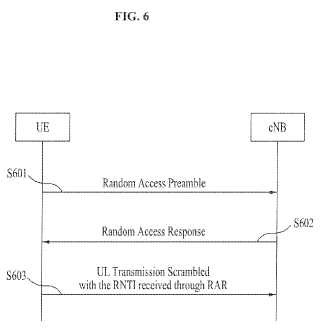

transmitir un mensaje de preámbulo de acceso aleatorio que incluye un preámbulo prescrito como un primer mensaje del acceso aleatorio;

recibir un mensaje de respuesta de acceso aleatorio que corresponde al mensaje de preámbulo de acceso aleatorio como un segundo mensaje del acceso aleatorio, en el que el mensaje de respuesta de acceso aleatorio comprende información de concesión de enlace ascendente y un identificador temporal de red de radio celular temporal, a continuación en el presente documento denominado CRNTI temporal;

encriptar una señal de transmisión de enlace ascendente usando el C-RNTI temporal recibido a través del mensaje de respuesta de acceso aleatorio; y

transmitir la señal de transmisión de enlace ascendente encriptada basándose en la información de concesión de enlace ascendente como un tercer mensaje del acceso aleatorio para un procedimiento de resolución de contienda.

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E09155078.

Solicitante: LG ELECTRONICS INC..

Nacionalidad solicitante: República de Corea.

Dirección: 20, YEOUIDO-DONG YEONGDEUNGPO-GU SEOUL 150-721 REPUBLICA DE COREA.

Inventor/es: YI SEUNG, JUNE, CHUN,Sung Duck , LEE,Young Dae , Park,Sung Jun.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04W74/08 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 74/00 Acceso a canal inalámbrico, p. ej. acceso planificado o aleatorio. › Acceso no planificado p. ej. acceso aleatorio, ALOHA o CSMA [Carrier Sense Multiple Access] (H04W 74/02 tiene prioridad).

PDF original: ES-2377823_T3.pdf

Fragmento de la descripción:

Método de acceso aleatorio y terminal para mejorar la eficacia de encriptación

Sector de la técnica

La presente invención se refiere a un método de acceso aleatorio para mejorar la eficacia de encriptación y, más particularmente, a un aparato para mejorar el rendimiento de encriptación/desencriptación y método del mismo. Aunque la presente invención es adecuada para una amplia gama de aplicaciones, es particularmente adecuada para mejorar el rendimiento de encriptación/desencriptación realizadas en un procedimiento de acceso aleatorio dentro de un sistema de comunicación móvil.

Estado de la técnica

En primer lugar, el sistema de comunicación de evolución a largo plazo LTE de 3GPP (proyecto de asociación de tercera generación) : a continuación en el presente documento denominado 'LTE') se describe esquemáticamente como un sistema de comunicación móvil al que la presente invención es aplicable.

La figura 1 es un diagrama esquemático de una estructura de red de E-UMTS como un ejemplo de un sistema de comunicación móvil.

En referencia a la figura 1, el E-UMTS (sistema universal de telecomunicaciones móviles evolucionado) es el sistema que ha evolucionado desde UMTS (sistema universal de telecomunicaciones móviles) y su normalización básica está en marcha por 3GPF. Generalmente, el E-UMTS puede denominarse sistema de LTE.

La red de E-UMTS puede dividirse principalmente en E-TRAN (101) y CN (102) (red central) . La E-UTRAN (red de acceso radio terrestre de UMTS evolucionado) (101) consiste en un equipo de usuario (a continuación en el presente documento abreviado como UE) (103) , una estación base (a continuación en el presente documento denominada eNodo B o eNB) (104) , y una pasarela de acceso (a continuación en el presente documento abreviada como AG)

(105) ubicada en un punto de extremo de la red para conectarse externamente a una red externa. La AG (105) puede dividirse en una parte responsable del procesamiento de tráfico de usuario y la otra parte para procesar tráfico de control. En este caso, la AG para procesamiento de nuevo tráfico de usuario y la AG para procesar tráfico de control pueden comunicarse entre sí usando una nueva interfaz.

Puede existir al menos una célula en un eNodo B. Entre eNodos B puede usarse una interfaz para la transmisión de tráfico de control o usuario. Asimismo, la CN (102) puede consistir en un nodo para registros de usuario de la AG

(105) y otro UE (103) . Además, está disponible una interfaz para discriminar la E-UTRAN (101) y la CN (102) .

Las capas de un protocolo de interfaz de radio entre un equipo de usuario y una red pueden dividirse en L1 (primera capa) , L2 (segunda capa) y L3 (tercera capa) basándose en tres capas inferiores del modelo de referencia de interconexión de sistemas abiertos (OSI) ampliamente conocido en el campo de los sistemas de comunicación. Una capa física que pertenece a la primera capa proporciona un servicio de transferencia de información usando un canal físico. Un control de recursos de radio (a continuación en el presente documento abreviado como RRC) ubicado en la tercera capa desempeña un papel en el control de recursos de radio entre el equipo de usuario y la red. Para esto, las capas de RRC intercambian mensajes de RRC entre el equipo de usuario y la red. Las capas de RRC pueden distribuirse a nodos de red incluyendo el eNodo B (104) , la AG (105) y similares. Además, la capa de RRC puede proporcionarse sólo al eNodo B (104) o a la AG (105) .

La figura 2 y la figura 3 son diagramas de estructuras de un protocolo de interfaz de radio entre un equipo de usuario y UTRAN basándose en las especificaciones de red de acceso de radio de 3GPP.

En referencia a la figura 2 y la figura 3, un protocolo de interfaz de radio horizontalmente consiste en una capa física, una capa de enlace de datos y una capa de red. Asimismo, el protocolo de interfaz de radio verticalmente consiste en un plano de usuario para transferencia de información de datos y un plano de control para la entrega de señales de control (señalización) . En particular, la figura 2 muestra las capas respectivas del plano de control de protocolo de radio y la figura 3 muestra las capas respectivas del plano de usuario de protocolo de radio. Las capas de protocolo de radio mostradas en la figura 2 y la figura 3 pueden dividirse en L1 (primera capa) , L2 (segunda capa) y L3 (tercera capa) basándose en tres capas inferiores del modelo de referencia de interconexión de sistemas abiertos (OSI) ampliamente conocido en el campo de los sistemas de comunicación.

Las capas respectivas del plano de control de protocolo de radio mostradas en la figura 2 y las capas respectivas del plano de usuario de protocolo de radio mostradas en la figura 3 se explican de la siguiente manera.

En primer lugar, una capa física (PHY) de una primera capa proporciona una capa superior con un servicio de transferencia de información usando un canal físico. La capa física (PHY) está conectada a una capa de control de acceso al medio (MAC) en una capa superior a través de un canal de transporte. Asimismo, los datos se transportan entre la capa de control de acceso al medio (MAC) y la capa física (PHY) a través del canal de transporte. En este caso, el canal de transporte puede clasificarse en un canal de transporte dedicado o un canal de transporte común según si un canal se comparte o no. Además, los datos se transportan a través del canal físico entre diferentes capas físicas, es decir, entre una capa física de un lado de transmisión y una capa física de un lado de recepción.

Existen diversas capas en la segunda capa. En primer lugar, una capa de control de acceso al medio (a continuación en el presente documento abreviado como 'MAC') desempeña un papel en la correlación de diversos canales lógicos con diversos canales de transporte. Asimismo, la capa de MAC también desempeña un papel como una multiplexación de canal lógico en la correlación de varios canales lógicos con un canal de transporte. La capa de MAC se conecta a una capa de control de enlace radio (RLC) de una capa superior a través de un canal lógico. Asimismo, el canal lógico puede clasificarse principalmente en un canal de control para transferir información de un plano de control y un canal de tráfico para transferir información de un plano de usuario según el tipo de la información transferida.

Un control de enlace radio (a continuación en el presente documento abreviado como RLC) de la segunda capa realiza segmentación y concatenación en los datos recibidos desde una capa superior para desempeñar un papel en el ajuste de un tamaño de los datos para que sean adecuados para una capa inferior para transferir los datos a una sección de radio. Asimismo, la capa de RLC proporciona tres clases de modos de RLC que incluyen un modo transparente (a continuación en el presente documento abreviado como TM) , un modo sin acuse de recibo (a continuación en el presente documento abreviado como UM) y un modo con acuse de recibo (a continuación en el presente documento abreviado como AM) para garantizar diversas clases de QoS demandada por cada portadora de radio (a continuación en el presente documento abreviada como RB) . En particular, el AM RLC realiza una función de retransmisión mediante petición y repetición automática (ARQ) para la transferencia de datos fiable.

Una capa de protocolo de convergencia de datos en paquetes (a continuación en el presente documento abreviado como PDCP) de la segunda capa realiza una función de compresión de cabecera para reducir un tamaño de una cabecera de paquete IP que contiene información de control relativamente grande e innecesaria para transmitir de manera eficaz tal paquete de IP como IPv4 e IPv6 en una sección de radio que tiene un ancho de banda pequeño. Esto permite que una parte de cabecera de datos lleve información obligatoria sólo para desempeñar un papel en el aumento de la eficacia de transmisión de la sección de radio. Además, en el sistema de LTE, la capa de PDCP también realiza una función de seguridad. Consiste en un cifrado para impedir la intercepción de datos efectuada por una tercera parte y protección de integridad para impedir la manipulación de datos efectuada por una tercera parte.

Una capa de control de recursos de radio (a continuación en el presente documento abreviado como RRC) ubicada en la parte más superior de una tercera capa se define sólo en el plano de control y es responsable de controlar un canal lógico, un canal de transporte y canales físicos en asociación... [Seguir leyendo]

Reivindicaciones:

1. Método para realizar un acceso aleatorio a una red de comunicación inalámbrica mediante un terminal, caracterizado porque el método comprende:

transmitir un mensaje de preámbulo de acceso aleatorio que incluye un preámbulo prescrito como un primer mensaje del acceso aleatorio;

recibir un mensaje de respuesta de acceso aleatorio que corresponde al mensaje de preámbulo de acceso aleatorio como un segundo mensaje del acceso aleatorio, en el que el mensaje de respuesta de acceso aleatorio comprende información de concesión de enlace ascendente y un identificador temporal de red de radio celular temporal, a continuación en el presente documento denominado C-RNTI temporal;

encriptar una señal de transmisión de enlace ascendente usando el C-RNTI temporal recibido a través del mensaje de respuesta de acceso aleatorio; y transmitir la señal de transmisión de enlace ascendente encriptada basándose en la información de concesión de enlace ascendente como un tercer mensaje del acceso aleatorio para un procedimiento de resolución de contienda.

2. Método según la reivindicación 1, caracterizado porque el acceso aleatorio a la red de comunicación inalámbrica es un acceso aleatorio basado en contienda, y en el que el método comprende además:

establecer información de identificación de terminal del terminal para encriptar la señal de transmisión de enlace ascendente como el C-RNTI temporal recibido a través del mensaje de respuesta de acceso aleatorio antes de que se transmita la señal de transmisión de enlace ascendente encriptada.

3. Método según la reivindicación 2, caracterizado porque la encriptación de la señal de transmisión de enlace ascendente comprende:

entregar la información de concesión de enlace ascendente recibida a una capa física del terminal desde una capa de MAC (control de acceso al medio) del terminal;

generar una secuencia de encriptación usando la información de identificación de terminal en la capa física del terminal; y encriptar la señal de transmisión de enlace ascendente usando la secuencia de encriptación generada.

4. Método según la reivindicación 1, caracterizado porque comprende además:

retransmitir la señal de transmisión de enlace ascendente después de encriptar la señal de transmisión de enlace ascendente usando el C-RNTI temporal recibido a través del mensaje de respuesta de acceso aleatorio.

5. Método según la reivindicación 1, caracterizado porque la señal de transmisión de enlace ascendente encriptada se transmite a través de un canal de compartición de enlace ascendente físico (PUSCH) .

6. Terminal para realizar un acceso aleatorio a una red de comunicación inalámbrica, caracterizado porque comprende:

un módulo de transmisión adaptado para transmitir un mensaje de preámbulo de acceso aleatorio como un primer mensaje del acceso aleatorio y una señal de transmisión de enlace ascendente que corresponde a información de concesión de enlace ascendente;

un módulo de recepción adaptado para recibir un mensaje de respuesta de acceso aleatorio que corresponde al mensaje de preámbulo de acceso aleatorio como un segundo mensaje del acceso aleatorio; y un módulo de encriptación adaptado para encriptar la señal de transmisión de enlace ascendente usando un valor de información de identificación de terminal, en el que el módulo de transmisión, el módulo de recepción y el módulo de encriptación es un módulo de capa física, y en el que el módulo de encriptación se adapta además para encriptar la señal de transmisión de enlace ascendente, que va a transmitirse como un tercer mensaje del acceso aleatorio para un procedimiento de resolución de contienda, usando un identificador temporal de red de radio celular temporal, a continuación en el presente documento denominado valor de C-RNTI temporal, recibido por el módulo de recepción a través del mensaje de respuesta de acceso aleatorio.

7. Terminal según la reivindicación 6, caracterizado porque el módulo de recepción está adaptado además para recibir información de concesión de enlace ascendente específica a través del mensaje de respuesta de acceso aleatorio, y

en el que el módulo de transmisión está adaptado para transmitir la señal de transmisión de enlace ascendente encriptada por el módulo de encriptación basándose en la información de concesión de enlace ascendente específica.

8. Terminal según la reivindicación 7, caracterizado porque comprende además un módulo de capa de MAC,

en el que el módulo de recepción está adaptado para entregar el mensaje de respuesta de acceso aleatorio recibido al módulo de capa de MAC.

9. Terminal según la reivindicación 8, caracterizado porque si el acceso aleatorio corresponde a un acceso aleatorio basado en contienda, el módulo de capa de MAC está adaptado para establecer un valor de información de identificación de terminal del terminal para encriptar la señal de transmisión de enlace ascendente como el valor de C-RNTI temporal recibido a través del mensaje de respuesta de acceso aleatorio antes de que el módulo de transmisión transmita la señal de transmisión de enlace ascendente basándose en la información de concesión de enlace ascendente específica.

10. Terminal según la reivindicación 9, caracterizado porque el módulo de capa de MAC está adaptado para entregar la información de concesión de enlace ascendente específica en el mensaje de respuesta de acceso aleatorio al módulo de transmisión, y

en el que el módulo de encriptación está adaptado para generar una secuencia de encriptación usando el valor de información de identificación de terminal establecido por el módulo de capa de MAC, y para encriptar la señal de transmisión de enlace ascendente usando la secuencia de encriptación generada.

11. Terminal según la reivindicación 6, caracterizado porque el módulo de transmisión está adaptado para transmitir la señal de transmisión de enlace ascendente a través de un canal de compartición de enlace ascendente físico (PUSCH) .

Patentes similares o relacionadas:

Gestión de firmas para el canal de acceso aleatorio de enlace ascendente, del 29 de Julio de 2020, de SHARP KABUSHIKI KAISHA: Una estación base configurada para comunicarse con una estación móvil , comprendiendo la estación base : una sección de radio; una sección […]

Operación de escuchar antes de hablar con intervalo de congelación, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método para operar un nodo de radio para una red de comunicación inalámbrica, estando adaptado el nodo de radio para acceso asistido […]

Método de acceso aleatorio, nodo de comunicación y medio legible por ordenador no transitorio, del 22 de Julio de 2020, de ZTE CORPORATION: Un método realizado por un nodo de comunicación, que comprende: obtener información de acceso aleatorio, donde la información de acceso aleatorio comprende un primer […]

Tramas Wi-Fi que incluyen extensiones de trama, del 1 de Julio de 2020, de QUALCOMM INCORPORATED: Un procedimiento para comunicación inalámbrica, que comprende: generar una trama para transmitir datos a uno o más nodos inalámbricos; […]

Tramas Wi-Fi que incluyen extensiones de trama, del 1 de Julio de 2020, de QUALCOMM INCORPORATED: Un procedimiento de comunicación inalámbrica realizado por un aparato, que comprende: generar una trama para activar la transmisión […]

Configuración de acceso al canal, del 1 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método realizado por un nodo de planificación para planificar una transmisión del enlace ascendente desde un dispositivo inalámbrico al […]

Procedimiento de acceso aleatorio y terminal, del 24 de Junio de 2020, de SAMSUNG ELECTRONICS CO., LTD.: Un procedimiento de acceso aleatorio de un terminal en una red que admite agregación de portadoras, comprendiendo el procedimiento: […]

Funcionamiento de red de frecuencia única (SFN) para mejoras de cobertura de comunicaciones de tipo máquina (MTC), del 17 de Junio de 2020, de QUALCOMM INCORPORATED: Un procedimiento para comunicaciones de tipo máquina, MTC, inalámbricas realizado por un dispositivo remoto caracterizado por: detectar […]