EQUILIBRIO DE CARGA SEGURA EN UNA RED.

Un sistema que comprende al menos dos recursos (3) y una función hash (4),

en el que la función hash (4) está organizada para distribuir usuarios externos (1) por los recursos (3), cuyos usuarios externos (1) cobran la forma de dispositivos manipulados por personas, donde el número de usuarios (1) es mayor que el número de recursos (3), caracterizado porque el sistema comprende además un medio de aleatorización (5) que, junto con la función hash (4), está organizado para crear, al menos en parte, una distribución uniforme de los usuarios externos (1) entre los recursos (3), en el que el medio de aleatorización (5) se materializa en un algoritmo de cifrado en el que una entrada da por resultado cualquier salida dentro de un intervalo de salidas de cifrado, teniendo la misma probabilidad de adquirir cualquier valor dentro del intervalo de salidas de cifrado cada vez que se cifra la entrada

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2004/008665.

Solicitante: TELEFONAKTIEBOLAGET LM ERICSSON (PUBL).

Nacionalidad solicitante: Suecia.

Dirección: PATENT UNIT 164 83 STOCKHOLM SUECIA.

Inventor/es: AXELSSON,STEFAN, BOMAN,KRISTER, HELLBERG,Jan.

Fecha de Publicación: .

Fecha Solicitud PCT: 30 de Julio de 2004.

Clasificación Internacional de Patentes:

- H04L29/08N9A

Clasificación PCT:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

Clasificación antigua:

- H04L29/00 H04L […] › Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre.

PDF original: ES-2356822_T3.pdf

Fragmento de la descripción:

CAMPO TÉCNICO

La presente invención se refiere a un sistema que comprende al menos dos recursos y una función hash, sistema que está organizado para distribuir usuarios externos por los recursos, en el que el número de usuarios es mayor que el número de recursos. 5

La presente invención también se refiere a un procedimiento según el sistema anterior.

ESTADO ACTUAL DE LA TÉCNICA

Hoy en día en muchas aplicaciones, un gran número de usuarios acceden a un considerable menor número de recursos en un sistema. Por una parte, los usuarios pueden ser dispositivos manejados por personas, pudiendo ser los dispositivos, por ejemplo, ordenadores y equipo móvil. Por otra parte, los recursos pueden ser procesos, 10 procesadores, impresoras y muchas otras cosas. Una definición más amplia de un recurso en este contexto es "algo que realiza una tarea para algo diferente". Atendiendo a la funcionalidad, los recursos son equivalentes, con lo que carece de importancia hacia qué recurso es guiado determinado usuario desde un punto de vista funcional.

No obstante, para dirigir a un determinado usuario hacia el correcto recurso, es de gran importancia que la dirección se efectúe de una manera equilibrada, es decir, que el gran número de usuarios sea equidistribuido por los 15 relativamente escasos recursos, evitando que algunos recursos sean utilizados por muy pocos usuarios y algunos recursos sean utilizados por muchos más usuarios.

Hoy en día, la anterior tarea se efectúa en general alimentando un código de identificación de usuario, IdX por usuario X, al sistema que comprende los recursos. Entonces se alimenta IdX a través de lo que se denomina una función hash. 20

En este contexto, una función hash es una transformación que toma datos de un conjunto de definiciones y transforma estos datos en datos de salida de un conjunto de valores, datos de salida que se denominan el valor hash. El conjunto de definiciones generalmente es mayor que el conjunto de valores. Esto implica que la función hash es "varios a uno", es decir, varias combinaciones de datos de entrada dan por resultado los mismos datos de salida o valor hash. 25

La función hash no preserva la estructura. Idealmente, para cada dato de entrada, la posibilidad de adquirir cualquiera entre los posibles datos de salida debería ser igual. Cualesquiera desigualdades en la frecuencia de distribución de los datos de entrada son transformadas en una distribución uniforme de datos de salida.

Un ejemplo sencillo es cuando 100 000 usuarios, teniendo cada uno de ellos un número de usuario IdX que se halla entre 1 y 100 000 identificando a cada usuario, comparten 16 recursos numerados 1 a 16. La función hash 30 podría ser entonces de tal clase que distribuya regularmente a los usuarios entre los recursos de acuerdo con un algoritmo sencillo. Por ejemplo, cada decimosexto usuario es dirigido hacia el mismo recurso. Entonces los usuarios 1, 17, 33, 49,... son dirigidos hacia el recurso número 1, los usuarios 2, 18, 34, 50,... son dirigidos hacia el recurso número 2 y así sucesivamente.

La característica principal de la función hash es que dirige al usuario en cuestión hacia uno de los recursos 35 1 a 16.

En general, la función hash da por resultado un idéntico resultado para cierto número de entradas diferentes, es decir, muchas entradas diferentes dan por resultado relativamente pocas salidas diferentes. Esto se denomina "varios a uno".

Si cada uno de los recursos, hacia los que son guiados los usuarios, está adaptado para manejar una 40 cantidad equivalente de usuarios, es importante que la función hash produzca una salida distribuida uniformemente. Entonces los usuarios son distribuidos uniformemente entre los recursos, provocando un equilibrio de carga.

La divulgación WO03/069474 propone una distribución de los usuarios por los recursos en función de la naturaleza de la tarea, es decir, ronda (round robin) si la tarea es una tarea de procesamiento y hash si la tarea es de almacenamiento. 45

Sin embargo, puede haber problemas a consecuencia de accidente o a propósito.

Por accidente, los usuarios pueden consistir en diferentes grupos, que solicitan acceso a los recursos en diferentes grados. Si estos grupos son distribuidos desacertadamente, los usuarios que son guiados hacia un determinado recurso por la función hash pueden solicitar acceso a los recursos en mayor medida que los demás usuarios. Este determinado recurso se ve sometido entonces a una mayor carga que los demás recursos, dando por 50 resultado un equilibrio de carga sesgado entre los recursos.

A propósito tienen lugar los denominados "ataques hash", cuya intención es provocar un equilibrio de carga sesgado entre los recursos. Los ataques hash generalmente los hacen posibles atacantes que tienen suficiente conocimiento del sistema y/o los atacantes que se valen de información que proporciona a su salida el sistema que

comprende los recursos. Los atacantes procuran entonces que cada petición de recursos, al pasar por la función hash, sea guiada hacia un mismo recurso. Este recurso se ve sometido entonces a una carga excepcionalmente alta y funciona entonces de manera más o menos ineficiente, lo que puede dar por resultado lo que se denomina una "denegación de servicio", en la que el recurso deja de aceptar usuarios. Esto puede repercutir en la eficacia de servicio del sistema completo. 5

El motivo de desencadenar un ataque hash es el de lograr una "denegación de servicio", es decir, hacer que uno o más recursos no estén disponibles para otros usuarios. Los otros usuarios que son guiados hacia el recurso o recursos atacados, cuyos otros usuarios no se dan cuenta de que se está desarrollando un ataque hash, sólo perciben que el servicio que están solicitando no está disponible. Esto revela una mediocre disponibilidad de servicio para los otros usuarios, lo que a su vez perjudica el fondo de comercio y, así, la marca comercial del 10 proveedor de servicios.

Hoy en día, existen varios sistemas servidores que están organizados para adaptar la función hash debido al equilibrio de carga en curso e impedir que tenga lugar un equilibrio de carga sesgado. Esta organización adaptativa requiere muchos recursos del sistema y mantenimiento y puede tener dificultades para mantenerse al producirse desequilibrios de carga que tienen lugar durante un ataque hash. Incluso si el sistema adaptativo es 15 capaz de lograr un adecuado equilibrio de carga durante un ataque hash, el procedimiento adaptativo requiere generalmente tal cantidad de recursos del sistema que, de todos modos, en mayor o menor medida se produce una situación de "denegación de servicio", puesto que el sistema está ocupado defendiéndose a sí mismo. En cualquier caso, el atacante logra así su objetivo.

EXPLICACIÓN DE LA INVENCIÓN 20

La presente invención tiene por objeto proporcionar un sistema y un procedimiento para impedir ataques hash asegurando que se mantiene un adecuado equilibrio de carga, que únicamente requieren una pequeña cantidad de recursos del sistema.

Un aspecto de la presente invención es un aparato según se define en la reivindicación independiente 1. Otro aspecto de la invención es un procedimiento según se define en la reivindicación independiente 9. Formas de 25 realización adicionales de la invención están especificadas en las respectivas reivindicaciones dependientes que se adjuntan.

Con preferencia, la uniformidad de la distribución según el sistema y procedimiento anteriores se crea por medio de un algoritmo de cifrado.

Formas de realización preferidas se desvelan en las reivindicaciones dependientes. 30

Por medio de la presente invención se obtienen diversas ventajas. Por ejemplo:

- Se obtiene un medio económico, que requiere muy poco mantenimiento, para impedir un ataque hash.

- Se puede impedir un ataque hash utilizando muy pocos recursos del sistema.

BREVE DESCRIPCIÓN DE LOS DIBUJOS 35

A continuación se describirá la invención con más detalle, con referencia a los dibujos que se acompañan, en los que:

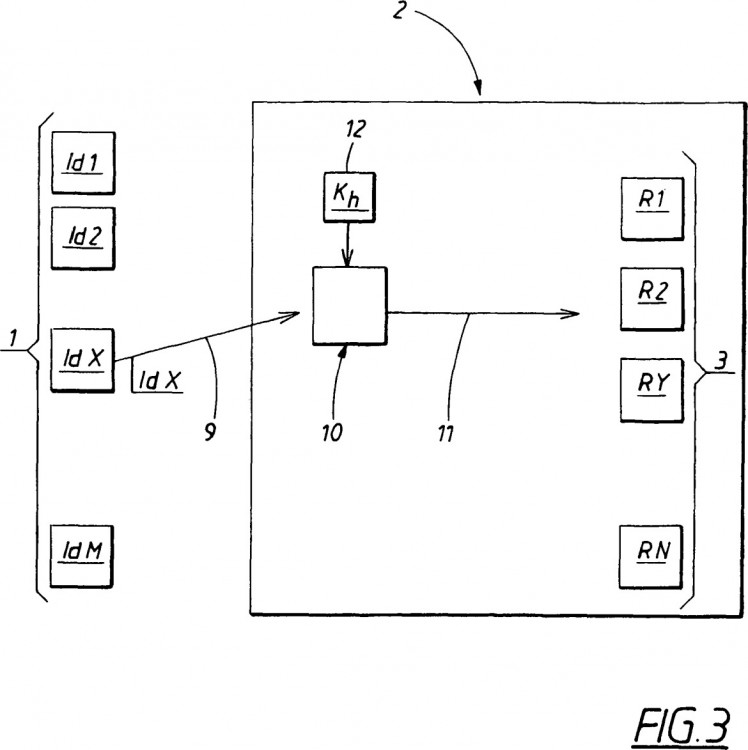

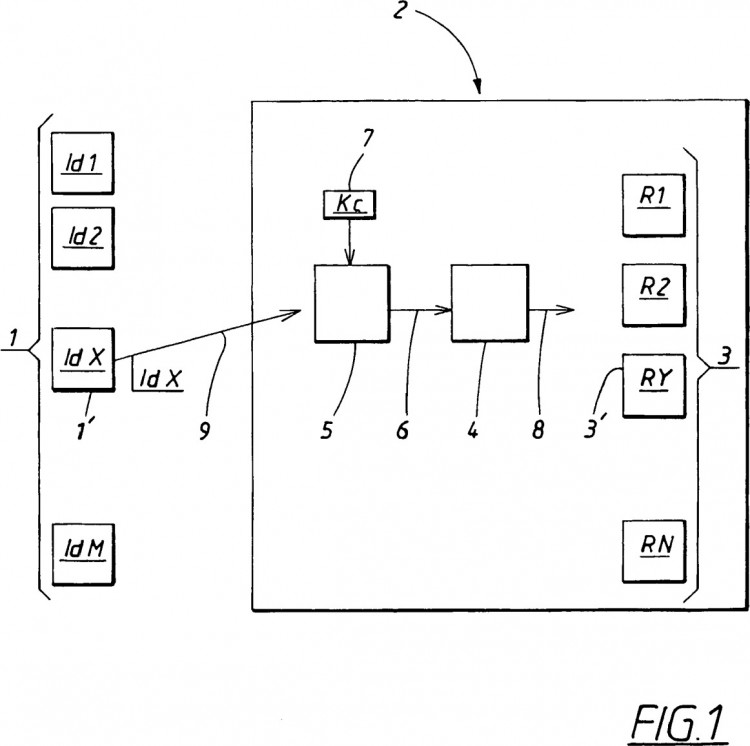

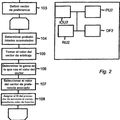

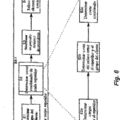

La figura 1 muestra una vista general de conjunto de un sistema según una primera forma de realización de la invención;

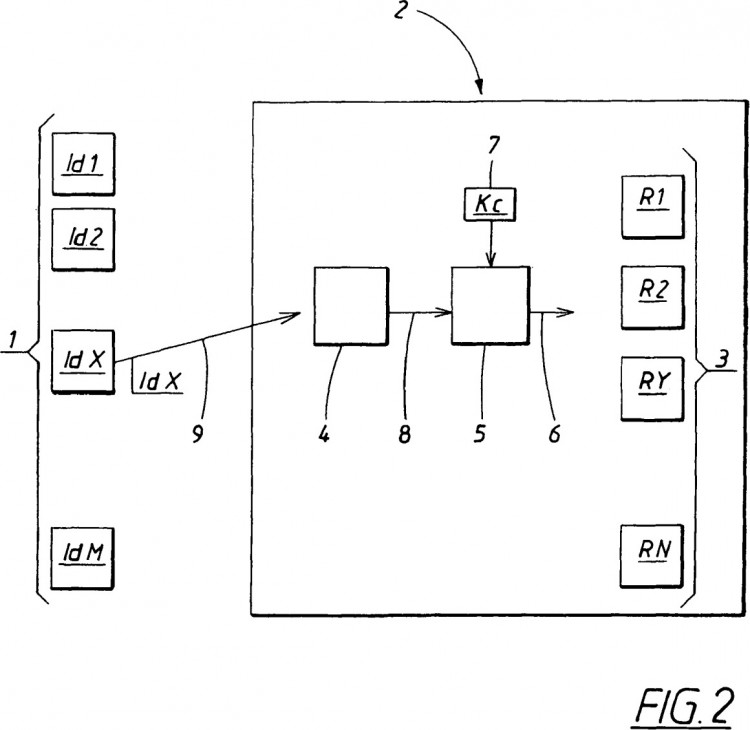

la figura 2 muestra una vista general de conjunto... [Seguir leyendo]

Reivindicaciones:

1. Un sistema que comprende al menos dos recursos (3) y una función hash (4), en el que la función hash (4) está organizada para distribuir usuarios externos (1) por los recursos (3), cuyos usuarios externos (1) cobran la forma de

dispositivos manipulados por personas, donde el número de usuarios (1) es mayor que el número de 5 recursos (3),

caracterizado porque el sistema comprende además un medio de aleatorización (5) que, junto con la función hash (4), está organizado para crear, al menos en parte, una distribución uniforme de los usuarios externos (1) entre los recursos (3), en el que el medio de aleatorización (5) se materializa en un algoritmo de cifrado en el que una entrada da por resultado cualquier salida dentro de un intervalo de salidas de cifrado, teniendo la misma probabilidad de 10 adquirir cualquier valor dentro del intervalo de salidas de cifrado cada vez que se cifra la entrada.

2. Un sistema según la reivindicación 1, caracterizado porque el algoritmo de cifrado (5) cifra un código o número de identificación de usuario único (IdX) y envía la salida de cifrado (6) a la función hash (4).

3. Un sistema según la reivindicación 2, caracterizado porque la salida de la función hash (8) está organizada para ser vinculada a un determinado recurso (3'). 15

4. Un sistema según la reivindicación 1, caracterizado porque la función hash (4) está organizada para ser alimentada por su entrada con un código o número de identificación de usuario único (IdX) y envía la salida (8) de la función hash (4) al algoritmo de cifrado (5).

5. Un sistema según la reivindicación 4, caracterizado porque la salida de cifrado (6) está organizada para ser vinculada a un determinado recurso (3'). 20

6. Un sistema según la reivindicación 1, caracterizado porque el algoritmo de cifrado forma parte de la función hash, función hash que constituye así lo que se denomina una función hash por clave (10).

7. Un sistema según una cualquiera de las reivindicaciones precedentes, caracterizado porque los usuarios (1) son piezas de equipo móvil manejadas por propietarios de equipo móvil y porque el sistema (2) es un nodo del sistema de equipo móvil, y en el que los recursos (3) son servicios proporcionados en el nodo del sistema de equipo 25 móvil.

8. Un sistema según una cualquiera de las reivindicaciones 1 a 6, caracterizado porque los usuarios (1) son ordenadores, en el que el sistema (2) es una red de ordenadores y en el que los recursos (3) son recursos de sistema informático hacia los que son dirigidos los ordenadores.

9. Un procedimiento de distribución de usuarios externos (1) por al menos dos recursos (3) en un sistema, 30 cuyos usuarios externos (1) cobran la forma de dispositivos manejados por personas, en el que el número de usuarios (1) es mayor que el número de recursos (3), procedimiento que comprende la etapa de introducir un código o número de identificación de usuario único (IdX) en el sistema,

caracterizándose el procedimiento por la etapa de:

crear una distribución uniforme de los usuarios (1) entre los recursos (3), en el que la distribución se 35 consigue utilizando una función hash (4), en el que la uniformidad de la distribución se crea utilizando un medio de aleatorización, en el que el medio de aleatorización (5) se materializa en un algoritmo de cifrado en el que una entrada da por resultado cualquier salida dentro de un intervalo de salidas de cifrado, teniendo la misma probabilidad de adquirir cualquier valor dentro del intervalo de salidas de cifrado cada vez que se cifra la entrada.

10. Un procedimiento según la reivindicación 9, caracterizado porque el algoritmo de cifrado (5) cifra un 40 código o número de identificación de usuario único (IdX) y envía la salida de cifrado (6) a la función hash (4).

11. Un procedimiento según la reivindicación 10, caracterizado porque la salida de la función hash (8) está vinculada a un determinado recurso (3').

12. Un procedimiento según la reivindicación 9, caracterizado porque la función hash (4) es alimentada en su entrada con el código o número de identificación de usuario único (IdX) y envía la salida de la función hash (8) al 45 algoritmo de cifrado (5).

13. Un procedimiento según la reivindicación 12, caracterizado porque la salida de cifrado (6) está vinculada a un determinado recurso (3').

14. Un procedimiento según la reivindicación 9, caracterizado porque el algoritmo de cifrado forma parte de la función hash, función hash que constituye así lo que se denomina una función hash por clave (10). 50

15. Un procedimiento según una cualquiera de las reivindicaciones precedentes 9 a 14, caracterizado porque los usuarios (1) son piezas de equipo móvil manejadas por propietarios de equipo móvil y porque el sistema (2) es un nodo del sistema de equipo móvil, y en el que los recursos (3) son servicios proporcionados en el nodo del

sistema de equipo móvil.

16. Un procedimiento según una cualquiera de las reivindicaciones 9 a 14, caracterizado porque los usuarios (1) son ordenadores, en el que el sistema (2) es una red de ordenadores y en el que los recursos (3) son recursos de sistema informático hacia los que son dirigidos los ordenadores.

Patentes similares o relacionadas:

RECUPERACION ASINCRONA DE DATOS EN TIEMPO REAL, del 2 de Diciembre de 2010, de VISTO CORPORATION: Servidor de pasarela , que comprende: un servicio de presentación dispuesto para recibir una solicitud de datos desde un dispositivo […]

RECUPERACION ASINCRONA DE DATOS EN TIEMPO REAL, del 2 de Diciembre de 2010, de VISTO CORPORATION: Servidor de pasarela , que comprende: un servicio de presentación dispuesto para recibir una solicitud de datos desde un dispositivo […]

AGENTE MOVIL DISTRIBUIDO, del 3 de Noviembre de 2010, de FRANCE TELECOM: Sistema para reenvío de paquetes de datos hacia un nodo móvil en itinerancia en una red extranjera de datos conmutada por paquetes , habiendo sido los paquetes de […]

AGENTE MOVIL DISTRIBUIDO, del 3 de Noviembre de 2010, de FRANCE TELECOM: Sistema para reenvío de paquetes de datos hacia un nodo móvil en itinerancia en una red extranjera de datos conmutada por paquetes , habiendo sido los paquetes de […]

PROCEDIMIENTO DE GESTION DE CARGA DE UN SERVIDOR, del 10 de Diciembre de 2009, de FRANCE TELECOM: Procedimiento de gestión de carga de al menos un servidor capaz de tratar peticiones emitidas por mediación de una red de telecomunicaciones por una pluralidad […]

PROCEDIMIENTO DE GESTION DE CARGA DE UN SERVIDOR, del 10 de Diciembre de 2009, de FRANCE TELECOM: Procedimiento de gestión de carga de al menos un servidor capaz de tratar peticiones emitidas por mediación de una red de telecomunicaciones por una pluralidad […]

METODO Y DISPOSITIVOS PARA DISTRIBUIR PETICIONES DE SERVICIO A PROVEEDORES DE SERVICIOS, del 1 de Diciembre de 2009, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): El método para ajustar un dispositivo para peticiones de servicio de distribución a proveedores de servicios, en donde el método se caracteriza por los pasos […]

METODO Y DISPOSITIVOS PARA DISTRIBUIR PETICIONES DE SERVICIO A PROVEEDORES DE SERVICIOS, del 1 de Diciembre de 2009, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): El método para ajustar un dispositivo para peticiones de servicio de distribución a proveedores de servicios, en donde el método se caracteriza por los pasos […]

LOCALIZACION OPTIMIZADA DE RECURSOS DE RED, del 12 de Noviembre de 2009, de DIGITAL ISLAND, INC.: Un método, en una red informática que consta de una red de servidores repetidores para espejar al menos ciertos recursos almacenados en al menos un servidor origen […]

LOCALIZACION OPTIMIZADA DE RECURSOS DE RED, del 12 de Noviembre de 2009, de DIGITAL ISLAND, INC.: Un método, en una red informática que consta de una red de servidores repetidores para espejar al menos ciertos recursos almacenados en al menos un servidor origen […]

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]