Dispositivo con lector de huella digital para acceso en entornos seguros.

Dispositivo con lector de huella digital para acceso en entornos seguros.

Un dispositivo USB con lector de huella digital para acceso en entornos seguros caracterizado porque comprende unos medios de lectura (2) para, leer información biométrica, unos medios de procesamiento (3) para procesar la información biométrica de acuerdo con una rutinas almacenadas en una memoria (4) y para obtener un conjunto de datos biométricos asociados a la información biométrica leída, unos medios de cifrado (5) para verificar la identidad de la persona a partir del conjunto de datos biométricos mediante la comparación de dicho conjunto de datos con datos biométricos almacenados existentes en dichos medios de cifrado (5) y generar una contraseña de único uso (OTP) como credencial de la identidad verificada y que permite el acceso a un repositorio de información protegida que contiene datos cifrados asociados a la persona validada

Tipo: Patente de Invención. Resumen de patente/invención. Número de Solicitud: P200701459.

Solicitante: URIOS RODRIGUEZ, JORGE

MORENO HERVAS, IVAN.

Nacionalidad solicitante: España.

Provincia: MADRID.

Inventor/es: MORENO HERVAS,IVAN, URIOS RODRIGUEZ,JORGE.

Fecha de Solicitud: 28 de Mayo de 2007.

Fecha de Publicación: .

Fecha de Concesión: 24 de Mayo de 2011.

Clasificación Internacional de Patentes:

- G06F21/00N9A

- G06F3/01B6

- G06K7/00C

- G06K9/00A1

Clasificación PCT:

- G06F21/00 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas.

- G06K9/00 G06 […] › G06K RECONOCIMIENTO DE DATOS; PRESENTACION DE DATOS; SOPORTES DE REGISTROS; MANIPULACION DE SOPORTES DE REGISTROS (impresión per se B41J). › Métodos o disposiciones para la lectura o el reconocimiento de caracteres impresos o escritos o el reconocimiento de formas, p. ej. de huellas dactilares (métodos y disposiciones para la lectura de grafos o para la conversión de patrones de parámetros mecánicos, p.e. la fuerza o la presencia, en señales eléctricas G06K 11/00; reconocimiento de la voz G10L 15/00).

Fragmento de la descripción:

Dispositivo con lector de huella digital para acceso en entornos seguros.

Sector de la técnica

La invención se encuadra en el sector técnico de los procesos de autenticación mediante sistemas biométricos, más concretamente el sistema se apoya en la huella digital para aportar seguridad y comodidad a los procesos de identificación.

Estado de la técnica

Actualmente los procesos que se realizan a través de Internet son cada vez más y se está convirtiendo en un entorno rentable para diferentes sistemas de ataques informáticos.

En los últimos años se está poniendo mucho énfasis en dificultar estos ataques para securizar estas comunicaciones, algunas de las alternativas pasan por contraseñas que se generan en el momento y sólo permiten su uso una vez (OTP) para acceder a entornos críticos, otras soluciones están basadas en certificados personales que acreditan al usuario que los poseen, tarjetas de coordenadas para validar procesos y multitud de sistemas que no garantizan la identidad del usuario. Desde hace poco tiempo, con la aparición del DNI digital, se pretende validar estos accesos o procesos de verificación de usuarios por medio de este sistema, la problemática de esta solución es grande, verificación por parte de una entidad externa de esos certificados (retardo de las operaciones), necesidad de un lector en cada equipo desde el que se requiere el acceso (no permite movilidad), es un documento oficial con lo que no se puede obligar su uso en entornos no oficiales, etc.

Además, y como fondo a todas estas soluciones que están apareciendo, ninguna de esas alternativas propone una solución completa a los procesos de identificación vía Internet debido a que para todos ellos se necesita que el usuario escriba algún tipo de dato identificativo (que puede ser capturado o suplantado), instale algún software o certificado en el propio equipo lo que nos limita el lugar desde el que acceder a nuestros entornos y expone la seguridad, o requieren el uso de terminales adicionales que permiten el uso de esas soluciones.

Con todo esto, se puede apreciar que las soluciones que actualmente existen en el mercado, no sólo no solucionan los problemas de seguridad, sino que además añaden dificultad de uso.

Descripción de la invención

Por todo lo visto en el apartado anterior, sería deseable obtener una solución que acabe totalmente con la inseguridad y la dificultad que suponen los procesos a través de Internet, eliminando, en la medida de lo posible, la interacción del usuario, permitiendo el uso seguro desde cualquier ordenador, que el proceso no requiera la escritura de ninguna identificación del usuario para eliminar cualquier tipo de ataque informático en ese sentido, que no instale nada en el equipo desde el que se realice la comunicación para no exponer la seguridad y que garantice la seguridad y la movilidad de los procesos. En definitiva, un sistema fácil, cómodo y seguro que permitirá aumentar el uso de Internet para los procesos que actualmente tienen algún riesgo debido al robo de credenciales además de facilitar la contratación de servicios.

Como consecuencia de estas necesidades, la presente invención se basa en un dispositivo USB, sistema estándar de comunicación, lo que otorga movilidad a la solución, con un lector de huella digitales que verifica la identidad del usuario.

Además de esto y para garantizar la seguridad en los procesos, la simplicidad de uso y la comodidad el dispositivo está dotado de un microprocesador y una memoria donde están ejecutados todos los programas, drivers y demás componentes necesarios para el correcto funcionamiento de la solución. Gracias a estos sistemas que se ejecutan dentro del propio terminal, el usuario sólo deberá introducir el dispositivo USB en el puerto y él mismo generará todas las comu- nicaciones necesarias para permitir los procesos, sin interacción alguna por parte del usuario ni instalación adicional.

En los siguientes puntos, se citan varias características de la presente invención.

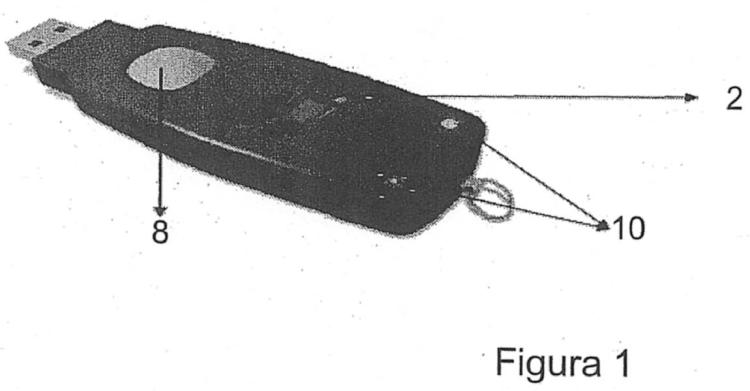

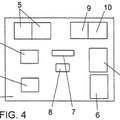

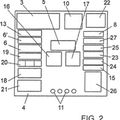

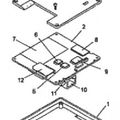

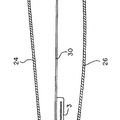

1. Dispositivo Usb (1) con lector de huella (2) digital que permite el acceso seguro a entornos críticos gracias a un microprocesador (3) una o varias memorias (4) y un chip criptográfico (5). Además de esto, el dispositivo dispone de un componente adicional (6) con una pantalla (7), un botón de encendido (8), y una batería (9) que permite la autenticación sin necesidad de que el dispositivo esté conectado a ningún ordenador.

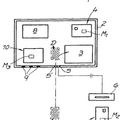

2. Internamente el dispositivo cuenta con un software instalado en sí mismo que realiza las acciones propias del sistema. En primer lugar la aplicación a la que vamos a acceder genera una petición al dispositivo y este al detectar esa comunicación indicará que el usuario deslice su huella por el lector, como al conectar el dispositivo al ordenador y recibir corriente, el sistema se enciende, el mismo terminal comienza la comunicación con el equipo, por lo que la instalación del dispositivo es transparente para el usuario. El paso de la huella por el lector (1) desencadena un proceso de comparación con la huella (código algorítmico HASH) que está en un repositorio situado en el chip criptográfico (5) debidamente protegido y que ha sido introducido en el momento del inicio del dispositivo. Ante una comprobación positiva, el propio software genera una contraseña de un solo uso enviando, además de esa contraseña, los campos, previamente previstos, que se requieren del certificado, para que de esta manera y sin necesidad del que el usuario introduzca ningún dato, el sistema pueda reconocer a la persona que usa el dispositivo. Para el caso de que coexistan varios certificados en el mismo dispositivo, la petición externa que inicia el proceso al llevar implícitos los campos que requeridos del certificado sólo va a buscar el necesario para ese proceso.

Este proceso se repite en el momento de la firma digital, ese certificado que está situado dentro del chip criptográfico (5) va a ser requerido por la aplicación a la que hemos accedido, en un momento determinado, el proceso va a intentar recoger el certificado del interior del dispositivo, pero al acceder esa petición al dispositivo, como cualquier acceso está protegido con la huella, el sistema indicará que para poder firmar digitalmente se requiere del paso de la huella digital por el lector (2) y su posterior verificación. Esa verificación desencadenará, gracias a un software desarrollado a tal efecto, el proceso de firma.

Ante una verificación negativa de la huella, el sistema no ejecutará ningún programa asociado al proceso de autenticación y podrá ejecutar otro destinado a tal efecto, como puede ser emitir un informe, formateo del dispositivo, bloqueo, etc.

3. Además de la parte propia del dispositivo, descrita en el punto 1 y del software interno que necesita para el correcto funcionamiento, descrito en el punto 2, el sistema necesita un software en la parte host o servidor. Para el caso de la contraseña de un solo uso que da acceso a los distintos entornos, se requerirá un software que verifique esos códigos y valide el proceso. También se necesitará un software especial que gestione los procesos de generación de los certificados dentro del chip (5) y que introduzca esas huellas (HASH) en los dispositivos. Por otra parte, además de este software requerido en el entorno host, la solución requiere de un sistema gestor remoto de esos dispositivos que permita ciertas acciones como el formateo, el bloqueo, la actualización, etc...

4. Otro aspecto importante en el uso del dispositivo es la banca telefónica. Gracias a la pantalla, a la batería y al botón de que dispone el dispositivo y todo su software asociado, el usuario va a poder acceder a su entorno mediante las credenciales que le va a dar el sistema, siempre generadas con el deslizamiento de la huella por el lector y su validación que desencadenará un proceso de verificación en el entorno host que comprobará la validez de esas credenciales emitidas por el dispositivo para garantizar su seguridad.

5. El sistema funcionará como medio de pago verificando los procesos con el paso de la huella, esto y mediante su software interno generará una verificación del usuario necesaria para cualquier proceso de pago.

6. En cuanto al acceso a distintas aplicaciones o al propio sistema operativo, el dispositivo puede funcionar como parte desencadenante de ese proceso de acreditación. El software interno, previa verificación de la huella digital del usuario, se comunicará con el sistema para enviarle...

Reivindicaciones:

1. Dispositivo con lector de huella digital para acceso en entornos seguros caracterizado por que comprende:

- unos medios de conexión a un equipo externo,

- unos medios de lectura (2) para leer información biométrica de una persona,

- unos medios de procesamiento (3) configurados para procesar la información biométrica de acuerdo con una rutinas almacenadas en una memoria (4) y para obtener un conjunto de datos biométricos asociados a la información biométrica leída,

- unos medios de cifrado (5) configurados para verificar la identidad de la persona a partir del conjunto de datos biométricos mediante la comparación de dicho conjunto de datos con datos biométricos almacenados existentes en dichos medios de cifrado (5),

- los medios de cifrado (5) configurados para generar una contraseña de único uso (OTP) credencial de la identidad verificada que permite el acceso a un repositorio de información protegida contenida en dichos medios de cifrado (5) y que contiene datos cifrados asociados a la persona validada.

2. Dispositivo de acuerdo con la reivindicación 1, caracterizado por que el repositorio de información protegida de los medios de cifrado contiene información biométrica previamente obtenida en el alta y registro de una persona.

3. Dispositivo de acuerdo con una cualquiera de las reivindicaciones anteriores, caracterizado por que los medios de cifrado están basados en al menos uno de los siguientes estándares de seguridad:

- common criteria V.2.2 nivel EAL 4+,

- common criteria V.2.2 nivel EAL 5+,

- X509 de certificados digitales,

- FIBS nivel 4.

4. Dispositivo de acuerdo con una cualquiera de las reivindicaciones anteriores, caracterizado por que los datos cifrados contenidos en el repositorio de los medios de cifrado (5) comprenden un certificado digital de firma.

5. Dispositivo de acuerdo con una cualquiera de las reivindicaciones anteriores, caracterizado por que los medios de conexión comprenden un conector USB.

6. Dispositivo de acuerdo con una cualquiera de las reivindicaciones anteriores, caracterizado por que comprende además una pantalla para visualizar información relacionada con la validación de la persona.

7. Dispositivo de acuerdo con una cualquiera de las reivindicaciones anteriores, caracterizado por que comprende una batería.

8. Dispositivo de acuerdo con una cualquiera de las reivindicaciones anteriores, caracterizado por que durante su conexión con un equipo externo, las operaciones de verificación se realizan localmente a través de los componentes internos del propio dispositivo.

9. Dispositivo de acuerdo con una cualquiera de las reivindicaciones anteriores, caracterizado por que los datos cifrados contenidos en el repositorio de los medios de cifrado (5) comprenden una pluralidad de campos asociados a al menos un perfil de la persona.

10. Dispositivo de acuerdo con una cualquiera de las reivindicaciones anteriores, caracterizado por que los medios de procesamiento están configurados para comunicar, tras la validación de la identidad, las credenciales obtenidas y/o datos contenidos en los medios de cifrado con un servidor remoto de modo seguro.

Patentes similares o relacionadas:

MÉTODO DE REGISTRO PARA UN SISTEMA DE AUTENTICACIÓN BIOMÉTRICA, UN SISTEMA DE AUTENTICACIÓN BIOMÉTRICA CORRESPONDIENTE Y UN PROGRAMA PARA ELLOS, del 11 de Marzo de 2011, de FUJITSU LIMITED

FUJITSU FRONTECH LIMITED: Un sistema de autenticación biométrica, para detectar datos de características biométricas de un cuerpo vivo y verificar los datos de características biométricas […]

MÉTODO DE REGISTRO PARA UN SISTEMA DE AUTENTICACIÓN BIOMÉTRICA, UN SISTEMA DE AUTENTICACIÓN BIOMÉTRICA CORRESPONDIENTE Y UN PROGRAMA PARA ELLOS, del 11 de Marzo de 2011, de FUJITSU LIMITED

FUJITSU FRONTECH LIMITED: Un sistema de autenticación biométrica, para detectar datos de características biométricas de un cuerpo vivo y verificar los datos de características biométricas […]

SISTEMA DE AUTENTICACION BIOMETRICA Y METODO DE REGISTRO, del 22 de Diciembre de 2009, de FUJITSU LIMITED

FUJITSU FRONTECH LIMITED: Un sistema de autenticación biométrica para uso al autenticar a un individuo detectando y registrando datos de características (R1, R2, R3) […]

SISTEMA DE AUTENTICACION BIOMETRICA Y METODO DE REGISTRO, del 22 de Diciembre de 2009, de FUJITSU LIMITED

FUJITSU FRONTECH LIMITED: Un sistema de autenticación biométrica para uso al autenticar a un individuo detectando y registrando datos de características (R1, R2, R3) […]

DISPOSITIVO DE LECTURA Y PROCESAMIENTO MULTIPLE DE LIBRETAS Y TARJETAS CHIP INTELIGENTES DE BANDA MAGNETICA Y RFID, del 3 de Marzo de 2011, de INTELLIGENT DATA, S.L.: Dispositivo de lectura y procesamiento múltiple de libretas y tarjetas chip inteligentes de banda magnética y RFID, especialmente concebido para permitir […]

DISPOSITIVO DE LECTURA Y PROCESAMIENTO MULTIPLE DE LIBRETAS Y TARJETAS CHIP INTELIGENTES DE BANDA MAGNETICA Y RFID, del 3 de Marzo de 2011, de INTELLIGENT DATA, S.L.: Dispositivo de lectura y procesamiento múltiple de libretas y tarjetas chip inteligentes de banda magnética y RFID, especialmente concebido para permitir […]

TERMINAL DE PROCESAMIENTO DE TARJETAS CON PANTALLA TACTIL, del 3 de Marzo de 2011, de INTELLIGENT DATA, S.L.: Terminal de procesamiento de tarjetas con pantalla táctil que busca ofrecer los servicios de un lector de tarjetas multiformato, especialmente concebido para ser utilizado […]

TERMINAL DE PROCESAMIENTO DE TARJETAS CON PANTALLA TACTIL, del 3 de Marzo de 2011, de INTELLIGENT DATA, S.L.: Terminal de procesamiento de tarjetas con pantalla táctil que busca ofrecer los servicios de un lector de tarjetas multiformato, especialmente concebido para ser utilizado […]

MODULO INTERFACE DE LECTURA/ESCRITURA DE TARJETAS SIN CONTACTO, del 24 de Mayo de 2010, de INTELLIGEN DATA S.L: Especialmente concebido para constituir un elemento fácilmente integrable en diferentes tipos de máquinas y automatismos, a fin de permitirles realizar operaciones […]

MODULO INTERFACE DE LECTURA/ESCRITURA DE TARJETAS SIN CONTACTO, del 24 de Mayo de 2010, de INTELLIGEN DATA S.L: Especialmente concebido para constituir un elemento fácilmente integrable en diferentes tipos de máquinas y automatismos, a fin de permitirles realizar operaciones […]

TERMINAL DE PAGO PORTATIL PARA TARJETAS CON CHIP Y TARJETAS MAGNETICAS, del 12 de Marzo de 2010, de ASCOM MONETEL S.A.: LA PRESENTE INVENCION SE REFIERE A UN TERMINAL DE PAGO PORTATIL QUE COMPRENDE UN MEDIO DE LECTURA DE TARJETA MAGNETICA Y UN MEDIO […]

TERMINAL DE PAGO PORTATIL PARA TARJETAS CON CHIP Y TARJETAS MAGNETICAS, del 12 de Marzo de 2010, de ASCOM MONETEL S.A.: LA PRESENTE INVENCION SE REFIERE A UN TERMINAL DE PAGO PORTATIL QUE COMPRENDE UN MEDIO DE LECTURA DE TARJETA MAGNETICA Y UN MEDIO […]

MÓDULO DE SEGURIDAD, del 1 de Marzo de 2011, de SECUNET SECURITY NETWORKS AKTIENGESELLSCHAFT: Procedimiento de custodia securizada de datos, en el que se utiliza un módulo de seguridad que presenta al menos una carcasa sólidamente cerrada y […]

MÓDULO DE SEGURIDAD, del 1 de Marzo de 2011, de SECUNET SECURITY NETWORKS AKTIENGESELLSCHAFT: Procedimiento de custodia securizada de datos, en el que se utiliza un módulo de seguridad que presenta al menos una carcasa sólidamente cerrada y […]

SISTEMA PARA SERVICIO DE FOTOGRAFÍA EN RED, del 25 de Enero de 2011, de FUJIFILM CORPORATION: EN UN SERVICIO FOTOGRAFICO DE RED, QUE PROPORCIONA UN SERVICIO FOTOGRAFICO DIGITAL POR UNA RED, SE REDUCE LA CARGA DE TRABAJO DE UN USUARIO QUE DEBE INTRODUCIR […]

SISTEMA PARA SERVICIO DE FOTOGRAFÍA EN RED, del 25 de Enero de 2011, de FUJIFILM CORPORATION: EN UN SERVICIO FOTOGRAFICO DE RED, QUE PROPORCIONA UN SERVICIO FOTOGRAFICO DIGITAL POR UNA RED, SE REDUCE LA CARGA DE TRABAJO DE UN USUARIO QUE DEBE INTRODUCIR […]