DISPOSITIVO INALAMBRICO MOVIL SEGURO.

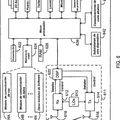

Un dispositivo inalámbrico móvil seguro para un solo usuario en el que está instalado código ejecutable nativo,

incluyendo el dispositivo:

una pluralidad de recursos protegidos;

una pluralidad de servidores; y

una base informática de confianza que tiene un núcleo; en el que

el acceso a dicho recurso protegido es proporcionado por un correspondiente servidor;

al código ejecutable nativo se le asigna un conjunto de capacidades que definen un/los recurso(s) protegido(s) en el dispositivo a los que puede acceder el código ejecutable nativo;

dichos servidores correspondientes están dispuestos para que vigilen el acceso a dichos recursos protegidos en base a las capacidades asignadas al código ejecutable nativo;

las capacidades están almacenadas en una ubicación que es accesible únicamente a la base informática de confianza; y

el núcleo está dispuesto, para cada comunicación cliente-servidor, para pasar las capacidades del cliente a dicho servidor

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/GB03/02311.

Solicitante: NOKIA CORPORATION.

Nacionalidad solicitante: Finlandia.

Dirección: KEILALAHDENTIE 2-4,02150 ESPOO.

Inventor/es: DIVE-RECLUS, CORINNE, MAY, DENNIS, HARRIS,JONATHAN.

Fecha de Publicación: .

Fecha Concesión Europea: 2 de Junio de 2010.

Clasificación Internacional de Patentes:

- G06F21/00N3P

Clasificación PCT:

- G06F21/00 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas.

Clasificación antigua:

- G06F1/00 G06F […] › Detalles no cubiertos en los grupos G06F 3/00 - G06F 13/00 y G06F 21/00 (arquitecturas de computadores con programas almacenados de propósito general G06F 15/76).

Fragmento de la descripción:

Dispositivo inalámbrico móvil seguro.

Campo de la invención

La presente invención versa acerca de un dispositivo inalámbrico móvil seguro; en particular, versa acerca de un nuevo enfoque de la seguridad de plataformas para los dispositivos inalámbricos móviles que protege recursos clave del sistema operativo contra un acceso dañino.

Descripción de la técnica anterior

La seguridad de plataformas abarca la filosofía, la arquitectura y la implementación de mecanismos de defensa de las plataformas contra código malicioso o mal escrito. Estos mecanismos de defensa evitan que tal código cause daño. Generalmente, el código malicioso tiene dos componentes: un mecanismo de carga útil que causa el daño y un mecanismo de propagación que lo ayuda a extenderse. Suelen clasificarse como sigue:

Las amenazas a la seguridad abarcan (a) una brecha potencial de la confidencialidad, de la integridad o de la disponibilidad de los servicios o de los datos en la cadena de valores y la integridad de los servicios y (b) la puesta en peligro de la función del servicio. Las amenazas se clasifican en las categorías siguientes:

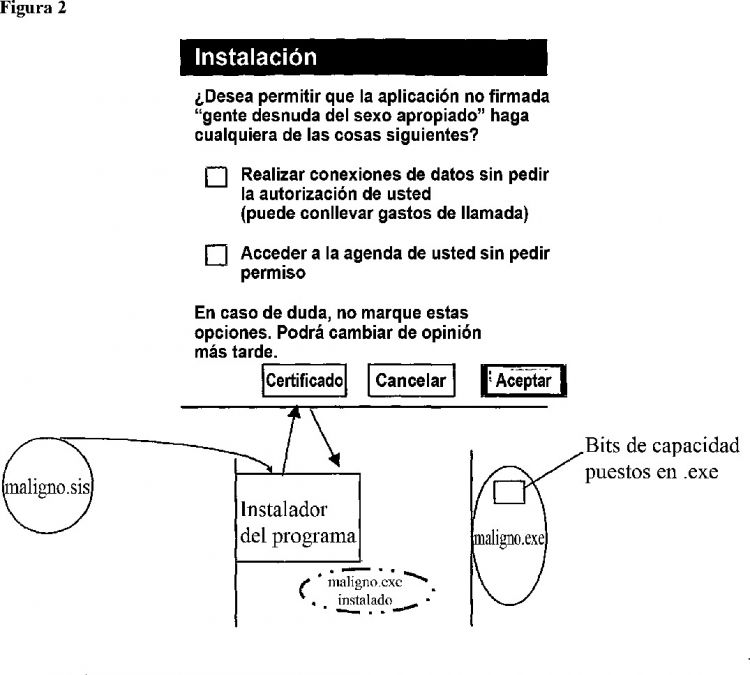

Por ende, los dispositivos inalámbricos móviles ofrecen retos muy considerables para quien diseña una arquitectura de seguridad. Típicamente, un enfoque convencional actúa determinando en primer lugar si el código (por ejemplo, una aplicación) es lo suficientemente digna de confianza como para ser instalada y después, proteger subsiguientemente la plataforma contra su conducta errática una vez que se ha instalado. En términos de la determinación de la confianza, las aplicaciones de terceros pueden catalogarse según el grado de confianza asociado con sus autores. Por ello, se conoce el permiso para que las aplicaciones se instalen automáticamente en un dispositivo únicamente si pueden presentar un certificado digital válido emitido por una Autoridad Certificadora (AC) aceptable.

Sin embargo, los certificados digitales solo se están empezando a extender ahora; antes de su adopción, un mecanismo primario para la seguridad de las plataformas debía conceder privilegios a un usuario en vez de a una aplicación. En el momento de la ejecución, se le conceden al código que ejecuta el usuario todos los privilegios de este. En el momento de la instalación, los programas sensibles únicamente podían ser instalados por usuarios designados. Esto significaba que el código potencialmente dañino podía ser examinado por un administrador experto antes de su instalación. Muchos sistemas operativos bien conocidos adoptan este enfoque a la seguridad de la plataforma; por ejemplo, los sistemas operativos basados en Unix.

Sin embargo, la seguridad de plataformas basada en dar a los distintos usuarios diferentes privilegios de acceso no es relevante para los dispositivos inalámbricos móviles por la sencilla razón de que esta categoría de producto es para un solo usuario. Es un dispositivo personal, típicamente un "teléfono inteligente", un teléfono móvil mejorado, una PDA u otro dispositivo informático personal portátil. Además, es muy probable que el usuario único no sea experto en informática y, por ello, que no pueda evaluar de manera fiable el riesgo de instalar y ejecutar código. Con los dispositivos inalámbricos móviles, las amenazas clave que un modelo de seguridad de plataformas intenta abordar son el acceso no autorizado a los datos del usuario y a los servicios del sistema, en particular a la pila de operaciones del teléfono. La pila de operaciones del teléfono es especialmente importante, porque controla una conexión permanente de datos con la red telefónica; el comercio móvil, los servicios bancarios móviles, etc., se llevarán a cabo usando la pila de operaciones del teléfono (como acaba de hacerse notar). Perder el control de la misma a código malicioso o mal escrito expone al propietario del dispositivo potencialmente a un daño financiero muy significativo.

Hasta la fecha, no ha habido propuestas efectivas para la seguridad de plataforma para los dispositivos inalámbricos móviles.

El documento EP 0 813 133 A2 da a conocer un mecanismo para usar contenido firmado. Se suministra el contenido a una máquina cliente en la que es capaz de usar los recursos informáticos de la máquina. El contenido pueden ser miniaplicaciones Java. El contenido incluye una firma que describe las credenciales de seguridad del creador y los requisitos de recursos del contenido. Un gestor de seguridad usa la información de la firma para confeccionar capacidades que conceden y regulan al acceso a diferentes subconjuntos de los recursos informáticos.

Resumen de la presente invención

En un primer aspecto de la presente invención, se presenta un dispositivo inalámbrico móvil para un único usuario en el que se instala código ejecutable nativo, incluyendo el dispositivo:

En un segundo aspecto, se presenta un procedimiento para habilitar que un código ejecutable nativo, instalado en un dispositivo inalámbrico móvil para un único usuario, acceda a recursos protegidos en el dispositivo, en el que:

Por lo tanto, la presente invención toma la idea de las capacidades (conocida en el contexto de definir las capacidades o privilegios de acceso de diferentes usuarios en un sistema multiusuario) y la aplica a definir las capacidades o los privilegios de acceso de diferente código ejecutable nativo para dispositivos inalámbricos...

Reivindicaciones:

1. Un dispositivo inalámbrico móvil seguro para un solo usuario en el que está instalado código ejecutable nativo, incluyendo el dispositivo:

2. El dispositivo de la Reivindicación 1 en el que una capacidad autoriza el acceso a una API (o a una gama de API), a un fichero específicos o a otro(s) recurso(s) protegido(s) del sistema operativo.

3. El dispositivo de la Reivindicación 1 en el que, antes del momento de la instalación, el código ejecutable ya contiene las capacidades que se le han concedido.

4. El dispositivo de la Reivindicación 3 en el que el código ejecutable está almacenado de forma permanente en una ubicación de la memoria del dispositivo que es accesible únicamente a la base informática de confianza para mantener la integridad de las capacidades asignadas al código ejecutable.

5. El dispositivo de la Reivindicación 4 en el que un cargador se niega a cargar ejecutables no almacenados de forma permanente en una ubicación de la memoria del dispositivo que sea accesible únicamente a la base informática de confianza, para mantener la integridad del sistema.

6. El dispositivo de la Reivindicación 1 en el que hay capacidades del sistema que son obligatorias y controlan el acceso al sistema de ficheros y al sistema de datos del núcleo del sistema.

7. El dispositivo de la Reivindicación 1 en el que, para que una biblioteca sea cargada en un ejecutable, el cargador verifica que a la biblioteca se le haya asignado un superconjunto de las capacidades concedidas al ejecutable que hace la petición.

8. El dispositivo de la Reivindicación 1 en el que se selecciona una capacidad entre una lista de capacidades que comprenden capacidades raíz, capacidades del sistema y capacidades expuestas a los usuarios.

9. El dispositivo de la Reivindicación 8 en el que las capacidades expuestas a los usuarios permiten las siguientes funciones:

10. El dispositivo de la Reivindicación 1 en el que el servidor puede ser el núcleo.

11. Un procedimiento para habilitar que un código ejecutable nativo, instalado en un dispositivo inalámbrico móvil para un único usuario, acceda a recursos protegidos en el dispositivo, en el que:

Patentes similares o relacionadas:

SISTEMA DE JUEGO ELECTRÓNICO DE CASINO CON MAYOR CAPACIDAD DE JUEGO, DE AUTENTICACIÓN Y DE SEGURIDAD, del 26 de Abril de 2011, de IGT: LA INVENCION SE REFIERE A UN SISTEMA DE JUEGO ELECTRONICO DE UN CASINO CONSISTENTE EN VARIOS COMPONENTES DEL SISTEMA, INCLUYENDO UN MICROPROCESADOR , UNA UNIDAD DE MEMORIA […]

SISTEMA DE JUEGO ELECTRÓNICO DE CASINO CON MAYOR CAPACIDAD DE JUEGO, DE AUTENTICACIÓN Y DE SEGURIDAD, del 26 de Abril de 2011, de IGT: LA INVENCION SE REFIERE A UN SISTEMA DE JUEGO ELECTRONICO DE UN CASINO CONSISTENTE EN VARIOS COMPONENTES DEL SISTEMA, INCLUYENDO UN MICROPROCESADOR , UNA UNIDAD DE MEMORIA […]

PROCEDIMIENTO PARA VERIFICAR ALEATORIA Y DINÁMICAMENTE LA INTEGRIDAD DE LA CONFIGURACIÓN DE UN SISTEMA DE JUEGO, del 16 de Febrero de 2011, de IGT: Un procedimiento para asegurar la validez de un conjunto de datos para su uso en un sistema de juego de tipo casino, comprendiendo el citado procedimiento los […]

PROCEDIMIENTO PARA VERIFICAR ALEATORIA Y DINÁMICAMENTE LA INTEGRIDAD DE LA CONFIGURACIÓN DE UN SISTEMA DE JUEGO, del 16 de Febrero de 2011, de IGT: Un procedimiento para asegurar la validez de un conjunto de datos para su uso en un sistema de juego de tipo casino, comprendiendo el citado procedimiento los […]

MÉTODO DE ACTUALIZACIÓN Y DE GESTIÓN DE UNA APLICACIÓN DE TRATAMIENTO DE DATOS AUDIOVISUALES INCLUIDA EN UNA UNIDAD MULTIMEDIA MEDIANTE UN MÓDULO DE ACCESO CONDICIONAL, del 10 de Febrero de 2011, de NAGRAVISION S.A.: Método de actualización y de gestión de una aplicación APP de tratamiento de datos audiovisuales incluida en una unidad multimedia PC, a través de un módulo de […]

MÉTODO DE ACTUALIZACIÓN Y DE GESTIÓN DE UNA APLICACIÓN DE TRATAMIENTO DE DATOS AUDIOVISUALES INCLUIDA EN UNA UNIDAD MULTIMEDIA MEDIANTE UN MÓDULO DE ACCESO CONDICIONAL, del 10 de Febrero de 2011, de NAGRAVISION S.A.: Método de actualización y de gestión de una aplicación APP de tratamiento de datos audiovisuales incluida en una unidad multimedia PC, a través de un módulo de […]

SISTEMA Y METODO DE ACTIVACION DE LA FUNCION DE SEGURIDAD PARA UN DISPOSITIVO ELECTRONICO MOVIL, del 7 de Diciembre de 2009, de RESEARCH IN MOTION LIMITED: Un sistema para activar una o más funciones de seguridad de un dispositivo móvil , que comprende:

a) un portador de dispositivo móvil; y

b) […]

SISTEMA Y METODO DE ACTIVACION DE LA FUNCION DE SEGURIDAD PARA UN DISPOSITIVO ELECTRONICO MOVIL, del 7 de Diciembre de 2009, de RESEARCH IN MOTION LIMITED: Un sistema para activar una o más funciones de seguridad de un dispositivo móvil , que comprende:

a) un portador de dispositivo móvil; y

b) […]

Funcionamiento de red de frecuencia única (SFN) para mejoras de cobertura de comunicaciones de tipo máquina (MTC), del 17 de Junio de 2020, de QUALCOMM INCORPORATED: Un procedimiento para comunicaciones de tipo máquina, MTC, inalámbricas realizado por un dispositivo remoto caracterizado por: detectar […]

Método y aparato de procesamiento de servicio, del 3 de Junio de 2020, de Advanced New Technologies Co., Ltd: Un método para el procesamiento de servicios, el método que comprende: después de recibir una solicitud de procesamiento de servicios de un usuario, […]

Dispositivo de a bordo para un vehículo, del 20 de Mayo de 2020, de AUTOSTRADE TECH S.p.A: Dispositivo de a bordo (100, 100', 100") para un vehículo, siendo adecuado dicho dispositivo de a bordo (100, 100', 100") para su uso en un sistema […]

Método para detectar software clonado, del 29 de Abril de 2020, de NAGRAVISION S.A.: Método para detectar un software clonado para ser usado en una unidad de usuario cliente que se comunica con un servidor para solicitar un servicio enviando una solicitud […]