Comunicación inalámbrica segura.

Procedimiento realizado por el equipo móvil (100) para autenticar una red (400),

comprendiendo el procedimiento:recibir información de autenticación a partir de dicha red, incluyendo dicha información de autenticación unprimer número aleatorio, RANDU, generado por un servidor de suscripción local, HSS (400), de dicha red;extraer dicho primer número aleatorio, RANDU, de la información de autenticación recibida;

generar (S610) al menos una clave de red, KEYSNME, a partir del primer número aleatorio, RANDU,utilizando la autenticación celular y la encriptación de voz;

generar (S630) una clave de autenticación basada en la clave de red, KEYSNME, y un segundo valor;generar (S640) un mensaje de código de autenticación de red esperado, XMAC, sobre la base de la clavede autenticación y al menos una parte de la información de autenticación recibida de acuerdo con elprotocolo de autenticación y de acuerdo con la clave de seguridad; y

autenticar (S650, S660, S680) la red (400) basado en el mensaje de código de autenticación de redesperado, XMAC, caracterizado porque dicho procedimiento comprende además:

obtener un segundo número aleatorio, RANDMHSS, siendo el segundo número aleatorio un númeroaleatorio que el equipo móvil (100) había generado y había enviado a la red (400) para serincorporado en la información de autenticación;

generar (S620) al menos una clave de equipos móviles, KEYSMME, basada en el segundo númeroaleatorio, RANDMHSS, mediante la autenticación celular y la encriptación de voz, constituyendodicha clave de equipo móvil, KEYSMME, dicho segundo valor.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/US2008/011587.

Solicitante: ALCATEL LUCENT.

Nacionalidad solicitante: Francia.

Dirección: 3, avenue Octave Gréard 75007 Paris FRANCIA.

Inventor/es: PATEL, SARVAR.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04W12/04 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Gestión de claves, p. ej. utilizando la arquitectura genérica de bootstrapping [GBA].

PDF original: ES-2414616_T3.pdf

Fragmento de la descripción:

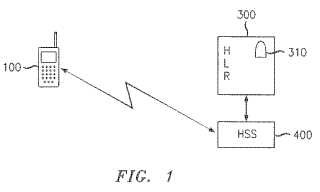

Comunicación inalámbrica segura Antecedentes 1. Campo de la de la invención La presente invención se refiere a un procedimiento y a un sistema para comunicaciones inalámbricas seguras. En particular, la presente invención se refiere a un procedimiento para establecer claves de autenticación en el equipo de red y en el móvil para establecer un canal de comunicación autenticado mutuamente.

2. Descripción de la técnica relacionada Los procedimientos y procesos de seguridad relacionados con las comunicaciones inalámbricas han evolucionado en los últimos años. En particular, la seguridad CDMA 2G evolucionó a la seguridad CDMA 3G.

Como es bien conocido en la técnica, la seguridad CDMA 2G implica autenticación celular y encriptación de voz (CAVE) . En particular, la seguridad CDMA 2G usa al menos una clave raíz comúnmente conocida como claves Akey y de datos secretos compartidos (SSD) . Las claves de SSD se generan a través de un procedimiento de actualización de SSD bien conocido. Las claves son claves SSD de semi-largo plazo y son tratadas como claves raíz en este documento. Las claves de SSD pueden ser compartidas con un Registro de Ubicación de Visitante (VLR) de una red si el VLR es el sistema servidor local por un equipo móvil, por ejemplo. Además, protocolos de seguridad, convencionales CDMA 2G pueden implicar un procedimiento de impugnación y de respuesta global y un único procedimiento de impugnación y de respuesta.

Para el procedimiento de impugnación global, la red transmite un RAND de forma aleatoria al equipo móvil. Un equipo móvil que realiza un acceso del sistema (por ejemplo, registro, origen de la llamada y terminación de la llamada) en una red que requiere autenticación, crea y envía un AUTHR de respuesta de autenticación mediante una clave de largo plazo. El par RAND/AUTHR se reenvía al Registro de Ubicación Local/Centro de Autenticación (HLR/AC) para la verificación. Además para las llamadas de tipo de origen de la llamada, los últimos 6 dígitos se utilizan para calcular la AUTHR. Tanto para el origen de la llamada y la terminación de llamadas el móvil genera claves que son útiles para la llamada (es decir, SMEKEY y PLCM) . El HLR/AC también genera y devuelve al VLR el SMEKEY y PLCM si se verifica el par RAND/AUTHR.

Un procedimiento de impugnación único puede ser realizado por la red que intenta comunicarse con un equipo móvil en cualquier momento ya sea en el canal de control o canal de tráfico. Por ejemplo, el VLR solicita un par de impugnación único y respuesta esperada, RANDU y AUTHU desde el HLR/AC. La red envía el RANDU al equipo móvil y el equipo móvil calcula un AUTHU de respuesta utilizando una clave de largo plazo y envía una AUTHU de respuesta a la red. La red verifica el par RANDU/AUTHU.

Los protocolos convencionales CDMA 3G de seguridad se basan en un protocolo de autenticación y acuerdo de claves (AKA) y proporcionan autenticación mutua significando que (i) el equipo móvil autentica la red y (ii) la red autentica el equipo móvil antes de que se realicen las comunicaciones. Los protocolos de seguridad AKA bien conocidos usados en CDMA 3G se basan en quíntuples. Los quíntuples incluyen un número aleatorio RAND, XRES respuesta esperada, clave de cifrado CK, clave de integridad IK y señal de autenticación de red AUTN. Una señal de autenticación de red AUTN convencional se basa en un número de secuencia SQN, una clave de anonimato AK, un campo de gestión de autenticación AMF y un código de autenticación de mensajes (MAC) .

Por ejemplo, el equipo móvil genera su propio MAC sobre la base de un número de secuencia SQN almacenado en el equipo móvil, una clave secreta K almacenada en el equipo móvil, la AMF, y el número aleatorio RAND. Entonces, el MAC generado en el equipo móvil se compara con el MAC extraído de la señal de autenticación de la red AUTN recibida del sistema de servicio. Aún más, el equipo móvil puede determinar si el número de secuencia SQN extraído de la señal de autenticación de red es un valor aceptable. Si el equipo móvil autentica correctamente la red, el equipo móvil prepara una respuesta RES y transmite la respuesta RES de retorno al sistema de servicio de la red. El sistema de servicio de la red compara a continuación la respuesta XRES esperada con la respuesta RES para autenticar el equipo móvil, completando de este modo la autenticación mutua de acuerdo con el protocolo de seguridad AKA convencional.

Si el equipo móvil durante el proceso de autenticación determina el MAC, que se extrajo de la señal de autenticación de red AUTN, no coincide con el MAC generado en el equipo móvil, el equipo móvil transmite un mensaje de fallo al sistema de servicio de la red. Además, si el equipo móvil, durante el proceso de autenticación, determina que el valor de MAC, que se extrajo de la señal de autenticación de la red AUTN, coincide con el valor MAC generado por el equipo móvil, pero que el número de secuencia SQN está fuera del rango admisible, el equipo móvil transmite un mensaje de resincronización a la red. El protocolo de seguridad AKA como se ha descrito brevemente más arriba y que se usa en CDMA 3G es bien conocido en la técnica y por lo tanto, no se proporciona más información en este documento en aras de la brevedad.

Mientras que los protocolos de seguridad han evolucionado por la transición de protocolos de seguridad CDMA de 2G a protocolos de seguridad CDMA 3G, que también se aplican en algunos protocolos de seguridad IMS convencionales, algunos de los equipos de hardware que se utilizan para las comunicaciones inalámbricas no se han actualizado y/o no son capaces de procesar los protocolos más evolucionados. Por ejemplo, algunas empresas que hayan invertido importantes cantidades de tiempo, investigación y dinero en el hardware usado para procesar los protocolos de seguridad CDMA 2G han optado por no actualizar el hardware, por diversas razones asociadas al coste. Por lo tanto, algunos dispositivos de hardware CDMA 2G convencionales no son actualmente capaces de proporcionar un canal de comunicación mutuamente autenticado utilizando los protocolos de seguridad AKA de CDMA 3G convencional.

En consecuencia, se han hecho propuestas que tratan de establecer un canal de comunicación mutuamente autenticado sin necesidad de utilizar protocolo de seguridad AKA basado en quíntuples como base descrito anteriormente con respecto a CDMA3G. Dicho de otra manera, estas propuestas están tratando de utilizar procedimientos de autenticación IS-41 utilizados anteriormente en los protocolos de seguridad CDMA 2G. Sin embargo, todas estas propuestas sufren de, al menos, la siguiente deficiencia. En particular, un compromiso de una clave de sesión IS-41 pasada (por ejemplo, SMEKEY y PLCM) permitiría a un atacante volver a reproducir un número aleatorio y completar con éxito el protocolo de acuerdo de claves y comunicarse con un equipo móvil o una red. Por lo tanto, estas propuestas no son seguras cuando se revela una clave de sesión IS-41 utilizada anteriormente.

El documento WO 2006/029051 divulga un procedimiento según el preámbulo de la reivindicación 1.

Sumario Realizaciones ejemplares proporcionan procedimientos y aparatos relacionados con el establecimiento de comunicaciones entre el equipo móvil y una red que aprovecha los protocolos de seguridad ANSI-41.

En una realización, el procedimiento realizado por un equipo móvil para autenticar la comunicación con una red incluye las etapas de la reivindicación 1.

En otra realización, un procedimiento realizado por una red para establecer la red con un equipo móvil incluye la generación de una impugnación. La impugnación incluye un campo de número de secuencia, un campo de gestión de autenticación, y un campo de número al azar. El campo de número de secuencia incluye un número de secuencia y una parte de un primer número aleatorio de la red asociados con el equipo móvil. El campo de la gestión de autenticación incluye otra porción del primer número aleatorio, y el campo de número aleatorio incluye un segundo número aleatorio y una porción adicional del primer número aleatorio. La realización incluye además obtener al menos una clave de equipo móvil usando el primer número aleatorio, obtener al menos una clave de red utilizando un segundo número aleatorio, y la generación de una clave de autenticación basada en la clave de equipo móvil y la clave de red. Un primer código de autenticación de mensaje se genera en base a la clave de autenticación de acuerdo con el protocolo de autenticación y el acuerdo de clave de seguridad, y se genera una señal de autenticación en función del número de secuencia en el campo de número de secuencia, el campo de la gestión de autenticación... [Seguir leyendo]

Reivindicaciones:

1. Procedimiento realizado por el equipo móvil (100) para autenticar una red (400) , comprendiendo el procedimiento:

recibir información de autenticación a partir de dicha red, incluyendo dicha información de autenticación un primer número aleatorio, RANDU, generado por un servidor de suscripción local, HSS (400) , de dicha red; extraer dicho primer número aleatorio, RANDU, de la información de autenticación recibida; generar (S610) al menos una clave de red, KEYSNME, a partir del primer número aleatorio, RANDU, utilizando la autenticación celular y la encriptación de voz; generar (S630) una clave de autenticación basada en la clave de red, KEYSNME, y un segundo valor; generar (S640) un mensaje de código de autenticación de red esperado, XMAC, sobre la base de la clave de autenticación y al menos una parte de la información de autenticación recibida de acuerdo con el protocolo de autenticación y de acuerdo con la clave de seguridad; y autenticar (S650, S660, S680) la red (400) basado en el mensaje de código de autenticación de red esperado, XMAC, caracterizado porque dicho procedimiento comprende además:

obtener un segundo número aleatorio, RANDMHSS, siendo el segundo número aleatorio un número aleatorio que el equipo móvil (100) había generado y había enviado a la red (400) para ser incorporado en la información de autenticación; generar (S620) al menos una clave de equipos móviles, KEYSMME, basada en el segundo número aleatorio, RANDMHSS, mediante la autenticación celular y la encriptación de voz, constituyendo dicha clave de equipo móvil, KEYSMME, dicho segundo valor.

2. Procedimiento de acuerdo con la reivindicación 1, en el que la etapa de autenticación comprende:

obtener un código de autenticación de mensaje, MACHSS, a partir de la información de autenticación recibida, y comparar (S650) el código de autenticación de mensaje esperado, XMAC, con el código de autenticación de mensaje obtenido, MACHSS.

3. Procedimiento de acuerdo con la reivindicación 2, en el que la etapa de autenticación comprende además:

comparar (S660) el segundo número al azar, RANDMHSS, con un tercer número al azar, RANDMME, almacenado en el equipo móvil (100) ; y enviar (S670) un mensaje de resincronización a la red (400) si el segundo número aleatorio, RANDMHSS, no coincide con el tercer número al azar, RANDMME, incluyendo el mensaje de resincronización al menos una porción del tercer de número aleatorio.

4. Procedimiento de acuerdo con la reivindicación 2, en el que la información de autenticación recibida incluye un campo de número de secuencia, SQN, un campo de gestión de autenticación, AMF, y una clave de campo de número aleatorio de acuerdo de autenticación, AKA_RAND, y que comprende además:

determinar (S680) si un número de secuencia en el campo de número de secuencia, SQN, está dentro de un rango permisible; y enviar (S690) un mensaje de resincronización si se determinó que el número de secuencia no está dentro del rango permitido.

5. Procedimiento de acuerdo con la reivindicación 4, en el que el mensaje de resincronización incluye un número de secuencia almacenado en el equipo móvil.

6. Procedimiento de acuerdo con la reivindicación 1, en el que la información de autenticación recibida incluye un campo de número de secuencia, SQN, un campo de gestión de autenticación, AMF, y una clave de campo de número aleatorio acuerdo autenticación, AKA_RAND, y

que comprende además:

obtener un código de autenticación de mensajes, MACHSS, a partir de la información recibida; comparar (S650) el código de autenticación de mensaje esperado, XMAC, con el código de autenticación de mensaje obtenido, MACHSS, comparar (S660) el segundo número al azar, RANDM, con un tercer número al azar, RANDMME, Almacenado en el equipo móvil; y determinar (S680) si un número de secuencia en el campo de número de secuencia, SQN, está dentro de un rango permisible; y enviar (S700) una respuesta de autenticación a la red si el código de autenticación de mensaje esperado coincide con el código de autenticación de mensaje obtenido, el segundo número aleatorio coincide con el tercer número aleatorio, y el campo de número de secuencia está dentro del rango permisible.

Patentes similares o relacionadas:

Transferencia automática segura de datos con un vehículo de motor, del 22 de Julio de 2020, de AIRBIQUITY INC: Un dispositivo electrónico en un vehículo para operar en un vehículo de motor en un estado de energía desatendido, comprendiendo el dispositivo […]

Evitar discordancia de claves en tratamiento de seguridad para banda de multifrecuencia, del 17 de Junio de 2020, de Nokia Solutions and Networks Oy: Un procedimiento, que comprende: recibir, por un nodo B evolucionado de origen configurado para comunicarse con un equipo de usuario desde […]

Método y sistema de aprovisionamiento de datos de acceso a dispositivos móviles, del 3 de Junio de 2020, de VISA INTERNATIONAL SERVICE ASSOCIATION: Un método para el aprovisionamiento de datos de acceso a una segunda aplicación no confiable (20B) en un dispositivo móvil mediante el uso […]

Método y aparato de establecimiento de clave y de envío de datos, del 27 de Mayo de 2020, de Advanced New Technologies Co., Ltd: Un método para enviar primeros datos desde un primer terminal directamente a un segundo terminal, que comprende: escribir y almacenar en una cadena […]

Aparato de autenticación con interfaz Bluetooth, del 27 de Mayo de 2020, de OneSpan International GmbH: Un dispositivo de autenticación de mano portátil para generación de una credencial dinámica que comprende: un componente de almacenamiento adaptado […]

Uso compartido de información en un espacio inteligente, del 27 de Mayo de 2020, de Nokia Technologies OY: Un aparato, que comprende: una unidad de comunicación de campo cercano configurada para leer información de conectividad a partir de un objeto que almacena información […]

Aparato de comunicación, procedimiento de control del aparato de comunicación, y programa, del 6 de Mayo de 2020, de CANON KABUSHIKI KAISHA: Aparato de comunicación que comprende: una primera unidad de ejecución configurada para realizar (F417) un primer proceso de configuración de un parámetro inalámbrico […]

Configuración de plazo de espera de comprobación de operatividad usando mensajes IKE, del 6 de Mayo de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método para la configuración y la realización de una comprobación de operatividad utilizando mensajes de intercambio de claves de Internet, siendo el método realizado […]