CLAVE DE ENCRIPTADO PRECALCULADA.

Un método de encriptado autenticado comprende la recepción, por parte de un dispositivo de Norma de Encriptado Avanzado (Advanced Encryption Standard (AES)),

de una clave de cifrado y el cálculo de una clave de dispersión ("hash") utilizando la clave de cifrado recibida. La clave de dispersión calculada es guardada en una memoria de almacenaje. El dispositivo AES recibe entonces un paquete de datos y lo encripta utilizando la clave de cifrado recibida. La clave de dispersión es enviada desde la memoria de almacenaje a un dispositivo GHASH que se utiliza para autenticar el paquete de datos. El encriptado del paquete de datos se lleva a cabo después de que la clave de dispersión haya sido almacenada en la memoria. Se autoriza al flujo de entrada del paquete de datos de almacenar en la memoria de almacenaje la clave de dispersión.

Tipo: Patente de Invención. Resumen de patente/invención. Número de Solicitud: P200800722.

Solicitante: ITT MANUFACTURING ENTERPRISES, INC..

Nacionalidad solicitante: Estados Unidos de América.

Dirección: 1105 N. MARKET ST. SUITE 1217 WILMINGTON, 19801, ESTADOS UNI ESTADOS UNIDOS DE AMERICA.

Inventor/es: YUP,Nhu-ha.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L9/00 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › Disposiciones para las comunicaciones secretas o protegidas.

Fragmento de la descripción:

Clave de encriptado precalculada.

Campo de la invención

La presente invención se refiere de forma general al sistema y método para proporcionar encriptado o cifrado y desencriptado o descifrado autenticados. De manera más especifica, la presente invención se refiere a un método para el cálculo de una clave de encriptado en un sistema que tiene múltiples canales de algoritmos de cifrado de bloques según Norma de Encriptado Avanzada (AES).

Antecedentes de la invención

Cuando dos partes comunican frecuentemente necesitan proteger su privacidad y la autenticidad de los datos transmitidos. La protección de la privacidad de los datos asegura que otras partes no autorizadas no comprenderán el contenido de las transmisiones. La protección de la autenticidad de los datos proporciona la seguridad a la parte que recibe el mensaje de que el remitente real de un mensaje coincide con el remitente declarado del mismo. Por lo tanto, proporciona seguridad al receptor de que el mensaje no ha sido modificado accidentalmente o intencionadamente en tránsito.

En un método de encriptado autenticado, el remitente encripta un mensaje utilizando una clave y un término especifico ("nonce") (llamado también vector de inicialización o IV) para conseguir un texto cifrado. El receptor desencripta el texto cifrado utilizando una clave y un término especifico ("nonce") para lograr o bien un mensaje o un símbolo especial de invalidación que indica al receptor que el texto cifrado debe ser considerado como no auténtico.

El encriptado exclusivamente con privacidad calcula un texto cifrado a partir de un texto normal, una clave y un término especifico ("nonce"). Un código de autenticación (MAC) calcula una etiqueta de autenticación a partir de un mensaje y una clave. Al MAC un mensaje significa el cálculo de su etiqueta de autenticación utilizando un código de autenticación del mensaje.

A modo de antecedente adicional, el algoritmo de cifrado bloque en Norma de Encriptado Avanzado (AES), o cifra AES, en un algoritmo de cifrado iterativo con el significado de que los datos son manipulados de forma similar en un número predeterminado de pasadas. La longitud del bloque está fijada en 128 bits y la longitud de la clave se puede disponer de forma independiente en 128, 192 ó 256 bits. La cifra AES permite también un número variable de pasadas (Nr) cuyo total puede ser de 10, 12 ó 14, que dependen de la longitud del bloque y de la longitud de la clave.

La cifra AES encripta un bloque de datos llevando a cabo 9, 11 o 13 transformaciones de pasadas completas seguido de una transformación de pasada incompleta final. La transformación de pasada incompleta comprende un paso menos que una transformación de pasada completa. La cadena de datos sobre la que se opera durante cada pasada es llamada "Estado" que se puede representar como conjunto rectangular de bits que tiene cuatro filas y un número de columnas (Nb) que varia con la longitud del bloque. De manera específica, el valor de Nb es igual a la longitud del bloque (128, 192 ó 256) dividido por 32, significando que tiene un valor de 4, 6 ó 8. Cada una de las pasadas completas comprende las cuatro siguientes transformaciones llevadas a cabo en el orden siguiente: (1) Bitsub; (2) ShiftRow; (3) MixColumn; y (4) AddRoundKey. La transformación de pasada incompleta no comprende la transformación MixColumn.

De manera similar al encriptado, la cifra AES desencripta datos llevando a cabo el mismo número de pasadas completas seguido de una pasada incompleta. Dado que las transformaciones de encriptado se pueden invertir, el Estado de cada pasada de desencriptado es operado por el inverso de las transformaciones antes indicadas. Además, las características de las transformaciones y las transformaciones inversas permiten la simetría en los algoritmos de encriptado y desencriptado. En otras palabras, cada pasada de desencriptado completa comprende las siguientes transformaciones inversas que se pueden llevar a cabo en el orden indicado (1) InvBitsub; (2) InvShiftRow; (3) InvMixColumn; e (4) InvAddRoundKey. También en este caso, de manera similar al encriptado, la transformación de pasada de desencriptado incompleta no incluye la transformación InvMixColumn.

Se puede encontrar mayor detalle de la cifra AES en una publicación de norma general de proceso de transformación de información ("Federal Information Processing Standards Publication" (FIPS-PUBS)) emitida por el Instituto Nacional de Normas y Tecnología ("National Institute of Standards and Technology" (NIST)). La publicación es la Norma de Encriptado Avanzado ("Advanced Encryption Standard" (AES)), de 26 de Noviembre de 2001 y se puede conseguir electrónicamente en http://csrc.nist.gov/publications/. Esta publicación se incorpora en la presente invención, en su totalidad, a titulo de referencia.

La cifra AES soporta diferentes modalidades operativas, incluyendo encadenado de bloques de cifras (CBC), libro de códigos electrónico (ECB) y modalidad de contaje Galois (GCM). El GCM es una modalidad operativa de cifrado de bloques que utiliza dispersión ("hashing") por medio de un campo Galois binario para proporcionar encriptado autenticado. El documento detallado titulado "La modalidad operativa de contaje Galois (GCM)" ("The Galois/Counter Mode of Operation" (GCM)) se puede encontrar en csrc.nist.gov/CryptoToolkit/modes/proposedmodes/gcm/gcm-spec.pdf. Esta publicación se incorpora también en su totalidad a titulo de referencia a la presente descripción.

Un sistema convencional de cifrado de bloques GCM-AES comprende encriptado realizado durante 10, 12 ó 14 pasadas utilizando claves de pasada ("round keys"). Se calcula una clave de dispersión a partir de las claves de pasada para proporcionar el encriptado autenticado para cada bloque o paquete que es transmitido a un receptor remoto. Esto requiere 10, 12 ó 14 ciclos de reloj para cada bloque o paquete que es transmitido por el remitente o emisor. De manera similar, durante el desencriptado el receptor requiere 10, 12 ó 14 ciclos de reloj para calcular la clave de dispersión desde las claves de pasada para cada bloque o paquete. Esto resulta de manera desventajosa en una generación total incrementada y retardo por el procesador en la autenticación del bloque o paquete correspondiente. La presente invención se dirige a solucionar y, según una de sus características, soluciona esta deficiencia.

Características de la invención

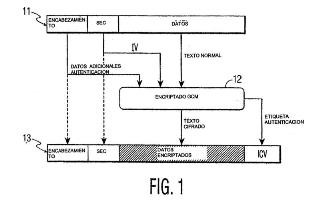

Para satisfacer esta y otras necesidades y teniendo en cuenta sus objetivos, la presente invención da a conocer un método de encriptado autenticado. El método comprende las siguientes etapas: (a) recibir mediante un dispositivo de Norma de Encriptado Avanzado (AES) ("Advanced Encryption Standard") una clave de cifrado; (b) calcular mediante un dispositivo AES una clave de dispersión ("hash key") utilizando la clave de filtrado recibida; (c) almacenar la clave de dispersión calculada en una memoria de almacenaje; (d) recibir, mediante el dispositivo AES un paquete de datos; (e) encriptado mediante el dispositivo AES del paquete de datos utilizando la clave de cifrado recibida; (f) recibir la clave de dispersión mediante un dispositivo GHASH, a partir de la memoria de almacenaje; y (g) autenticar el paquete de datos, por el dispositivo GHASH, utilizando la clave de dispersión. La etapa de encriptado comprende la utilización de una modalidad de contaje en el dispositivo AES para encriptar el paquete de datos. La utilización de la modalidad de contaje comprende el someter iterativamente XOR (a) a una parte de texto normal del paquete de datos con (b) un valor encriptado de datos de contaje utilizando una clave de cifrado y obteniendo de esta manera un texto cifrado ("ciphertext") de datos. La etapa de autenticado comprende la transmisión del texto cifrado al dispositivo GHASH y multiplicar iterativamente el texto cifrado, por el dispositivo GHASH, utilizando la clave de dispersión. El encriptado del paquete de datos es llevado a cabo después de que la tecla de dispersión ha sido almacenada en la memoria de almacenaje.

Después de que la tecla de dispersión ha sido almacenada en la memoria de almacenaje se habilita el flujo de entrada del paquete de datos. El paquete de datos es encriptado usando la tecla de encriptado y después de habilitar el flujo de entrada del paquete de datos, dicho paquete de datos es autenticado utilizando la tecla de dispersión almacenada en la memoria de almacenaje.

La tecla de dispersión es calculada llevando a cabo 10 pasadas de expansiones de clave en la clave de cifrado recibida si la clave...

Reivindicaciones:

1. Método de encriptado autenticado que comprende las siguientes etapas:

(a) recibir mediante un dispositivo de Norma de Encriptado Avanzado (Advanced Encryption Standard (AES)) una clave de cifrado;

(b) calcular, mediante el dispositivo AES una clave de dispersión ("hash") utilizando la clave de cifrado recibida;

(c) almacenar la clave de dispersión calculada en una memoria de almacenamiento;

(d) recibir, mediante el dispositivo AES un paquete de datos;

(e) encriptado del paquete de datos por el dispositivo AES utilizando la clave de cifrado recibida;

(f) recibir la clave de dispersión mediante un dispositivo GHASH a partir de la memoria de almacenamiento y;

(g) autenticar el paquete de datos por el dispositivo GHASH utilizando la clave de dispersión.

2. Método según la reivindicación 1 en el que

la etapa de encriptado comprende la utilización de una modalidad de contaje en el dispositivo AES para el encriptado del paquete de datos.

3. Método según la reivindicación 2, en el que

la utilización de la modalidad de contaje comprende someter a XOR iterativamente (a) una parte de texto normal del paquete de datos con (b) un valor encriptado de datos de contaje utilizando la clave de cifrado obteniendo de esta manera un texto cifrado de datos.

4. Método según la reivindicación 1, en el que

la etapa de autenticación comprende

transmisión del texto cifrado al dispositivo GHASH, y

multiplicar iterativamente el texto cifrado por el dispositivo GHASH utilizando la clave de dispersión.

5. Método según la reivindicación 1, en el que

el encriptado del paquete de datos es llevado a cabo después de almacenar la clave de dispersión en la memoria de almacenamiento.

6. Método según la reivindicación 1 que comprende además la etapa de:

posibilitar el flujo del paquete de datos después de que la clave de dispersión ha sido almacenada en la memoria de almacenamiento.

7. Método según la reivindicación 6 en el que

después de posibilitar el flujo del paquete de datos, se procede al encriptado del paquete de datos utilizando la clave de encriptado mediante el dispositivo AES, y

después de posibilitar el flujo del paquete de datos, autenticar el paquete de datos utilizando la clave de dispersión almacenada en la memoria de almacenamiento por el dispositivo GHASH.

8. Método según la reivindicación 1 en el que

el cálculo de la clave de dispersión comprende llevar a cabo 10 pasadas de expansión de clave en la clave de cifrado recibida si la clave de cifrado recibida es un bloque de 128 bits de datos, y

el cálculo de la clave de dispersión comprende la realización de 12 pasadas de expansión de clave en la clave de cifrado recibida si la clave de cifrado recibida es un bloque de 192 bits de datos, y

el cálculo de la clave de dispersión comprende la realización de 14 pasadas de expansión de clave en la clave de cifrado recibida si la clave de cifrado recibida es un bloque de 256 bits de datos.

9. Método según la reivindicación 1 en el que

la recepción de la clave cifrada incluye la recepción, como mínimo, de dos claves de cifrado separadas, a partir de respectivos canales de datos, y

el cálculo de la clave de dispersión comprende el cálculo, como mínimo, de dos claves de dispersión separadas que corresponden a las dos o más claves de cifrado recibidas separadamente.

10. Método según la reivindicación 1 en el que

la recepción del paquete de datos comprende la recepción durante un intervalo de tiempo de un número predeterminado de paquetes de datos,

el cálculo de la clave de dispersión comprende el cálculo de la clave de dispersión una vez por el intervalo de tiempo, y

el almacenamiento de la clave de dispersión calculada comprende el almacenamiento de la clave de dispersión calculada una vez por intervalo de tiempo.

11. Método de desencriptado autenticado que comprende las siguientes etapas:

(a) recibir, mediante un dispositivo de Norma de Encriptado Avanzado (Advanced Encryption Standard (AES)) una clave de cifrado;

(b) calcular, mediante el dispositivo AES una clave de dispersión ("hash") utilizando la clave de cifrado recibida;

(c) almacenar la clave de dispersión calculada en una memoria de almacenamiento;

(d) recibir, mediante el dispositivo AES un paquete de datos;

(e) desencriptar, por medio del dispositivo AES el paquete de datos utilizando la clave de cifrado recibida;

(f) recibir la clave de dispersión mediante un dispositivo GHASH desde la memoria de almacenamiento; y

(g) autenticar el paquete de datos por el dispositivo GHASH utilizando la clave de descomposición.

12. Método según la reivindicación 11 en el que

la etapa de desencriptado comprende la utilización de una modalidad de contaje en el dispositivo AES para desencriptar el paquete de datos.

13. Método según la reivindicación 11 en el que

el desencriptado del paquete de datos es llevado a cabo después de que la clave de dispersión ha sido almacenada en la memoria de almacenamiento.

14. Método según la reivindicación 11 que comprende además la etapa de:

posibilitar el flujo del paquete de datos después de que la clave de dispersión ha sido almacenada en la memoria de almacenamiento.

15. Método según la reivindicación 14 en el que

después de posibilitar el flujo del paquete de datos, proceder al desencriptado del paquete de datos utilizando la clave de encriptado mediante el dispositivo AES, y

después de posibilitar el flujo del paquete de datos, autenticar el paquete de datos utilizando la clave de dispersión almacenada en la memoria de almacenamiento por el dispositivo GHASH.

16. Módulo de encriptado autenticado que comprende:

un dispositivo de Norma de Encriptado Avanzado (Advanced Encryption Standard (AES)) para utilizar una clave de cifrado para calcular una clave de dispersión ("hash"),

una memoria de almacenamiento para almacenar la clave de dispersión calculada, y

un dispositivo GHASH para recibir la clave de dispersión calculada almacenada en la memoria de almacenamiento para autenticar un paquete de datos.

en el que (a) el dispositivo AES encripta el paquete de datos para formar texto cifrado, (b) el dispositivo GHASH recibe el texto cifrado desde el dispositivo AES para multiplicar el texto cifrado recibido con la clave de dispersión calculada y, (c) se calcula una etiqueta de autenticación utilizando el texto cifrado multiplicado por la clave de dispersión calculada.

17. Módulo según la reivindicación 16 que comprende

un controlador para posibilitar flujo de entrada del paquete de datos después de que la clave de dispersión calculada ha sido almacenada en la memoria de almacenamiento.

18. Módulo según la reivindicación 16 en el que

el paquete de datos comprende datos autenticados adicionales (AAD), y

el dispositivo GHASH está configurado para recibir el AAD para multiplicar el AAD por la clave de dispersión calculada.

19. Módulo según la reivindicación 16 en el que

el dispositivo AES está configurado para recibir como mínimo dos claves de encriptado distintas desde respectivos canales de datos, y

el dispositivo AES comprende dos módulos de encriptado para encriptar, como mínimo, dos paquetes distintos de datos recibidos desde los canales de datos respectivos utilizando las dos o más claves de encriptado distintas.

20. Módulo según la reivindicación 16 en el que

el paquete de datos comprende múltiples paquetes de datos, y

la clave de dispersión es calculada por el dispositivo AES una vez para todos los paquetes múltiples recibidos de datos, y

la clave de dispersión es almacenada en la memoria de almacenamiento una vez para todos los múltiples paquetes de datos recibidos.

Patentes similares o relacionadas:

Procedimiento de protección de circuitos electrónicos contra interceptación por análisis de potencia y circuito electrónico que usa el mismo, del 3 de Junio de 2020, de Winbond Electronics Corp: Un circuito electrónico con protección contra interceptación por análisis de potencia, que comprende: un elemento de almacenamiento […]

Método de codificación por señales acústicas aleatorias y método de transmisión asociado, del 27 de Mayo de 2020, de CopSonic: Método de codificación de símbolos de información que pertenecen a un alfabeto (A) por medio de señales acústicas, que comprende las siguientes etapas: (a) se adquieren […]

METODO PARA LA CREACION DE UNA IDENTIDAD DIGITAL EN BLOCKCHAIN BASADO EN LA FIRMA ELECTRONICA, del 19 de Marzo de 2020, de SIGNE, S.A.: Método para la creación de una identidad digital en blockchain basado en la firma electrónica que contempla la generación de la identidad digital en la que se crea […]

Método de consulta confidencial de una base de datos cifrada, del 18 de Marzo de 2020, de COMMISSARIAT A L'ENERGIE ATOMIQUE ET AUX ENERGIES ALTERNATIVES: Método de consulta confidencial de una base de datos alojada por un servidor, conteniendo la base de datos una tabla de registros, obteniéndose cada registro por medio de un […]

Algoritmo criptográfico con etapa de cálculo enmascarada dependiente de clave (llamada de SBOX), del 12 de Febrero de 2020, de Giesecke+Devrient Mobile Security GmbH: Unidad de procesador con una implementación ejecutable implementada en la misma de un algoritmo criptográfico (AES, DES), que está configurado para, […]

Procedimiento de securización y de autentificación de una telecomunicación, del 1 de Enero de 2020, de Airbus CyberSecurity SAS: Procedimiento de comunicación entre dos entidades comunicantes, generando una primera entidad comunicante un mensaje de datos que comprende datos útiles […]

Procedimiento y dispositivo de autenticación de entidad, del 20 de Noviembre de 2019, de CHINA IWNCOMM CO., LTD: Un procedimiento para autenticar una entidad, comprendiendo el procedimiento: la operación 1 de transmitir, por una entidad A, un primer mensaje […]

Generación de firma digital, del 6 de Noviembre de 2019, de NAGRAVISION S.A.: Metodo para firmar digitalmente un mensaje, donde el metodo comprende: a) obtener parametros de dominio que definen un grupo asociado a una operacion de grupo […]