Autentificación de datos personales en sistemas de telecomunicaciones.

Un procedimiento que comprende:

recibir, en un aparato (120),

un primer mensaje de un primer dispositivo de usuario final (110, 110'), siendo elprimer mensaje una solicitud que indica que una o más partes específicas autentificadas solicita los datospersonales de un usuario que utiliza otro dispositivo de usuario final (110, 110'),crear entre el primer dispositivo de usuario final y el aparato una sesión para la solicitud,mantener en el aparato la información relacionada con la sesión de las sesiones que tiene el aparato,recibir en el aparato un segundo mensaje desde un segundo dispositivo de usuario final,detectar que el segundo mensaje contiene, al menos, información con la que el aparato es capaz de asignar elsegundo mensaje respecto a la información relacionada con las sesiones;

comparar la información recibida con la información correspondiente en la información relacionada con lasesión mantenida para detectar una coincidencia si el resultado de la comparación es que la informaciónrecibida en el segundo mensaje y la información correspondiente son iguales;

si hay una coincidencia, realizar mediante el aparato, al menos, lo siguiente:

enviar una solicitud de autentificación al segundo dispositivo de usuario final para autentificar a un segundousuario mediante el segundo dispositivo de usuario final mediante un esquema de identificación móvil queutiliza un subsistema de autentificación para la identificación móvil, comprendiendo el subsistema deautentificación claves públicas, cada una asociada con los datos personales de un usuario durante unaemisión de un certificado móvil, y un módulo de identidad de abonado (12, 12') que comprende unaaplicación de autentificación y un par de claves de una clave pública y una clave privada del subsistema deautentificación, estando el módulo de identidad de abonado en un dispositivo de usuario final cuando seejecuta la aplicación de autentificación;

recibir una respuesta de autentificación desde el segundo dispositivo de usuario final; y

si la respuesta de autentificación indica que la autentificación tuvo éxito y el segundo usuario aceptó laentrega de los datos personales, obtener las partes especificadas de datos personales del segundo usuarioa partir de una memoria donde se almacenan los datos personales de identificación móvil, y enviar laspartes obtenidas de los datos personales del segundo usuario al primer dispositivo de usuario final.

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E11183898.

Solicitante: TELIASONERA AB.

Nacionalidad solicitante: Suecia.

Dirección: Stureplan 8 106 63 Stockholm SUECIA.

Inventor/es: JUSSILA,OLLI.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04W12/06 H04 […] › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Autenticación.

PDF original: ES-2431625_T3.pdf

Fragmento de la descripción:

Autentificación de datos personales en sistemas de telecomunicaciones

Campo La invención se refiere al campo de las telecomunicaciones y, en particular, a proporcionar la autentificación de los datos personales en un sistema de telecomunicaciones de manera que una persona pueda verificar de una manera digna de confianza a otra persona que los datos personales dados por él/ella son correctos.

Antecedentes La siguiente descripción de la técnica anterior puede incluir puntos de vista, descubrimientos, entendimientos o divulgaciones, o asociaciones junto con descripciones no conocidas en la técnica anterior relevante de la presente invención, pero proporcionada por la invención. Algunas de estas contribuciones de la invención pueden indicarse específicamente a continuación, mientras que otras de tales contribuciones de la invención serán evidentes a partir de su contexto.

El documento EP 1835688 divulga una solución en la que un abonado puede ser autentificado en una red local sin la participación de la red doméstica del abonado. En la solución, la red local comprende un servidor de autentificación de red y una entidad de autentificación local. Cuando la entidad de autentificación local desea autentificar a un abonado, envía una solicitud al servidor de autentificación de red, conteniendo la solicitud la identidad del terminal del usuario que el abonado está utilizando. El servidor de autentificación de red a continuación crea una clave de autentificación, la envía de forma segura al terminal del usuario y a la entidad de autentificación local, que almacenan la clave de autentificación recibida. La entidad de autentificación local entonces autentifica el terminal del usuario, y por lo tanto el abonado, mediante la verificación de la clave almacenada en el terminal del usuario con la clave almacenada en la entidad de autentificación local.

La cantidad de servicios basados en la web que requieren algún tipo de autentificación de usuarios se ha incrementado rápidamente en los últimos años, gracias a la evolución de los sistemas de identificación electrónica y las tecnologías de comunicaciones seguras. Ejemplos de este tipo de servicios basados en la web incluyen la banca en línea, diferentes servicios de pago, servicios en línea ofrecidos por las autoridades estatales, tales como solicitar una tarjeta de deducción de impuestos en línea, diferentes medios de comunicación social, etc. Normalmente, cada proveedor de servicios decide cómo se autentifica al usuario o se verificada su identificación para que el usuario esté

autorizado para acceder al servicio.

Una de las últimas soluciones para la identificación segura y firmas digitales, destinada a diferentes servicios web, es un esquema de identificación móvil basado en SIM que utiliza la infraestructura de clave pública inalámbrica. En el esquema de identificación móvil, también llamado un sistema de certificados móviles, un par de claves criptográficas asimétricas se almacenan de forma segura con una aplicación de autentificación correspondiente en un módulo de identidad de abonado (SIM) . Una persona que está en posesión del módulo de identidad del abonado puede identificarse a sí mismo/a en diferentes servicios web con la identificación móvil. En el esquema de identificación móvil, cuando un usuario inicia una sesión en un servicio, el usuario proporciona su número de teléfono móvil o un nombre de usuario, por medio de los cuales se puede resolver el número de móvil, y un servidor 45 que proporciona el servicio envía una solicitud de autentificación a un proveedor de servicios de firma móvil (MSSP) , que es el operador del usuario o un tercer proveedor de servicios de confianza y asocia el par de claves con los datos personales propios de la persona. El MSSP genera y envía un mensaje corto flash encriptado a la aplicación de autentificación del usuario en el SIM en el teléfono móvil, el mensaje corto flash que informa al usuario de que él/ella está tratando de entrar en el servicio y solicita al usuario que introduzca una contraseña que el usuario ha seleccionado para la autentificación de identificación móvil, si el usuario quiere ingresar en el servicio indicado en el mensaje corto flash. El mensaje corto flash se descifra mediante la aplicación de autentificación en el dispositivo móvil en el que está el módulo de identidad de abonado, y el contenido se muestra al usuario. El usuario introduce la contraseña a través de la interfaz de usuario, la aplicación de autentificación comprueba la contraseña, crea un mensaje que indica el resultado de la comprobación, cifra el mensaje (es decir, firma la solicitud recibida) y el

dispositivo móvil envía el mensaje al MSSP. El MSSP descifra el mensaje verificando así al usuario y reenvía el resultado de la autentificación al servicio. Si el resultado es positivo, se abre el servicio para el usuario. En el proceso, el MSSP utiliza una clave pública y la aplicación de autentificación una clave privada correspondiente.

Un problema con la solución es que la identificación móvil sólo se puede utilizar para servicios web, ya sea para ingresar en el servicio para el uso del servicio o para la firma de los documentos; no existen mecanismos para utilizar el esquema de identificación móvil para verificar la identidad de un usuario a otro usuario (persona) , por ejemplo. Un escenario de implementación sencillo sería que los dispositivos móviles contendrían un servicio de autentificación en el que otros usuarios puedan iniciar la sesión, realizando el servicio en el dispositivo móvil la funcionalidad descrita anteriormente del servidor y el envío después de un registro con éxito en algunas piezas de la 65 información personal del usuario móvil del dispositivo de la persona que utiliza el otro dispositivo. Sin embargo, el registro en un servicio que se localiza en el dispositivo móvil de otra persona requiere información de la dirección del

servicio en el dispositivo móvil de la otra persona y una clave pública de la otra persona en el dispositivo móvil de un usuario que quiera obtener información personal de confianza en la otra persona. Esta es una solución bastante complicada y muy difícil de implementar.

Sumario A continuación se presenta un resumen simplificado de la invención con el fin de proporcionar una comprensión básica de algunos aspectos de la invención. Este resumen no es una amplia descripción de la invención. No se pretende identificar elementos clave/críticos de la invención o delinear el alcance de la invención. Su único propósito es presentar algunos conceptos de la invención en una forma simplificada como un preludio de la descripción más detallada que se presenta más adelante.

La invención se basa en la utilización de la cooperación y la confianza entre los diferentes operadores (o proveedores) que venden suscripciones para los usuarios, y que proporciona a los suscriptores de los operadores en un sistema de comunicaciones un servicio común que permite que el sistema de identificación móvil descrito anteriormente se utilice para la autorización de persona a persona de los datos personales, tales como piezas de información de identidad personal.

Varios aspectos de la invención comprenden un procedimiento, un producto de programa de ordenador, un aparato y un sistema tal como se define en las reivindicaciones independientes. Otras realizaciones de la invención se describen en las reivindicaciones dependientes.

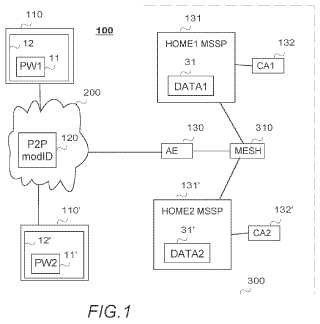

Breve descripción de los dibujos A continuación, se describirán en mayor detalle diferentes realizaciones con referencia a los dibujos adjuntos, en los cuales La figura 1 muestra una arquitectura simplificada de un sistema de ejemplo y diagramas esquemáticos de algunos dispositivos móviles;

La figura 2 es un diagrama esquemático de un aparato de servidor de acuerdo con una realización; Las figuras 3 a 5 ilustran ejemplos de señalización; y Las figuras 6 y 7 son diagramas de flujo que ilustran realizaciones de la invención.

Descripción detallada de algunas realizaciones Ejemplos de realización de la presente invención se describirán ahora con más detalle con referencia a los dibujos adjuntos, en los cuales se muestran algunas, pero no todas las realizaciones de la invención. De hecho, la invención puede realizarse de muchas formas diferentes y no debe interpretarse como limitada a las realizaciones indicadas en este documento; más bien, estas realizaciones se proporcionan para que esta descripción satisfaga los requisitos legales aplicables. Aunque la memoria puede referirse a "un", "una", o "alguna" realización (es) en varios lugares, esto no significa necesariamente que cada una de tales referencias sea a la... [Seguir leyendo]

Reivindicaciones:

1. Un procedimiento que comprende:

recibir, en un aparato (120) , un primer mensaje de un primer dispositivo de usuario final (110, 110') , siendo el primer mensaje una solicitud que indica que una o más partes específicas autentificadas solicita los datos personales de un usuario que utiliza otro dispositivo de usuario final (110, 110') , crear entre el primer dispositivo de usuario final y el aparato una sesión para la solicitud, mantener en el aparato la información relacionada con la sesión de las sesiones que tiene el aparato,

recibir en el aparato un segundo mensaje desde un segundo dispositivo de usuario final, detectar que el segundo mensaje contiene, al menos, información con la que el aparato es capaz de asignar el segundo mensaje respecto a la información relacionada con las sesiones; comparar la información recibida con la información correspondiente en la información relacionada con la sesión mantenida para detectar una coincidencia si el resultado de la comparación es que la información recibida en el segundo mensaje y la información correspondiente son iguales; si hay una coincidencia, realizar mediante el aparato, al menos, lo siguiente:

enviar una solicitud de autentificación al segundo dispositivo de usuario final para autentificar a un segundo usuario mediante el segundo dispositivo de usuario final mediante un esquema de identificación móvil que 20 utiliza un subsistema de autentificación para la identificación móvil, comprendiendo el subsistema de autentificación claves públicas, cada una asociada con los datos personales de un usuario durante una emisión de un certificado móvil, y un módulo de identidad de abonado (12, 12') que comprende una aplicación de autentificación y un par de claves de una clave pública y una clave privada del subsistema de autentificación, estando el módulo de identidad de abonado en un dispositivo de usuario final cuando se ejecuta la aplicación de autentificación; recibir una respuesta de autentificación desde el segundo dispositivo de usuario final; y si la respuesta de autentificación indica que la autentificación tuvo éxito y el segundo usuario aceptó la entrega de los datos personales, obtener las partes especificadas de datos personales del segundo usuario a partir de una memoria donde se almacenan los datos personales de identificación móvil, y enviar las partes obtenidas de los datos personales del segundo usuario al primer dispositivo de usuario final.

2. Un procedimiento de acuerdo con la reivindicación 1, que también comprende:

generar, mediante el aparato, un identificador de sesión en respuesta a la primera solicitud,

enviar, mediante el aparato, el identificador de sesión al primer dispositivo de usuario final; y si la segunda solicitud contiene el identificador de sesión generado, detectar mediante el aparato una coincidencia.

3. Un procedimiento de acuerdo con la reivindicación 2, que también comprende:

enviar, mediante el aparato, una solicitud de autentificación al primer dispositivo de usuario final para autentificar el primer usuario mediante el esquema de identificación móvil; recibir, mediante el aparato, una respuesta de autentificación desde el primer dispositivo de usuario final; y si las respuestas de autentificación indican que la autentificación del primer dispositivo de usuario final y el

segundo dispositivo de usuario final tuvieron éxito y el primer usuario y el segundo usuario aceptan la entrega de los datos personales, obtener, mediante el aparato, las partes especificadas de los datos personales del segundo usuario y las partes especificadas de los datos personales del primer usuario de la memoria, enviando las partes obtenidas de los datos personales del segundo usuario al primer dispositivo de usuario final, y enviando las partes obtenidas de los datos personales del primer usuario al dispositivo del segundo usuario 50 final.

4. Un procedimiento de acuerdo con la reivindicación 1, 2 o 3, que también comprende:

recibir, mediante el aparato, en la primera solicitud, un identificador de sesión; y 55 si la segunda solicitud contiene el mismo identificador de sesión, detectar, mediante el aparato, una coincidencia.

5. Un procedimiento de acuerdo con la reivindicación 1, 2, 3 o 4, que también comprende:

recibir, mediante el aparato, en la primera solicitud, un número de teléfono móvil del segundo usuario desde el primer dispositivo de usuario final usando un número de teléfono móvil del primer usuario; si se recibe la segunda solicitud desde un dispositivo usando el número de teléfono móvil del segundo usuario, y la segunda solicitud contiene el número de teléfono móvil del primer usuario, detectar, mediante el aparato, una coincidencia.

6. Un producto de programa informático que comprende un código de programa informático configurado para realizar un procedimiento de acuerdo con una cualquiera de las reivindicaciones 1 a 5 cuando se ejecuta en un aparato.

7. Un aparato que comprende medios para la implementación de un procedimiento de acuerdo con cualquiera de las reivindicaciones 1 a 5.

8. Un aparato de acuerdo con la reivindicación 7, donde el aparato es un aparato configurado para proporcionar un servicio de identificación móvil de persona a persona. 10

9. Un sistema que comprende al menos un subsistema de autentificación para identificación móvil, comprendiendo el subsistema de autentificación claves públicas, cada una asociada con los datos personales de una persona durante una emisión de certificados móviles; un primer dispositivo de usuario final y un segundo dispositivo de usuario final (110, 110') ;

un módulo de identidad de abonado (12, 12') que comprende una aplicación de autentificación y un par de claves de una clave pública y clave privada para el subsistema de autentificación, insertándose el módulo de abonado en el dispositivo del segundo usuario final; una memoria configurada para almacenar partes de datos personales de un usuario del módulo de identidad de abonado, estando al menos algunas de las partes de los datos personales insertados en la memoria durante la emisión de los certificados móviles y asociados con la clave pública correspondiente; un servidor (120) que comprende medios para la implementación de un procedimiento de acuerdo con cualquiera de las reivindicaciones 1 a 5 y configurado para utilizar el subsistema de autentificación para la autentificación.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]