AUTENTICACIÓN USANDO FUNCIONALIDAD GAA PARA CONEXIONES DE RED UNIDIRECCIONALES.

Un procedimiento que comprende realizar la autenticacion entre una entidad cliente (UE) y una red que comprende al menos una entidad (BSF) de la funcion servidora de arranque y una entidad (NAF) de la funcion de aplicacion de red,

en el cual la entidad cliente (UE) tiene una conexion de red unidireccional que carece de un canal de retorno desde la entidad cliente a la entidad (BSF) de la funcion servidora de arranque y / o a la entidad (NAF) de la funcion de aplicacion de red, comprendiendo la autenticacion: transmitir (S62) una solicitud de informacion de autenticacion desde la entidad de la funcion de aplicacion de red a la entidad de la funcion servidora de arranque, comprendiendo dicha solicitud una identidad privada de la entidad cliente, cuando la entidad de la funcion de aplicacion de red necesita transmitir datos con seguridad a la entidad cliente; procesar (S63) la solicitud y extraer la informacion de autenticacion en la entidad de la funcion servidora de arranque, en donde dicha extraccion comprende crear datos de sesion de arranque para la entidad cliente; transmitir (S64) una respuesta, que incluye la informacion de autenticacion, que comprende los datos de sesion de arranque para la entidad cliente, desde la entidad de la funcion servidora de arranque a la entidad de la funcion de aplicacion de red; transmitir (S66) la informacion de autenticacion, que comprende los datos de sesion de arranque para la entidad cliente y los datos a transmitir, desde la entidad de la funcion de aplicacion de red a la entidad cliente; y autenticar (S67) la red usando la informacion de autenticacion, que comprende los datos de sesion de arranque para la entidad cliente, en la entidad cliente, en donde dicha autenticacion comprende realizar una autenticacion que incluye una autenticacion generica de acuerdo a una arquitectura generica de autenticacion

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/IB2006/050173.

Solicitante: NOKIA CORPORATION.

Nacionalidad solicitante: Finlandia.

Dirección: KEILALAHDENTIE 4 02150 ESPOO FINLANDIA.

Inventor/es: LAITINEN,PEKKA.

Fecha de Publicación: .

Fecha Solicitud PCT: 17 de Enero de 2006.

Clasificación Internacional de Patentes:

- H04L29/06S8

- H04L9/08D2

- H04W12/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Autenticación.

Clasificación PCT:

- H04W12/06 H04W 12/00 […] › Autenticación.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia.

PDF original: ES-2359077_T3.pdf

Fragmento de la descripción:

Campo de la invención

La presente invención se refiere a procedimientos, entidades de red, un sistema y un producto de programa de ordenador para la autenticación entre una entidad cliente y una red, en donde la entidad cliente no es capaz de comunicarse con la red de manera bidireccional. En particular, la presente invención se refiere a la autenticación usando funcionalidades de acuerdo a una arquitectura genérica de autenticación, GAA, p. ej., en escenarios de difusión.

Antecedentes de la invención

En años recientes, se han desarrollado diversas clases de sistemas de comunicación, en particular, sistemas de comunicación móvil y / o basada en IP (IP: Protocolo de Internet), así como una multitud de servicios ofrecidos en estos sistemas.

En tales sistemas de comunicación avanzada, tales como, p. ej., las redes de comunicación móvil de Tercera Generación actualmente en desarrollo por parte del Programa de Asociación de Tercera Generación (3GPP), los aspectos relacionados con la seguridad y la fiabilidad están jugando un papel cada vez más importante.

A partir del concepto de certificados de abonado, que dan soporte a los servicios que proporcionan los operadores móviles, y cuya provisión asiste a los operadores móviles, y en consideración de una necesidad de capacidades de seguridad más genéricas, el trabajo de estandarización del 3GPP se ha concentrado recientemente en la evolución de una arquitectura de autenticación genérica (GAA). Como puede colegirse a partir de la Figura 1, que muestra una visión general de un entorno de arquitectura de autenticación genérica en interrelación con un sistema HSS 14 de abonado doméstico, un equipo UE 12 de usuario y una entidad NE 13 de red, la GAA 11 consiste básicamente en tres subaspectos. Esto es, una arquitectura genérica de arranque (GBA) 11b, certificados 11a de abonado y un agente (AP) 11c de autenticación, en base, p. ej., al HTTPS (Protocolo Seguro de Transporte de Hipertexto). Por ello, la arquitectura genérica de arranque (GBA) también construye una base también para los otros subaspectos en los que la GBA ofrece una capacidad genérica de autenticación para diversas aplicaciones en base a un secreto compartido. Usualmente, la funcionalidad de la GBA es arrancar la autenticación y la concordancia de claves para la seguridad de la aplicación, y se basa en el mecanismo de Autenticación y Concordancia de Claves (AKA) Resumido del HTTP, de acuerdo al documento IETF RFC 3310.

En la Figura 2, se ilustra un modelo de red para el arranque genérico. Una función BSF 13a servidora de arranque y el equipo UE12 de usuario, que están conectados mediante un enlace bidireccional Ub, se autentican mutuamente usando el protocolo AKA, y concuerdan acerca de las claves de sesión. Estas claves han de usarse después para una sesión de arranque y han de usarse entre el equipo 12 de usuario y una función NAF 13b de aplicación de red, controlada por el operador, que también está conectada con el equipo 12 de usuario por medio de un enlace bidireccional Ua. Después del procedimiento de arranque, que se describe en detalle más adelante, el equipo 12 de usuario y la función 13b de aplicación de red pueden ejecutar algún protocolo específico para la aplicación, donde la autenticación de mensajes se basará en aquellas claves de sesión generadas durante la autenticación mutua. En consecuencia, la GAA / GBA puede considerarse, en general, como un escenario de autenticación de 3 partes, en el cual la función 13a servidora de arranque está adicionalmente conectada con un sistema HSS 14 de abonado doméstico que mantiene, p. ej., las configuraciones de seguridad del usuario (USS).

Los puntos (interfaces) de referencia entre las entidades individuales en la Figura 2 se indican con Ub, Ua, Zn y Zh. Las interfaces Zn y Zh se basan en Diameter (según el Protocolo Básico Diameter, que está especificado en el documento IETF RFC 3588), la interfaz Ub se basa en una reutilización de los mensajes de la AKA Resumida del HTTP, y el protocolo usado en la interfaz Ua depende de la aplicación a ejecutar.

La utilización de la arquitectura genérica de arranque se divide en dos fases. La primera fase, es decir, el procedimiento de arranque (genérico) como tal, se ilustra en la Figura 3 y la segunda fase, es decir, el procedimiento genérico de uso del arranque, se ilustra en la Figura 4.

En el procedimiento de arranque según la Figura 3, el equipo UE 12 de usuario envía una solicitud del HTTP hacia la función BSF 13a servidora de arranque (etapa S31). En la etapa S32, la BSF 13a extrae el perfil del usuario y un reto, es decir, un vector (VA) de autenticación, por la interfaz Za, proveniente del sistema HSS 14 de abonado doméstico. Luego, en la etapa S33, la BSF 13a remite los parámetros RAND y AUTN de autenticación al UE 12 a fin de solicitar al UE 12 que se autentique a sí mismo. El UE 12 calcula un código de autenticación de mensaje (MAC), a fin de verificar el reto proveniente de la red autenticada, así como también calcula las claves CK, IK y RES de sesión. Así, las claves CK, IK y RES de sesión están disponibles tanto en la BSF 13a como en el UE 12. En la etapa S35, el UE 12 envía nuevamente una solicitud a la BSF 13a, y la BSF 13a comprueba, en la etapa S36, si el parámetro recibido está

45

calculado usando RES y es igual al parámetro que se calcula de manera similar usando XRES, que ha sido obtenido antes como parte del vector de autenticación proveniente del HSS 14. Si estos parámetros son iguales, el UE 12 está autenticado, y la BSF 13a genera una clave (“clave maestra”) Ks concatenando las claves CK e IK de sesión (etapa S37). La clave Ks se usa entonces para asegurar la interfaz Ua. En la etapa S38, la BSF 13a envía un mensaje de validación que incluye un identificador B-TID de transacción y otros datos posibles (tales como, por ejemplo, una vida útil de la clave Ks) al UE 12, por medio del cual se indica el éxito de la autenticación. Concatenando las claves CK e IK de sesión, la clave Ks para asegurar la interfaz Ua también se genera luego en el UE 12 (etapa S39). Con ello, se ha iniciado con éxito una sesión de arranque entre el equipo de usuario (cliente) y la función servidora de arranque.

En la Figura 4, se ilustra un ejemplo de procedimiento que usa una asociación de seguridad arrancada. Después de haber iniciado una sesión de arranque (S40a), el UE 12 puede comenzar a comunicarse con la función NAF 13b de aplicación de red. Por ello, la clave maestra Ks generada durante el procedimiento de arranque en el UE 12 y en la BSF 13a se usa para obtener la clave Ks_NAF específica de la NAF (etapa S40b). Una solicitud de aplicación (etapa S41) incluye el identificador de transacción B-TID obtenido durante el arranque, un conjunto de datos específicos de la aplicación, indicado por msje, y con todas las credenciales indicadas por MAC. En la etapa S42, la NAF 13b solicita una o más claves y, posiblemente, datos del perfil de usuario correspondientes a la información proporcionada por el UE 12 por la interfaz Zn desde la BSF 13a. Tal solicitud, p. ej., puede basarse en el identificador de transacción. Entre las etapas S42 y S43, la clave Ks_NAF específica de la NAF es generada en la entidad 13a de la BSF. En la etapa S43, la BSF 13a responde proporcionando la clave o claves solicitadas (incluyendo Ks_NAF y una parte específica de la aplicación del perfil de usuario, indicado por Perf) a la NAF 13b, que la NAF 13b usa directamente, o con las cuales la NAF 13b obtiene claves adicionales requeridas para proteger el protocolo usado sobre la interfaz Ua hacia el UE 12, que es una funcionalidad específica de la aplicación y que no se menciona en las especificaciones de la GAA. Tal deducción se lleva a cabo de la misma manera en que lo hizo el UE 12 de antemano.

Luego, la entidad NAF 13b almacena (etapa S44) al menos los parámetros Ks_NAF, Perf y la vida útil de la clave. Después, la NAF 13b continúa con el protocolo usado sobre la interfaz Ua enviando una respuesta de aplicación al UE 12 (etapa S45).

Para mayores detalles sobre la arquitectura genérica de arranque, se hace referencia a la especificación técnica 3GPP TS 33.220 (versión 6.3.0) de diciembre de 2004.

A la vista de la arquitectura genérica convencional de autenticación y de la arquitectura genérica de arranque descrita anteriormente, surge el siguiente problema.

En resumen, el comportamiento normal convencional de la GAA del 3GPP es que un cliente, es decir, un equipo de usuario, arranque... [Seguir leyendo]

Reivindicaciones:

1. Un procedimiento que comprende

realizar la autenticación entre una entidad cliente (UE) y una red que comprende al menos una entidad (BSF) de la función servidora de arranque y una entidad (NAF) de la función de aplicación de red, en el cual la entidad cliente (UE) tiene una conexión de red unidireccional que carece de un canal de retorno desde la entidad cliente a la entidad (BSF) de la función servidora de arranque y / o a la entidad (NAF) de la función de aplicación de red, comprendiendo la autenticación:

transmitir (S62) una solicitud de información de autenticación desde la entidad de la función de aplicación de red a la entidad de la función servidora de arranque, comprendiendo dicha solicitud una identidad privada de la entidad cliente, cuando la entidad de la función de aplicación de red necesita transmitir datos con seguridad a la entidad cliente;

procesar (S63) la solicitud y extraer la información de autenticación en la entidad de la función servidora de arranque, en donde dicha extracción comprende crear datos de sesión de arranque para la entidad cliente;

transmitir (S64) una respuesta, que incluye la información de autenticación, que comprende los datos de sesión de arranque para la entidad cliente, desde la entidad de la función servidora de arranque a la entidad de la función de aplicación de red;

transmitir (S66) la información de autenticación, que comprende los datos de sesión de arranque para la entidad cliente y los datos a transmitir, desde la entidad de la función de aplicación de red a la entidad cliente; y

autenticar (S67) la red usando la información de autenticación, que comprende los datos de sesión de arranque para la entidad cliente, en la entidad cliente, en donde dicha autenticación comprende realizar una autenticación que incluye una autenticación genérica de acuerdo a una arquitectura genérica de autenticación.

2. El procedimiento según la reivindicación 1, en el cual la transmisión de la solicitud es activada por un medio distinto a la entidad cliente.

3. El procedimiento según la reivindicación 1, en el cual la solicitud comprende adicionalmente una identidad de la entidad de la función de aplicación de red.

4. El procedimiento según la reivindicación 1, en el cual el procesamiento de la solicitud y la extracción de la información de autenticación comprende capturar la información de autenticación desde un sistema de abonado doméstico (HSS).

5. El procedimiento según la reivindicación 1, en el cual la información de autenticación comprende adicionalmente al menos un parámetro de reto aleatorio o un parámetro de autenticación de red.

6. El procedimiento según la reivindicación 5, en el cual la respuesta comprende adicionalmente una clave de la entidad de la función de aplicación de red.

7. El procedimiento según la reivindicación 1, en el cual la transmisión de la información de autenticación comprende adicionalmente transmitir una identidad de la entidad de la función de aplicación de red.

8. El procedimiento según la reivindicación 1, en el cual la autenticación de la red comprende adicionalmente generar una clave de la entidad de la función de aplicación de red en la entidad cliente.

9. El procedimiento según la reivindicación 1, en el cual la autenticación de la red comprende adicionalmente establecer una sesión de arranque entre la entidad cliente y la entidad de la función servidora de arranque.

10. El procedimiento según la reivindicación 9, en el cual el establecimiento de una sesión de arranque se basa en la información de autenticación proveniente de la entidad de la función de aplicación de red.

11. El procedimiento según la reivindicación 1, en el cual la autenticación de la red comprende adicionalmente almacenar los datos de sesión de arranque en la entidad cliente.

12. El procedimiento según la reivindicación 1, que comprende adicionalmente determinar que existe una sesión de arranque válida entre la entidad cliente y la entidad de la función servidora de arranque.

13. El procedimiento según la reivindicación 12, en el cual la sesión de arranque válida existe permanentemente.

14. El procedimiento según la reivindicación 12, en el cual el procesamiento de la solicitud comprende adicionalmente activar la entidad cliente para establecer la sesión de arranque válida.

15. El procedimiento según la reivindicación 12, en el cual la respuesta comprende adicionalmente una clave de la entidad de la función de aplicación de red.

16. El procedimiento según la reivindicación 12, en el cual la autenticación de la red comprende adicionalmente generar una clave de la entidad de la función de aplicación de red en la entidad cliente.

17. El procedimiento según la reivindicación 1, que comprende adicionalmente entrar en contacto con la entidad de la función de aplicación de red y enviar una identidad privada de la entidad cliente, por parte de la entidad cliente.

18. El procedimiento según la reivindicación 1, que comprende adicionalmente activar, por parte de la entidad de la función de aplicación de red, la entidad cliente para establecer una sesión de arranque válida.

19. El procedimiento según la reivindicación 1, que comprende adicionalmente activar, por parte de la entidad de la función de aplicación de red, la entidad de la función servidora de arranque, a fin de activar un procedimiento de arranque no solicitado con la entidad cliente.

20. El procedimiento según la reivindicación 1, que comprende adicionalmente cifrar los datos a transmitir en la entidad de la función de aplicación de red, usando una clave de la función de aplicación de red.

21. El procedimiento según la reivindicación 20, que comprende adicionalmente descifrar los datos en la entidad cliente usando la clave de la entidad de la función de aplicación de red.

22. Un procedimiento según la reivindicación 1, en el cual la red comprende una red de difusión.

23. Un programa de ordenador implementado en un medio legible por ordenador, estando el programa de ordenador configurado para cargarse en una memoria de un medio de procesamiento digital y para controlar dicho medio de procesamiento digital a fin de realizar el procedimiento según cualquiera de las reivindicaciones 1 a 22.

24. Un aparato,

siendo operable dicho aparato como una entidad cliente, para su uso dentro de una arquitectura de autenticación, a fin de realizar la autenticación entre la entidad cliente (UE) y una red, comprendiendo la red al menos una entidad (BSF) de la función servidora de arranque y una entidad (NAF) de la función de aplicación de red, en el cual la entidad cliente (UE) es operable para tener una conexión de red unidireccional que carece de un canal de retorno desde la entidad cliente a la entidad (BSF) de la función servidora de arranque y / o a la entidad (NAF) de la función de aplicación de red, comprendiendo dicho aparato:

un medio receptor (87) para recibir, desde la entidad de la función de aplicación de red, información de autenticación proveniente de la entidad de la función servidora de arranque, y datos a transmitir desde la entidad de la función de aplicación de red a la entidad cliente, comprendiendo dicha información de autenticación datos de sesión de arranque para la entidad cliente, y

un medio (81) de autenticación para autenticar la red, usando la información de autenticación recibida, que comprende los datos de sesión de arranque para la entidad cliente, en el cual dicha autenticación comprende realizar una autenticación que incluye una autenticación genérica de acuerdo a una arquitectura genérica de autenticación.

25. El aparato según la reivindicación 24, que comprende adicionalmente un medio (82) de generación de claves para generar una clave de la entidad de la función de aplicación de red.

26. El aparato según la reivindicación 24, que comprende adicionalmente un medio (84) de establecimiento para establecer una sesión de arranque entre el aparato y la entidad de la función servidora de arranque.

27. El aparato según la reivindicación 24, que comprende adicionalmente un medio (85) de almacenamiento para almacenar los datos de sesión de arranque.

28. El aparato según la reivindicación 24, que comprende adicionalmente medios (83) de descifrado para descifrar datos cifrados recibidos desde la entidad de la función de aplicación de red, usando una clave de la entidad de la función de aplicación de red.

29. El aparato según la reivindicación 24, que comprende adicionalmente un medio (86) de procesamiento y control para procesar datos y señalización, y para controlar el aparato y sus medios constituyentes.

30. El aparato según la reivindicación 25, en el cual el aparato comprende al menos un equipo de usuario y es conectable con un módulo de identidad universal de abonado.

31. El aparato según la reivindicación 24, en el cual la entidad cliente comprende un aparato descodificador.

32. El aparato según la reivindicación 31, en el cual el medio de autenticación está configurado para acceder a la información de identidad de usuario disponible en el aparato.

33. El aparato según la reivindicación 32, en el cual la información de identidad de usuario está almacenada en una tarjeta inteligente conectable con la entidad cliente.

34. Un procedimiento, que comprende

realizar la autenticación entre una entidad cliente (UE) y una red que comprende al menos una entidad (BSF) de la función servidora de arranque y una entidad (NAF) de la función de aplicación de red, en el cual la entidad cliente (UE) tiene una conexión de red unidireccional que carece de un canal de retorno desde la entidad cliente a la entidad (BSF) de la función servidora de arranque y / o a la entidad (NAF) de la función de aplicación de red, comprendiendo la autenticación

recibir (S66), desde la entidad de la función de aplicación de red, información de autenticación proveniente de la función servidora de arranque y datos a transmitir desde la entidad de la función de aplicación de red, comprendiendo dicha información de autenticación datos de sesión de arranque para la entidad cliente, y

autenticar (S67) la red usando la información de autenticación recibida, que comprende los datos de sesión de arranque para la entidad cliente, en donde dicha autenticación comprende realizar una autenticación que incluye una autenticación genérica de acuerdo a una arquitectura genérica de autenticación.

35. El procedimiento según la reivindicación 34, que comprende adicionalmente generar una clave de la entidad de la función de aplicación de red.

36. El procedimiento según la reivindicación 34, que comprende adicionalmente establecer una sesión de arranque entre la entidad cliente y la entidad de la función servidora de arranque.

37. El procedimiento según la reivindicación 34, que comprende adicionalmente almacenar los datos de sesión de arranque.

38. El procedimiento según la reivindicación 34, que comprende adicionalmente descifrar los datos cifrados recibidos desde la entidad de la función de aplicación de red, usando una clave de la entidad de la función de aplicación de red.

39. El procedimiento según la reivindicación 34, que comprende adicionalmente procesar datos y señalización, y para controlar la entidad cliente y sus medios constituyentes.

40. Un programa de ordenador implementado en un medio legible por ordenador, estando el programa de ordenador configurado para cargarse en una memoria de un medio de procesamiento digital y para controlar dicho medio de procesamiento digital a fin de llevar a cabo el procedimiento según cualquiera de las reivindicaciones 34 a 39.

41. Un aparato,

siendo dicho aparato operable como una entidad de la función de aplicación de red, para su uso dentro de una arquitectura de autenticación, a fin de llevar a cabo la autenticación entre una entidad cliente (UE) y una red, comprendiendo la red al menos el aparato que funciona como una entidad (NAF) de la función de aplicación de red y una entidad (BSF) de la función servidora de arranque, en el cual la entidad cliente (UE) es operable para tener una conexión de red unidireccional que carece de un canal de retorno desde la entidad cliente a la entidad (BSF) de la función servidora de arranque y / o a la entidad (NAF) de la función de aplicación de red, comprendiendo el aparato:

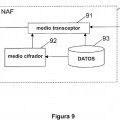

un medio transceptor (91) para enviar a la entidad cliente, y para enviar a, y recibir desde, la entidad de la función servidora de arranque,

en el cual el medio transceptor está adaptado para transmitir una solicitud de información de autenticación a la entidad de la función servidora de arranque, comprendiendo dicha solicitud una identidad privada de la entidad cliente, cuando la entidad de la función de aplicación de red necesita transmitir datos con seguridad a la entidad cliente,

recibir una respuesta, que incluye la información de autenticación que comprende los datos de sesión de arranque para la entidad cliente, desde la entidad de la función servidora de arranque, y

transmitir la información de autenticación, que comprende los datos de sesión de arranque para la entidad cliente y los datos a transmitir, a la entidad cliente,

en donde dicha información de autenticación está adaptada para una autenticación que incluye una autenticación genérica de acuerdo a una arquitectura genérica de autenticación.

42. El aparato según la reivindicación 1, en el cual el medio transceptor (91) está configurado para transmitir una identidad de la entidad de la función de aplicación de red a la entidad cliente.

43. El aparato según la reivindicación 41, que comprende adicionalmente medios (92) de cifrado para cifrar los datos a transmitir a la entidad cliente, usando una clave de la entidad de la función de aplicación de red.

44. Un aparato según la reivindicación 41, en el cual el aparato está configurado para difundir transmisiones.

45. Un procedimiento, que comprende

efectuar la autenticación entre una entidad cliente (UE) y una red que comprende al menos una entidad (BSF) de la función servidora de arranque y una entidad (NAF) de la función de aplicación de red, en el cual la entidad cliente (UE) tiene una conexión de red unidireccional que carece de un canal de retorno desde la entidad cliente a la entidad (BSF) de la función servidora de arranque y / o a la entidad (NAF) de la función de aplicación de red, comprendiendo la autenticación

transmitir (S62) una solicitud de información de autenticación a la entidad de la función servidora de arranque, comprendiendo dicha solicitud una identidad privada de la entidad cliente, cuando la entidad de la función de aplicación de red necesita transmitir datos con seguridad a la entidad cliente,

recibir (S64) una respuesta, que incluye la información de autenticación que comprende datos de sesión de arranque para la entidad cliente, desde la entidad de la función servidora de arranque, y

transmitir (S66) la información de autenticación, que comprende los datos de sesión de arranque para la entidad cliente y los datos a transmitir, a la entidad cliente,

en el que dicha información de autenticación está adaptada para una autenticación que incluye una autenticación genérica, de acuerdo a una arquitectura genérica de autenticación.

46. El procedimiento según la reivindicación 45, que comprende adicionalmente transmitir una identidad de la entidad de la función de aplicación de red a la entidad cliente.

47. El aparato según la reivindicación 45, que comprende adicionalmente cifrar los datos a transmitir a la entidad cliente, usando una clave de la entidad de la función de aplicación de red.

48. Un programa de ordenador implementado en un medio legible por ordenador, estando el programa de ordenador configurado para cargarse en una memoria de un medio de procesamiento digital y para controlar dicho medio de procesamiento digital, a fin de llevar a cabo el procedimiento según cualquiera de las reivindicaciones 45 a 47.

49. Un aparato,

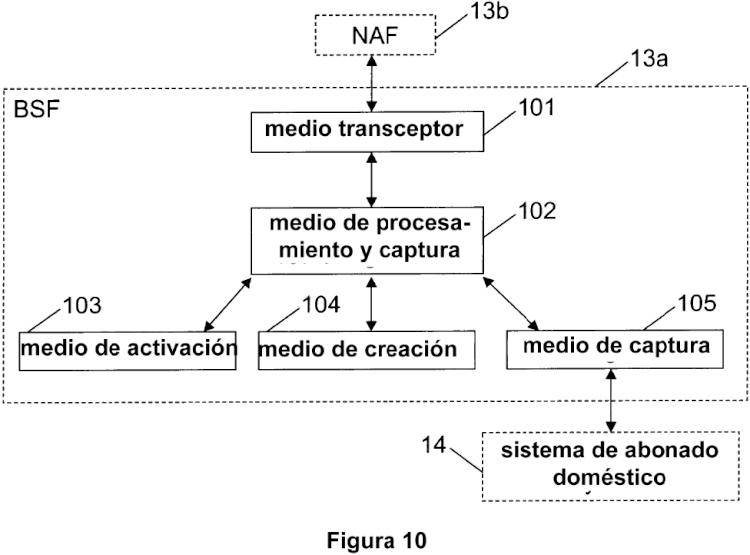

siendo dicho aparato operable como una entidad de la función servidora de arranque, para su uso dentro de una arquitectura de autenticación, a fin de llevar a cabo la autenticación entre una entidad cliente (UE) y una red, comprendiendo la red al menos el aparato que funciona como una entidad (BSF) de la función servidora de arranque y una entidad (NAF) de la función de aplicación de red, en el cual la entidad cliente (UE) es operable para tener una conexión de red unidireccional que carece de un canal de retorno desde la entidad cliente a la entidad (BSF) de la función servidora de arranque, y / o a la entidad (NAF) de la función de aplicación de red, comprendiendo el aparato:

un medio transceptor (101) para enviar a, y recibir de, la entidad de la función de aplicación de red, y

un medio (102) de procesamiento y extracción para procesar una solicitud recibida desde la entidad de la función de aplicación de red, comprendiendo dicha solicitud una identidad privada de la entidad cliente, y para extraer información de autenticación, comprendiendo adicionalmente dicho medio de procesamiento y extracción un medio (104) de creación para crear datos de sesión de arranque para la entidad cliente,

en el cual el medio transceptor (101) está configurado para recibir la solicitud desde la entidad de la función de aplicación de red y para transmitir la información de autenticación, que comprende los datos creados de sesión de arranque para la entidad cliente, a la entidad de la función de aplicación de red,

en el cual dicha información de autenticación está adaptada para una autenticación que incluye una autenticación genérica de acuerdo a una arquitectura genérica de autenticación.

50. El aparato según la reivindicación 49, que comprende adicionalmente un medio (105) de extracción para extraer información de autenticación desde un sistema de abonado doméstico (HSS).

51. El aparato según la reivindicación 49, que comprende adicionalmente un medio (103) de activación, para activar la

entidad cliente a fin de establecer una sesión de arranque válida.

52. El aparato según la reivindicación 49, en el cual la red comprende una red de difusión.

53. Un procedimiento, que comprende

efectuar la autenticación entre una entidad cliente (UE) y una red que comprende al menos una entidad (BSF) de la función servidora de arranque y una entidad (NAF) de la función de aplicación de red, en el cual la entidad cliente (UE) tiene una conexión de red unidireccional que carece de un canal de retorno desde la entidad cliente a la entidad (BSF) de la función servidora de arranque y / o a la entidad (NAF) de la función de aplicación de red, comprendiendo la autenticación

recibir (S62) una solicitud de información de autenticación desde la entidad de la función de aplicación de red, comprendiendo dicha solicitud una identidad privada de la entidad cliente,

procesar (S63) la solicitud recibida desde la entidad de la función de aplicación de red y extraer información de autenticación, que comprende adicionalmente crear datos de sesión de arranque para la entidad cliente,

transmitir (S64) una respuesta, que incluye la información de autenticación, que comprende los datos creados de sesión de arranque para la entidad cliente, a la entidad de la función de aplicación de red,

en el que dicha información de autenticación está adaptada para una autenticación que incluye una autenticación genérica, de acuerdo a una arquitectura genérica de autenticación.

54. El procedimiento según la reivindicación 53, que comprende adicionalmente extraer la información de autenticación desde un sistema de abonado doméstico (HSS).

55. El procedimiento según la reivindicación 53, que comprende adicionalmente activar la entidad cliente a fin de establecer una sesión válida de arranque.

56. Un programa de ordenador implementado en un medio legible por ordenador, estando el programa de ordenador configurado para cargarse en una memoria de un medio de procesamiento digital y para controlar dicho medio de procesamiento digital, a fin de llevar a cabo el procedimiento según cualquiera de las reivindicaciones 53 a 55.

Patentes similares o relacionadas:

Transferencia automática segura de datos con un vehículo de motor, del 22 de Julio de 2020, de AIRBIQUITY INC: Un dispositivo electrónico en un vehículo para operar en un vehículo de motor en un estado de energía desatendido, comprendiendo el dispositivo […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Servidor de autenticación de una red de telecomunicación celular y UICC correspondiente, del 22 de Julio de 2020, de Thales Dis France SA: Un servidor de autenticación de una red de telecomunicaciones celular, estando dispuesto dicho servidor de autenticación para generar un token de autenticación para ser […]

Método de control de aplicación y terminal móvil, del 8 de Julio de 2020, de Guangdong OPPO Mobile Telecommunications Corp., Ltd: Un terminal móvil , que comprende: un procesador ; y un módulo de inteligencia artificial AI ; el procesador que se […]

Red de telecomunicaciones y método de acceso a la red basado en el tiempo, del 8 de Julio de 2020, de KONINKLIJKE KPN N.V.: Una red de telecomunicaciones configurada para proporcionar acceso a una pluralidad de terminales (A-D) en donde los terminales están dispuestos para ejecutar aplicaciones […]

Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil y red de cadena de bloques entre operadores, del 1 de Julio de 2020, de DEUTSCHE TELEKOM AG: Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil sobre la base de una Red de Cadena de […]

Métodos y sistemas de autenticación mediante el uso de código de conocimiento cero, del 24 de Junio de 2020, de NAGRAVISION S.A.: Un método para permitir o denegar el acceso operativo a un accesorio confiable desde un dispositivo no confiable , a través del […]

Procedimiento y sistema para la autenticación del emparejamiento entre un vehículo y un dispositivo móvil, del 24 de Junio de 2020, de KWANG YANG MOTOR CO., LTD.: Un procedimiento para la autenticación del emparejamiento entre una motocicleta y un dispositivo móvil , donde la motocicleta incluye un […]