ACTIVACIÓN CONTROLADA DE FUNCIÓN.

Un procedimiento de activación controlada de al menos una función en un producto o componente en una posición remota,

cuya activación requiere que un elemento de datos de activación correcta se encuentre disponible en el producto o componente, caracterizado por recibir una o más salidas ruidosas de un elemento no clonable asociado al componente desde la posición remota, siendo las salidas del elemento no clonable susceptibles de ruido y perturbaciones, y proporcionar datos auxiliares a la posición remota para transformar la una o más salidas ruidosas en un valor simple que corresponda con el elemento de datos de activación correcta

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/IB2008/051279.

Solicitante: INTRINSIC ID B.V.

Nacionalidad solicitante: Países Bajos.

Dirección: HIGH TECH CAMPUS 9 5656 AE EINDHOVEN PAISES BAJOS.

Inventor/es: TALSTRA, JOHAN, C., TUYLS,PIM,T, SCHOBBEN,DANIEL,W.,E.

Fecha de Publicación: .

Fecha Solicitud PCT: 4 de Abril de 2008.

Clasificación Internacional de Patentes:

- G06F21/00N7D

- H04L29/06S10

- H04L29/06S8

- H04L29/08N11

- H04L29/08N33

- H04L9/32R

Clasificación PCT:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

PDF original: ES-2362462_T3.pdf

Fragmento de la descripción:

Campo de la invención

La invención se refiere a activación controlada de al menos una función en un producto o un componente tal como un chip, un FPGA o un módulo de software.

Antecedentes de la invención

Productos tales como televisores, teléfonos móviles, reproductores DVD, ordenadores, ordenadores personales portátiles y otros aparatos electrónicos, así como también los programas de ordenador para tales productos, implementan una gran diversidad de características o funciones. Estas funciones se denominan habitualmente bloques de propiedad intelectual (IP) y son proporcionados por proveedores de IP, una o más compañías diferentes u otras entidades. Los bloques de IP pueden ser proporcionados, por ejemplo, como parte de diseños de chips, corrientes de bits para matrices de puerta programable en campo (FPGAs) o componentes de software.

Puesto que estos bloques de IP se encuentran con frecuencia disponibles sobre la base de un royalty por producto, es deseable controlar la activación de estos bloques de IP. Es decir, un bloque de IP no deberá estar en operación en un producto a menos que se haya informado de este hecho a, y opcionalmente sea autorizado por, un proveedor de IP.

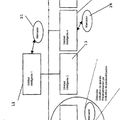

Soluciones conocidas en este campo incluyen informar de un identificador único asociado al producto o bloque de IP, a un servidor remoto, con lo que el servidor devuelve un código de autorización asociado al identificador único.

Con preferencia, el código de autorización está diseñado de tal manera que solamente con un código de autorización correcto, la funcionalidad del bloque de IP puede ser activada. La activación en este contexto se implementa con frecuencia comparando el código de autorización con un código predefinido disponible en el bloque de IP. Si los códigos no se emparejan, la función no se habilita. El código de autorización puede ser también utilizado como clave para desbloquear o descodificar todo o parte del bloque de IP, por ejemplo como clave de descodificación para descodificar una corriente de datos que ha de ser cargada en una FPGA para provocar que la FPGA proporcione la función en cuestión.

Por ejemplo, cada plataforma Xilinx Spartan™-3A está dotada de un número de serie único, mencionado como “ADN de Dispositivo”. Los datos de configuración comprenden un valor de autenticación que corresponde con el ADN de Dispositivo de un espécimen particular. Cada espécimen está equipado con un módulo que verifica si el ADN de Dispositivo de la plataforma se empareja con el valor de autenticación, y habilita toda o parte de la funcionalidad del módulo solamente si existe tal emparejamiento, es decir, si está presente el dato de configuración correcto.

El código de autorización puede ser utilizado también como clave necesaria para procesar la entrada proporcionada en el bloque de IP, por ejemplo como clave de descodificación para que el contenido audiovisual sea descodificado por el bloque de IP, o para autenticar el producto en un servidor remoto con el que se debe intercambiar el dato.

El documento WO 2006/053304, incorporado en la presente memoria por referencia, divulga un procedimiento de determinación de una clave a partir de una función físicamente no clonable (PUF) prevista en tal dispositivo. Esto incluye aplicar datos de control de error a la respuesta de la PUF. La clave puede ser utilizada entonces, por ejemplo, para permitir que el dispositivo descifre datos tales como el contenido audiovisual codificado, o se autentifique a sí mismo respecto a otras partes.

Otra alternativa para obtener una clave a partir de una PUF ha sido descrita por B. Skoric, P. Tuyls y W. Ophey, “Extracción robusta de clave a partir de Funciones Físicas No Clonables”, Criptografía Aplicada y Seguridad de Red ACNS 2005, LNCS 3531, pp. 407-422 (2005). Se extrae una clave de una respuesta de PUF aplicando determinados datos auxiliares a la respuesta cruda.

Un problema de este campo es el de la clonación. Un bloque de IP o incluso un dispositivo completo, puede ser copiado en su totalidad, es decir, incluyendo el identificador único asociado. El bloque de IP del clon puede ser activado ahora utilizando el mismo código de autorización que el bloque de IP del original. El clon no tiene así necesidad de ser notificado al servidor remoto, causando una sub-notificación de bloques de IP activados y una pérdida asociada de royalties.

Para proteger contra la clonación, se encuentran disponibles diversas soluciones que proporcionan identificadores supuestamente no clonables. Por ejemplo, el documento WO 2006/071380, incorporado en la presente memoria por referencia, divulga un dispositivo configurable en campo, tal como una FPGA, que soporta configuración de campo segura sin utilizar ningún almacenamiento volátil o no-volátil para claves criptográficas en el dispositivo. Este dispositivo está dotado de una función físicamente no clonable o PUF que, dada una proposición, proporciona una salida que es única para cada espécimen particular del dispositivo. Sin embargo, una PUF particular no puede ser clonada o reproducida en otro dispositivo. Para asegurar que se genera la misma salida, se necesita aplicar determinados datos de corrección de error a una determinada respuesta. Esto hace que sea posible extraer los datos de configuración desde la salida de una PUF. Solamente un espécimen particular puede entonces reconstruir con éxito los datos de configuración.

Generalmente hablando, estas alternativas proporcionan protección contra la copia no autorizada vinculando el bloque de IP a un espécimen particular de un producto por medio de un elemento único extraído de la PUF. Una copia del bloque de IP no podrá operar sobre un espécimen diferente debido a que la PUF de ese espécimen diferirá de la PUF del espécimen original, lo que provocará que falle la reconstrucción de los datos de configuración. Esto puede conducir a un valor o clave de autenticación erróneo.

Estas soluciones tienen en común el hecho de que, en algún punto, el identificador necesita ser leído y suministrado al servidor remoto para recibir el correspondiente código de autorización. Durante ese proceso, tanto el identificador como el código de autorización pueden ser observados y registrados. A continuación se puede producir aún un clon, por ejemplo dotando al clon de un simple chip que reproduzca el identificador observado. Este chip reemplaza entonces la memoria u otro elemento que proporcione originalmente el identificador.

Se pueden adoptar medidas para impedir el espionaje en el proceso de activación, pero éstas son complejas y pueden rebasar las capacidades de muchos dispositivos. El documento WO 2006/071380 mencionado anteriormente utiliza codificación de clave pública, para transferir con seguridad el identificador, o recomienda el uso de un procedimiento de inscripción separado en un entorno de confianza.

Además, los inventores han descubierto que lo anterior supone implícitamente una confianza absoluta en la entidad que programa o carga estos datos auxiliares en el componente o producto en cuestión. En muchos casos, esta entidad será una tercera parte fabricante que fabrica los productos o los componentes intermedios. Esta entidad deberá notificar al (a los) proveedor(es) de IP cuáles y cuántos productos han sido fabricados por la misma, de modo que pueda ser cargado el derecho de royalty respecto a los bloques de IP que haya utilizado.

Sin embargo, un fabricante puede fabricar más utilizando simplemente las mismas instalaciones que utilizó para los productos “oficiales”. Estos productos extra tienen, por supuesto, su propia PUF única, pero el fabricante está capacitado para dotarlos de los datos auxiliares correctos, lo que provocará que los bloques de IP que se basen en la PUF, funcionen como si estuvieran instalados en los originales. El fabricante tiene que saber cómo proporcionar los datos auxiliares a menos que no pueda fabricar los productos oficiales. Esto hace que sea posible para un fabricante hacer pasar estos productos extra, no autorizados, como originales. Ahora es también posible sub-notificar el número de productos fabricados, lo que significa que el proveedor de IP recibe royalties más bajos de lo que le corresponden.

Así, existe una necesidad de un procedimiento de activación controlada de una función que impida la activación de dispositivos clonados.

Sumario de la invención

La invención proporciona un procedimiento de activación... [Seguir leyendo]

Reivindicaciones:

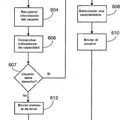

1. Un procedimiento de activación controlada de al menos una función en un producto o componente en una posición remota, cuya activación requiere que un elemento de datos de activación correcta se encuentre disponible en el producto o componente, caracterizado por recibir una o más salidas ruidosas de un elemento no clonable asociado al componente desde la posición remota, siendo las salidas del elemento no clonable susceptibles de ruido y perturbaciones, y proporcionar datos auxiliares a la posición remota para transformar la una o más salidas ruidosas en un valor simple que corresponda con el elemento de datos de activación correcta.

2. El procedimiento de la reivindicación 1, que comprende además transmitir un elemento de autenticación, para establecer la autenticidad de los datos auxiliares, hasta la posición remota.

3. El procedimiento de la reivindicación 2, en el que el elemento de autenticación se obtiene transmitiendo los datos auxiliares a una tercera parte, y recibiendo el elemento de autenticación como respuesta desde la tercera parte.

4. El procedimiento de la reivindicación 3, en el que los datos auxiliares son codificados con anterioridad a transmitirlos a la tercera parte.

5. El procedimiento de la reivindicación 1, que comprende además recibir un elemento de autenticación remota desde la posición remota, y proporcionar solamente los datos auxiliares si los datos auxiliares pueden ser autenticados con éxito utilizando el elemento de autenticación remota.

6. El procedimiento de la reivindicación 1, en el que los datos auxiliares son transmitidos a una segunda posición remota diferente de la posición remota desde la que han sido recibidas la una o más respuestas.

7. El procedimiento de la reivindicación 1, en el que la una o más salidas ruidosas recibidas son comparadas con la pluralidad de salidas ruidosas previamente recibidas, y los datos auxiliares se suministran solamente si la una o más salidas ruidosas no han sido recibidas con anterioridad.

8. El procedimiento de la reivindicación 1, en el que el valor simple se utiliza como clave de descodificación o como clave de autenticación.

9. El procedimiento de la reivindicación 1, en el que el valor simple se utiliza como clave para desbloquear o descodificar todo o parte del producto o componente.

10. El procedimiento de la reivindicación 9, en el que el producto o componente es un programa de software o una corriente de datos para una FPGA.

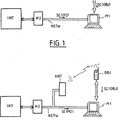

11. Un sistema para la activación controlada de al menos una función en un producto o componente en una posición remota, cuya activación requiere que un elemento de datos de activación correcta esté disponible en el producto o componente, caracterizado por medios de recepción para recibir una o más salidas ruidosas de un elemento no clonable asociado al componente desde la posición remota, siendo las salidas del elemento no clonable susceptibles de ruido y perturbaciones, y medios para proporcionar datos auxiliares a la posición remota para transformar la una o más salidas ruidosas en un valor simple que corresponda con el elemento de datos de activación correcta.

12. El sistema de la reivindicación 11, en el que los medios de recepción están configurados para recibir la una o más salidas ruidosas transmitidas por una red de comunicaciones.

13. El sistema de la reivindicación 12, en el que la red de comunicaciones es Internet.

Patentes similares o relacionadas:

PROVISIÓN DE SERVICIOS CON UN SERVIDOR EN UNA RED TCP/IP, del 2 de Marzo de 2011, de DOMIRAS OY: Un método para poner en práctica un servicio de un servidor (S1-3) a dispositivos de cliente (TE) que tienen diferentes características, comprendiendo el método las […]

PROVISIÓN DE SERVICIOS CON UN SERVIDOR EN UNA RED TCP/IP, del 2 de Marzo de 2011, de DOMIRAS OY: Un método para poner en práctica un servicio de un servidor (S1-3) a dispositivos de cliente (TE) que tienen diferentes características, comprendiendo el método las […]

SISTEMA Y PROCEDIMIENTO DE APLICACIÓN Y FILTRADO DE METADATOS DE APLICACIONES SOBRE LA BASE DE LAS CAPACIDADES DEL DISPOSITIVO INALÁMBRICO, del 27 de Enero de 2011, de QUALCOMM INCORPORATED: Un sistema para realizar la interfaz con un dispositivo de comunicación en un medio de comunicaciones inalámbricas, que comprende: al menos un servidor de […]

SISTEMA Y PROCEDIMIENTO DE APLICACIÓN Y FILTRADO DE METADATOS DE APLICACIONES SOBRE LA BASE DE LAS CAPACIDADES DEL DISPOSITIVO INALÁMBRICO, del 27 de Enero de 2011, de QUALCOMM INCORPORATED: Un sistema para realizar la interfaz con un dispositivo de comunicación en un medio de comunicaciones inalámbricas, que comprende: al menos un servidor de […]

MÉTODO PARA UN SERVICIO DE INFORMACIÓN PARA TELÉFONO MÓVIL, del 24 de Enero de 2011, de ELISA OYJ: Método para la transmisión de un paquete de información desde un servidor de información a un terminal móvil utilizando la tecnología GSM, caracterizado porque […]

MÉTODO PARA UN SERVICIO DE INFORMACIÓN PARA TELÉFONO MÓVIL, del 24 de Enero de 2011, de ELISA OYJ: Método para la transmisión de un paquete de información desde un servidor de información a un terminal móvil utilizando la tecnología GSM, caracterizado porque […]

SISTEMA DE COMUNICACIÓN CON CONFIDENCIALIDAD MEJORADA, del 7 de Enero de 2011, de SAGEM MOBILES: Sistema de telecomunicación que incluye: - un primer medio de comunicación apto para comunicar con una red de transferencia de datos y destinado a estar a disposición de un […]

SISTEMA DE COMUNICACIÓN CON CONFIDENCIALIDAD MEJORADA, del 7 de Enero de 2011, de SAGEM MOBILES: Sistema de telecomunicación que incluye: - un primer medio de comunicación apto para comunicar con una red de transferencia de datos y destinado a estar a disposición de un […]

SISTEMA Y MÉTODO PARA VISUALIZAR CARACTERÍSTICAS ESPECÍFICAS DE CUENTAS O DISPOSITIVOS, del 2 de Diciembre de 2010, de TEAMON SYSTEMS, INC: Un sistema para hacer que un dispositivo móvil de comunicaciones inalámbricas pueda presentar características específicas de la cuenta o del dispositivo, […]

ADAPTACION LIGADA AL LUGAR DE UBICACION DE UNA UNIDAD INTELIGENTE, del 28 de Octubre de 2010, de PHOENIX CONTACT GMBH & CO. KG: Procedimiento para adaptar una unidad inteligente a un lugar de acoplamiento de la unidad inteligente, que comprende los pasos siguientes:

unir un equipo de configuración […]

ADAPTACION LIGADA AL LUGAR DE UBICACION DE UNA UNIDAD INTELIGENTE, del 28 de Octubre de 2010, de PHOENIX CONTACT GMBH & CO. KG: Procedimiento para adaptar una unidad inteligente a un lugar de acoplamiento de la unidad inteligente, que comprende los pasos siguientes:

unir un equipo de configuración […]

PROCEDIMIENTO Y APARATO PARA LA DESINSTALACION INICIADA POR RED DE UN PROGRAMA DE APLICACION EN UNA RED INALAMBRICA, del 4 de Agosto de 2010, de QUALCOMM INCORPORATED: Un procedimiento para revocar remotamente uno o más programas de aplicación residentes en un módulo remoto , que comprende las operaciones de:

identificar […]

PROCEDIMIENTO Y APARATO PARA LA DESINSTALACION INICIADA POR RED DE UN PROGRAMA DE APLICACION EN UNA RED INALAMBRICA, del 4 de Agosto de 2010, de QUALCOMM INCORPORATED: Un procedimiento para revocar remotamente uno o más programas de aplicación residentes en un módulo remoto , que comprende las operaciones de:

identificar […]

MÉTODO PARA DETERMINAR LA DISPONIBILIDAD DE UNA CONEXIÓN CON EL SERVIDOR DOMÉSTICO DE AUTENTIFICACIÓN ANTES DE LA ASOCIACIÓN CON UN PUNTO DE LA RED LOCAL, del 9 de Enero de 2012, de SIEMENS AKTIENGESELLSCHAFT: Método para determinar la disponibilidad de una conexión entre una red de área local pública inalámbrica y una red doméstica de un dispositivo de […]