Procedimiento de generación de tabla de consulta para una caja blanca criptográfica.

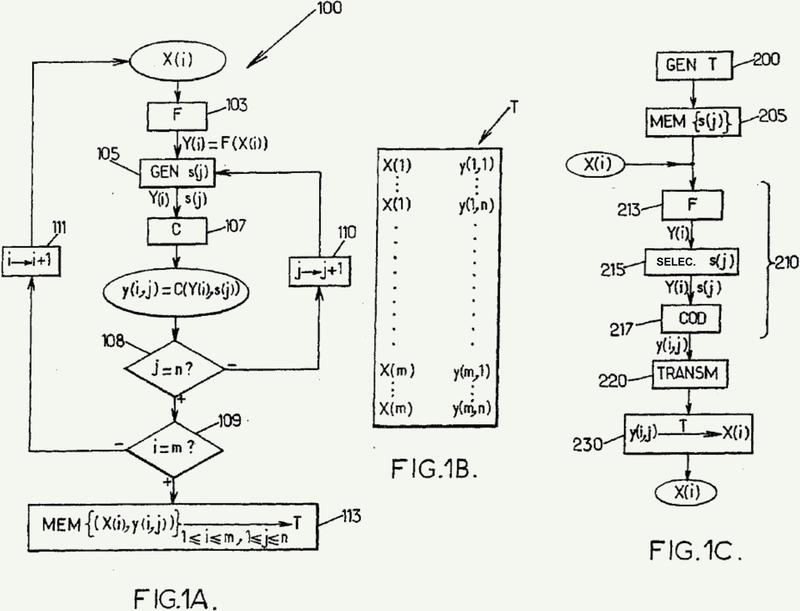

Procedimiento de generación de una tabla de consulta utilizable en un procedimiento de procesamiento criptográfico que comprende el almacenamiento (113) de una pluralidad de datos de entrada (X(i)) y de datos de salida (y(i,

j)), donde cada uno de dichos datos de entrada está asociado a una pluralidad de dichos datos de salida en la tabla y, para cada uno de dichos datos de entrada (X(i)), se genera (105) una pluralidad de primeros datos subsidiarios distintos (s(j)) y la pluralidad de datos de salida (y(i,j)) se obtiene mediante aplicación (107), para cada uno de dichos primeros datos subsidiarios generados, de una función de codificación a dicho primer dato subsidiario (s(j)) y a un dato intermedio cifrado (Y(i)) dependiente del dato de entrada (X(i)).

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/FR2010/052931.

Solicitante: KONINKLIJKE PHILIPS N.V.

Inventor/es: MACARIO-RAT, GILLES, BILLET,Olivier.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L9/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › utilizando el aparato de cifrado registros de desplazamiento o memorias para la codificación por bloques, p. ej. sistema DES.

PDF original: ES-2573644_T3.pdf

Patentes similares o relacionadas:

Procedimiento de puesta en práctica segura de un módulo funcional en un componente electrónico, y componente electrónico correspondiente, del 29 de Julio de 2020, de Thales Dis France SA: Procedimiento de puesta en práctica segura de un módulo funcional, que tiene por función un algoritmo de criptografía, en un componente electrónico, utilizando el […]

Arquitectura e instrucciones flexibles para el estándar de cifrado avanzado (AES), del 27 de Mayo de 2020, de INTEL CORPORATION: Un procesador que comprende: una pluralidad de núcleos; una caché de instrucciones de nivel 1, L1, para almacenar una pluralidad de instrucciones […]

Método y sistema para asegurar un acceso de un cliente a servicios de agente DRM para un reproductor de video, del 29 de Abril de 2020, de Orca Interactive Ltd: Un método para asegurar el acceso del módulo informático de un cliente a los servicios de un agente DRM, comprendiendo dicho método los pasos de: […]

Procedimiento y dispositivo electrónico de gestión de datos, del 1 de Abril de 2020, de SAMSUNG ELECTRONICS CO., LTD.: Un dispositivo electrónico que comprende: una memoria configurada para almacenar al menos una aplicación; un módulo de comunicación configurado […]

Algoritmo criptográfico con etapa de cálculo enmascarada dependiente de clave (llamada de SBOX), del 12 de Febrero de 2020, de Giesecke+Devrient Mobile Security GmbH: Unidad de procesador con una implementación ejecutable implementada en la misma de un algoritmo criptográfico (AES, DES), que está configurado para, […]

Componente lógico programable, circuito de formación de claves y procedimiento para proporcionar una información de seguridad, del 11 de Diciembre de 2019, de Siemens Mobility GmbH: Componente lógico programable, que se configura por un flujo de bits , donde mediante el flujo de bits se configura un circuito de formación de […]

Sistema y procedimiento para la creación y la gestión de autorizaciones descentralizadas para objetos conectados, del 31 de Octubre de 2019, de Bull SAS: Sistema informático de creación de autorizaciones, de atribuciones y de gestión de dichas autorizaciones para unos objetos conectados que […]

Sistema y procedimiento para la creación y la gestión de autorizaciones descentralizadas para objetos conectados, del 31 de Octubre de 2019, de Bull SAS: Sistema informático de creación de autorizaciones, de atribuciones y de gestión de dichas autorizaciones para unos objetos conectados que […]

Dispositivo y método para criptografía resonante, del 23 de Octubre de 2019, de Global Risk Advisors: Un sistema para comunicaciones seguras usando encriptación de datos, comprendiendo el sistema: una colección de dispositivos (100A, 100B, […]