Soporte de llamadas sin UICC.

Un método que comprende

iniciar una sesión a partir de un terminal de abonado,

en el que el terminal de abonado no comprende un módulo deidentificación de usuario específico;

formar una identificación temporal del terminal de abonado;

basándose por lo menos en parte en la identificación temporal, realizar una autenticación de servidor sin realizarautenticación de cliente, en el que

un procedimiento de autenticación aplicado es un protocolo de seguridad de capa de transporte de protocolo deautenticación extensible, EAP / TLS, y se omite una parte de autenticación de cliente del protocolo de seguridad denivel de protocolo de autenticación extensible.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2008/051385.

Solicitante: NOKIA CORPORATION.

Nacionalidad solicitante: Finlandia.

Dirección: KEILALAHDENTIE 4 02150 ESPOO FINLANDIA.

Inventor/es: ZHANG,DAJIANG, LI,CHANGHONG, ERONEN,PASI.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04M1/725 H04 […] › H04M COMUNICACIONES TELEFONICAS (circuitos para el control de otros aparatos vía cable telefónico y que no implican aparatos de conmutación telefónica G08). › H04M 1/00 Equipos de subestaciones, p. ej. para utilización por el abonado (servicios de abonado o instalaciones proporcionadas en las centrales H04M 3/00; aparatos con fichas de pago previo H04M 17/00; disposiciones de suministro de corriente H04M 19/08). › Teléfonos inalámbricos (interfaces de usuario especialmente adaptadas para ello H04M 1/724).

PDF original: ES-2445647_T3.pdf

Fragmento de la descripción:

Soporte de llamadas sin UICC

Antecedentes de la invención

Campo de la invención La invención se refiere a un método y dispositivo para soportar llamadas tales como llamadas de emergencia de IMS) a partir de un terminal de abonado que no tiene módulo de identidad de abonado (sin UICC) en la red de acceso I-WLAN.

Descripción de la técnica relacionada El crecimiento de las WLAN públicas proporciona una oportunidad para que los dispositivos terminales (o equipos de usuario (UE) en la terminología de tercera generación) equipados de forma apropiada accedan a las redes domésticas celulares y redes visitadas a través de tales WLAN. Por lo tanto, se hace referencia a las WLAN que proporcionan tal funcionalidad de interfuncionamiento como I-WLAN. Las I-WLAN están conectadas a redes móviles terrestres públicas (PLMN, public land mobile network) que permiten a las UE el acceso a servicios de red en redes domésticas (HPLMN) y redes visitadas (VPLMN) .

Los dispositivos inalámbricos estarán obligados por ley a soportar las llamadas de emergencia. La notificación de una emergencia debería ser posible incluso cuando no esté actualmente activa sesión alguna sobre un canal radioeléctrico particular de un dispositivo de acceso múltiple, es decir el usuario actualmente no está conectado a radio alguna, o un módulo de identidad de abonado (SIM, subscriber identity module) o SIM de sistema de telecomunicaciones móviles universales (USIM) no está insertado actualmente en el dispositivo.

Habitualmente, las notificaciones de emergencia iniciadas al tirar de un interruptor o al llamar a un número de emergencia generalmente se tratan de una manera priorizada, de tal modo que el acceso está fácilmente disponible para invocar la alarma de emergencia. No obstante, los dispositivos inalámbricos pueden no tener funciones fiables o no usarse de manera fiable durante una emergencia, de tal modo que la introducción de contraseñas u otros procesos de autenticación no se pueden hacer correctamente. Además, un dispositivo inalámbrico puede estar cerca de una red o red de acceso pero no asociado a esa red. Por lo tanto, no se necesita autorización antes de que suene la alarma o de que se realice el contacto con el centro de emergencia con el fin de agilizar la llamada de Emergencia.

El acceso a I-WLAN (interactive wireless local area network, red de área local inalámbrica interactiva) se define en las especificaciones TS 23.234, 33.234, 24.234 y 29.234 del proyecto de asociación de tercera generación (3GPP, 3rd generation partnership project) . Para el acceso a IP directo (así denominado escenario 2) y el acceso a IP de 3GPP (así denominado escenario 3) , se usa un procedimiento de SIM / AKA (Authentication and Key Agreement, Autenticación y Acuerdo de Clave) de Protocolo de Autenticación Extensible (EAP, Extensible Authentication Protocol) para la autenticación, en el que la autorización se efectúa basándose en una comprobación de abonado contra la información contenida en una base de datos de abonado, por ejemplo, un servidor de abonado doméstico (HSS, Home Subscriber Server) .

El Identificador de red de W-APN para el soporte de las llamadas de Emergencia de IMS adoptará la forma de un Identificador de red reservada, común de la forma “sos”, por ejemplo “sos.wap-n. mnc012.mcc345.pub.3gppnetwork.org”, tal como se define en la norma TS23.003.

Este tipo de W-APN indica a una red de acceso de WLAN o a un Servidor de AAA de 3GPP que se necesita el acceso para una llamada de emergencia u otra llamada priorizada.

En la actualidad, aún no hay solución aceptada en 3GPP para qué tipo de método de autenticación e ID de usuario se usará para que los usuarios sin UICC (usuarios sin una tarjeta de circuito integrado universal) accedan a I-WLAN

para la emergencia de IMS.

Es posible usar un nombre de usuario común y contraseña común para todos los usuarios en I-WLAN para llamada de emergencia de IMS sin UICC.

En el documento temporal S2-051950 de la Arquitectura de WG2 de SA de TSG de 3GPP, 5-9 septiembre de 2005, se describe un soporte de llamada de emergencia de Protocolo de Voz sobre Internet (VoIP, Voice over Internet Protocol) , en el que las llamadas de emergencia de VoIP están soportadas a través de una WLAN mediante el uso de una pseudo-IMSI (Identidad de Abonado Móvil Internacional, International Mobile Subscriber Identity) para facilitar el acceso de WLAN. La pseudo-IMSI se puede usar entonces para crear un pseudo-identificador de acceso a la red 65 (NAI, Network Access Identifier) específico de usuario para usarse para el acceso inicial y el procedimiento de autenticación. La pseudo-IMSI está constituida por una combinación única de código de país móvil (MCC, Mobile Countr y Code) y código de red móvil (MNC, Mobile Network Code) y dígitos a partir de la identidad de equipo móvil internacional (IMEI, International Mobile Equipment Identity) . Las VPLMN anunciadas por la WLAN o bien podrían ser todas capaces de soportar la autenticación usando la pseudo-NAI para los servicios de emergencia o bien podrían ser presentadas a una UE en un orden priorizado que indica capacidad y buena disposición para soportar

esto. La VPLMN trataría entonces al UE como un abonado doméstico temporal y o bien pasaría por alto la autenticación y la autorización (AAA, Authentication and Authorization) o bien aseguraría que esta tuviera éxito.

No obstante, también en este caso, no puede continuarse la sesión.

En la norma TS 23.234 actual, el requisito para soportar llamadas de emergencia de IMS ha de proporcionar a las UE de WLAN una capacidad de portador de IP para acceder a las llamadas de Emergencia de IMS para los casos tanto de UICC como sin UICC. Además, la autenticación puede (i) pasarse por alto en su totalidad o (ii) usar un método de autenticación nulo o ficticio.

Por lo tanto, en la actualidad, no se especifica mecanismo fiable alguno para las llamadas de Emergencia de IMS del usuario sin UICC a través de I-WLAN, y no hay definición alguna de la ID del usuario que ha de usarse para el usuario sin UICC, lo que es necesario para formar el NAI (junto con la W-APN) .

El documento WO 2005/112488A2 divulga un método para soportar llamadas de emergencia sobre una red de área local inalámbrica. Este documento D1 describe, en particular, un identificador para identificar una llamada como una llamada de emergencia, en el que también se incluye información adicional tal como la ubicación.

Sumario de la invención Por lo tanto, es un objetivo de la presente invención solucionar el problema que se ha mencionado en lo que antecede y proporcionar un mecanismo fiable para la gestión de llamadas tales como llamadas de emergencia de IMS provenientes de un usuario sin UICC en un sistema de I-WLAN.

Este objetivo se consigue por un método tal como se expone en la reivindicación 1 o por un método tal como se expone en la reivindicación 4 o, como alternativa, por un aparato tal como se expone en la reivindicación 9 o por un aparato tal como se expone en la reivindicación 13.

Por lo tanto, de acuerdo con las reivindicaciones, la autenticación de EAP / TPS se realiza por un procedimiento (método o protocolo de autenticación) que no realiza una autenticación de cliente, sino que realiza una autenticación de servidor.

De este modo, las llamadas de emergencia provenientes de terminales de abonado sin UICC se pueden gestionar de manera fiable.

Breve descripción de los dibujos La invención se describe haciendo referencia a los dibujos adjuntos, en los que:

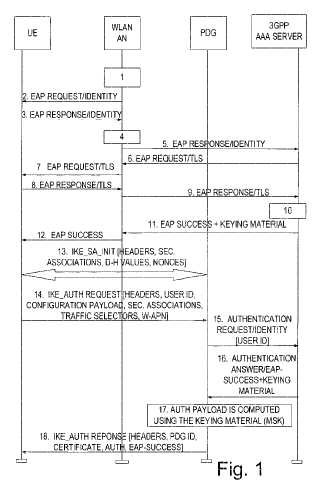

la figura 1 muestra un diagrama de señalización de mensajes de acuerdo con una primera realización de la 45 invención, y

las figuras 2A a 2D son configuraciones básicas de elementos de red implicados en las realizaciones de la presente invención.

Descripción detallada de la realización preferida En lo siguiente, se describen realizaciones preferidas de la presente invención haciendo referencia a los dibujos adjuntos.

De acuerdo con la presente realización, se propone usar un protocolo de autenticación extensible - seguridad de capa de transporte (EAP-TLS) como un método de autenticación en I-WLAN para usuarios sin UICC en el caso de una emergencia de IMS. En concreto, EAP-TLS puede pasar por alto la autenticación de cliente. No obstante, todavía se proporciona la autenticación de servidor. Esto quiere decir que aún es posible conseguir claves para continuar y cifrar al usuario si se necesita. De esta manera, no se requiere cambio alguno en la AN de WLAN.

En la figura 1 se muestra una secuencia de señalización detallada para una llamada de emergencia de... [Seguir leyendo]

Reivindicaciones:

1. Un método que comprende iniciar una sesión a partir de un terminal de abonado, en el que el terminal de abonado no comprende un módulo de identificación de usuario específico; formar una identificación temporal del terminal de abonado; basándose por lo menos en parte en la identificación temporal, realizar una autenticación de servidor sin realizar autenticación de cliente, en el que un procedimiento de autenticación aplicado es un protocolo de seguridad de capa de transporte de protocolo de autenticación extensible, EAP / TLS, y se omite una parte de autenticación de cliente del protocolo de seguridad de nivel de protocolo de autenticación extensible.

2. El método de acuerdo con la reivindicación 1, en el que la identificación temporal comprende un identificador de usuario y un dominio, comprendiendo el dominio una indicación específica para una sesión iniciada por el terminal 15 de abonado.

3. El método de acuerdo con la reivindicación 2, en el que el identificador de usuario se crea basándose por lo menos en parte en uno de: un identificador de terminal, una dirección de control de acceso a medios del terminal de abonado y una dirección de protocolo de Internet asignada por un elemento de red de acceso al terminal de abonado.

4. Un método que comprende enviar una solicitud de autenticación a un terminal de abonado para autenticar una sesión iniciada a partir del terminal de abonado;

recibir una respuesta de autenticación / un mensaje de identidad a partir del terminal de abonado, en el que la respuesta de autenticación / el mensaje de identidad comprende una identificación temporal del terminal de abonado; y autenticar la sesión basándose por lo menos en parte en la identificación temporal del terminal de abonado, en el que una autenticación de servidor se realiza pero la autenticación de cliente se omite, en el que un procedimiento de autenticación aplicado es un protocolo de seguridad de capa de transporte de protocolo de autenticación extensible, EAP / TLS, y se omite una parte de autenticación de cliente del protocolo de seguridad de nivel de protocolo de autenticación extensible.

5. El método de acuerdo con la reivindicación 4, que comprende además generar una clave de sesión maestra 35 compartida que puede usarse para el cifrado de datos de usuario.

6. El método de acuerdo con la reivindicación 4, en el que la identificación temporal comprende un identificador de usuario y un dominio, comprendiendo el dominio una indicación específica para la sesión iniciada por el terminal de abonado, en el que el terminal de abonado no comprende un módulo de identificación de usuario específico.

7. El método de acuerdo con la reivindicación 6, en el que el identificador de usuario se forma basándose por lo menos en parte en uno de: una identidad de equipo móvil internacional, una dirección de control de acceso a medios y una dirección de Internet asignada por un elemento de red de acceso al terminal de abonado.

8. El método de acuerdo con cualquiera de las reivindicaciones 4-7, que comprende además comprobar si ya existe una sesión para el terminal de abonado, y rechazar una nueva sesión en el caso de que ya exista una sesión.

9. Un aparato, que comprende 50 por lo menos un procesador; y por lo menos una memoria que incluye código de programa informático, configurados la por lo menos una memoria y el código de programa informático para, con el por lo menos un procesador, dar lugar a que el aparato realice por lo menos lo siguiente:

iniciar una sesión, en el que el aparato no comprende un módulo de identificación de usuario específico; formar una identificación temporal; y basándose por lo menos en la identificación temporal, realizar una autenticación de servidor sin realizar una autenticación de cliente, en el que 60 un procedimiento de autenticación aplicado es un protocolo de seguridad de capa de transporte de protocolo de autenticación extensible, EAP / TLS, y se omite una parte de autenticación de cliente del protocolo de seguridad de nivel de protocolo de autenticación extensible.

10. El aparato de acuerdo con la reivindicación 9, en el que se genera una clave de sesión maestra que puede 65 usarse para el cifrado de datos de usuario.

11. El aparato de acuerdo con la reivindicación 9, en el que la identificación temporal comprende un identificador de usuario y un dominio, comprendiendo el dominio una indicación específica para una sesión de emergencia iniciada por el aparato.

12. El aparato de acuerdo con la reivindicación 11, en el que el identificador de usuario se crea basándose por lo menos en parte en uno de: una identidad de equipo móvil internacional, una dirección de control de acceso a medios del terminal de abonado y una dirección de Internet asignada por un elemento de red de acceso al terminal de abonado.

13. Un aparato que comprende por lo menos un procesador; y por lo menos una memoria que incluye código de programa informático, configurados la por lo menos una memoria y el código de programa informático para, con el por lo menos un procesador, dar lugar a que el aparato realice por lo menos lo siguiente:

enviar una solicitud de autenticación a un terminal de abonado; recibir una respuesta de autenticación / un mensaje de identidad a partir del terminal de abonado, en el que la respuesta de autenticación / el mensaje de identidad comprende una identificación temporal del terminal de abonado; y

llevar a cabo una autenticación basándose por lo menos en parte en la identificación temporal en el que una autenticación de servidor se realiza pero se omite la autenticación de cliente, en el que un procedimiento de autenticación aplicado es un protocolo de seguridad de capa de transporte de protocolo de autenticación extensible, EAP / TLS, y se omite una parte de autenticación de cliente del protocolo de seguridad de nivel de protocolo de autenticación extensible.

14. El aparato de acuerdo con la reivindicación 13, en el que la identificación temporal comprende un identificador de usuario y un dominio, comprendiendo el dominio una indicación específica para una sesión iniciada por el terminal de abonado, en el que el terminal de abonado no comprende un módulo de identificación de usuario específico.

15. El aparato de acuerdo con la reivindicación 14, en el que el identificador de usuario se forma basándose por lo menos en parte en uno de: una identidad de equipo móvil internacional, una dirección de control de acceso a medios del terminal de abonado y una dirección de protocolo de Internet asignada por un elemento de red de acceso al terminal de abonado.

16. El aparato de acuerdo con cualquiera de las reivindicaciones 13-15, en el que el procesador está configurado para comprobar si ya existe una sesión para el terminal de abonado, y para rechazar una nueva sesión en el caso de que ya exista una sesión.

17. Un producto de programa informático incorporado en un soporte legible por ordenador, configurado el programa informático para controlar un procesador para realizar un método, el método de acuerdo con cualquiera de las reivindicaciones 1 a 7.

14.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]