Procedimiento de conversión de un primer cifrado en un segundo cifrado.

Procedimiento de conversión, mediante una entidad de conversión,

de un primer cifrado (y1) en un segundocifrado (y2), correspondiendo el primer cifrado al resultado de un cifrado probabilista simétrico de un elemento demensaje en abierto (x) por medio de una primera matriz secreta (M1) parametrada mediante un vector aleatorio (a),correspondiendo el segundo cifrado (y2) al resultado de un cifrado probabilista simétrico del elemento de mensaje enabierto por medio de una segunda matriz secreta (M2) parametrada mediante el vector aleatorio, caracterizado por elhecho de que el procedimiento incluye una etapa de:

- cálculo (E22) del segundo cifrado (y2) mediante cifrado del primer cifrado por medio de una matriz secreta deconversión (M12) en función de la primera y la segunda matriz secreta, y parametrada mediante el vector aleatorio(a).

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/FR2010/051544.

Solicitante: Orange.

Nacionalidad solicitante: Francia.

Dirección: 78, rue Olivier de Serres 75015 Paris FRANCIA.

Inventor/es: GILBERT, HENRI, SEURIN,Yannick.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L9/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › utilizando el aparato de cifrado registros de desplazamiento o memorias para la codificación por bloques, p. ej. sistema DES.

- H04L9/30 H04L 9/00 […] › Clave pública, es decir, siendo imposible de invertir por computador el algoritmo de cifrado, y no exigiéndose secreto a las claves de cifrado de los utilizadores.

PDF original: ES-2422868_T3.pdf

Fragmento de la descripción:

Procedimiento de conversión de un primer cifrado en un segundo cifrado La presente invención se refiere al ámbito de la criptografía con clave secreta. Más concretamente, la invención trata de un procedimiento de conversión por parte de una entidad de conversión de un primer cifrado en un segundo cifrado.

La invención tiene una interesante aplicación en servicios denominados de transcifrado adaptados para recibir un contenido cifrado de una primera entidad y para transmitirlo cifrado a la atención de una segunda entidad.

En criptografía simétrica, el emisor y el destinatario de un mensaje comparten el conocimiento de una misma clave secreta K. Esta permite al emisor transformar un mensaje en abierto en un criptograma, o mensaje cifrado, y al destinatario recuperar el mensaje en abierto a partir del mensaje cifrado.

Algunas aplicaciones requieren que una entidad intermediaria entre el emisor y el destinatario convierta un primer cifrado C1 de un mensaje en abierto M, obtenido mediante una primera entidad U1 por medio de una primera clave secreta K1, en un segundo cifrado C2 del mismo mensaje en abierto M por medio de una segunda clave secreta K2 para una segunda entidad U2. La segunda entidad U2, que posee la segunda clave secreta K2, es capaz de obtener el mensaje en abierto mediante descifrado del segundo cifrado C2. Un ejemplo de dicho servicio consiste en un servicio de almacenamiento remoto de contenidos. La primera entidad transmite a un servidor remoto de almacenamiento datos cifrados por medio de su clave secreta K1. Más adelante, la primera entidad U1 desea dar acceso a sus datos a una segunda entidad U2 sin revelarle su clave secreta. Una manera evidente de proceder consiste en transmitir a la entidad intermediaria, en este caso el servidor remoto, las claves secretas K1 y K2 de ambas entidades, con el fin de que la entidad intermediaria descifre por medio de la clave K1 el primer cifrado C1 para obtener el mensaje en abierto M, y cifre por medio de la clave secreta K2 de la segunda entidad el mensaje M obtenido a la atención de la segunda entidad U2. Sin embargo, procediendo de esta manera, la entidad intermediaria toma conocimiento del mensaje en abierto M. Además, la entidad intermediaria posee las respectivas claves secretas de las entidades. Se entiende sin embargo que unos usuarios deseosos de poner en funcionamiento semejante servicio puedan no confiar en la entidad intermediaria. Por lo tanto, se entiende que algunos usuarios deseen, por motivos de confianza, tener la garantía de que la entidad intermediaria no accede al mensaje en abierto y que, por otra parte, no desean, por motivos de seguridad, transmitir su clave secreta a la entidad intermediaria.

Por lo tanto, la manera evidente de proceder puede no convenir. Ahora bien, no existe procedimiento alguno que 35 permite cifrar de nuevo para otro usuario en el marco de la criptografía con clave secreta.

Se conoce mediante el documento D1 del estado de la técnica: “How to encr y pt with the LPN Problem”, de Henri Gilbert, Matthew Robshaw y Yannick Seurin, un esquema de cifrado probabilista con clave privada denominado LNP_C, cuya seguridad puede reducir la dificultad de aprendizaje a partir del problema de paridad con ruido. El protocolo propuesto implica únicamente operaciones básicas en GF (2) y un código corrector de error.

El esquema de cifrado enriquece el número de primitivas criptográficas cuya seguridad reposa en la dificultad del LNP.

Con objeto de remediar los problemas identificados anteriormente, la invención propone un procedimiento de conversión, mediante una entidad de conversión, de un primer cifrado en un segundo cifrado, correspondiendo el primer cifrado al resultado de un cifrado probabilista simétrico de un elemento de mensaje en abierto por medio de una primera matriz secreta parametrada mediante un vector aleatorio, correspondiendo el segundo cifrado al resultado de un cifrado probabilista simétrico del elemento de mensaje en abierto por medio de una segunda matriz secreta parametrada mediante el vector aleatorio, caracterizado por el hecho de que el procedimiento incluye una etapa de cálculo del segundo cifrado mediante cifrado del primer cifrado por medio de una matriz secreta de conversión en función de la primera y la segunda matriz secreta, y parametrada mediante el vector aleatorio.

Inmediatamente, se observa que, por definición, un “elemento de mensaje” incluye todo o parte de un mensaje.

Con el procedimiento de la invención, es posible, en un contexto de criptografía simétrica, convertir un primer cifrado de un mensaje en abierto obtenido por medio de una primera clave secreta en un segundo cifrado del mismo mensaje en abierto para ser descifrado por medio de una segunda clave secreta. Esta conversión se realiza sin que la entidad encargada de la conversión pueda tomar conocimiento del mensaje en abierto asociado correspondiente a estos dos cifrados. En efecto, la entidad de conversión procesa el primer cifrado que resulta de un cifrado probabilista simétrico por medio de una primera matriz secreta, pero no dispone de la primera matriz secreta que le permitiría descifrar el primer cifrado para obtener el mensaje en abierto. Asimismo, la entidad de conversión calcula el segundo cifrado, destinado a ser descifrado conforme a un descifrado probabilista simétrico por medio de una segunda matriz secreta, pero no dispone de la segunda matriz secreta que le permitiría descifrar el segundo cifrado 65 para obtener el mensaje en abierto. En efecto, la entidad de conversión utiliza, para efectuar la conversión del primer cifrado en el segundo cifrado, una matriz de conversión que no proporciona información alguna sobre las matrices secretas. Por lo tanto, no es posible, a partir de la matriz de conversión, encontrar la primera o la segunda matriz secreta.

Se observa además que el procedimiento de conversión es simétrico en el sentido de que la entidad de conversión está asimismo adaptada para convertir el segundo cifrado asociado obtenido mediante cifrado simétrico probabilista por medio de la segunda matriz secreta en el primer cifrado asociado a la primera matriz secreta utilizando la misma matriz de conversión que para una conversión del primer cifrado en el segundo cifrado.

En un modo de realización de la invención, el procedimiento incluye una etapa de: 10

- recepción del primer cifrado acoplado al vector aleatorio procedente de una primera entidad,

- envío del segundo cifrado acoplado al vector aleatorio con destino a una segunda entidad.

Este modo de realización corresponde a una utilización del procedimiento de conversión por dos entidades para transmitir datos cifrados de la primera entidad a la segunda entidad. Unas entidades, por ejemplo usuarios que utilizaran esta entidad de conversión en el marco de un servicio de intercambio de datos cifrados, quedarían así tranquilizadas sobre la seguridad empleada por el servicio, y confiadas en lo que se refiere al carácter confidencial de los datos transmitidos.

De manera ventajosa, la matriz secreta de conversión se calcula mediante una operación de O EXCLUSIVO entre la primera y la segunda matriz secreta.

La matriz de conversión, aunque calculada a partir de las matrices secretas de la primera y la segunda entidad, no proporciona información que permita encontrar la primera o la segunda matriz secreta. Por lo tanto, no es posible, a partir de la matriz de conversión, obtener el mensaje en abierto asociado al primero y al segundo cifrado.

La invención se describe en este caso con una única matriz de conversión calculada a partir de dos matrices secretas, estando cada matriz asociada a una entidad. Se entiende que la entidad de conversión puede emplear el 30 procedimiento de conversión para n entidades, con n > 2. Las entidades se escriben 1, 2, …, n. En este caso, la entidad de conversión solo necesita almacenar en su memoria (n - 1) matrices de conversión. Se calcula entonces (n-1) matrices de conversión M12, M23, M34, …, Mn-1n, que se transmiten a la entidad de conversión. Se observa en efecto que no es necesario calcular todas las matrices de conversión propias de todas las parejas de entidades (i, j) . En efecto, es posible obtener una matriz de conversión para una pareja (i, j) con j>i+1, a partir de las matrices calculadas. En efecto, se observa que Mij = Mi (i+1) ⊕ … ⊕ M (i+ (j-i-1) ) j.

Ventajosamente, la matriz de conversión es una matriz de Toeplitz. Se conoce que con una matriz de Toeplitz, los coeficientes sobre una diagonal descendente de izquierda a derecha son los mismos. Por lo tanto, el conjunto de coeficientes de la matriz de conversión M12 puede deducirse únicamente... [Seguir leyendo]

Reivindicaciones:

1. Procedimiento de conversión, mediante una entidad de conversión, de un primer cifrado (y1) en un segundo cifrado (y2) , correspondiendo el primer cifrado al resultado de un cifrado probabilista simétrico de un elemento de mensaje en abierto (x) por medio de una primera matriz secreta (M1) parametrada mediante un vector aleatorio (a) , correspondiendo el segundo cifrado (y2) al resultado de un cifrado probabilista simétrico del elemento de mensaje en abierto por medio de una segunda matriz secreta (M2) parametrada mediante el vector aleatorio, caracterizado por el hecho de que el procedimiento incluye una etapa de:

- cálculo (E22) del segundo cifrado (y2) mediante cifrado del primer cifrado por medio de una matriz secreta de conversión (M12) en función de la primera y la segunda matriz secreta, y parametrada mediante el vector aleatorio (a) .

2. Procedimiento de conversión según la reivindicación 1, que incluye una etapa de: 15

- recepción (E21) del primer cifrado (y1) acoplado al vector aleatorio (a) procedente de una primera entidad (1) ,

- envío (E23) del segundo cifrado (y2) acoplado al vector aleatorio (a) con destino a una segunda entidad (2) .

3. Procedimiento según la reivindicación 1, en el que la matriz secreta de conversión (M12) se calcula mediante una operación de O EXCLUSIVO entre la primera y la segunda matriz secreta (M1 ⊕ M2) .

4. Procedimiento según la reivindicación 1, en el que la matriz de conversión (M12) es una matriz de Toeplitz.

5. Procedimiento según la reivindicación 2, en el que la matriz de conversión se obtiene por parte de la entidad de conversión ante una entidad de confianza que calcula la matriz de conversión por medio de la primera y la segunda matriz secreta transmitidas por la primera y la segunda entidad respectivamente.

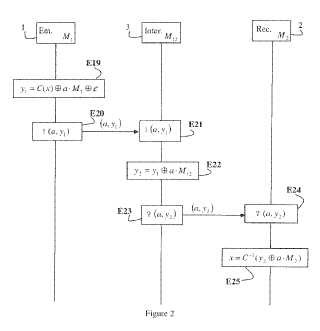

6. Procedimiento de transmisión de un elemento de mensaje en abierto (x) en forma cifrada entre una primera y una segunda entidad, que incluye una etapa de:

- cifrado (E19) por parte de la primera entidad por medio de un cifrado probabilista simétrico del mensaje en abierto, por medio de una primera matriz secreta (M1) , parametrada mediante un vector aleatorio (a) , con objeto de obtener un primer cifrado (y1) ,

- envío (E20) del primer cifrado acoplado al vector aleatorio, a una entidad de conversión,

- conversión (E22) por la entidad de conversión del primer cifrado (y1) en un segundo cifrado (y2) según el procedimiento definido en la reivindicación 1,

- envío (E23) por parte de la entidad de conversión a la segunda entidad del segundo cifrado acoplado al vector aleatorio,

- recepción (E24) por la segunda entidad del segundo cifrado acoplado al vector aleatorio, 45

- descifrado (E25) por la segunda entidad del segundo cifrado (y2) por medio de una segunda matriz secreta (M2) mediante descifrado probabilista simétrico.

7. Entidad de conversión (3) adecuada para convertir un primer cifrado en un segundo cifrado, correspondiendo el primer cifrado al resultado de un cifrado probabilista simétrico de un elemento de mensaje en abierto (x) por medio de una primera matriz secreta (M1) parametrada mediante un vector aleatorio (a) , correspondiendo el segundo cifrado (y2) al resultado de un cifrado probabilista simétrico del elemento de mensaje en abierto por medio de una segunda matriz secreta (M2) parametrada mediante el vector aleatorio, incluyendo la entidad de conversión:

- medios (32) de cálculo del segundo cifrado, adecuados para calcular el segundo cifrado mediante cifrado del primer cifrado recibido por medio de una matriz secreta de conversión (M12) en función de la primera y la segunda matriz secreta, y parametrada mediante el vector aleatorio (a) .

8. Entidad de conversión según la reivindicación 7, que incluye, además:

- medios (35) de recepción adaptados para recibir el primer cifrado acoplado a un vector aleatorio (a) ,

- medios (36) de envío adaptados para enviar el segundo cifrado (y2) acoplado al vector aleatorio (a) .

9. Sistema de conversión adecuado para convertir un primer cifrado en un segundo cifrado, correspondiendo el primer cifrado al resultado de un cifrado probabilista simétrico de un elemento de mensaje en abierto (x) por medio de una primera matriz secreta (M1) parametrada mediante un vector aleatorio (a) , correspondiendo el segundo cifrado (y2) al resultado de un cifrado probabilista simétrico del elemento de mensaje en abierto por medio de una segunda matriz secreta (M2) parametrada mediante el vector aleatorio, incluyendo el sistema:

- una entidad de conversión según la reivindicación 7,

- una entidad de confianza adecuada para calcular la matriz de conversión (M12) a partir de las matrices secretas (M1, M2) .

10. Programa de ordenador destinado a ser instalado en una memoria de una entidad intermediaria, que incluye instrucciones para la aplicación de las etapas del procedimiento de conversión según una de las reivindicaciones 1 a 5, cuando el programa se ejecuta mediante un procesador.

11. Soporte de datos en el que se graba el programa de ordenador según la reivindicación 10.

Patentes similares o relacionadas:

Sistema y método de autenticación y encriptación a prueba de intercepción, del 6 de Mayo de 2020, de Ni, Min: Metodo para autenticar a un usuario mediante el uso de un codigo de acceso predeterminado almacenado electronicamente que comprende un numero predeterminado […]

Método y sistema para aprovisionamiento y almacenamiento de clave criptográfica mediante criptografía de curva elíptica, del 26 de Febrero de 2020, de MasterCard International Incorporated: Un método para distribuir múltiples claves criptográficas usadas para acceder a datos, que comprende: recibir , por un dispositivo de recepción de un servidor […]

Procedimiento de voto con cadena de firmas, del 11 de Diciembre de 2019, de Siemens Mobility GmbH: Procedimiento de voto con cadena de firmas que comprende los siguientes pasos: a) provision de una pluralidad M de replicantes (R1, R2, RM) […]

Sistema de comunicación de datos basado en la unidad de filtro que incluye una plataforma de cadena de bloques, del 6 de Noviembre de 2019, de SIEMENS AKTIENGESELLSCHAFT: Sistema adaptado para realizar la comunicación de datos, que comprende una primera interfaz adaptada para comunicarse con una primera […]

Procedimiento y aparato para la transmisión de entramado con integridad en un sistema de comunicación inalámbrica, del 6 de Noviembre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para el entramado de paquetes en un sistema de transmisión inalámbrico que admite transmisiones de radiodifusión, el procedimiento que comprende: […]

Procedimiento y sistema para la comunicación segura entre una etiqueta RFID y un dispositivo de lectura, del 10 de Abril de 2019, de Giesecke+Devrient Mobile Security GmbH: Procedimiento para la comunicación segura entre una etiqueta RFID (20a, 20b) y un dispositivo de lectura (30a, 30b), comprendiendo el procedimiento las […]

Sistema de autenticación persistente que incorpora códigos de acceso de un solo uso, del 3 de Abril de 2019, de Haventec PTY LTD: Un método para mantener una autenticación continuada del usuario de una aplicación sin la necesidad de introducir y re-introducir un nombre de […]

Sistema de procesamiento de cifrado, dispositivo de generación de claves, dispositivo de cifrado, dispositivo de desciframiento, dispositivo de delegación de claves, método de procesamiento de cifrado y programa de procesamiento de cifrado, del 11 de Febrero de 2019, de MITSUBISHI ELECTRIC CORPORATION: Un sistema de procesamiento criptográfico 10 que realiza un proceso criptográfico utilizando una base Bt y una base B*t para cada número entero t de […]