PROTOCOLO DE INSCRIPCION, DE INVALIDACION Y/O DE BORRADO DE DERECHOS DE ACCESO A INFORMACIONES ENCRIPTADAS Y MODULO DE CONTROL DE ACCESO CORRESPONDIENTE.

Procedimiento de inscripción, de invalidación/borrado de derechos de acceso a informaciones encriptadas transmitidas desde un centro de emisión hacia al menos un terminal de desencriptado al que se asocia un módulo de control de acceso dotado de un procesador de seguridad,

estando estos derechos de acceso inscritos en dicho módulo de control de acceso, estando dichas informaciones encriptadas sometidas a un control de acceso por emisión periódica de mensajes de control de acceso, portadores de criterios de acceso y de un criptograma de una palabra de control cambiada periódicamente y cifrada por medio de una clave de explotación, y después, en cada procesador de seguridad, condicionado a la verificación del valor verdadero de al menos un derecho de acceso inscrito con respecto a dichos criterios de acceso, por desciframiento del criptograma de la palabra de control a partir de dicha clave de explotación, transmisión al terminal de desencriptado de la palabra de control restituida y desencriptado de dichas informaciones encriptadas a partir de dicha palabra de control restituida, caracterizado porque consiste al menos en:

- constituir todo derecho de acceso inscrito en dicho módulo de control de acceso como un conjunto de variables independientes y de variables relacionadas que incluyen al menos, además de una variable de identificación del derecho de acceso, una variable de fecha de acción en el derecho de acceso inscrito y una variable de estado que puede tomar uno de tres valores codificados como derecho de acceso válido, derecho de acceso invalidado y derecho de acceso borrado;

- transmitir a partir de dicho centro de emisión hacia cada terminal de desencriptado y hacia el módulo de control de acceso asociado a este último al menos un mensaje de gestión de derecho de acceso, comportando dicho mensaje al menos, además de una variable de identificación de derecho de acceso inscrito, una variable de fecha de acción y una variable de asignación de estado, correspondiendo el valor codificado a un derecho de acceso válido, un derecho de acceso invalidado o un derecho de acceso borrado; y en recepción de dicho mensaje de gestión de derecho de acceso, al nivel de dicho módulo de control de acceso,

- asignar, al derecho de acceso inscrito correspondiente a la variable de identificación de derecho de acceso de dicho mensaje de gestión de derecho de acceso, dicha fecha de acción, y

- atribuir, a dicha variable de estado de dicho derecho de acceso inscrito correspondiente, dicha variable de asignación de estado correspondiente a un derecho de acceso válido, a un derecho de acceso invalidado o a un derecho de acceso borrado

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/FR03/00721.

Solicitante: VIACCESS.

Nacionalidad solicitante: Francia.

Dirección: LES COLLINES DE L'ARCHE, TOUR OPERA C,92057 PARIS LA DEFENSE.

Inventor/es: CODET, ANDRE, FEVRIER, PIERRE, BECKER,CLAUDIA, GUIONNET,CHANTAL.

Fecha de Publicación: .

Fecha Concesión Europea: 19 de Mayo de 2010.

Clasificación PCT:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

Clasificación antigua:

- H04L29/06 H04L 29/00 […] › caracterizadas por un protocolo.

Fragmento de la descripción:

Protocolo de inscripción, de invalidación y/o de borrado de derechos de acceso a informaciones encriptadas y módulo de control de acceso correspondiente.

Los protocolos de inscripción, de invalidación y/o de borrado de derechos de acceso a informaciones encriptadas tienen, en el momento actual, una importancia primordial para asegurar una gestión más fluida y más flexible posible de las prestaciones de servicio en el dominio del control de acceso a las informaciones encriptadas.

En esta descripción, los términos "protocolo" y "procedimiento" se consideran sinónimos.

En particular el caso del dominio de la televisión de pago es el dominio en el cual los servicios o prestaciones de servicios propuestos tienden a cubrir los servicios y prestaciones más diversos.

En particular, en el dominio citado anteriormente, la renovación periódica de los abonos de un abonado se efectúa por la adición, o inscripción, de una nueva información característica de la prolongación o del nuevo abono suscrito por el abonado.

Con motivo de la independencia de la gestión de los derechos de acceso suscritos y atribuidos a cada abonado y del control de acceso propiamente dicho, efectuándose la gestión de los derechos de acceso por medio de mensajes de gestión, llamados mensajes EMM, que pueden transportar los derechos de acceso y efectuándose el control de acceso mediante la difusión de mensajes de control de acceso, llamados mensajes ECM, que comprenden una palabra de control de acceso cifrado, que desempeña el papel de una clave de servicio y de los criterios de acceso, una renovación semejante se traduce por medio de la inscripción, en la memoria del procesador de seguridad asociado al decodificador o al módulo de control de acceso, de una nueva información.

Estando el módulo de control de acceso constituido, de manera habitual, por una tarjeta con microprocesador, del tipo tarjeta bancaria, los recursos en memoria de este último son necesariamente limitados.

Por esta razón, el procedimiento citado anteriormente de inscripción de derechos está dotado de una función de borrado de los derechos caducados. Esta última tiene, sin embargo, como único fin liberar el espacio de memoria en el módulo de control de acceso o la tarjeta, con el fin de evitar, al final, su saturación.

Un procedimiento semejante de inscripción/borrado no permite asegurar, con toda la flexibilidad y la seguridad necesarias, una gestión fluida de los derechos de acceso inscritos en el módulo de control de acceso o la tarjeta atribuida a cada abonado.

Esto sucede, por ejemplo, después de un impago del abonado, o incluso en el marco de ofertas modulables durante el cambio, por el abonado, de la oferta a la que se ha suscrito este último.

Debido al criterio de seguridad, en razón del carácter un poco tosco del procedimiento actual de borrado, todo abonado deshonesto tiene la posibilidad de filtrar e interceptar los mensajes de borrado que tendrían por objeto reducir o controlar los derechos de acceso de este último.

Además, no puede excluirse un procedimiento de grabación de los mensajes EMM de inscripción de derechos con vistas a someter estos últimos de manera ilícita a un procedimiento de reasignación.

Finalmente, los procedimientos actuales de inscripción y/o de borrado de derechos por mensajes EMM pueden provocar una disfunción de estas operaciones, relacionada con la falta de respeto a una secuenciación adaptada.

Se conoce otro estado de la técnica a través del artículo de D. VAN SCHOONEVELD, "Standardization of conditional access systems for digital pay televisión", Philips Journal of Research, Volumen 50 (1996) 217-225, XP004008213.

La presente invención tiene por objeto la puesta en práctica de un protocolo de inscripción, de invalidación y/o de borrado de derechos de acceso a las informaciones encriptadas que permite, por una parte, asegurar un control y una gestión de los derechos de acceso inscritos con una flexibilidad muy grande y con una fluidez muy grande, y, por otra parte, mejorar sustancialmente el nivel de seguridad ofrecido.

En particular, un objeto de la presente invención es la puesta en práctica de un protocolo de inscripción, de invalidación y/o de borrado de derechos de acceso a las informaciones encriptadas, en el que cada operación de inscripción, de invalidación y/o de borrado se hace condicionada a una referencia anterior, como una fecha de acción.

Otro objeto de la presente invención es asimismo la puesta en práctica de un protocolo de inscripción, de invalidación y/o de borrado de derechos de acceso a las informaciones encriptadas en el que las operaciones de inscripción, de invalidación y/o de borrado de derecho de acceso pueden codificarse, con el fin de mejorar la seguridad y de impedir toda reasignación de los mensajes de orden interceptados correspondientes.

Otro objeto de la presente invención es, finalmente, la puesta en práctica de un módulo de control de acceso que permite la inscripción, en la memoria programable de este último, de los derechos de acceso y de monederos electrónicos que permiten la puesta en práctica del protocolo objeto de la presente invención.

La invención tiene así por objeto un procedimiento de inscripción, de invalidación y/o de borrado de derechos de acceso de informaciones encriptadas conforme a la reivindicación 1.

La invención tiene igualmente por objeto un módulo de control de acceso conforme a la reivindicación 14.

El protocolo y el módulo de control de acceso, objetos de la presente invención, encuentran aplicación, no sólo en la transmisión punto-multipunto de datos encriptados, en particular en la televisión de pago, sino igualmente en la transmisión punto a punto de datos de imágenes de vídeo o de ejecución de servicios, en red, según el protocolo IP, por ejemplo.

Se comprenderán mejor con la lectura de la descripción y con la observación de los dibujos indicados a continuación, en los cuales:

la fig. 1 representa, a título ilustrativo, un organigrama general de las etapas que permiten la puesta en práctica del protocolo objeto de la presente invención;

la fig. 2a representa, a título ilustrativo, un organigrama específico de las etapas que permiten la puesta en práctica del protocolo objeto de la presente invención, durante una operación de inscripción de un derecho válido, en el módulo de control de acceso atribuido a un abonado;

la fig. 2b representa, a título indicativo, un organigrama específico de las etapas que permiten la puesta en práctica del protocolo objeto de la presente invención, durante una operación de invalidación de un derecho inscrito en el módulo de control de acceso atribuido a un abonado;

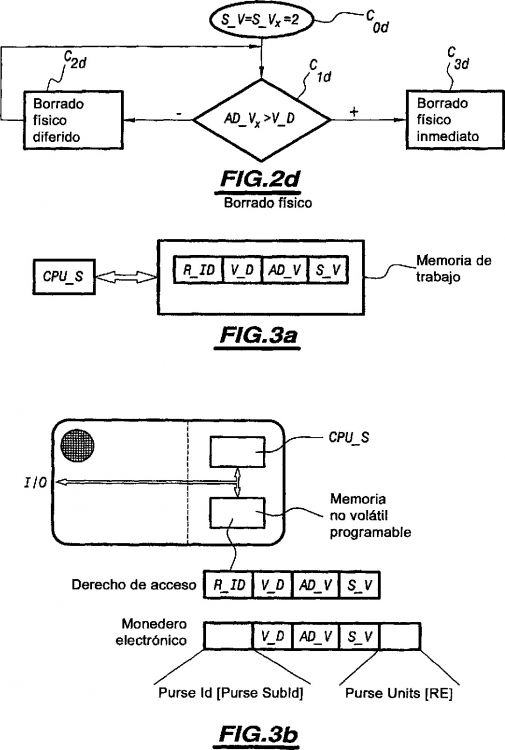

la fig. 2c representa, a título ilustrativo, un organigrama específico de las etapas que permiten la puesta en práctica del protocolo objeto de la presente invención, durante una operación de borrado de un derecho de acceso inscrito, correspondiendo la operación de borrado a un borrado virtual, en razón del carácter momentáneamente diferido del borrado físico de este derecho;

la fig. 2d representa, a título ilustrativo, un organigrama específico de la introducción de un borrado físico de un derecho de acceso inscrito, condicionado a un criterio específico, tal como, por ejemplo, un criterio temporal;

las fig. 3a y 3b representan un módulo de control de acceso según la invención.

A continuación se dará una descripción más detallada del protocolo de inscripción, de invalidación y/o de borrado de derechos de acceso a unas informaciones encriptadas, conforme al objeto de la presente invención, en relación con la fig. 1 y las figuras siguientes.

De una manera general, se recuerda que el protocolo, objeto de la presente invención, permite gestionar los derechos de acceso a informaciones encriptadas transmitidas de un centro de emisión hacia una pluralidad de terminales de desencriptado. A cada terminal Tk se le asocia un módulo de control de acceso provisto de un procesador de seguridad.

De manera clásica, cada módulo de control de acceso puede estar constituido por una tarjeta con microprocesador que contiene el procesador de seguridad citado anteriormente, así como por las memorias seguras que permiten la memorización de las claves de desciframiento y, finalmente, toda operación de verificación de autenticidad, por ejemplo. Cada...

Reivindicaciones:

1. Procedimiento de inscripción, de invalidación/borrado de derechos de acceso a informaciones encriptadas transmitidas desde un centro de emisión hacia al menos un terminal de desencriptado al que se asocia un módulo de control de acceso dotado de un procesador de seguridad, estando estos derechos de acceso inscritos en dicho módulo de control de acceso, estando dichas informaciones encriptadas sometidas a un control de acceso por emisión periódica de mensajes de control de acceso, portadores de criterios de acceso y de un criptograma de una palabra de control cambiada periódicamente y cifrada por medio de una clave de explotación, y después, en cada procesador de seguridad, condicionado a la verificación del valor verdadero de al menos un derecho de acceso inscrito con respecto a dichos criterios de acceso, por desciframiento del criptograma de la palabra de control a partir de dicha clave de explotación, transmisión al terminal de desencriptado de la palabra de control restituida y desencriptado de dichas informaciones encriptadas a partir de dicha palabra de control restituida, caracterizado porque consiste al menos en:

2. Procedimiento según la reivindicación 1, caracterizado porque, para una operación de inscripción de un derecho de acceso determinado en un módulo de control de acceso, dicha variable de fecha de acción de dicho mensaje de gestión de derecho de acceso corresponde a una fecha de inscripción, y la variable de asignación de estado es un valor codificado correspondiente a un derecho válido, consistiendo la operación de inscripción en inscribir, en dicho módulo de control de acceso, un derecho de acceso determinado cuya fecha de acción es la de dicha fecha de inscripción y cuya variable de estado es la de dicha variable de estado y corresponde a un derecho válido.

3. Procedimiento según la reivindicación 2, caracterizado porque, previamente a la operación de inscripción propiamente dicha de dicho derecho de acceso determinado, éste consiste además, al nivel de dicho módulo de control de acceso,

4. Procedimiento según la reivindicación 2 ó 3, caracterizado porque, en respuesta negativa a dicha verificación de existencia de un derecho de acceso idéntico, éste consiste además en efectuar una actualización en primera inscripción de este derecho de acceso, cuya fecha de acción corresponde a la fecha de inscripción.

5. Procedimiento según la reivindicación 1, caracterizado porque, para una operación de invalidación de un derecho de acceso inscrito en un módulo de control de acceso, dicha variable de fecha de acción de dicho mensaje de gestión de derecho de acceso corresponde a una fecha de invalidación y la variable de asignación de estado es un valor codificado correspondiente a un derecho invalidado, consistiendo la operación de invalidación en asignar, a dicha variable de estado de dicho derecho de acceso inscrito, dicho valor codificado correspondiente a un derecho invalidado y en actualizar dicha fecha de acción de dicho derecho de acceso inscrito a partir de dicha fecha de invalida- ción.

6. Procedimiento según la reivindicación 5, caracterizado porque, previamente a la operación de invalidación propiamente dicha, éste consiste:

7. Procedimiento según una de las reivindicaciones precedentes, caracterizado porque, para toda variable de asignación de estado del mensaje de gestión correspondiente a un derecho de acceso borrado y para todo derecho de acceso inscrito en el módulo de control de acceso cuya variable de estado corresponde a un derecho válido o a un derecho invalidado, éste consiste al menos:

8. Procedimiento según la reivindicación 7, caracterizado porque las etapas de actualización y de borrado virtual de dicho derecho de acceso inscrito están precedidas por una etapa de verificación de la existencia, en dicho módulo de control de acceso, de un derecho de acceso inscrito correspondiente a dicho derecho de acceso de dicho mensaje de gestión, y por una etapa de verificación de posterioridad de dicha variable de fecha de acción de dicho mensaje de gestión con respecto a dicha variable de fecha de acción de dicho derecho de acceso inscrito.

9. Procedimiento según una de las reivindicaciones 7 u 8, caracterizado porque dicha operación de borrado virtual va seguida por una operación de borrado físico de dicho derecho de acceso.

10. Procedimiento según la reivindicación 9, caracterizado porque dicha operación de borrado físico es inmediata o diferida.

11. Procedimiento según una de las reivindicaciones 2 ó 3, caracterizado porque, para un derecho de acceso inscrito cuya variable de asignación de estado corresponde a un derecho de acceso borrado, éste consiste además en efectuar una actualización en primera inscripción de este derecho de acceso, a dicho derecho de acceso, siendo asignada una variable de estado correspondiente a un derecho válido y cuya fecha de acción corresponde a la fecha de inscripción.

12. Procedimiento según una de las reivindicaciones 5 ó 6, caracterizado porque, para un derecho de acceso inscrito cuya variable de asignación de estado corresponde a un derecho de acceso borrado, éste consiste además en efectuar una actualización en primera inscripción de este derecho de acceso, a dicho derecho de acceso, estando asignada una variable de estado correspondiente a un derecho invalidado y cuya fecha de acción corresponde a la fecha de inscripción.

13. Procedimiento según una de las reivindicaciones 5 ó 6, caracterizado porque, en respuesta negativa a dicha verificación de existencia de un derecho de acceso correspondiente, éste consiste además en efectuar una actualización en primera inscripción de este derecho de acceso, cuya fecha de acción corresponde a una fecha de invalidación, a dicho derecho de acceso, estando asignada una variable de estado correspondiente a un derecho invalidado.

14. Módulo de control de acceso destinado a la puesta en práctica del procedimiento de una cualquiera de las reivindicaciones precedentes, estando dotado este módulo de control de acceso de un procesador de seguridad en el que están inscritos los derechos de acceso a las informaciones encriptadas, siendo el procesador de seguridad apto para descifrar el criptograma de la palabra de control a partir de la clave de explotación, y siendo el módulo de control de acceso apto para transmitir al terminal de desencriptado la palabra de control restituida para que las informaciones encriptadas a partir de la palabra de control restituida puedan desencriptarse, caracterizado porque comprende, inscrito en memoria de este módulo de control de acceso, al menos un derecho de acceso constituido por un conjunto de variables independientes y de variables relacionadas, que comprenden al menos, además de una variable de identificación del derecho de acceso inscrito y una variable de fechas de validez, una variable de fecha de acción en el derecho de acceso inscrito y una variable de estado que puede tomar uno de tres valores codificados, derecho de acceso válido, derecho de acceso invalidado y derecho de acceso borrado.

15. Módulo de control de acceso según la reivindicación 14, caracterizado porque dicho módulo de control de acceso está constituido por una tarjeta de microprocesador dotada de un procesador de seguridad y de una memoria programable no volátil asegurada, estando dicho al menos un derecho de acceso inscrito en dicha memoria programable no volátil asegurada.

16. Módulo de control de acceso según la reivindicación 14 ó 15, caracterizado porque, para un control de acceso a las informaciones encriptadas de un servicio de televisión de pago, dichos derechos de acceso cubren dichos derechos de acceso que definen los modos de acceso a dichas informaciones encriptadas y a los monederos electrónicos atribuidos al usuario abonado, poseedor de dicho módulo de control de acceso.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]