PROCEDIMIENTO PARA EL ACCESO AL MENOS A UNA PARTE DE LOS DATOS DE UNA TARJETA DE MICROPROCESADOR.

LA INVENCION SE REFIERE A UN PROCEDIMIENTO PARA EL ACCESO A UNA PARTE COMO MINIMO DE LOS DATOS (1B) DE UNA TARJETA CON MICROPROCESADOR (1) PARA APARATOS TELEFONICOS,

EN ESPECIAL TARJETAS SIM (1A) PARA APARATOS DE RADIO MOVIL, CON UN NUMERO DE TARJETA (12) COMO MINIMO DE ACCESO LIBRE. PARA LA REALIZACION DEL ACCESO A UNA PARTE COMO MINIMO DE LOS DATOS (1B) DE TARJETAS CON MICROPROCESADOR (1), SE PROPONE QUE A PARTIR DEL NUMERO DE TARJETA (12) Y DE UNA CLAVE (8, 10) SE CALCULE UN NUMERO DE IDENTIFICACION (ADMC) CON AYUDA DE UN ALGORITMO DE CIFRADO (11), QUE EL NUMERO SE TRANSMITA A LA TARJETA CON MICROPROCESADOR (1) Y SE COMPARE CON UN NUMERO DE IDENTIFICACION (ADM) GENERADO POR EL MISMO METODO Y QUE SE ENCUENTRA ALMACENADO EN LA TARJETA CON MICROPROCESADOR (1), Y QUE EN CASO DE IGUALDAD SE LIBERE EL ACCESO A LA TARJETA CON MICROPROCESADOR (1)

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E97250137.

Solicitante: MANNESMANN AKTIENGESELLSCHAFT.

Nacionalidad solicitante: Alemania.

Dirección: MANNESMANNUFER 2, 40213 DUSSELDORF.

Inventor/es: BROGGER,ROSWITHA,DIPL.-ING, JUNGEMANN,MATTHIAS,DIPL.-ING, MARINGER,GUNTER,DR.RER.NAT.

Fecha de Publicación: .

Fecha Solicitud PCT: 22 de Abril de 1997.

Fecha Concesión Europea: 21 de Julio de 2010.

Clasificación Internacional de Patentes:

- H04L29/06S8E

- H04Q7/32A

- H04W12/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Autenticación.

- H04W8/20B

Clasificación PCT:

- H04W8/20 H04W […] › H04W 8/00 Gestión de datos de red. › Transferencia de datos de usuario o subscriptor.

Clasificación antigua:

- H04Q7/32

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Mónaco, Irlanda, Finlandia.

Fragmento de la descripción:

La invención se refiere a un procedimiento para el acceso al menos a una parte de los datos de una tarjeta de microprocesador de aparatos telefónicos, en especial tarjetas SIM de teléfonos móviles, con al menos un número accesible de tarjeta.

Este tipo de tarjetas SIM (SIM = Subscriber Identity Module o Módulo de Identificación del Abonado) se conoce, por ejemplo, por el documento EP0607767A1 y contiene un código PIN (PIN = Personal Identity Number o Número de Identificación Personal) que el abonado ha de ingresar para acceder a la red de telefonía móvil. Por medio del PIN, la tarjeta SIM comprueba si existe un permiso de acceso. En caso de existir el permiso, el teléfono móvil se libera para acceder a datos especiales de la tarjeta SIM, con los que el teléfono móvil identifica al abonado ante el operador de la red. De este modo se logra que sólo la persona autorizada pueda realizar llamadas telefónicas con su tarjeta SIM.

En la tarjeta SIM está almacenado adicionalmente un llamado código IMSI (International Mobile Subscriber Identity o Identificación Internacional del Abonado a un Móvil). En el documento EP0607767A1 se describe una asignación (personalización) de un teléfono móvil a una tarjeta SIM mediante una comparación con el código IMSI. En el teléfono móvil está depositada una lista de códigos IMSI que se compara con los códigos IMSI de la tarjeta SIM para la activación del teléfono móvil. En caso de coincidir se realiza la asignación.

Hasta el momento no está previsto un acceso de lectura a tarjetas SIM para el control de la calidad ni una configuración de las tarjetas SIM en los puntos de venta por parte de empresas asociadas autorizadas, es decir, por los diferentes puntos de distribución.

El documento US5379344 da a conocer un procedimiento para la validación de una tarjeta chip. En este caso se leen y encriptan primero el número de serie de la tarjeta y un certificado y el resultado se envía como clave de usuario a la tarjeta chip. Después se pueden leer datos de una memoria protegida de la tarjeta chip. Los datos se encriptan y se comparan con el certificado leído antes. En caso de coincidir es posible el acceso a la tarjeta para llevar a cabo una transacción. La tarjeta chip se puede usar entonces como un sustituto del dinero.

Por el documento US5191608 se conoce un procedimiento para la gestión de una aplicación de una tarjeta de microprocesador. Para proteger una aplicación se genera una firma de la aplicación (externamente) por medio de un código secreto de la tarjeta y se almacena en la tarjeta. Al usarse la tarjeta, en especial cuando ésta se inserta en un dispositivo de lectura, la tarjeta calcula nuevamente la firma de la aplicación y la compara con la firma almacenada.

El objetivo de la invención es permitir el acceso al menos a una parte de los datos de tarjetas de microprocesador, en especial tarjetas SIM de teléfonos móviles.

El objetivo se consigue según la invención calculando un número de identificación (ADMc)

a partir del número de tarjeta y de una clave mediante un algoritmo de encriptación, transfiriendo dicho número a la tarjeta de microprocesador y comparándolo con un número de identificación (ADM) almacenado en la tarjeta de microprocesador y generado del mismo modo, así como al liberarse el acceso mediante la tarjeta de microprocesador en caso de igualdad.

Esto posibilita el acceso protegido a los datos de una tarjeta de microprocesador, por ejemplo, una tarjeta SIM, es decir, la tarjeta se puede leer y/o escribir a continuación. La seguridad muy alta de que ninguna persona no autorizada tenga acceso, se garantiza aquí mediante los pasos propuestos de procedimiento.

La operatividad del procedimiento se puede mejorar esencialmente al estar almacenados el algoritmo de encriptación y al menos una clave en una tarjeta provista de un microprocesador, una llamada tarjeta maestra.

La tarjeta maestra se usa convenientemente en unión con al menos un dispositivo de escritura/lectura de tarjetas de microprocesador. Para la automatización de procedimientos de comprobación se propone controlar el acceso mediante un ordenador, de modo que los datos de la tarjeta SIM se pueden comprobar también automáticamente.

Con el fin de priorizar distintos usuarios respecto al acceso a los datos se usa respectivamente una clave para una parte de los datos asignados sólo a esta clave.

Para seguir aumentando la seguridad, la clave o las claves se generan mediante un generador aleatorio. Por tanto, la clave o las claves ya no pueden ser descifradas por una persona no autorizada.

Un ejemplo de realización del procedimiento según la invención se explica a continuación por medio del dibujo. Muestran:

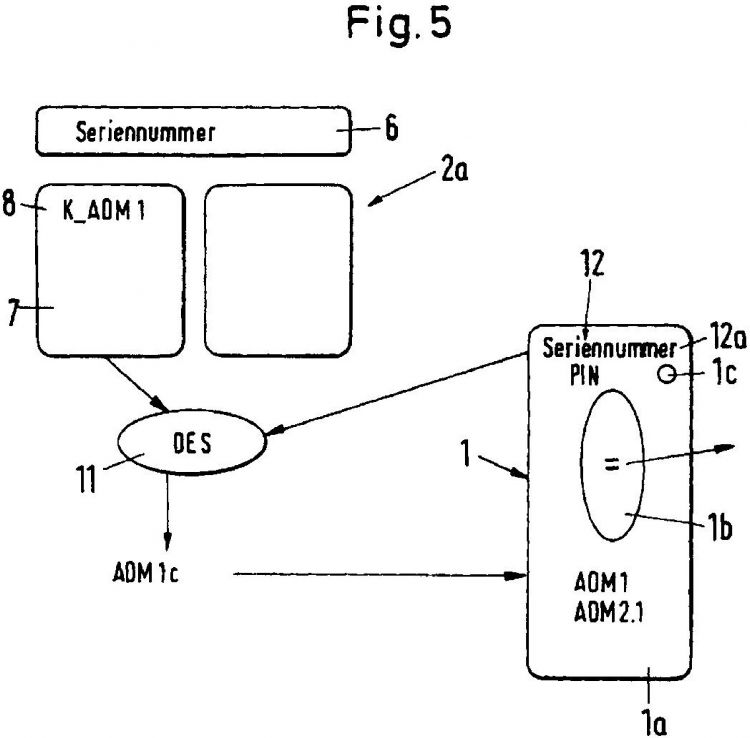

Fig. 1 una tarjeta maestra, Fig. 2 la estructura de la tarjeta maestra según la figura 1, Fig. 3 y 4 el proceso de personalización de una tarjeta SIM mediante el fabricante de tarjeta SIM y Fig. 5 el uso de la tarjeta maestra para permitir el acceso a los datos de unatarjeta SIM según la figura 4.

Para la ejecución del procedimiento para el acceso al menos a una parte de los datos 1b de una tarjeta 1 de microprocesador, configurada como tarjeta SIM 1a, se usa una tarjeta especial, una tarjeta maestra 2, como la representada en la figura 1. Ésta comprende un microprocesador 3 dibujado como campo en negro. En la tarjeta maestra 2 se indica también el nombre 4 de usuario y el operador 5 de sistema.

La figura 2 muestra esquemáticamente una estructura interior posible de la tarjeta maestra 2. Ésta contiene tres campos de datos: un campo de datos con el número 6 de serie, una tabla 7 como campo de datos con claves 8 y una tabla 9 con claves 10. Las claves 8, 10 son respectivamente números de varios dígitos, generados mediante un generador aleatorio por razones de seguridad. En este caso es posible también que sólo una de las claves 8 o de las claves 10 esté almacenada en una tarjeta maestra 2. En la tarjeta maestra 2 está almacenado también un algoritmo 11 de encriptación, por ejemplo, el llamado procedimiento estándar de encriptación DES (Data Encryption Standard o Estándar de Encriptación de Datos).

Las tarjetas SIM 1a se usan para operar teléfonos móviles de una red de telefonía móvil que funciona según el estándar GSM. Cada tarjeta SIM 1a presenta usualmente un número personal de identificación (PIN) que puede ser cambiado en cualquier momento por el usuario del teléfono móvil cada vez que lo desee. Cada tarjeta SIM 1a dispone además de un número 12a de serie como número especial 12 de tarjeta que es usualmente de libre acceso y se puede leer con un equipo de lectura de tarjetas. En la tarjeta SIM 1a pueden estar almacenados también naturalmente otros números 12 de tarjeta de libre acceso. Además, en la tarjeta SIM 1a está depositada generalmente una pluralidad de datos 1b, por ejemplo, datos específicos de red para el acceso a la red, datos de usuario (por ejemplo, short messages, números de marcación abreviada), etc. La gestión de los datos 1b se realiza mediante un microprocesador 1c colocado asimismo en la tarjeta SIM 1a.

Cuando se introduce el número correcto de identificación (PIN), se permite el acceso a la red correspondiente de telefonía móvil después de una comprobación satisfactoria.

Las figuras 3 y 4 muestran la personalización de la tarjeta SIM 1a, por ejemplo, por parte del fabricante de la tarjeta, o sea, la preparación de la tarjeta SIM 1a para el procedimiento de acceso descrito arriba. A tal efecto, el fabricante de la tarjeta obtiene de la empresa de telefonía móvil una tarjeta maestra 2, en la que están almacenados el algoritmo 11 de encriptación y las claves 8 y 10. Por medio del número 12a de serie de la tarjeta SIM 1a y de la clave 8 y 10 se calculan respectivamente los dos números de identificación ADM1 Y ADM2.1 y se almacenan en la tarjeta SIM 1a. A cada número de identificación (ADM en general) está asignado convenientemente de forma unívoca una parte de los datos 1b (ADM2.1) o están asignados todos los datos 1b (ADM1). Al fabricarse la tarjeta, la asignación se almacena por software asimismo en la tarjeta SIM 1a.

Un acceso a los datos 1b de la tarjeta SIM 1a es posible sólo después de la liberación mediante el microprocesador 1c. Por medio de la figura 5 se describen a continuación los pasos individuales del procedimiento para el desbloqueo de una tarjeta SIM 1a para el acceso al menos a una parte de sus datos 1b,...

Reivindicaciones:

1. Procedimiento para el acceso al menos a una parte de los datos de una tarjeta de microprocesador de aparatos telefónicos, en especial tarjetas SIM de teléfonos móviles, con al menos un número accesible de tarjeta, caracterizado porque un número (ADMc) de identificación se calcula a partir del número de tarjeta y de una clave (8, 10) mediante un algoritmo (11) de encriptación, se transfiere a la tarjeta (1) de microprocesador y se compara con un número (ADM) de identificación almacenado en la tarjeta (1) de microprocesador y generado del mismo modo y porque en caso de igualdad se libera el acceso mediante la tarjeta (1) de microprocesador, después de lo cual se puede leer y escribir la tarjeta de microprocesador.

2. Procedimiento según la reivindicación 1, caracterizado porque el algoritmo (11) de encriptación y al menos una clave (8, 10) están almacenados en una tarjeta maestra (2) provista de un microprocesador (3).

3. Procedimiento según la reivindicación 2, caracterizado porque la tarjeta maestra (2) se usa en unión con al menos un dispositivo de escritura/lectura de tarjetas (1) de microprocesador.

4. Procedimiento según una de las reivindicaciones 1 a 3, caracterizado porque el acceso se controla mediante un ordenador.

5. Procedimiento según la reivindicación 4, caracterizado porque los datos (1b) de la tarjeta SIM (1a) se comprueban automáticamente.

6. Procedimiento según una de las reivindicaciones 1 a 5, caracterizado porque una clave (8, 10) se usa respectivamente para una parte de los datos asignada a está clave (8, 10).

7. Procedimiento según una de las reivindicaciones 1 a 6, caracterizado porque la clave (8, 10) se genera mediante un generador aleatorio.

Patentes similares o relacionadas:

Servidor de autenticación de una red de telecomunicación celular y UICC correspondiente, del 22 de Julio de 2020, de Thales Dis France SA: Un servidor de autenticación de una red de telecomunicaciones celular, estando dispuesto dicho servidor de autenticación para generar un token de autenticación para ser […]

Transferencia automática segura de datos con un vehículo de motor, del 22 de Julio de 2020, de AIRBIQUITY INC: Un dispositivo electrónico en un vehículo para operar en un vehículo de motor en un estado de energía desatendido, comprendiendo el dispositivo […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método de control de aplicación y terminal móvil, del 8 de Julio de 2020, de Guangdong OPPO Mobile Telecommunications Corp., Ltd: Un terminal móvil , que comprende: un procesador ; y un módulo de inteligencia artificial AI ; el procesador que se […]

Red de telecomunicaciones y método de acceso a la red basado en el tiempo, del 8 de Julio de 2020, de KONINKLIJKE KPN N.V.: Una red de telecomunicaciones configurada para proporcionar acceso a una pluralidad de terminales (A-D) en donde los terminales están dispuestos para ejecutar aplicaciones […]

Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil y red de cadena de bloques entre operadores, del 1 de Julio de 2020, de DEUTSCHE TELEKOM AG: Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil sobre la base de una Red de Cadena de […]

Procedimiento y sistema para la autenticación del emparejamiento entre un vehículo y un dispositivo móvil, del 24 de Junio de 2020, de KWANG YANG MOTOR CO., LTD.: Un procedimiento para la autenticación del emparejamiento entre una motocicleta y un dispositivo móvil , donde la motocicleta incluye un […]

Sistema y aparato de compartición de servicios, del 24 de Junio de 2020, de Hongkong Ucloudlink Network Technology Limited: Un sistema de compartición de servicios basado en el módulo de identidad de abonado, SIM, en el que la información de identidad del abonado es asignada automáticamente […]

Sistema y aparato de compartición de servicios, del 24 de Junio de 2020, de Hongkong Ucloudlink Network Technology Limited: Un sistema de compartición de servicios basado en el módulo de identidad de abonado, SIM, en el que la información de identidad del abonado es asignada automáticamente […]