PROCEDIMIENTO DE EMPAREJAMIENTO DE UN NUMERO N DE TERMINALES RECEPTORES CON UN NUMERO M DE TARJETAS DE CONTROL DE ACCESO CONDICIONAL.

Procedimiento de emparejamiento de un número N de equipos receptores (2) de datos con un número M de módulos externos (6,

8) de seguridad, estando provisto cada equipo receptor (2) de un identificador único, y teniendo cada módulo externo (6, 8) de seguridad un identificador único, procedimiento caracterizado porque comprende una fase de configuración que comprende las siguientes etapas:

- memorizar en cada módulo externo (6, 8) de seguridad una lista de identificadores de equipos receptores (2),

- memorizar en cada equipo receptor (2) una lista de identificadores de módulos externos (6, 8) de seguridad,

y una fase de control que consiste en autorizar el acceso a los datos si el identificador de un módulo externo (6, 8) de seguridad conectado a un equipo receptor (2) está presente en la lista memorizada en este equipo receptor (2), y si el identificador de dicho equipo receptor (2) está presente en la lista memorizada en dicho módulo externo (6, 8) de seguridad, si no, perturbar el acceso a dichos datos

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/FR2005/050102.

Solicitante: VIACCESS.

Nacionalidad solicitante: Francia.

Dirección: LES COLLINES DE L'ARCHE, TOUR OPERA C,92057 PARIS LA DEFENSE CEDEX.

Inventor/es: TRONEL,BRUNO, BEUN,FREDERIC, BOUDIER,LAURENCE, ROQUE,PIERRE.

Fecha de Publicación: .

Fecha Concesión Europea: 6 de Enero de 2010.

Clasificación Internacional de Patentes:

- H04N7/167 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04N TRANSMISION DE IMAGENES, p. ej. TELEVISION. › H04N 7/00 Sistemas de televisión (detalles H04N 3/00, H04N 5/00; métodos y arreglos, para la codificación, decodificación, compresión o descompresión de señales de vídeo digital H04N 19/00; distribución selectiva de contenido H04N 21/00). › Sistemas que producen la señal de televisión ininteligible y después inteligible.

- H04N7/16E2

Clasificación PCT:

- H04N5/00 H04N […] › Detalles de los sistemas de televisión (Detalles de los dispositivos de análisis o sus combinaciones con la producción de la tensión de alimentación H04N 3/00).

- H04N7/16 H04N 7/00 […] › Sistemas de secreto analógicos; Sistemas de pago previo analógico.

- H04N7/167 H04N 7/00 […] › Sistemas que producen la señal de televisión ininteligible y después inteligible.

Clasificación antigua:

- H04N5/00 H04N […] › Detalles de los sistemas de televisión (Detalles de los dispositivos de análisis o sus combinaciones con la producción de la tensión de alimentación H04N 3/00).

- H04N7/16 H04N 7/00 […] › Sistemas de secreto analógicos; Sistemas de pago previo analógico.

- H04N7/167 H04N 7/00 […] › Sistemas que producen la señal de televisión ininteligible y después inteligible.

Fragmento de la descripción:

Procedimiento de emparejamiento de un número N de terminales receptores con un número M de tarjetas de control de acceso condicional.

Campo técnico

La invención se sitúa en el campo de la protección de datos digitales difundidos y de los equipos receptores destinados a recibir estos datos en una red de distribución de datos y/o servicios y se refiere más específicamente a un procedimiento de emparejamiento de un número N de equipos receptores de datos con un número M de módulos externos de seguridad, estando provisto cada equipo receptor de un identificador único, y teniendo cada módulo externo de seguridad un identificador único.

La invención se refiere igualmente a un equipo receptor susceptible de ser emparejado con una pluralidad de módulos externos de seguridad para administrar el acceso a unos datos digitales distribuidos por un operador.

Estado de la técnica anterior

Cada vez más operadores ofrecen datos y servicios en línea accesibles por medio de terminales provistos de procesadores de seguridad. Generalmente, los datos y servicios distribuidos son encriptados en la emisión mediante unas claves secretas y desencriptados en la recepción mediante las mismas claves secretas previamente puestas a disposición del abonado.

Además de las técnicas clásicas de control de acceso basadas en la encriptación en la emisión y la desencriptación en la recepción de los datos distribuidos, los operadores proponen unas técnicas basadas en el emparejamiento del terminal de recepción con un procesador de seguridad para evitar que los datos y servicios distribuidos sean accesibles a los usuarios provistos de un terminal robado o de una tarjeta pirata.

El documento WO 99/57901 describe un mecanismo de emparejamiento entre un receptor y un módulo de seguridad basado, por una parte, en el cifrado y el descifrado de las informaciones intercambiadas entre el receptor y el módulo de seguridad mediante una clave única almacenada en el receptor y en el módulo de seguridad y, por otra parte, en la presencia de un número de receptor en el módulo de seguridad.

Un inconveniente de esta técnica proviene del hecho de que la asociación entre un receptor y el módulo de seguridad al que se empareja se establece a priori, y que no permite al operador administrar eficazmente su parque de equipos receptores con el fin de impedir el desvío de este equipo para usos fraudulentos.

Un objeto del procedimiento de emparejamiento según la invención es permitir a cada operador limitar los usos de su parque de material de recepción controlando dinámicamente las configuraciones del equipo receptor y de los módulos externos de seguridad destinados a cooperar con este equipo.

Exposición de la invención

La invención preconiza un procedimiento de emparejamiento de un número N de equipos receptores de datos con un número M de módulos externos de seguridad, estando provisto cada equipo receptor de un identificador único, y teniendo cada módulo externo de seguridad un identificador único, comprendiendo este procedimiento una fase de configuración y una fase de control.

Según la invención, la fase de configuración comprende las siguientes etapas:

- memorizar en cada módulo externo de seguridad una lista de identificadores de equipos receptores,

- memorizar en cada equipo receptor una lista de identificadores de módulos externos de seguridad,

y la fase de control consiste en autorizar el acceso a los datos, si el identificador de un módulo externo de seguridad conectado a un equipo receptor está presente en la lista memorizada en este equipo receptor y si el identificador de dicho equipo receptor está presente en la lista memorizada en dicho módulo externo de seguridad, si no, perturbar el acceso a dichos datos.

Preferentemente, la configuración se pone en marcha únicamente cuando el usuario conecta un módulo externo de seguridad a un equipo receptor.

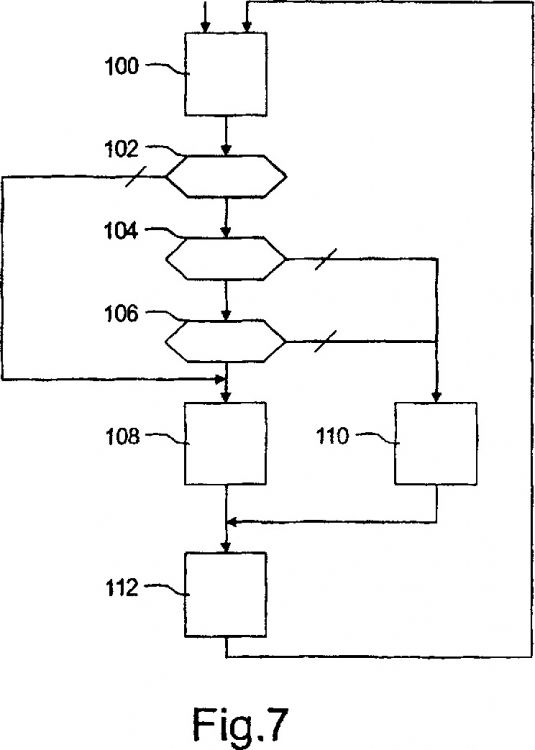

En un modo preferido de realización, el procedimiento según la invención comprende una etapa en la que el operador transmite al equipo receptor una señalización para administrar la fase de control que comprende al menos una de las siguientes consignas:

- activar la fase de control en una fecha o después de un plazo programados,

- desactivar la fase de control en una fecha o después de un plazo programados,

- especificar una fecha absoluta (respectivamente un plazo) a partir de la cual (respectivamente al cabo del cual) se inicia la activación o la desactivación de la fase de control,

- anular dicha fecha programada (respectivamente dicho plazo programado).

En una primera variante, el operador transmite además al equipo receptor una señalización que comprende un mensaje de supresión de la lista de los identificadores memorizados en el equipo receptor.

Dicho mensaje de señalización se transmite a dicho equipo receptor a través de un mensaje EMM (Entitlement Management Message, en inglés) específico de este equipo receptor.

Esta señalización puede ser transmitida a un grupo de equipos receptores a través de un mensaje EMM específico de dicho grupo de equipos receptores.

En una segunda variante, el operador transmite además al módulo externo de seguridad una señalización que comprende un mensaje de supresión de la lista de los identificadores memorizados en este módulo externo de seguridad. Dicho mensaje de señalización se transmite a dicho módulo externo de seguridad a través de un mensaje EMM específico, y puede ser transmitido para un grupo de módulos externos de seguridad a través de un mensaje EMM específico a dicho grupo de módulos externos de seguridad.

Según otra característica del procedimiento según la invención, el operador transmite, por una parte, a un equipo receptor la lista de los M identificadores de los módulos externos de seguridad a través de un mensaje EMM específico a dicho equipo receptor y, por otra parte, a un módulo externo de seguridad la lista de los N identificadores de equipos receptores a través de un mensaje EMM específico a dicho módulo externo de seguridad.

Según otra variante, el operador transmite, por una parte, a un grupo de equipos receptores la lista de los M identificadores de módulos externos de seguridad a través de un mensaje EMM específico a dicho grupo de equipos receptores y, por otra parte, a un grupo de módulos externos de seguridad la lista de los N identificadores de equipos receptores a través de un mensaje EMM específico a dicho grupo de módulos externos de seguridad.

En otra variante de realización, el operador transmite a un grupo de equipos receptores un mensaje de señalización para la fase de control en un flujo privado que se trata mediante un programa dedicado ejecutable en cada equipo receptor en función del identificador de dicho equipo receptor.

Alternativamente, la lista de identificadores de módulos externos de seguridad se transmite en un flujo privado a un grupo de equipos receptores y tratada por un programa dedicado ejecutable en cada equipo receptor en función del identificador de dicho equipo receptor, y la lista de identificadores de equipos receptores se transmite a un grupo de módulos externos de seguridad en un flujo privado que se trata por medio de un programa dedicado ejecutable en cada uno de dichos módulos externos de seguridad o en el equipo receptor al que está conectado uno de dichos módulos externos de seguridad, en función del identificador de dicho módulo externo de seguridad.

En un ejemplo de aplicación del procedimiento según la invención, los datos digitales representan unos programas audiovisuales distribuidos en abierto o en forma encriptada.

Según una característica suplementaria, la lista de los identificadores de los M módulos de seguridad memorizados en un equipo receptor está cifrada, y la lista de los identificadores de los N equipos receptores memorizados en un módulo externo de seguridad está cifrada.

Ventajosamente, el procedimiento según la invención comprende además un mecanismo destinado a impedir la utilización de un EMM transmitido a un mismo módulo externo de seguridad o a un mismo equipo receptor.

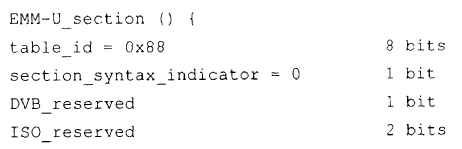

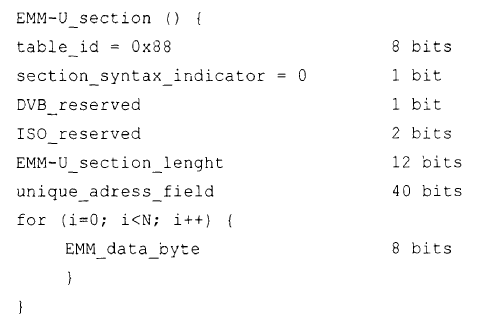

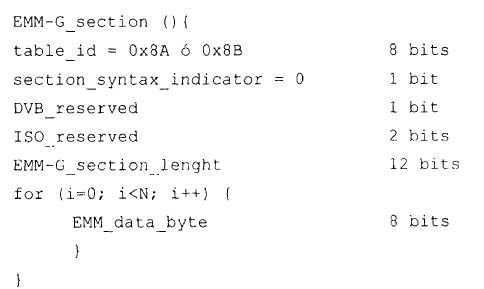

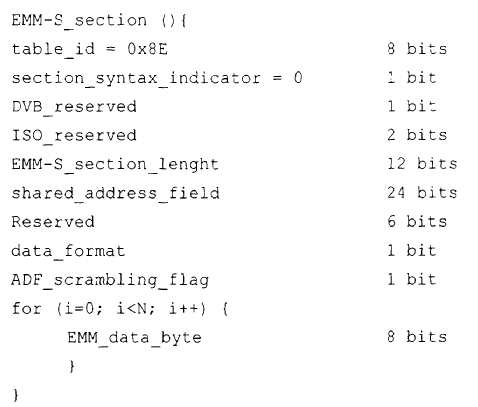

Los mensajes EMM específicos de un módulo de seguridad o de un equipo receptor presentan el siguiente formato:

Reivindicaciones:

1. Procedimiento de emparejamiento de un número N de equipos receptores (2) de datos con un número M de módulos externos (6, 8) de seguridad, estando provisto cada equipo receptor (2) de un identificador único, y teniendo cada módulo externo (6, 8) de seguridad un identificador único, procedimiento caracterizado porque comprende una fase de configuración que comprende las siguientes etapas:

- memorizar en cada módulo externo (6, 8) de seguridad una lista de identificadores de equipos receptores (2),

- memorizar en cada equipo receptor (2) una lista de identificadores de módulos externos (6, 8) de seguridad,

y una fase de control que consiste en autorizar el acceso a los datos si el identificador de un módulo externo (6, 8) de seguridad conectado a un equipo receptor (2) está presente en la lista memorizada en este equipo receptor (2), y si el identificador de dicho equipo receptor (2) está presente en la lista memorizada en dicho módulo externo (6, 8) de seguridad, si no, perturbar el acceso a dichos datos.

2. Procedimiento según la reivindicación 1, caracterizado porque la configuración se pone en marcha únicamente cuando el usuario conecta un módulo externo (6, 8) de seguridad a un equipo receptor (2).

3. Procedimiento según la reivindicación 1, caracterizado porque comprende además una etapa en la que el operador transmite al equipo receptor (2), una señalización para administrar la fase de control que comprende al menos una de las siguientes consignas:

- activar la fase de control en una fecha o después de un plazo programados,

- desactivar la fase de control en una fecha o después de un plazo programados,

- especificar una fecha absoluta (respectivamente un plazo) a partir de la cual (respectivamente al cabo del cual) se inicia la activación o la desactivación de la fase de control,

- anular dicha fecha programada (respectivamente dicho plazo programado).

4. Procedimiento según la reivindicación 1, caracterizado porque el operador transmite además al equipo receptor (2) una señalización que comprende un mensaje de supresión de la lista de los identificadores memorizados en el equipo receptor (2).

5. Procedimiento según la reivindicación 1, caracterizado porque el operador transmite además al módulo externo (6, 8) de seguridad una señalización que comprende un mensaje de supresión de la lista de los identificadores memorizados en este módulo externo (6, 8) de seguridad.

6. Procedimiento según la reivindicación 1, caracterizado porque el operador transmite a un equipo receptor (2) la lista de los M identificadores de los módulos externos (6, 8) de seguridad a través de un mensaje EMM específico a dicho equipo receptor (2).

7. Procedimiento según la reivindicación 1, caracterizado porque el operador transmite a un módulo externo (6, 8) de seguridad la lista de los N identificadores de equipos receptores (2) a través de un mensaje EMM específico a dicho módulo externo (6, 8) de seguridad.

8. Procedimiento según la reivindicación 1, caracterizado porque el operador transmite a un grupo de equipos receptores (2) la lista de los M identificadores de módulos externos (6, 8) de seguridad a través de un mensaje EMM específico a dicho grupo de equipos receptores (2).

9. Procedimiento según la reivindicación 1, caracterizado porque el operador transmite a un grupo de módulos externos (6, 8) de seguridad la lista de los N identificadores de equipos receptores (2) a través de un mensaje EMM específico a dicho grupo de módulos externos (6, 8) de seguridad.

10. Procedimiento según las reivindicaciones 3 ó 4, caracterizado porque el operador suministra a un equipo receptor (2) dicho mensaje de señalización a través de un mensaje EMM específico a dicho equipo receptor (2).

11. Procedimiento según las reivindicaciones 3 ó 4, caracterizado porque el operador suministra a un grupo de equipos receptores (2) dicho mensaje de señalización a través de un mensaje EMM específico a dicho grupo de equipos receptores (2).

12. Procedimiento según la reivindicación 5, caracterizado porque el operador suministra a un módulo externo de seguridad dicho mensaje de señalización a través de un mensaje EMM específico a dicho módulo externo (2) de seguridad.

13. Procedimiento según la reivindicación 5, caracterizado porque el operador suministra a un grupo de módulos externos (6, 8) de seguridad dicho mensaje de señalización a través de un mensaje EMM específico a dicho grupo de módulos externos (6, 8) de seguridad.

14. Procedimiento según las reivindicaciones 3 ó 4, caracterizado porque el operador transmite a un grupo de equipos receptores (2) en un flujo privado un mensaje de señalización para la fase de control, siendo tratado dicho flujo privado por un programa dedicado ejecutable en cada equipo receptor (2) en función del identificador de dicho equipo receptor (2).

15. Procedimiento según la reivindicación 1, caracterizado porque la lista de identificadores de módulos externos (6, 8) de seguridad se transmite en un flujo privado a un grupo de equipos receptores (2) y tratada por un programa dedicado ejecutable en cada equipo receptor (2) en función del identificador de dicho equipo receptor (2).

16. Procedimiento según la reivindicación 1, caracterizado porque la lista de identificadores de equipos receptores (2) se transmite a un grupo de módulos externos (6, 8) de seguridad en un flujo privado que se trata por medio un programa dedicado ejecutable en cada uno de dichos módulos externos (6, 8) de seguridad o en el equipo receptor (2) al que está conectado cada uno de dichos módulos externos (6, 8) de seguridad, en función del identificador de dicho módulo externo (6, 8) de seguridad.

17. Procedimiento según la reivindicación 1, caracterizado porque los datos digitales se distribuyen en abierto o en forma encriptada.

18. Procedimiento según la reivindicación 17, caracterizado porque los datos digitales representan unos programas audiovisuales.

19. Procedimiento según la reivindicación 1, caracterizado porque la lista de los identificadores de los M módulos de seguridad memorizados en un equipo receptor (2) está cifrada.

20. Procedimiento según la reivindicación 1, caracterizado porque la lista de los identificadores de los N equipos receptores (2) memorizados en un módulo externo (6, 8) de seguridad está cifrada.

21. Procedimiento según una de las reivindicaciones 6 a 13, caracterizado porque comprende además un mecanismo destinado a impedir la utilización de un EMM transmitido a un mismo módulo externo (6, 8) de seguridad o a un mismo equipo receptor (2).

22. Procedimiento según las reivindicaciones 6, 7, 10 ó 12, caracterizado porque dicho EMM presenta el siguiente formato:

23. Procedimiento según las reivindicaciones 8, 9, 11 ó 13, caracterizado porque dicho mensaje EMM se refiere a todos los módulos externos (6, 8) de seguridad o todos los equipos receptores (2) y presenta el siguiente formato:

24. Procedimiento según las reivindicaciones 8, 9, 11 ó 13, caracterizado porque dicho mensaje EMM es específico a un subgrupo de módulos externos (6, 8) de seguridad o un subgrupo de equipos receptores (2) y presenta el siguiente formato:

25. Procedimiento según una cualquiera de las reivindicaciones 1 a 24, caracterizado porque el equipo receptor (2) comprende un decodificador y el módulo (6, 8) de seguridad externo comprende una tarjeta (6) de control de acceso en la que están memorizadas unas informaciones relativas a los derechos de acceso de un abonado a unos datos digitales distribuidos por un operador, y porque el emparejamiento se efectúa entre dicho decodificador y dicha tarjeta (6).

26. Procedimiento de una cualquiera de las reivindicaciones 1 a 24, caracterizado porque el equipo receptor (2) comprende un decodificador y el módulo externo (6, 8) de seguridad comprende una interfaz (8) de seguridad amovible provista de una memoria no volátil y destinada a cooperar, por una parte, con el decodificador y, por otra parte, con una pluralidad de tarjetas (6) de control de acceso condicional para administrar el acceso a unos datos digitales distribuidos por un operador, y porque el emparejamiento se efectúa entre dicho decodificador y dicha interfaz (8) de seguridad amovible.

27. Procedimiento de una cualquiera de las reivindicaciones 1 a 24, caracterizado porque el equipo receptor (2) comprende un decodificador provisto de una interfaz (8) de seguridad amovible que tiene una memoria no volátil y destinada a cooperar, por una parte, con dicho decodificador y, por otra parte, con una pluralidad de tarjetas (6) de control de acceso condicional, y porque el emparejamiento se realiza entre dicha interfaz (8) de seguridad amovible y dichas tarjetas (6) de control de acceso.

28. Equipo receptor susceptible de ser emparejado con una pluralidad de módulos externos (6, 8) de seguridad para administrar el acceso a unos datos digitales distribuidos por un operador, caracterizado porque comprende:

- una memoria no volátil destinada a memorizar una lista de módulos externos (6, 8) de seguridad,

- unos medios para verificar si el identificador de un módulo externo (6, 8) de seguridad conectado a dicho equipo está presente en la lista memorizada en dicha memoria no volátil.

29. Equipo según la reivindicación 28, caracterizado porque comprende un decodificador y porque el módulo externo (6, 8) de seguridad es una tarjeta (6) de control de acceso que comprende unas informaciones relativas a los derechos de acceso de un abonado a dichos datos digitales, efectuándose el emparejamiento entre dicho decodificador y dicha tarjeta (6).

30. Equipo según la reivindicación 28, caracterizado porque comprende un decodificador y porque el módulo externo (6, 8) de seguridad es una interfaz (8) de seguridad amovible provista de una memoria no volátil y destinada a cooperar, por una parte, con dicho decodificador y, por otra parte, con una pluralidad de tarjetas (6) de control de acceso condicional, para administrar el acceso a dichos datos digitales, siendo efectuado el emparejamiento entre dicho decodificador y dicha interfaz (8) de seguridad amovible.

31. Equipo según la reivindicación 28, caracterizado porque comprende un decodificador provisto de una interfaz (8) de seguridad amovible que tiene una memoria no volátil y destinada a cooperar, por una parte, con dicho decodificador y, por otra parte, con una pluralidad de tarjetas (6) de control de acceso condicional, y porque el emparejamiento se realiza entre dicha interfaz (8) de seguridad amovible y dichas tarjetas (6) de control de acceso.

32. Decodificador susceptible de cooperar con una pluralidad de módulos externos (6, 8) de seguridad para administrar el acceso a unos programas audiovisuales distribuidos por un operador, teniendo cada módulo externo (6, 8) de seguridad un identificador único y comprendiendo al menos un algoritmo de tratamiento de datos, decodificador caracterizado porque comprende:

- una memoria no volátil destinada a memorizar una lista de módulos externos (6, 8) de seguridad,

- unos medios para verificar si el identificador de un módulo externo (6, 8) de seguridad conectado a dicho decodificador está presente en la lista memorizada en dicha memoria no volátil.

33. Decodificador según la reivindicación 32, caracterizado porque dichos módulos externos (6, 8) de seguridad son unas tarjetas (6) de control de acceso en las que están memorizadas unas informaciones relativas a los derechos de acceso de un abonado a unos datos digitales, distribuidas por un operador.

34. Decodificador según la reivindicación 32, caracterizado porque dichos módulos externos (6, 8) de seguridad son unas interfaces (8) de seguridad amovibles que comprenden una memoria no volátil y están destinadas a cooperar, por una parte, con el decodificador y, por otra parte, con una pluralidad de tarjetas (6) de control de acceso condicional para administrar el acceso a unos datos digitales distribuidos por un operador.

35. Interfaz de seguridad amovible destinada a cooperar, por una parte, con un equipo receptor (2) y, por otra parte, con una pluralidad de tarjetas (6) de control de acceso condicional, para administrar el acceso a unos datos digitales distribuidos por un operador, teniendo cada tarjeta un identificador único y comprendiendo unas informaciones relativas a los derechos de acceso de un abonado a dichos datos digitales, interfaz caracterizada porque comprende:

- una memoria no volátil destinada a memorizar una lista de tarjetas de abonados,

- unos medios para verificar si el identificador de una tarjeta asociada a dicha interfaz está presente en la lista memorizada en dicha memoria no volátil.

36. Interfaz según la reivindicación 35, caracterizada porque consiste en una tarjeta PCMCIA que comprende un programa de desencriptación de datos digitales.

37. Interfaz según la reivindicación 35, caracterizada porque consiste en un programa.

38. Sistema de control de acceso que comprende una pluralidad de equipos receptores (2) que tienen cada uno un identificador único y son susceptibles de cooperar con una pluralidad de módulos externos (6, 8) de seguridad que tienen cada uno un identificador único, comprendiendo cada módulo externo (6, 8) de seguridad unas informaciones relativas a los derechos de acceso de un abonado a unos datos digitales distribuidos por un operador, comprendiendo dicho sistema igualmente una plataforma (1) de gestión comercial que comunica con dichos equipos receptores (2) y con dichos módulos externos (6, 8) de seguridad, caracterizado porque comprende además:

- un primer módulo dispuesto en dicha plataforma comercial (1) y destinado a generar unas peticiones de emparejamiento,

- y un segundo módulo dispuesto en dichos equipos receptores (2) y en dichos módulos externos (6, 8) de seguridad y destinado a tratar dichas peticiones para preparar una configuración del emparejamiento.

39. Programa de ordenador ejecutable en N equipos receptores (2) susceptibles de cooperar con M módulos (6, 8) de seguridad que tienen cada uno un identificador único y en los que están almacenadas unas informaciones relativas a los derechos de acceso de un abonado a unos datos digitales distribuidos por un operador, caracterizado porque comprende unas instrucciones para memorizar en cada módulo externo (6, 8) de seguridad una lista de identificadores de un parte o del conjunto de los N equipos receptores (2), y unas instrucciones para memorizar en cada equipo receptor (2) una lista de identificadores de una parte o del conjunto de los M módulos (6, 8) de seguridad, unas instrucciones para controlar el identificador de un módulo de seguridad conectado a un equipo receptor (2) y el identificador de dicho equipo receptor (2), y unas instrucciones para prohibir el acceso a dichos datos si el identificador del módulo (6, 8) de seguridad conectado al equipo receptor (2) no está presente en la lista de identificadores previamente memorizada en este equipo receptor (2) o si el identificador de dicho equipo receptor (2) no está presente en la lista de identificadores previamente memorizada en dicho módulo externo (6, 8) de seguridad.

Patentes similares o relacionadas:

Sistema y método para identificar y procesar datos dentro de un flujo de datos, del 29 de Abril de 2020, de VECTORMAX CORPORATION: Un sistema para codificar un flujo de datos de video, dicho sistema caracterizado por: un primer determinante adaptado para examinar […]

Procedimientos de difusión y recepción de un programa multimedia codificado, cabezal de red, terminal, receptor y procesador de seguridad para dichos procedimientos, del 4 de Diciembre de 2019, de VIACCESS: Procedimiento de difusión, a través de una red de banda ancha, de un programa multimedia codificado en el que: - una información puede enrutarse […]

Método para detectar el uso ilegal de un procesador de seguridad, del 16 de Octubre de 2019, de VIACCESS: Un método para detectar un uso ilegal de un procesador de seguridad utilizado para el desencriptado de diferentes contenidos multimedia transmitidos […]

Procedimiento de gestión del número de visualizaciones, procesador de seguridad y terminal para este procedimiento, del 14 de Agosto de 2019, de VIACCESS: Procedimiento de gestión del número de visualizaciones de un contenido audiovisual, constando este procedimiento de: - el suministro de un contenido audiovisual […]

Procedimiento y dispositivo para el marcado de agua de un contenido comprimido cifrado mediante, por lo menos, una clave de contenido, del 3 de Julio de 2019, de NAGRAVISION S.A.: Procedimiento para el marcado de agua de un contenido comprimido recibido por un dispositivo cliente, recibiendo dicho dispositivo cliente un contenido comprimido cifrado, […]

Coincidencia de bloques por solapamiento adaptativo para compensación de movimiento precisa, del 29 de Mayo de 2019, de VECTORMAX CORPORATION: Sistema para seleccionar un bloque de píxeles dentro de un marco de imagen que encierra una pluralidad de bloques de píxeles de un tamaño tradicional predeterminado, para su […]

Codificación de red segura para transmisión por secuencias de vídeo, inalámbrica de multirresolución, del 15 de Mayo de 2019, de MASSACHUSETTS INSTITUTE OF TECHNOLOGY: Un método para transmitir datos de vídeo en una red que incluye un nodo de origen, múltiples nodos de retransmisión y uno o más nodos de receptor y que incluye un conjunto de […]

Método de actualización de datos de seguridad en un módulo de seguridad y módulo de seguridad para la ejecución de este método, del 1 de Mayo de 2019, de NAGRAVISION S.A.: Método de actualización de datos de seguridad en un módulo de seguridad por un centro de gestión, en el cual los datos de seguridad comprenden […]