Sistema y método de identificación de código.

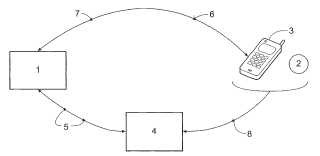

Un sistema de identificación codificada, comprendiendo el sistema un ordenador electrónico (1),

un dispositivo decomunicaciones electrónico específico (3) que puede funcionar para estar en comunicación con el ordenadorelectrónico (1), y al menos un dispositivo de comunicaciones electrónico (4) que puede funcionar para estar encomunicación con el ordenador electrónico (1), donde el ordenador electrónico (1) incluye datos relativos aldispositivo de comunicaciones electrónico específico (3), incluyendo un código de identificación permanente, uncódigo de máscara (1202) y un código de identificación que permite la comunicación electrónica entre el ordenadorelectrónico (1) y el dispositivo de comunicaciones electrónico específico (3), y donde el código de identificaciónpermanente se introduce en al menos un dispositivo de comunicaciones electrónico (4) y se transmite al ordenadorelectrónico (1), el ordenador electrónico (1) genera una cadena pseudo-aleatoria (1203) y la transmite al dispositivode comunicaciones electrónico específico (3), el código de máscara (1202) se aplica a la cadena pseudo-aleatoria(1203) con el fin de generar un código de identificación volátil (1204) de acuerdo con reglas predeterminadas, elcódigo de identificación volátil (1204) se transmite de nuevo al ordenador electrónico (1) por el dispositivo decomunicaciones electrónico específico (3) o por el al menos un dispositivo de comunicaciones electrónico (4), elordenador electrónico (1) comprueba el código de identificación volátil (1204) transmitido al mismo contra un códigode identificación volátil (1204)obtenido aplicando el código de máscara (1202) a la cadena pseudo-aleatoria (1203)de acuerdo con reglas predeterminadas, y en el que se hace una identificación positiva cuando se comprueba quelos códigos de identificación volátiles (1204) coinciden mediante el ordenador electrónico (1); donde:

i) la cadena pseudo-aleatoria (1203) comprende una primera serie lineal de caracteres, teniendo cada carácteruna posición numérica determinada en la primera serie (primero, segundo, tercero, etc.);

ii) el código de máscara (1202) comprende una segunda serie lineal de números, teniendo cada número unaposición numérica determinada en la segunda serie (primero, segundo, tercero, etc.); y

iii) las reglas predeterminadas para aplicar el código de máscara (1202) a la cadena pseudo-aleatoria (1203)con el fin de generar el código de identificación volátil (1204) son para seleccionar secuencialmente lasposiciones numéricas de la primera serie correspondientes a los números de la segunda serie, tomadas en unorden posicional, y de este modo devolver los caracteres seleccionados a partir de la primera serie ensecuencia con el fin de formar una tercera serie lineal, formando esta tercera serie lineal el código deidentificación volátil (1204).

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/GB2001/004024.

Solicitante: Swivel Secure Limited.

Nacionalidad solicitante: Reino Unido.

Dirección: Equinox One, Audby Lane Wetherby LS22 7RD REINO UNIDO.

Inventor/es: KEECH,WINSTON DONALD.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G07F7/00 FISICA. › G07 DISPOSITIVOS DE CONTROL. › G07F APARATOS ACCIONADOS POR MONEDAS O APARATOS SIMILARES (selección de monedas G07D 3/00; verificación de monedas G07D 5/00). › Mecanismos accionados por objetos diferentes de las monedas para accionar o activar aparatos de venta, de alquiler, de distribución de monedas o de papel moneda, o de devolución.

PDF original: ES-2403039_T3.pdf

Fragmento de la descripción:

Sistema y método de identificación de código La presente invención se refiere a un sistema y método para identificar un usuario o dispositivo y, opcionalmente, para realizar transacciones entre el usuario o dispositivo y un tercero, por ejemplo, por medio de una conexión telefónica o un sistema de ordenador electrónico, tal como Internet.

Se conocen diversos sistemas para realizar transacciones electrónicas de una manera más o menos segura sobre un enlace de telecomunicaciones o similar. Se conoce un sistema bien conocido tal como la transferencia de fondos electrónica en el punto de venta (EFTPOS) , en el que a un usuario se le entrega una tarjeta de crédito o de débito que tiene un número de identificación único, normalmente grabado en la tarjeta en formato legible por una persona y también codificado en una banda magnética legible por máquina en el reverso de la tarjeta. Para fines de identificación adicionales, la tarjeta incluye normalmente espacio para que un usuario incluya su firma permanentemente. En uso, cuando un usuario desea hacer una compra, por ejemplo, en una tienda al por menor, presenta la tarjeta de débito o crédito a un empleado de la tienda. A continuación, la tarjeta se pasa a través de un lector de tarjetas y se transmite la información relacionada con la identidad de la tarjeta, la identidad de la tienda al por menor y el valor de las mercancías o servicios que se están comprando por medio de una conexión telefónica a un servidor remoto operado por el emisor de la tarjeta (normalmente un banco o similar) . El servidor remoto comprueba que la cuenta de usuario de la tarjeta contiene suficientes fondos o crédito para cubrir la transacción propuesta, comprueba que la cuenta de usuario de la tarjeta está actualmente operativa (por ejemplo, para comprobar que la tarjeta no se ha notificado como robada) y, a continuación, emite una señal de confirmación de nuevo al lector de tarjetas para indicar que puede autorizarse la transacción. A continuación, el empleado de la tienda debe obtener una muestra de la firma del usuario y compararla con la firma del reverso de la tarjeta con el fin de comprobar la identidad del usuario. Si las firmas parecen coincidir, el empleado de la tienda opera el lector de tarjetas para completar la transacción, y a continuación se transfieren los fondos requeridos para cubrir la transacción electrónicamente desde la cuenta de la tarjeta del usuario a la tienda al por menor. Si las firmas no parecen coincidir, entonces el empleado de la tienda puede solicitar una prueba adicional de identificación antes de autorizar la transacción, o puede simplemente rechazar la transacción y retener la tarjeta del usuario, que puede haber sido robada, evitando de este modo cualquier transferencia no autorizada de fondos. Este sistema está abierto a un abuso fraudulento, ya que es posible que se robe una tarjeta y que un ladrón falsifique la firma de un usuario autorizado.

En un desarrollo de este sistema, a un usuario de la tarjeta se le puede entregar un número de identificación personal (PIN) , que normalmente es un código de cuatro dígitos, y teóricamente solo lo conocen el usuario y el emisor de la tarjeta. En lugar de, o además de, proporcionar una muestra de su firma en el punto de venta, se necesita al usuario de la tarjeta para introducir su PIN en el lector de tarjetas, y esta información se transmite al servidor remoto junto con la tarjeta y los datos de identificación de la tienda al por menor y los datos respecto al valor de la transacción. Proporcionando una comprobación de identificación adicional por medio del PIN, este sistema ayuda a evitar el fraude por falsificación de firmas, pero sigue sin ser completamente seguro porque el PIN no cambia entre las transacciones, por lo que puede interceptarse junto con los datos de identificación de la tarjeta cuando se transmiten entre el lector de tarjetas y el servidor remoto. Adicionalmente, es posible que un ladrón observe a un usuario mientras introduce su PIN en un lector de tarjetas y memorice el PIN. Si el ladrón también es capaz de obtener detalles de identificación de la tarjeta, por ejemplo, de un recibo de caja desechado o a través de una conspiración con el empleado de la tienda, es sencillo producir una tarjeta falsa que incluya toda la información de identificación apropiada para un uso fraudulento posterior, o incluso robarle su tarjeta al usuario de tarjeta autorizado.

El documento US 5.971.272 divulga un sistema de acceso seguro en base a un principio de desafío-respuesta, con lo que un usuario recibe una cadena de seguridad pseudo-aleatoria (desafío) , la manipula con un código de usuario personal de acuerdo con reglas predefinidas, y a continuación transmite el resultado (respuesta) al sistema seguro para su comprobación. El documento US 5.971.272 emplea un complejo algoritmo para manipular la cadena de seguridad con el código de usuario, no siendo este algoritmo fácilmente ejecutable por un usuario humano sin medios informáticos electrónicos.

De acuerdo con un primer aspecto de la presente invención, se proporciona un sistema de identificación codificada, comprendiendo el sistema un ordenador electrónico, un dispositivo de comunicaciones electrónico específico que puede funcionar para estar en comunicación con el ordenador electrónico, y al menos un dispositivo de comunicaciones electrónico que puede funcionar para estar en comunicación con el ordenador electrónico, donde el ordenador electrónico incluye datos relativos al dispositivo de comunicaciones electrónico específico, incluyendo un código de identificación permanente, un código de máscara y un código de identificación que permite la comunicación electrónica entre el ordenador electrónico y el dispositivo de comunicaciones electrónico específico, y donde el código de identificación permanente se introduce en al menos un dispositivo de comunicaciones electrónico y se transmite al ordenador electrónico, el ordenador electrónico genera una cadena pseudo-aleatoria y la transmite al dispositivo de comunicaciones electrónico específico, el código de máscara se aplica a la cadena pseudo-aleatoria con el fin de generar un código de identificación volátil de acuerdo con reglas predeterminadas, el código de

identificación volátil se transmite de nuevo al ordenador electrónico mediante el dispositivo de comunicaciones electrónico específico o el al menos un dispositivo de comunicaciones electrónico, el ordenador electrónico comprueba el código de identificación volátil transmitido al mismo contra un código de identificación volátil obtenido aplicando el código de máscara a la cadena pseudo-aleatoria de acuerdo con las reglas predeterminadas, y en el que se hace una identificación positiva cuando se comprueba que los códigos de identificación volátiles coinciden mediante el ordenador electrónico; donde:

i) la cadena pseudo-aleatoria comprende una primera serie lineal de caracteres, teniendo cada carácter una posición numérica determinada en la primera serie (primero, segundo, tercero, etc.) ;

ii) el código de máscara comprende una segunda serie lineal de números, teniendo cada número una posición numérica determinada en la segunda serie (primero, segundo, tercero, etc.) ; y

iii) las reglas predeterminadas para aplicar el código de máscara a la cadena pseudo-aleatoria con el fin de generar el código de identificación volátil son para seleccionar secuencialmente las posiciones numéricas en la primera serie correspondientes a los números en la segunda serie, tomadas en un orden posicional, y de este modo devolver los caracteres seleccionados a partir de la primera serie en secuencia con el fin de formar una tercera serie lineal, formando esta tercera serie lineal el código de identificación volátil.

De acuerdo con un segundo aspecto de la presente invención, se proporciona un método para identificar un dispositivo de comunicaciones electrónico específico o un usuario del mismo para un ordenador electrónico que tiene almacenado en su interior los datos relativos al dispositivo de comunicaciones electrónico específico o del usuario del mismo, incluyendo un código de identificación permanente, un código de máscara y un código de identificación que permite la comunicación entre el ordenador electrónico y el dispositivo de comunicaciones electrónico específico, donde el código de identificación permanente se introduce en al menos un dispositivo de comunicaciones electrónico y se transmite de este modo al ordenador electrónico, el ordenador electrónico asocia el código de identificación permanente con el código de identificación que permite la comunicación entre ellos y el dispositivo de comunicaciones electrónico específico y... [Seguir leyendo]

Reivindicaciones:

1. Un sistema de identificación codificada, comprendiendo el sistema un ordenador electrónico (1) , un dispositivo de comunicaciones electrónico específico (3) que puede funcionar para estar en comunicación con el ordenador electrónico (1) , y al menos un dispositivo de comunicaciones electrónico (4) que puede funcionar para estar en comunicación con el ordenador electrónico (1) , donde el ordenador electrónico (1) incluye datos relativos al dispositivo de comunicaciones electrónico específico (3) , incluyendo un código de identificación permanente, un código de máscara (1202) y un código de identificación que permite la comunicación electrónica entre el ordenador electrónico (1) y el dispositivo de comunicaciones electrónico específico (3) , y donde el código de identificación permanente se introduce en al menos un dispositivo de comunicaciones electrónico (4) y se transmite al ordenador electrónico (1) , el ordenador electrónico (1) genera una cadena pseudo-aleatoria (1203) y la transmite al dispositivo de comunicaciones electrónico específico (3) , el código de máscara (1202) se aplica a la cadena pseudo-aleatoria (1203) con el fin de generar un código de identificación volátil (1204) de acuerdo con reglas predeterminadas, el código de identificación volátil (1204) se transmite de nuevo al ordenador electrónico (1) por el dispositivo de comunicaciones electrónico específico (3) o por el al menos un dispositivo de comunicaciones electrónico (4) , el ordenador electrónico (1) comprueba el código de identificación volátil (1204) transmitido al mismo contra un código de identificación volátil (1204) obtenido aplicando el código de máscara (1202) a la cadena pseudo-aleatoria (1203) de acuerdo con reglas predeterminadas, y en el que se hace una identificación positiva cuando se comprueba que los códigos de identificación volátiles (1204) coinciden mediante el ordenador electrónico (1) ; donde:

i) la cadena pseudo-aleatoria (1203) comprende una primera serie lineal de caracteres, teniendo cada carácter una posición numérica determinada en la primera serie (primero, segundo, tercero, etc.) ; ii) el código de máscara (1202) comprende una segunda serie lineal de números, teniendo cada número una posición numérica determinada en la segunda serie (primero, segundo, tercero, etc.) ; y iii) las reglas predeterminadas para aplicar el código de máscara (1202) a la cadena pseudo-aleatoria (1203) con el fin de generar el código de identificación volátil (1204) son para seleccionar secuencialmente las posiciones numéricas de la primera serie correspondientes a los números de la segunda serie, tomadas en un orden posicional, y de este modo devolver los caracteres seleccionados a partir de la primera serie en secuencia con el fin de formar una tercera serie lineal, formando esta tercera serie lineal el código de identificación volátil (1204) .

2. Un sistema de acuerdo con la reivindicación 1, donde el dispositivo de comunicaciones electrónico específico (3) y el al menos un dispositivo de comunicaciones electrónico (4) son el mismo dispositivo.

3. Un sistema de acuerdo con la reivindicación 1, donde el dispositivo de comunicaciones electrónico específico (3) y el al menos un dispositivo de comunicaciones electrónico (4) son dispositivos independientes.

4. Un sistema de acuerdo con cualquier reivindicación anterior, donde el dispositivo de comunicaciones específico

(3) es un teléfono móvil, un buscapersonas o un asistente digital personal.

5. Un sistema de acuerdo con la reivindicación 3 o la reivindicación 4 dependiente de la reivindicación 3, donde el al menos un dispositivo de comunicaciones electrónico (4) es un terminal EFTPOS o similar.

6. Un sistema de acuerdo con cualquier reivindicación anterior, donde el código de identificación permanente se suministra en forma de una tarjeta que tiene marcas legibles por máquina y/o por personas.

7. Un método para identificar un dispositivo de comunicaciones electrónico específico (3) o un usuario del mismo para un ordenador electrónico (1) que tiene almacenado en su interior los datos relativos al dispositivo de comunicaciones electrónico específico (3) o del usuario del mismo, incluyendo un código de identificación permanente, un código de máscara (1202) y un código de identificación que permite la comunicación entre el ordenador electrónico (1) y el dispositivo de comunicaciones electrónico específico (3) , donde el código de identificación permanente se introduce en al menos un dispositivo de comunicaciones electrónico (4) y se transmite de este modo al ordenador electrónico (1) , el ordenador electrónico (1) asocia el código de identificación permanente con el código de identificación que permite la comunicación entre ellos y el dispositivo de comunicaciones electrónico específico (3) y genera una cadena pseudo-aleatoria (1203) antes de transmitirlo al dispositivo de comunicaciones electrónico específico (3) , el código de máscara (1202) se aplica a la cadena pseudo-aleatoria (1203) de acuerdo con reglas predeterminadas con el fin de generar un código de identificación volátil (1204) , el código de identificación volátil (1204) se introduce en el dispositivo de comunicaciones electrónico específico (3) o en el al menos un dispositivo de comunicaciones electrónico (4) y se transmite al ordenador electrónico (1) donde se compara con un código de identificación volátil (1204) generado en su interior aplicando el código de máscara (1202) a la cadena pseudo-aleatoria (1203) , y se hace una identificación positiva cuando coinciden los códigos de identificación volátil (1204) , donde:

i) la cadena pseudo-aleatoria (1203) comprende una primera serie lineal de caracteres, teniendo cada carácter una posición numérica determinada en la primera serie (primero, segundo, tercero, etc.) ; ii) el código de máscara (1202) comprende una segunda serie lineal de números, teniendo cada número una posición numérica determinada en la segunda serie (primero, segundo, tercero, etc.) ; y iii) las reglas predeterminadas para aplicar el código de máscara (1202) a la cadena pseudo-aleatoria (1203) con el fin de generar el código de identificación volátil (1204) son para seleccionar secuencialmente las posiciones numéricas en la primera serie correspondientes a los números en la segunda serie, tomadas en un orden posicional, y de este modo devolver los caracteres seleccionados a partir de la primera serie en secuencia con el fin de formar una tercera serie lineal, formando esta tercera serie lineal el código de identificación volátil (1204) .

8. Un método de acuerdo con la reivindicación 7, donde la cadena pseudo-aleatoria (1203) contiene al menos un 10 carácter que es representativo de alguna condición de los datos relacionados con la persona.

9. Un método de acuerdo con la reivindicación 7 u 8, donde el dispositivo de comunicaciones electrónico específico (3) y el al menos un dispositivo de comunicaciones electrónico (4) son el mismo dispositivo.

10. Un método de acuerdo con la reivindicación 7 u 8, donde el dispositivo de comunicaciones electrónico específico (3) y el al menos un dispositivo de comunicaciones electrónico (4) son dispositivos independientes.

11. Un método de acuerdo con la reivindicación 9 o 10, donde el dispositivo (3) de comunicaciones específico es un teléfono móvil, un buscapersonas o un asistente digital personal. 20

12. Un método de acuerdo con la reivindicación 10 o la reivindicación 11 dependiente de la reivindicación 10, donde el al menos un dispositivo de comunicaciones electrónico (4) es un terminal EFTPOS o similar.

Patentes similares o relacionadas:

Consigna multiuso basada en internet, del 22 de Abril de 2020, de LUCENO VALLS, José Carlos: 1. Consigna multiuso basada en internet, consistente en un mueble dividido en diferentes habitáculos a modo de compartimentos de almacenamiento a las que se accede […]

TAQUILLAS PÚBLICAS DE SEGURIDAD PARA LOS ACCESORIOS DE LOS MOTORISTAS, del 22 de Abril de 2020, de SANCHEZ RODRIGUEZ, Sergio: 1. Taquillas públicas de seguridad para los accesorios de los motoristas, caracterizadas, porque están formadas por unas taquillas que tienen asociados unos medios […]

Adaptador para la fijación de un terminal de pago electrónico sobre un soporte, del 29 de Enero de 2020, de Ingenico Group: Adaptador para la solidarización reversible de un terminal de pago electrónico a un soporte , caracterizado por que dicho adaptador comprende […]

Contenedor autónomo de servicios públicos, del 10 de Abril de 2019, de RVE.SOL - Soluçoes de Energia Rural Lda: Un contenedor autónomo de suministro de servicio público que comprende: dos o más módulos de suministro de servicio público; un módulo de control , […]

DISPOSITIVO Y MÉTODO PARA LA ENTREGA CONTROLADA DE ALIMENTOS, del 7 de Febrero de 2019, de ADA S.A: La presente invención se encuentra dirigida a un dispositivo que comprende básculas, cámaras, pantallas, GPS, unidades de comunicación inalámbrica, parlantes […]

Máquina para el tratamiento de pliegos con una multitud de pliegos, del 11 de Diciembre de 2018, de KBA-NOTASYS SA: Máquina de tratamiento de pliegos para la fabricación de billetes de banco u otros valores con una multitud de módulos acoplados consecutivamente para tratar pliegos que […]

Gestión de la asistencia y del transporte de al menos un usuario por un vehículo de una flota de vehículos, del 26 de Julio de 2017, de BISMUTH, HENRI: Sistema de gestión de la asistencia y del transporte de al menos un usuario por un vehículo de una flota de vehículos, estando el usuario […]

Sistema multitaquilla de control de zuecos hospitalarios, del 25 de Abril de 2017, de POLYTEX GESTION AUTOMATIZADA DE PRENDAS S.L: Sistema multitaquilla de dispensación de zuecos hospitalarios. Consiste en un sistema multitaquilla de dispensación de zuecos hospitalarios […]