SISTEMA Y MÉTODO DE FIRMA MEDIANTE CÓDIGO POR SOFTWARE.

Un método para restringir el acceso a interfaces de programación de aplicaciones en un dispositivo móvil (62),

que comprende las etapas de: cargar una aplicación de software (66) que tiene una firma digital (96) y una identificación de firma (94) en el dispositivo móvil (62) que requiere el acceso a una o más interfaces de programación de aplicaciones (API) que tienen al menos un identificador de firma (92), autenticar la firma digital (96) cuando la identificación de firma (94) se corresponde con el identificador de firma (92), y denegar el acceso de la aplicación de software (66) a una o más API cuando la aplicación de software (66) no incluya una firma digital auténtica (96)

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E05024663.

Solicitante: RESEARCH IN MOTION LIMITED.

Nacionalidad solicitante: Canadá.

Dirección: 295 Phillip Street Waterloo, Ontario N2L 3W8 CANADA.

Inventor/es: BROWN, MICHAEL S., YACH, DAVID, P., LITTLE, HERBERT, A..

Fecha de Publicación: .

Fecha Solicitud PCT: 20 de Septiembre de 2001.

Fecha Concesión Europea: 1 de Septiembre de 2010.

Clasificación PCT:

- G06F1/00 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Detalles no cubiertos en los grupos G06F 3/00 - G06F 13/00 y G06F 21/00 (arquitecturas de computadores con programas almacenados de propósito general G06F 15/76).

Clasificación antigua:

- G06F1/00 G06F […] › Detalles no cubiertos en los grupos G06F 3/00 - G06F 13/00 y G06F 21/00 (arquitecturas de computadores con programas almacenados de propósito general G06F 15/76).

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Finlandia, Chipre.

PDF original: ES-2360005_T3.pdf

Fragmento de la descripción:

ANTECEDENTES

1. CAMPO DE LA INVENCIÓN

Esta invención está relacionada en general con el campo de los protocolos de seguridad para aplicaciones de software. Más en particular, la invención proporciona un sistema y método de firma mediante código que está adaptado perfectamente en particular para las aplicaciones Java® para los dispositivos móviles de comunicaciones, tal como los Asistentes Digitales Personales (PDA), teléfonos celulares, y dispositivos de comunicaciones radioeléctricas bilaterales (denominados colectivamente de ahora en adelante como “dispositivos móviles” o sencillamente “dispositivos”).

2. DESCRIPCIÓN DE LA TÉCNICA RELACIONADA

Son conocidos los protocolos de seguridad que incluyen esquemas de firma mediante códigos por software. Típicamente, dichos protocolos de seguridad se utilizan para asegurar la fiabilidad de las aplicaciones de software que se descargan desde Internet. En un esquema típico de firma mediante código por software, se encuentra asociada una firma digital a la aplicación de software que identifica al desarrollador del software. Una vez que el software se descarga por el usuario, el usuario tiene que utilizar típicamente su propia evaluación para determinar si la aplicación del software es fiable o no, basándose solamente en su conocimiento de la reputación del desarrollador del software. Este tipo de esquema de firma mediante código no asegura que la aplicación de software escrita por una tercera parte para un dispositivo móvil pueda interactuar debidamente con las aplicaciones nativas del dispositivo y con otros recursos. Debido a que los protocolos de las firmas por código típicas no son seguros y que se basan solo en el juicio del usuario, existe un riesgo serio de que aplicaciones de software del tipo de “caballo de Troya” puedan ser descargadas e instaladas en un dispositivo móvil.

La exposición “Handbuch der Chipkarten” (Manual de las tarjetas de chip) de W. Rankl / W. Effing. Edición 3ª, de 1999, describe el control de acceso mediante métodos a múltiples miniaplicaciones

o subprogramas de carga segura en un Sistema de entorno Java Card.

Permanece también la necesidad de operadores de redes que tengan un sistema y método para mantener el control sobre las aplicaciones de software que se activan en los dispositivos móviles.

Permanece la necesidad adicional en las redes de 2,5G y 3G en las que los clientes de corporaciones o bien los operadores de redes les gustaría controlar los tipos de software en los dispositivos suministrados a sus empleados.

SUMARIO

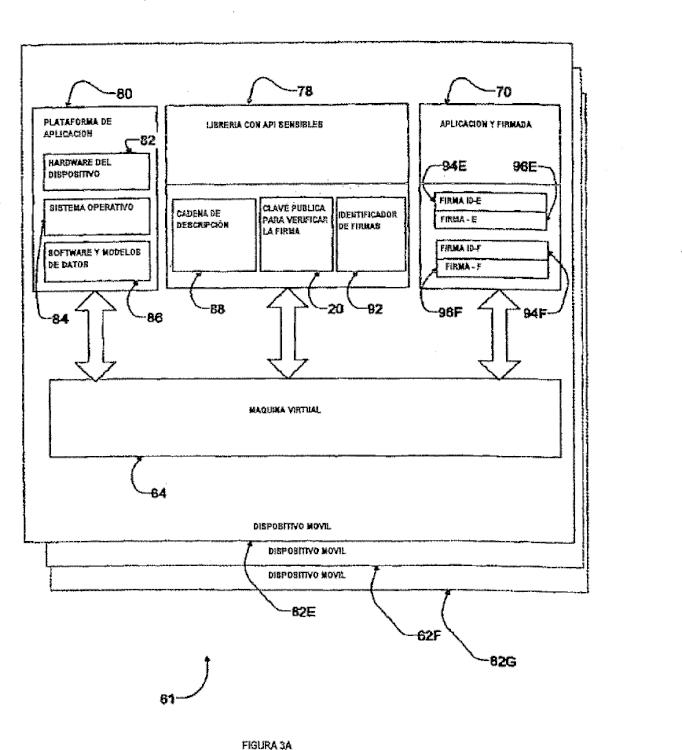

Se proporciona un sistema y código de firma mediante código. El sistema de firma mediante código opera con conjunción con una aplicación de software que tiene una firma digital y que incluye una plataforma de la aplicación, una interfaz de programación de la aplicación (API), y una máquina virtual. La interfaz API está configurada para enlazar la aplicación de software con la plataforma de la aplicación. La máquina virtual verifica la autenticidad de la firma digital con el fin de controlar el acceso a la API mediante la aplicación del software.

Un sistema de firma por código para la operación en conjunción con una aplicación de software que tiene una firma digital, de acuerdo con otra realización de la invención, que comprende una plataforma de aplicación, una pluralidad de API, configurada cada una para enlazar la aplicación del software con un recurso en la plataforma de la aplicación, y una máquina virtual que verifica la autenticidad de la firma digital, con el fin de controlar el acceso a la API por la aplicación del software, en el que la maquina virtual verifica la autenticidad de la firma digital con el fin de controlar el acceso a la pluralidad de API por la aplicación del software.

De acuerdo con una realización adicional de la invención, un método de controlar el acceso a las interfaces de programación de aplicaciones sensibles en un dispositivo móvil que comprende las etapas de cargar una aplicación de software en el dispositivo móvil que requiere el acceso a una API sensible, determinando si la aplicación de software incluye o no una firma digital asociada con la API sensible, y si la aplicación de software no incluye una firma digital asociada con la API sensible, denegando entonces el acceso de la aplicación de software a la API sensible.

En otra realización de la invención, un método para controlar el acceso a una interfaz de programación de la aplicación (API) en un dispositivo móvil mediante una aplicación de software creada por un desarrollador de software que comprende las etapas de recibir la aplicación de software desde el desarrollador de software, revisando la aplicación de software para determinar si puede acceder a la API, si la aplicación de software puede acceder a la API, y asociando

**(Ver fórmula)**

entonces una firma digital a la aplicación de software, verificando la autenticidad de una firma digital asociada con una aplicación del software, y proporcionando el acceso a la API en las aplicaciones de software para las cuales es auténtica la firma digital asociada.

Un método para restringir el acceso a una interfaz API en un dispositivo móvil, de acuerdo con una realización adicional de la invención, que comprende las etapas de registrar uno o más desarrolladores de software de confianza probada para diseñar aplicaciones de software que tengan acceso a la API sensible, recibiendo un algoritmo de Hash de una aplicación de software, determinando si la aplicación del software fue diseñada por uno de los desarrolladores

de software registrados, y si la aplicación de software fue diseñada por uno de los desarrolladores de software registrados, generándose entonces una firma digital utilizando el algoritmo de Hash de la aplicación de software, en el que la firma digital puede asociarse a la aplicación del software, y en el que el dispositivo móvil verifica la autenticidad de la firma digital con el fin de controlar el acceso a la interfaz API sensible por la aplicación de software.

En una realización adicional más, un método para restringir el acceso a las interfaces de programación de aplicaciones en un dispositivo móvil que comprende las etapas de cargar una aplicación de software en el dispositivo móvil que requiere el acceso a una o más interfaces API, determinando si el software de aplicación incluye o no una firma digital asociada con el dispositivo móvil, y si la aplicación de software no incluye una firma digital asociada con el dispositivo móvil, denegando entonces el acceso a la aplicación de software de una ó más API.

BREVE DESCRIPCIÓN DE LOS DIBUJOS

La figura 1 es un diagrama que muestra un protocolo de firma de código de acuerdo con una realización de la invención;

la figura 2 es un diagrama de flujo del protocolo de firma de código descrito anteriormente con referencia a la figura 1;

la figura 3 es un diagrama de bloques de un sistema de firma por código en un dispositivo móvil;

la figura 3A es un diagrama de bloques de un sistema de firma por código en una pluralidad de dispositivos móviles;

la figura 4 es un diagrama de flujo que muestra la operación del sistema de firma por código descrito anteriormente con referencia a la figura 3 y a la figura 3A;

la figura 5 es un diagrama de flujo que muestra la gestión de las autoridades de firma por código descrita con referencia a la figura 3A; y

la figura 6 es un diagrama de bloques de un dispositivo de comunicaciones móviles en el cual puede ser implementado un sistema y método de firma por código.

DESCRIPCIÓN DETALLADA

Con referencia ahora a las figuras de los dibujos, la figura 1 es un diagrama que muestra un protocolo de firma por código de acuerdo con una realización de la invención. El desarrollador de aplicaciones 12 crea una aplicación de software 14 (aplicación Y) para un dispositivo móvil que requiere el acceso una o más interfaces API sensibles en el dispositivo móvil. La aplicación de software Y 14 puede ser, por ejemplo, una aplicación Java, que opera en una máquina virtual Java instalada en el dispositivo móvil. Una API habilita la aplicación de software Y para hacer de interfaz con una plataforma de la aplicación que puede incluir, por ejemplo, recursos tales como el hardware del dispositivo, sistema operativo y software central y modelos de datos.... [Seguir leyendo]

Reivindicaciones:

1. Un método para restringir el acceso a interfaces de programación de aplicaciones en un dispositivo móvil (62), que comprende las etapas de:

cargar una aplicación de software (66) que tiene una firma digital (96) y una identificación de firma

(94) en el dispositivo móvil (62) que requiere el acceso a una o más interfaces de programación de aplicaciones (API) que tienen al menos un identificador de firma (92),

autenticar la firma digital (96) cuando la identificación de firma (94) se corresponde con el identificador de firma (92), y

denegar el acceso de la aplicación de software (66) a una o más API cuando la aplicación de software (66) no incluya una firma digital auténtica (96).

2. El método de la reivindicación 1, en el que la firma digital (96) y la identificación de firma (94) están asociadas con un tipo de dispositivo móvil (62)

3. El método de la reivindicación 1 ó de la reivindicación 2, que comprende la etapa adicional de:

purgar la aplicación de software (66) del dispositivo móvil (62) cuando la aplicación de software (66) no incluya una firma digital auténtica (96).

4. El método de una cualquiera de las reivindicaciones precedentes, en el que:

la aplicación de software (66) incluye una pluralidad de firmas digitales (96) e identificaciones de firma (94); y

la pluralidad de firmas digitales (96) e identificaciones de firma incluye firmas digitales e identificaciones de firma asociadas respectivamente con diferentes tipos de dispositivos móviles (62).

5. El método de la reivindicación 4, en el que cada una de las pluralidades de firmas digitales (96) e identificaciones de firma asociadas (94) son generadas por una respectiva autoridad de firmas por código.

6. El método de una cualquiera de las reivindicaciones precedentes, en el que la etapa de determinar si la aplicación de software (66) incluye una firma digital auténtica (96) comprende las etapas adicionales de:

verificar la autenticidad de la firma digital (96) cuando la identificación de la firma (94) se corresponde con el respectivo de al menos un identificador de firma (92).

7. El método de la reivindicación 5, en el que cada una de la pluralidad de firmas digitales (96) e identificaciones de firma (94) son generadas por su correspondiente autoridad de firmas por código, aplicando una clave respectiva de firma privada asociada con la autoridad de firmas por código para un algoritmo de Hash de la aplicación de software (66).

8. El método de cualquiera de las reivindicaciones precedentes, en el que la etapa de autenticar la firma digital (96) cuando la identificación de firma (94) se corresponde con el identificador de firma (92) comprende las etapas de:

verificar que la identificación de firma (94) se corresponde con el identificador de firma (92) autenticando la firma digital (96) cuando la identificación de firma (94) se corresponde con el identificador de firma (92), comprendiendo las etapas de:

almacenar una clave de firma pública en un dispositivo móvil (62) que corresponde a la clave de firma privada asociada con la autoridad de firmas por código que genera la firma digital (96);

generar un algoritmo de Hash de la aplicación de software (66) para obtener un algoritmo de Hash generado;

aplicar la clave de firma pública a la firma digital (96) para obtener un algoritmo de Hash recuperado; y

comparar el algoritmo de Hash generado con el algoritmo de Hash recuperado.

9. El método de una cualquiera de las reivindicaciones precedentes, en el que:

el dispositivo móvil (62) incluye una pluralidad de API; al menos una de las pluralidad de API es clasificada como sensible;

**(Ver fórmula)**

el acceso a cualquiera de la pluralidad de API requiere una firma global auténtica;

el acceso a cada una de la pluralidad de API sensibles requiere una firma global auténtica y una firma digital auténtica asociada con una identificación de firma (94); la etapa de determinar si la aplicación de software (66) incluye una firma digital auténtica, y la identificación de firma comprende las etapas de

determinar si una o más API a la cual la aplicación de software (66) requiere acceso incluye una API sensible;

determinar si la aplicación de software (66) incluye una firma global auténtica; y determinar si la aplicación de software (66) incluye una firma digital auténtica y la identificación de firma cuando una o más API a las que la aplicación de software (66) requiere acceso incluye una API sensible y la aplicación de software (66) incluye una firma global auténtica; y

la etapa de denegar a la aplicación de software (66) el acceso a una o más API comprende las etapas de: denegar a la aplicación de software (66) el acceso a una o más API cuando la aplicación de software (66) no incluya una firma global auténtica; y

denegar a la aplicación de software (66) el acceso a la API sensible cuando una o más API a las que la aplicación de software (66) requiere el acceso incluye una API sensible, la aplicación de software (66) incluye una firma global auténtica, y la aplicación de software (66) no incluye una firma digital auténtica y el identificador de firma requerido para acceder a la API sensible.

Patentes similares o relacionadas:

MÉTODO PARA LA ELIMINACIÓN DEL SESGO EN SISTEMAS DE RECONOCIMIENTO BIOMÉTRICO, del 24 de Junio de 2020, de UNIVERSIDAD AUTONOMA DE MADRID: Método para eliminación del sesgo (por edad, etnia o género) en sistemas de reconocimiento biométrico, que comprende definir un conjunto de M muestras de Y personas diferentes […]

Sistema y método para una salida digital pervasiva de dispositivo a dispositivo, del 23 de Octubre de 2019, de Flexiworld Technologies, Inc: Un método de salida de datos para transmitir de forma inalámbrica, en uno o más dispositivos de salida, contenidos digitales a los que se accede mediante un […]

Método y programa de autenticación de usuario, y aparato de formación de imágenes, del 15 de Mayo de 2019, de RICOH COMPANY, LTD.: Un método de autenticación de usuario para un aparato de formación de imágenes que se puede conectar a través de una red a un aparato de […]

Derechos divididos en dominio autorizado, del 27 de Febrero de 2019, de KONINKLIJKE PHILIPS N.V: Un método para controlar el acceso a un elemento de contenido en un sistema que comprende un conjunto de dispositivos, constituyendo el conjunto […]

Método y programa de autenticación de usuario, y aparato de formación de imágenes, del 20 de Febrero de 2019, de RICOH COMPANY, LTD.: Un método de autenticación de usuario para un aparato de formación de imágenes que se puede conectar a través de una red a un aparato […]

Método y sistema para realizar una transacción y para realizar una verificación de acceso legítimo o uso de datos digitales, del 7 de Febrero de 2019, de Ward Participations B.V: Método para realizar una transacción electrónica entre una primera parte de transacción y una segunda parte de transacción usando un dispositivo electrónico operado […]

Método y sistema para realizar una transacción y para realizar una verificación de acceso legítimo o uso de datos digitales, del 16 de Enero de 2019, de Ward Participations B.V: Método para realizar una transacción electrónica entre una primera parte de transacción y una segunda parte de transacción usando un dispositivo […]

Aparato de formación de imágenes, método de borrado y método de gestión de disco duro, del 25 de Octubre de 2018, de RICOH COMPANY, LTD.: Un aparato de formación de imágenes que incluye unos recursos de soporte físico que se van a usar para un proceso de formación de imágenes, al menos un programa para llevar […]